Accéder aux volumes SMB à partir de machines virtuelles Windows jointes à Microsoft Entra

Vous pouvez utiliser Microsoft Entra ID avec le module Gestion des authentifications hybrides pour authentifier les informations d’identification dans votre cloud hybride. Cette solution permet à Microsoft Entra ID de devenir la source approuvée pour l’authentification cloud et locale, en contournant la nécessité pour les clients qui se connectent à Azure NetApp Files de rejoindre le domaine AD local.

Remarque

L’utilisation de l’ID Microsoft Entra pour l’authentification des identités utilisateur hybrides permet aux utilisateurs Microsoft Entra d’accéder aux partages Azure NetApp Files S Mo. Cela signifie que vos utilisateurs finaux peuvent accéder aux partages S Mo Azure NetApp Files sans nécessiter de ligne de vue aux contrôleurs de domaine de Microsoft Entra joints hybrides et de machines virtuelles jointes à Microsoft Entra. Les identités uniquement cloud ne sont pas prises en charge actuellement. Pour en savoir plus, consultez Comprendre les instructions relatives à la conception et à la planification de sites Active Directory Domain Services.

Conditions requises et éléments à prendre en compte

Les volumes NFS Azure NetApp Files et les volumes NFSv4.1 et S Mo) ne sont pas pris en charge.

NFSv3 et S Mo volumes à double protocole avec le style de sécurité NTFS sont pris en charge.

Vous devez avoir installé et configuré Microsoft Entra Connecter pour synchroniser vos utilisateurs AD DS avec l’ID Microsoft Entra. Pour plus d’informations, consultez Prise en main de Microsoft Entra Connecter à l’aide des paramètres express.

Vérifiez que les identités hybrides sont synchronisées avec les utilisateurs de Microsoft Entra. Dans le Portail Azure sous l’ID Microsoft Entra, accédez aux utilisateurs. Vous devez voir que les comptes d’utilisateur à partir d’AD DS sont répertoriés et que la propriété, la synchronisation locale activée affiche « oui ».

Remarque

Après la configuration initiale de Microsoft Entra Connecter, lorsque vous ajoutez un nouvel utilisateur AD DS, vous devez exécuter la

Start-ADSyncSyncCyclecommande dans powerShell Administration istrator pour synchroniser le nouvel utilisateur avec l’ID Microsoft Entra ou attendre que la synchronisation planifiée se produise.Vous devez avoir créé un volume S Mo pour Azure NetApp Files.

Vous devez disposer d’une machine virtuelle Windows avec la connexion Microsoft Entra activée. Pour plus d’informations, consultez Se connecter à une machine virtuelle Windows dans Azure à l’aide de l’ID Microsoft Entra. Veillez à configurer les attributions de rôles pour la machine virtuelle afin de déterminer quels comptes peuvent se connecter à la machine virtuelle.

DNS doit être correctement configuré afin que la machine virtuelle cliente puisse accéder à vos volumes Azure NetApp Files via le nom de domaine complet (FQDN).

Étapes

Le processus de configuration vous guide tout au long de cinq processus :

- Ajouter le SPN CIFS au compte d’ordinateur

- Inscrire une nouvelle application Microsoft Entra

- Synchroniser le mot de passe CIFS à partir d’AD DS à l’inscription de l’application Microsoft Entra

- Configurer la machine virtuelle jointe Microsoft Entra pour utiliser l’authentification Kerberos

- Monter les volumes S Mo Azure NetApp Files

Ajouter le SPN CIFS au compte d’ordinateur

- À partir de votre contrôleur de domaine AD DS, ouvrez Utilisateurs et ordinateurs Active Directory.

- Sous le menu Affichage , sélectionnez Fonctionnalités avancées.

- Sous Ordinateurs, cliquez avec le bouton droit sur le compte d’ordinateur créé dans le cadre du volume Azure NetApp Files, puis sélectionnez Propriétés.

- Sous Éditeur d’attributs, recherchez

servicePrincipalName. Dans l’éditeur de chaîne à valeurs multiples, ajoutez la valeur SPN CIFS à l’aide du format CIFS/FQDN.

Inscrire une nouvelle application Microsoft Entra

- Dans le Portail Azure, accédez à Microsoft Entra ID. Sélectionner Inscriptions des applications.

- Sélectionnez + Nouvelle inscription.

- Attribuez un nom. Sous sélectionner le type de compte pris en charge, choisissez Comptes dans cet annuaire organisationnel uniquement (locataire unique).

- Sélectionnez Inscrire.

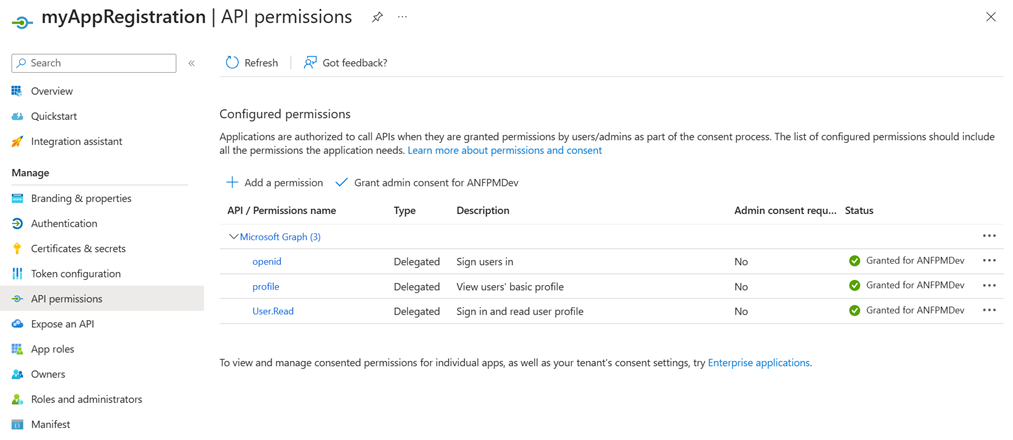

Configurez les autorisations pour l’application. À partir de vos inscriptions d’applications, sélectionnez Autorisations d’API, puis ajoutez une autorisation.

Sélectionnez Microsoft Graph , puis les autorisations déléguées. Sous Sélectionner des autorisations, sélectionnez openid et profil sous autorisations OpenId.

Sélectionnez Ajouter une autorisation.

À partir des autorisations d’API, sélectionnez Accorder le consentement de l’administrateur pour....

À partir de l’authentification, sous verrou de propriété d’instance d’application, sélectionnez Configurer, puis désélectionnez le verrou de propriété Activer case activée box étiqueté.

Dans Vue d’ensemble, notez l’ID d’application (client), qui est requis ultérieurement.

Synchroniser le mot de passe CIFS à partir d’AD DS à l’inscription de l’application Microsoft Entra

À partir de votre contrôleur de domaine AD DS, ouvrez PowerShell.

Installez le module Gestion de l’authentification hybride pour synchroniser les mots de passe.

Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber -ForceDéfinissez les variables suivantes :

$servicePrincipalName: détails du SPN à partir du montage du volume Azure NetApp Files. Utilisez le format CIFS/FQDN. Par exemple :CIFS/NETBIOS-1234.CONTOSO.COM$targetApplicationID: ID d’application (client) de l’application Microsoft Entra.$domainCred: utiliserGet-Credential(doit être un administrateur de domaine AD DS)$cloudCred: utiliserGet-Credential(doit être un microsoft Entra Global Administration istrator)

$servicePrincipalName = CIFS/NETBIOS-1234.CONTOSO.COM $targetApplicationID = 0c94fc72-c3e9-4e4e-9126-2c74b45e66fe $domainCred = Get-Credential $cloudCred = Get-CredentialRemarque

La

Get-Credentialcommande lance une fenêtre contextuelle dans laquelle vous pouvez entrer des informations d’identification.Importez les détails du CIFS dans l’ID Microsoft Entra :

Import-AzureADKerberosOnPremServicePrincipal -Domain $domain -DomainCredential $domainCred -CloudCredential $cloudCred -ServicePrincipalName $servicePrincipalName -ApplicationId $targetApplicationId

Configurer la machine virtuelle jointe Microsoft Entra pour utiliser l’authentification Kerberos

Connectez-vous à la machine virtuelle jointe Microsoft Entra à l’aide d’informations d’identification hybrides avec des droits d’administration (par exemple : user@mydirectory.onmicrosoft.com).

Configurez la machine virtuelle :

- Accédez à Modifier la configuration> de l’ordinateur de stratégie de groupe>Administration istrative Templates>System>Kerberos.

- Activez Autoriser la récupération du ticket d’octroi de ticket Microsoft Entra Kerberos lors de l’ouverture de session.

- Activez Définir des mappages de domaine name-to-Kerberos. Sélectionnez Afficher, puis fournissez un nom de valeur et une valeur à l’aide de votre nom de domaine précédé d’un point. Par exemple :

- Nom de la valeur : KERBEROS.MICROSOFTONLINE.COM

- Valeur : .contoso.com

Monter les volumes S Mo Azure NetApp Files

Connectez-vous à la machine virtuelle jointe Microsoft Entra à l’aide d’un compte d’identité hybride synchronisé à partir d’AD DS.

Montez le volume S Mo Azure NetApp Files à l’aide des informations fournies dans le Portail Azure. Pour plus d’informations, consultez Monter des volumes S Mo pour les machines virtuelles Windows.

Vérifiez que le volume monté utilise l’authentification Kerberos et non l’authentification NTLM. Ouvrez une invite de commandes, émettez la

klistcommande ; observez la sortie dans le cloud TGT (krbtgt) et les informations de ticket de serveur CIFS.