Types de connexions Azure SQL Managed Instance

S’applique à : Azure SQL Managed Instance

Cet article explique comment les clients se connectent à Azure SQL Managed Instance en fonction du type de connexion. Des exemples de script permettant de changer les types de connexion sont fournis ci-dessous, ainsi que des considérations sur le changement des paramètres de connectivité par défaut.

Types de connexion

Le point de terminaison local de réseau virtuel Azure SQL Managed Instance prend en charge les deux types de connexion suivants :

- Redirection (recommandé) : c’est le moyen préféré pour les clients SQL de se connecter aux instances managées. Avec la redirection, les clients établissent des connexions directement au nœud hébergeant la base de données. Pour activer la redirection, vous avez besoin de configurer les règles de pare-feu et du groupe de sécurité réseau (NSG) pour autoriser l’accès entrant sur les ports 1433 et la plage de ports 11000-11999. La redirection présente une latence et un débit supérieurs par rapport au proxy. La redirection minimise également l’impact des événements de maintenance planifiée du composant de passerelle, car les connexions de redirection, une fois établies, ne dépendent pas de la passerelle. La capacité de redirection dépend des pilotes SQL pour comprendre TDS (Tabular Data Stream) 7.4 ou plus récent. TDS 7.4 a d’abord été publié avec Microsoft SQL Server 2012, donc tout client plus récent que cela fonctionnera.

- Proxy (valeur par défaut) : il s’agit du mécanisme de connectivité hérité destiné à prendre en charge les pilotes SQL qui implémentent des versions TDS antérieures à 7.4. Dans ce mode, toutes les connexions sont proxy via la passerelle interne et seul le port 1433 doit être ouvert. Dans la méthode proxy, les passerelles traitent l’instruction pour localiser le nœud de réplica SQL principal pour transférer la connexion. Selon la nature de cette charge de travail, les passerelles peuvent goulot d’étranglement. Le mode proxy peut dégrader gravement la latence et réduire le débit par rapport à la redirection, puisqu’il est plus susceptible de perdre des connexions actives en raison d’événements de maintenance planifiés du composant de passerelle. Pour cette raison, nous vous recommandons vivement de configurer toutes vos instances managées pour utiliser la stratégie de connexion de redirection, sauf si vos clients SQL ne prennent pas en charge les redirections TDS.

Notez que l’option de redirection n’a d’effet que sur le point de terminaison local VNet. Les points de terminaison publics et privés pour Azure SQL Managed Instance fonctionnent toujours en mode proxy.

Important

Il est vivement recommandé de configurer toutes les instances managées pour utiliser la stratégie de connexion de redirection, sauf si les clients SQL ne prennent pas en charge les redirections TDS.

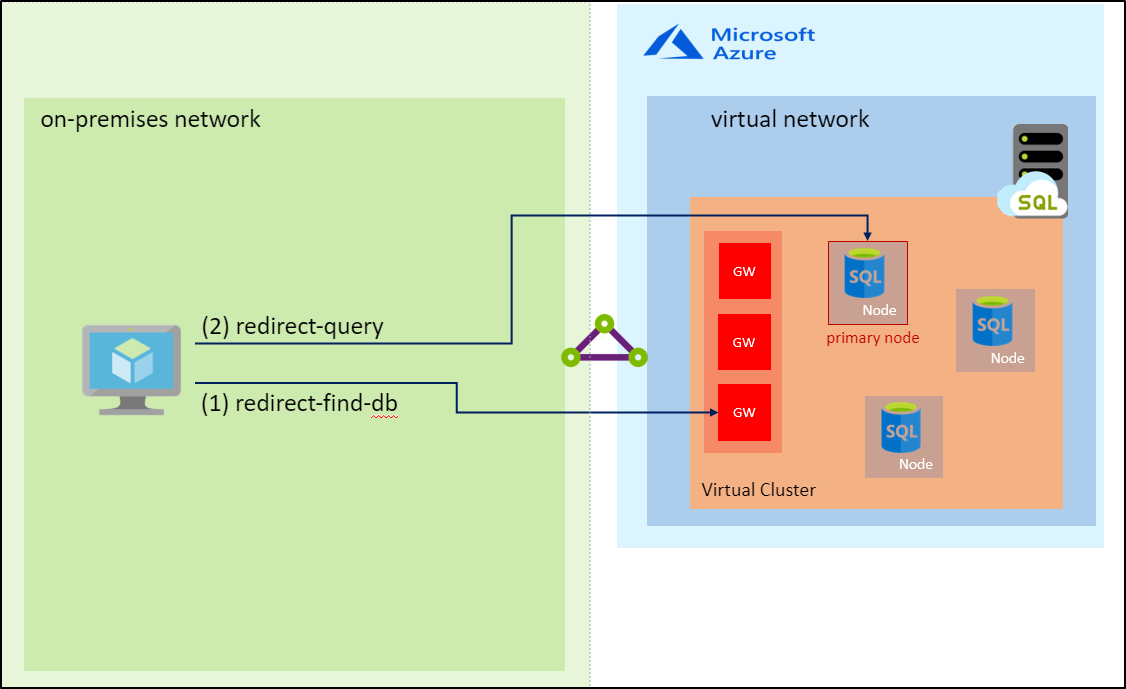

Type de connexion redirigée

Avec le type de connexion redirigée, une fois la session TCP au moteur SQL établie, la session cliente obtient de l’équilibreur de charge l’adresse IP virtuelle de destination du nœud de cluster virtuel à partir. Les paquets suivants sont directement acheminés vers le nœud de cluster virtuel, en ignorant la passerelle. Le schéma suivant illustre ce flux de trafic :

Important

Le type de connexion redirigée sécurise uniquement le point de terminaison VNet-local. Les connexions provenant de points de terminaison publics et privés sont toujours gérées à l’aide du type de connexion proxy, quel que soit le paramètre de type de connexion.

Type de connexion Proxy

Avertissement

Le type de connexion proxy est uniquement recommandé pour les anciens clients et les applications qui ne prennent pas en charge la norme TDS (Tabular Data Stream) 7.4 plus récente (disponible depuis SQL Server 2012). Les instances managées doivent être configurées pour utiliser le type de connexion de redirection chaque fois que possible.

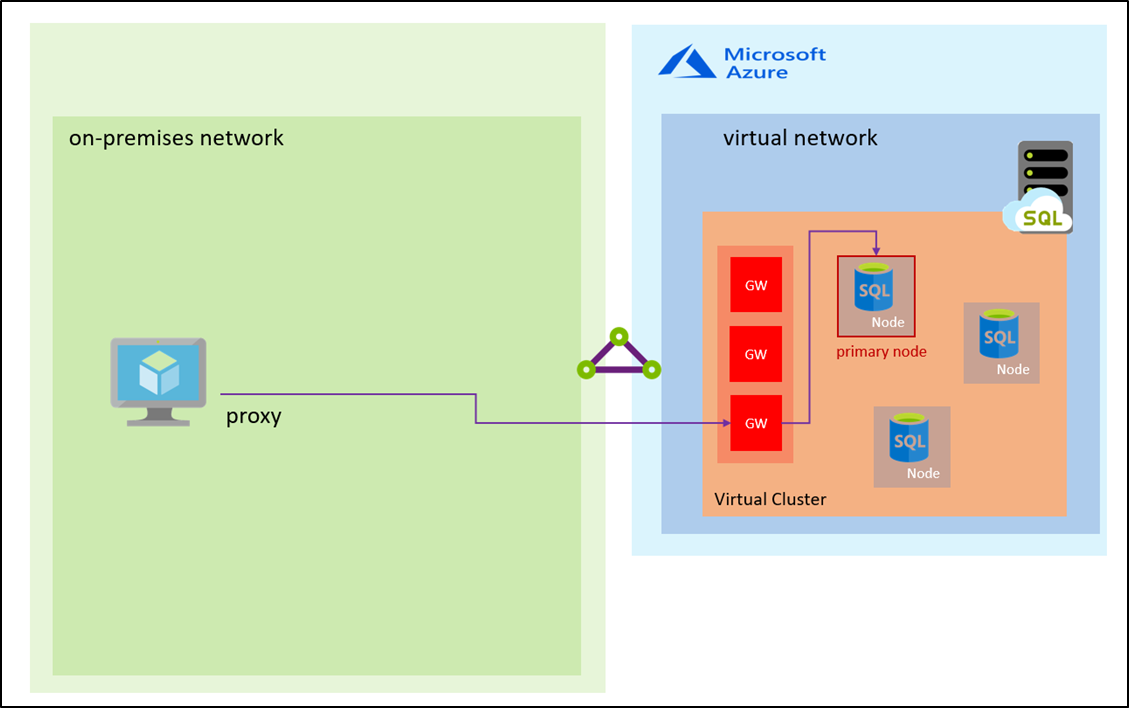

Avec le type de connexion proxy, la session TCP est établie à l’aide de la passerelle et que tous les paquets suivants transitent par elle. Le schéma suivant illustre ce flux de trafic :

Modification du type de connexion

En utilisant le portail Azure : pour modifier le type de connexion via le portail Azure, ouvrez la page Réseau virtuel et utilisez le paramètre Type de connexion pour modifier le type de connexion et enregistrer les modifications.

Script pour modifier les paramètres de type de connexion à l’aide de PowerShell :

Notes

Cet article utilise le module Azure Az PowerShell, qui est le module PowerShell recommandé pour interagir avec Azure. Pour démarrer avec le module Az PowerShell, consulter Installer Azure PowerShell. Pour savoir comment migrer vers le module Az PowerShell, consultez Migrer Azure PowerShell depuis AzureRM vers Az.

Le script PowerShell suivant montre comment modifier le type de connexion SQL à Redirect pour une instance managée.

Install-Module -Name Az

Import-Module Az.Accounts

Import-Module Az.Sql

Connect-AzAccount

# Get your SubscriptionId from the Get-AzSubscription command

Get-AzSubscription

# Use your SubscriptionId in place of {subscription-id} below

Select-AzSubscription -SubscriptionId {subscription-id}

# Replace {rg-name} with the resource group for your managed instance, and replace {mi-name} with the name of your managed instance

$mi = Get-AzSqlInstance -ResourceGroupName {rg-name} -Name {mi-name}

$mi = $mi | Set-AzSqlInstance -ProxyOverride "Redirect" -force

Étapes suivantes

- Restaurer une base de données sur SQL Managed Instance

- Découvrez comment configurer un point de terminaison public sur une instance managée SQL

- Apprenez-en davantage sur l’architecture de connectivité SQL Managed Instance