Autoriser une demande d’application à l’aide de Microsoft Entra ID

Azure Web PubSub prend en charge Microsoft Entra ID pour autoriser les requêtes à partir d’applications.

Cet article explique comment configurer votre ressource et votre code Web PubSub pour autoriser une demande à une ressource Web PubSub à partir d’une application Azure.

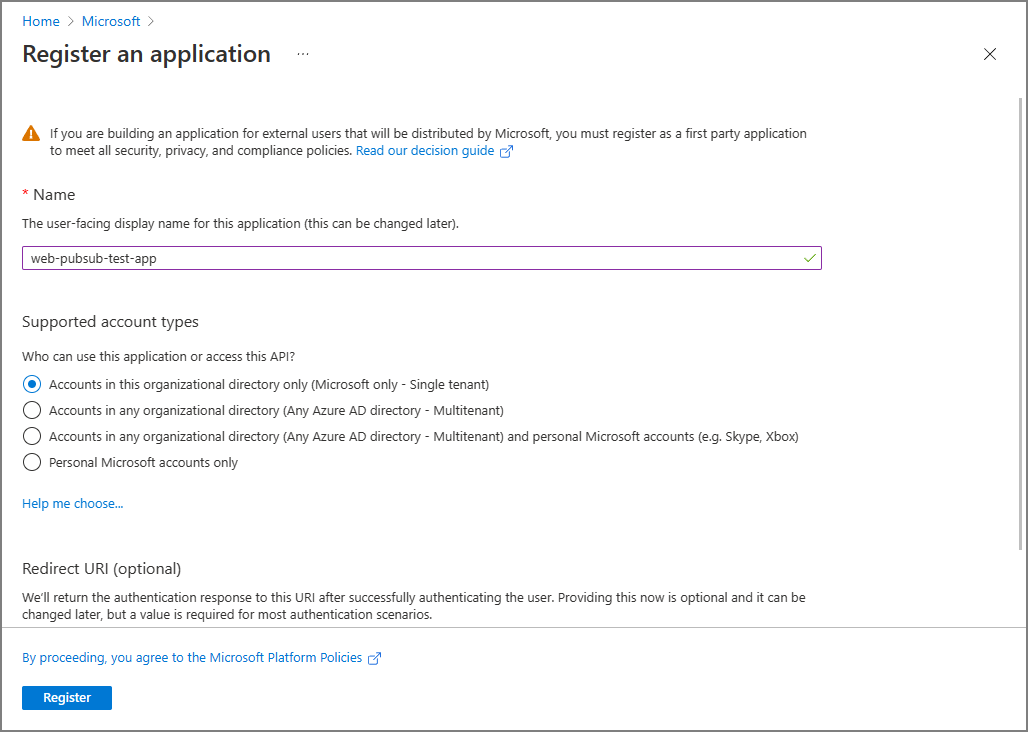

Inscrire une application

La première étape consiste à inscrire une application Azure.

- Dans le portail Microsoft Azure, recherchez et sélectionnez Microsoft Entra ID.

- Dans le menu de gauche, sous Gérer, sélectionnez Inscriptions d’applications.

- Sélectionnez Nouvelle inscription.

- Pour Nom, entrez un nom à utiliser pour votre application.

- Sélectionnez Inscrire pour confirmer l’inscription de l’application.

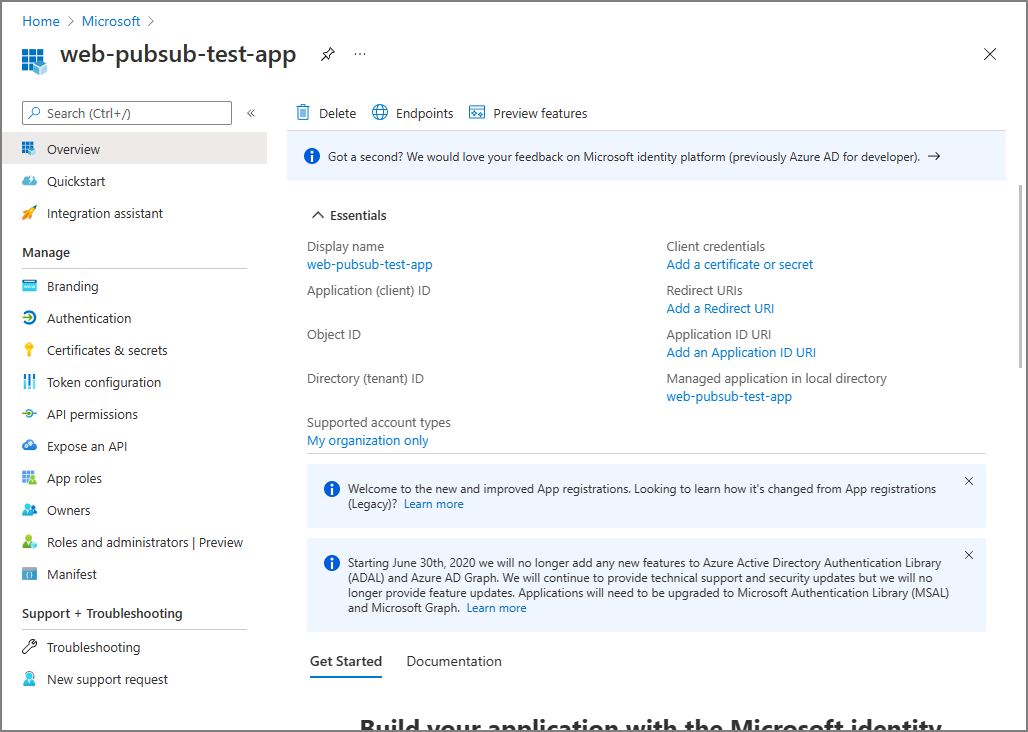

Lorsque votre application est inscrite, accédez à la vue d’ensemble de l’application pour afficher les valeurs de l’ID d’application (client) et de l’ID de répertoire (locataire). Vous utilisez ces valeurs dans les sections suivantes.

Pour plus d’informations sur l’inscription d’une application, consultez le guide de démarrage rapide Inscrire une application à l’aide de la plateforme d’identités Microsoft.

Ajouter des informations d’identification

Vous pouvez ajouter des certificats et des secrets clients (une chaîne) en tant qu’informations d’identification à votre inscription d’application cliente confidentielle.

Pour plus d’informations sur l’ajout d’informations d’identification, consultez Ajouter des informations d’identification.

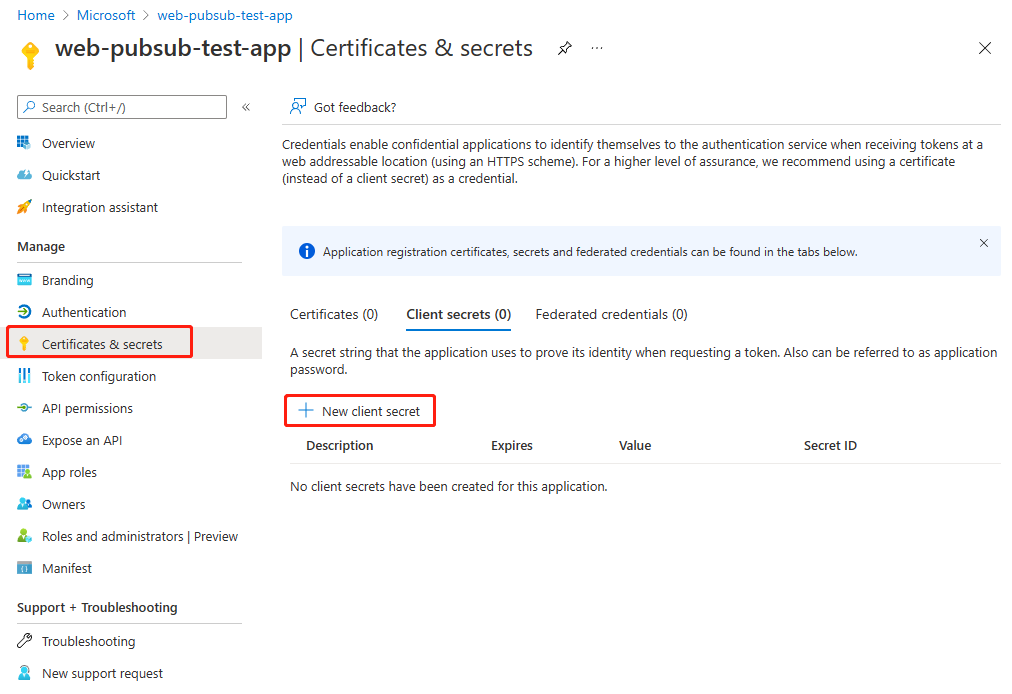

Ajouter un secret client

L’application nécessite une clé secrète client pour qu’un client prouve son identité lorsqu’elle demande un jeton.

Pour créer un secret client :

Dans le menu de gauche, sous Gérer, sélectionnez Certificats et secrets.

Dans l’onglet Secrets client, sélectionnez Nouveau secret client.

Entrez une description de la clé secrète client, puis choisissez une heure d’expiration pour le secret.

Copiez la valeur de la clé secrète client et collez-la dans un emplacement sécurisé pour l’utiliser ultérieurement.

Remarque

Le secret est visible uniquement lorsque vous créez le secret. Vous ne pouvez pas afficher la clé secrète client dans le portail ultérieurement.

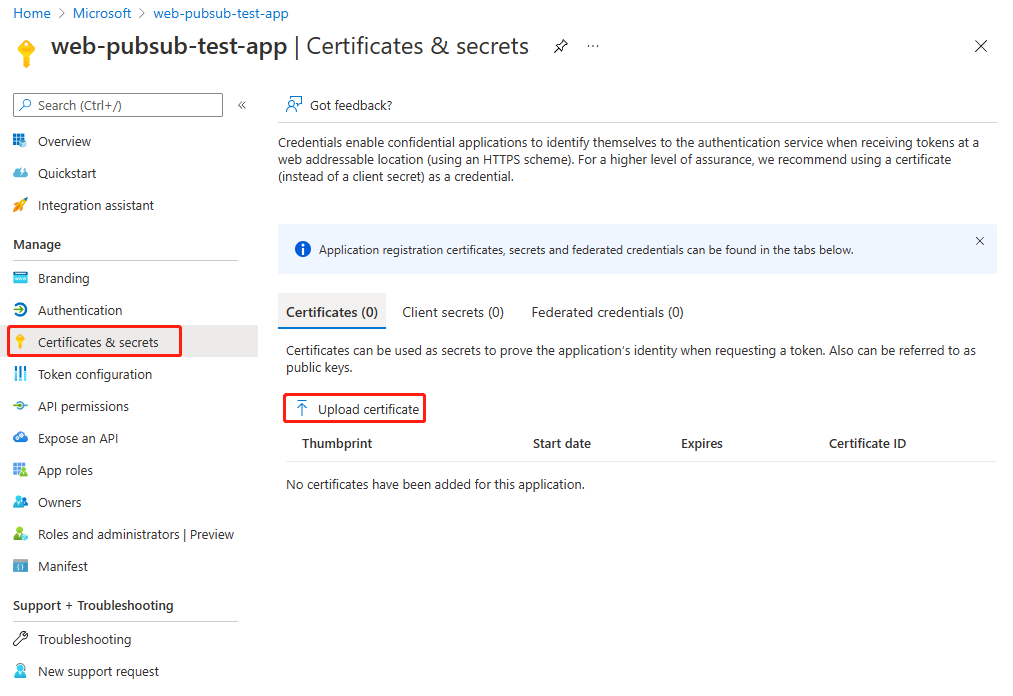

Ajouter un certificat

Vous pouvez charger un certificat au lieu de créer une clé secrète client.

Ajouter une attribution de rôle dans le portail Microsoft Azure

Cette section montre comment attribuer un rôle Propriétaire de service Web PubSub à un principal de service (application) pour une ressource Web PubSub.

Remarque

Vous pouvez attribuer une rôle à n’importe quelle étendue, notamment un groupe d’administration, un abonnement, un groupe de ressources et une seule ressource. Pour plus d’informations sur l’étendue, consultez Comprendre l’étendue du contrôle d’accès en fonction du rôle Azure.

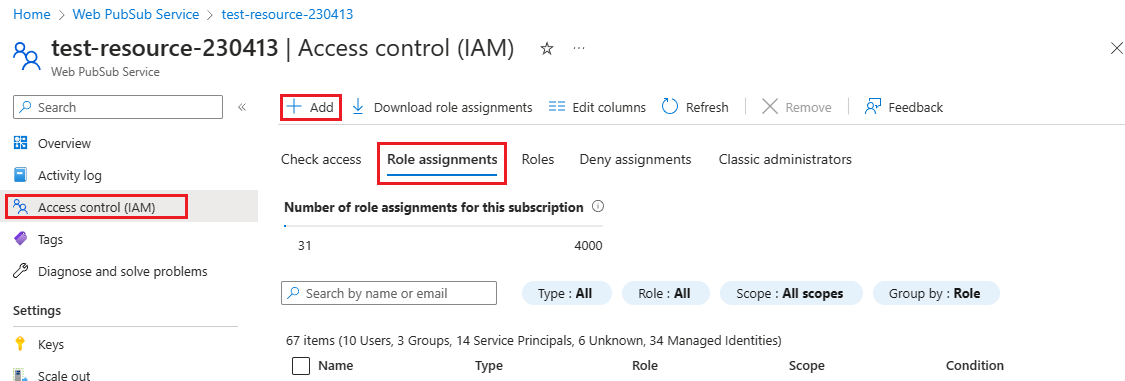

Dans le portail Microsoft Azure, accédez à votre ressource Web PubSub.

Dans le menu de gauche, sélectionnez Contrôle d’accès (IAM) pour afficher les paramètres du contrôle d’accès pour la ressource.

Sélectionnez l’onglet Attributions de rôles afin de voir les attributions de rôles pour cette étendue.

Le schéma suivant montre un exemple du volet Contrôle d’accès (IAM) pour une ressource Web PubSub :

Sélectionnez Ajouter>Ajouter une attribution de rôle.

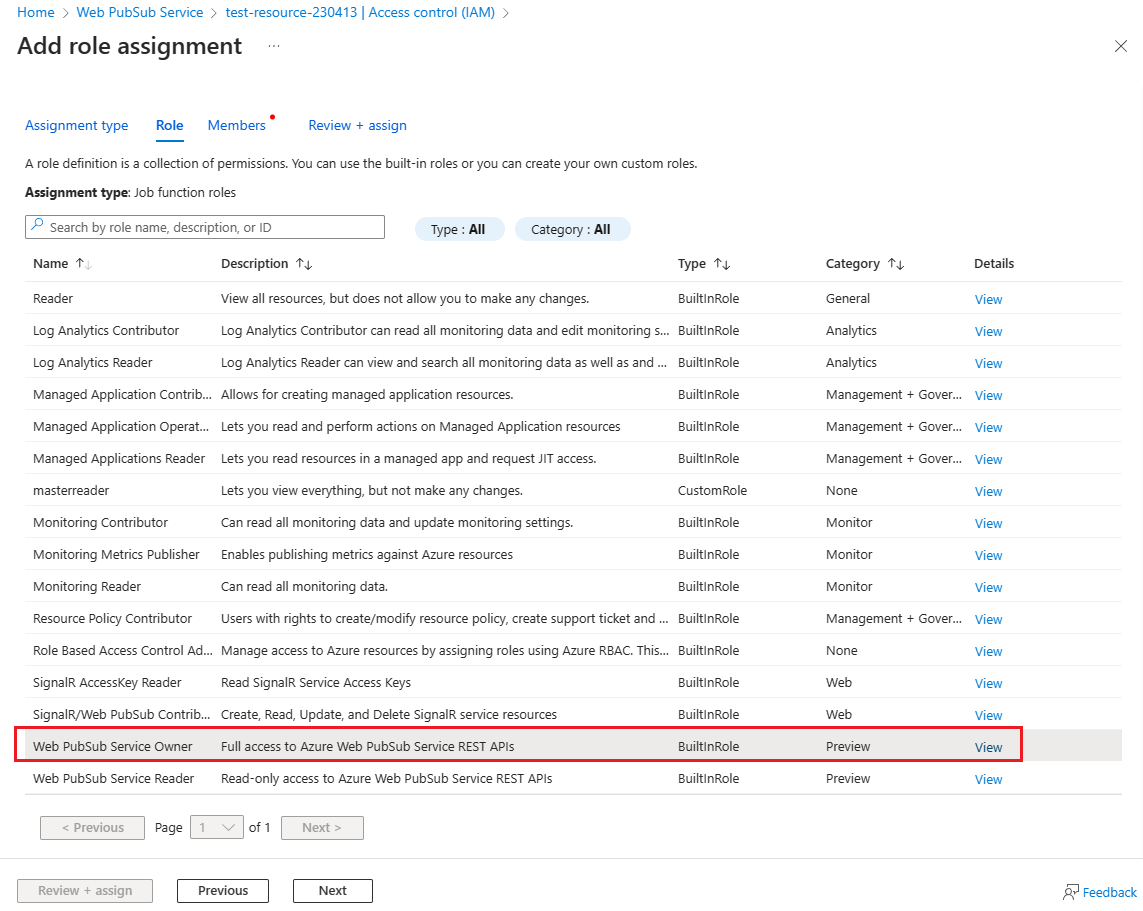

Sélectionnez l’onglet Rôles, puis sélectionnez Propriétaire du service Web PubSub.

Cliquez sur Suivant.

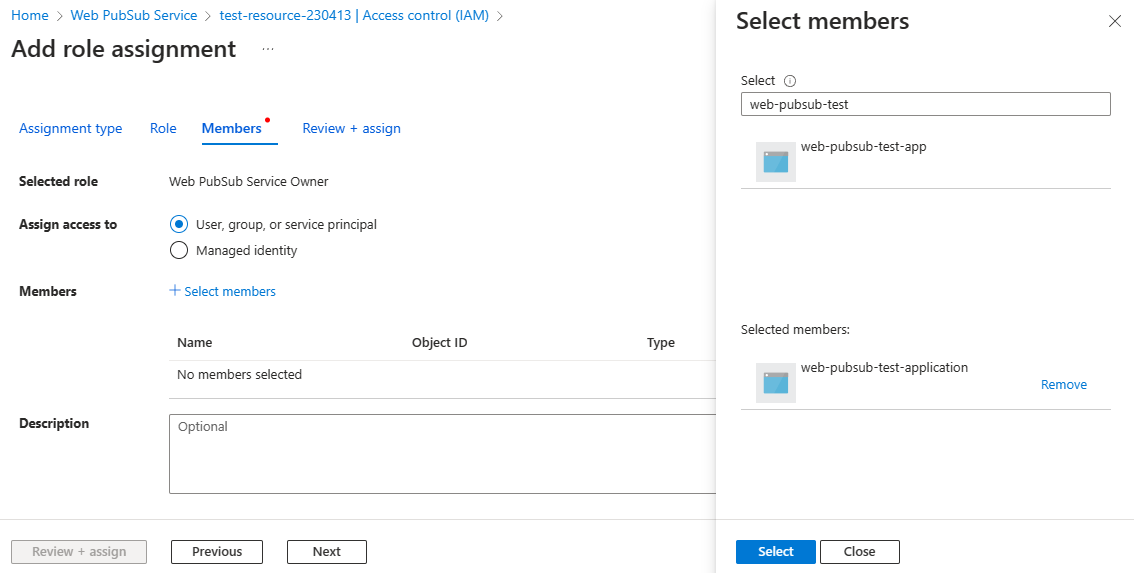

Sélectionnez l’onglet Membres. Sous Attribuer l’accès à, sélectionnez Utilisateur, groupe ou principal de service.

Choisissez Sélectionner des membres.

Recherchez et sélectionnez l’application à laquelle attribuer le rôle.

Choisissez Sélectionner pour confirmer la sélection.

Cliquez sur Suivant.

Sélectionnez Examiner + affecter pour confirmer la modification.

Important

Les attributions de rôles Azure peuvent prendre jusqu’à 30 minutes pour se propager.

Pour en savoir plus sur l’attribution et la gestion des attributions de rôles Azure, consultez les articles suivants :

- Attribuer des rôles Azure à l’aide du portail Azure

- Attribuer des rôles Azure à l’aide de l’API REST

- Attribuer des rôles Azure à l’aide d’Azure PowerShell

- Attribuer des rôles Azure à l’aide d’Azure CLI

- Attribuer des rôles Azure en utilisant un modèle Azure Resource Manager

Exemples de code qui utilisent l’autorisation Microsoft Entra

Obtenez des exemples qui utilisent l’autorisation Microsoft Entra dans nos quatre langages de programmation officiellement pris en charge :