Enregistrer et gérer une phrase secrète de l’agent MARS en toute sécurité dans Azure Key Vault

Azure Backup utilisant l'agent Recovery Services (MARS) vous permet de sauvegarder des fichiers et des dossiers et des données d'état du système dans la chambre forte d'Azure Recovery Services. Ces données sont chiffrées à l’aide d’une phrase secrète que vous avez fournie durant l’installation et l’inscription de l’agent MARS. Cette phrase secrète est nécessaire pour récupérer et restaurer les données de sauvegarde et doit être enregistrée dans un emplacement externe sécurisé.

Important

Si cette phrase secrète est perdue, Microsoft ne pourra pas récupérer les données de sauvegarde stockées dans le coffre Recovery Services. Nous vous recommandons de stocker cette phrase secrète dans un emplacement externe sécurisé, tel que Azure Key Vault.

Désormais, vous pouvez enregistrer votre phrase secrète de chiffrement en toute sécurité dans Azure Key Vault en tant que secret à partir de la console MARS lors de l'installation de nouvelles machines et en modifiant la phrase secrète pour les machines existantes. Pour permettre l'enregistrement de la phrase secrète dans Azure Key Vault, vous devez accorder au coffre Recovery Services les autorisations nécessaires pour créer un secret dans Azure Key Vault.

Avant de commencer

- Créez un coffre Recovery Services au cas où vous n’en auriez pas.

- Vous devez utiliser un seul Azure Key Vault pour stocker toutes vos phrases secrètes. Créez un Key Vault au cas où vous n’en auriez pas.

- La tarification d’Azure Key Vault s’applique lorsque vous créez une nouvelle Key Vault Azure pour stocker votre phrase secrète.

- Après avoir créé le Key Vault, pour vous protéger contre la suppression accidentelle ou malveillante de la phrase secrète, assurez-vous que la suppression réversible et la protection contre le vidage sont activées.

- Cette fonctionnalité est prise en charge uniquement dans les régions publiques Azure avec l’agent MARS version 2.0.9262.0 ou ultérieure.

Configurer le coffre Recovery Services pour stocker la phrase secrète dans Azure Key Vault

Avant de pouvoir enregistrer votre phrase secrète dans Azure Key Vault, configurez votre coffre Recovery Services et Azure Key Vault,

Pour configurer un coffre, suivez ces étapes dans la séquence donnée afin d’obtenir les résultats prévus. Chaque action est abordée en détail dans les sections ci-après :

- Activation de l’identité managée affectée par le système pour le coffre Recovery Services.

- Attribuez des autorisations au coffre Recovery Services pour enregistrer la phrase secrète en tant que secret dans Azure Key Vault.

- Activez la suppression réversible et la protection contre le vidage sur Azure Key Vault.

Remarque

- Une fois que vous avez activé cette fonctionnalité, vous ne devez pas la désactiver (même temporairement). La désactivation de l’identité managée peut entraîner un comportement incohérent.

- L'identité managée affectée par l'utilisateur n'est actuellement pas prise en charge pour l'enregistrement de la phrase secrète dans Azure Key Vault.

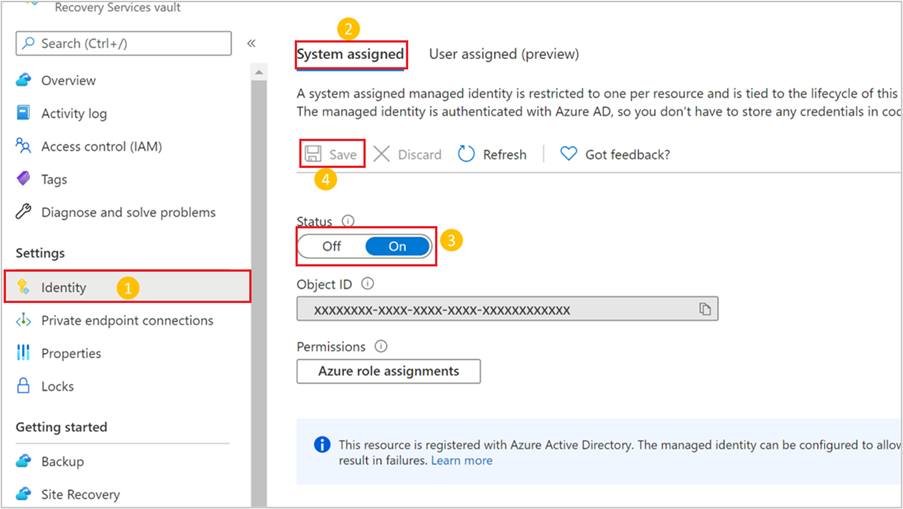

Activez l’identité managée affectée par le système pour le coffre Recovery Services

Choisir un client :

Procédez comme suit :

Accédez à votre coffre Recovery Services>Identité.

Sélectionnez l’onglet Affectée par le système.

Modifiez l’état sur Activé.

Sélectionnez Enregistrer pour activer l’identité pour le coffre.

Un ID d’objet est généré, qui correspond à l’identité managée affectée par le système du coffre.

Attribuez des autorisations pour enregistrer la phrase secrète dans Azure Key Vault

En fonction du modèle d'autorisation de Key Vault (autorisations d'accès basées sur les rôles ou sur les stratégies d'accès) configuré pour Key Vault, reportez-vous aux sections suivantes.

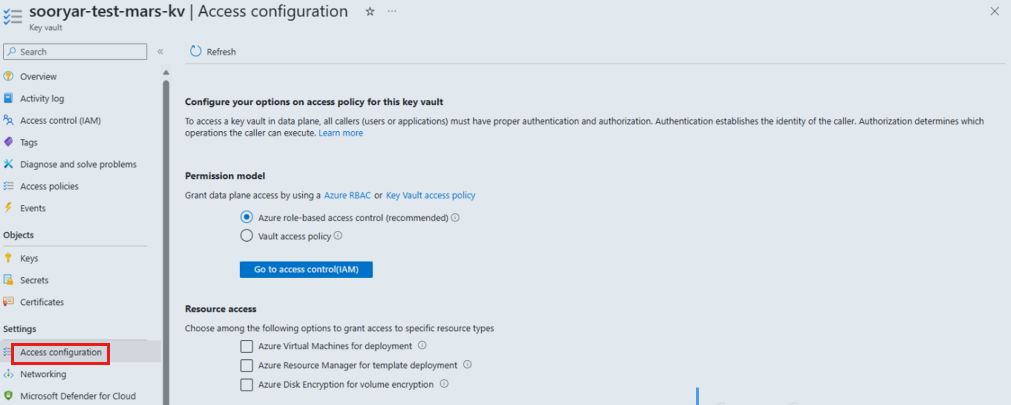

Activez les autorisations à l'aide du modèle d'autorisation d'accès basé sur les rôles pour Key Vault

Choisissez un client :

Pour attribuer les autorisations, suivez ces étapes :

Accédez à votre Azure Key Vault>Paramètres>Access Configuration pour vous assurer que le modèle d’autorisation est RBAC.

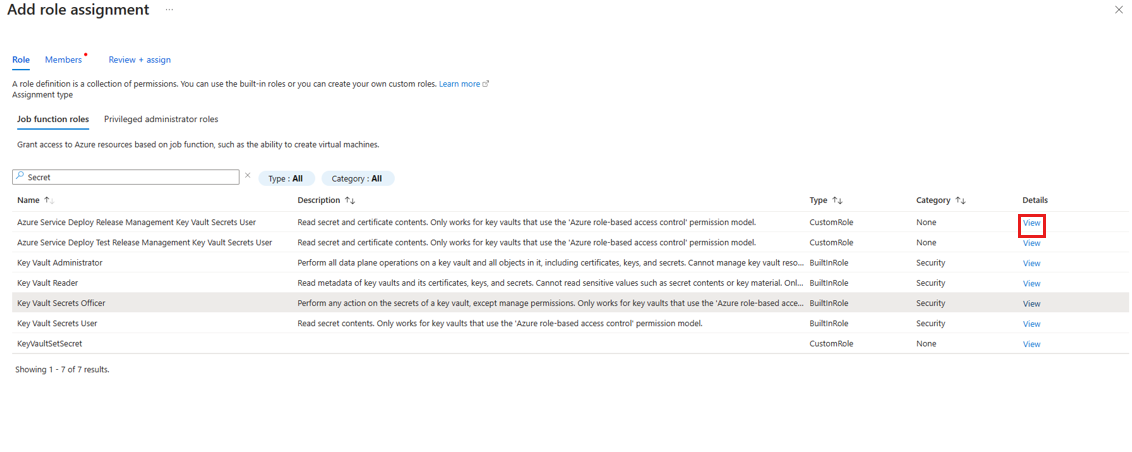

Sélectionnez Contrôle d’accès (IAM)>+Ajouter pour ajouter une attribution de rôle.

L’identité du coffre Recovery Services nécessite l’autorisation Définir sur secret pour créer et ajouter la phrase secrète en tant que secret au Key Vault.

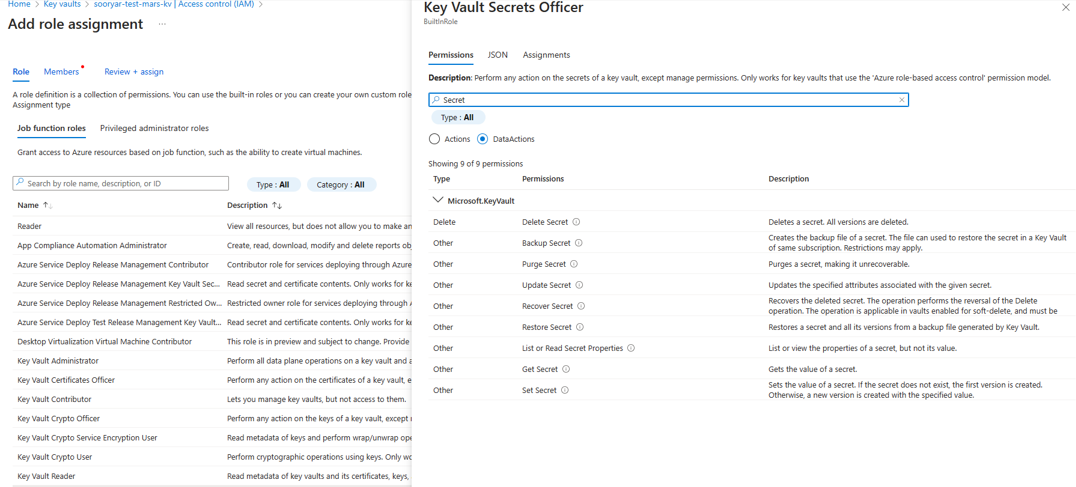

Vous pouvez sélectionner un rôle intégré tel que l’agent des secrets Key Vault qui dispose de l’autorisation (ainsi que d’autres autorisations non requises pour cette fonctionnalité) ou créer un rôle personnalisé avec uniquement l’autorisation Définir sur secret.

Sous Détails, sélectionnez Afficher pour afficher les autorisations accordées par le rôle et vérifier que l’autorisation Définir sur Secret est disponible.

Sélectionnez Suivant pour continuer pour sélectionner Membres pour l’affectation.

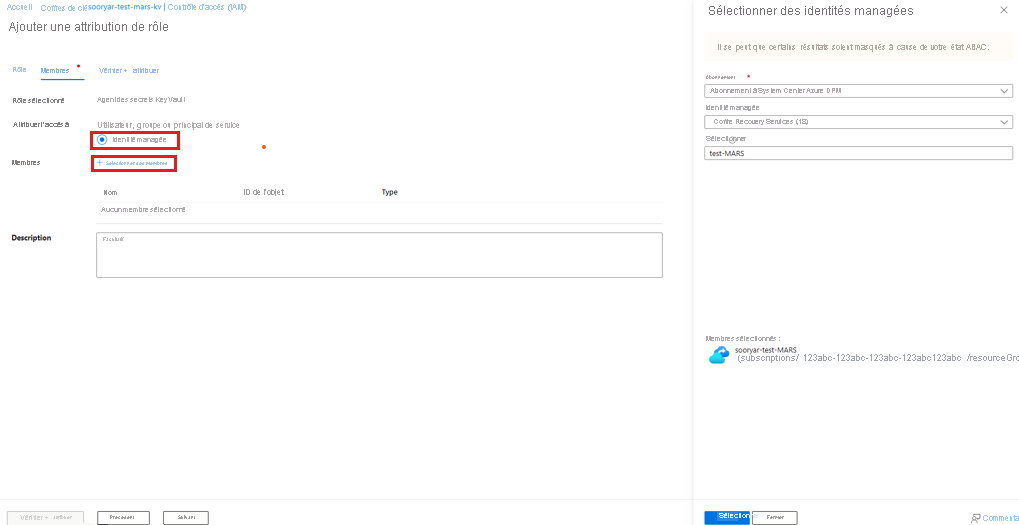

Sélectionnez Identité managée, puis + Sélectionner des membres. choisissez l’Abonnement du coffre Recovery Services cible, puis sélectionnez Coffre Recovery Services sous Identité managée affectée par le système.

Recherchez et sélectionnez le nom du coffre Recovery Services.

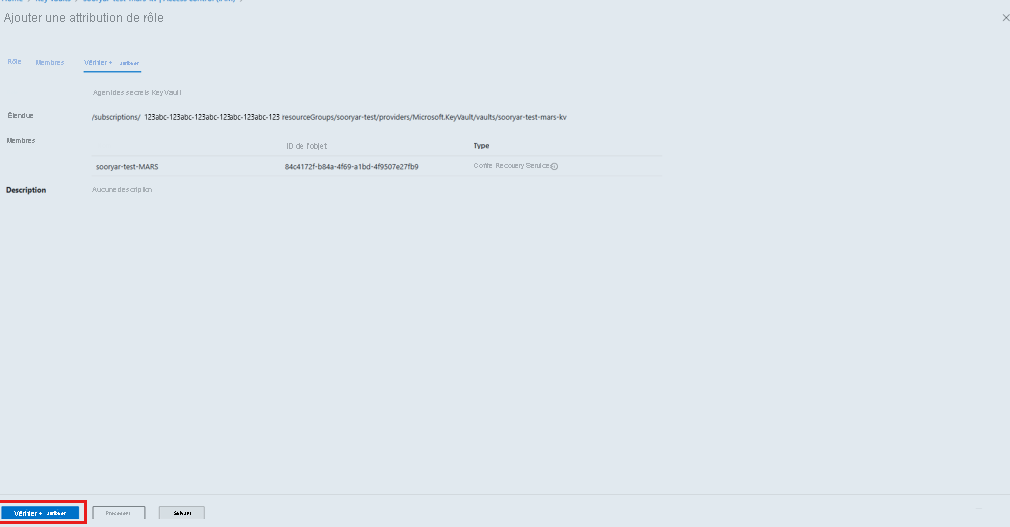

Sélectionnez Suivant, analysez l’attribution et sélectionnez Analyser + attribuer.

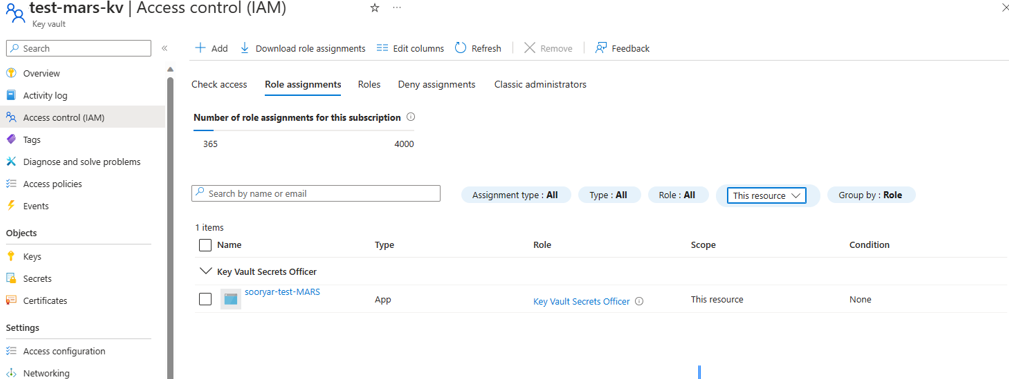

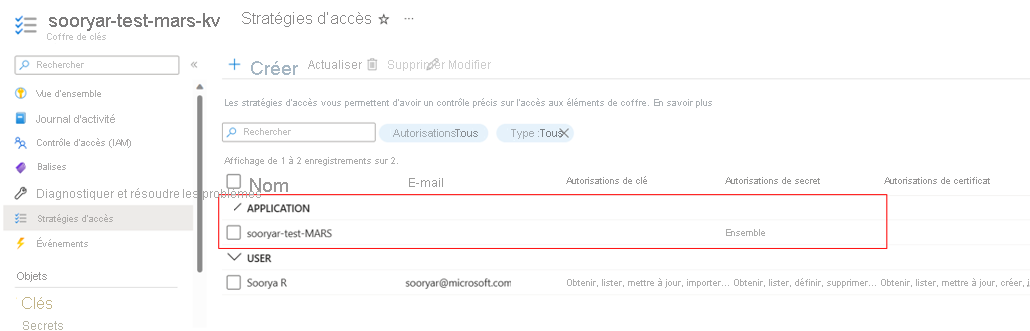

Accédez à Contrôle d’accès (IAM) dans le Key Vault, sélectionnez Attributions de rôles et vérifiez que le coffre Recovery Services est répertorié.

Activer les autorisations à l’aide de la stratégie d'accès pour Key Vault

Choisir un client :

Procédez comme suit :

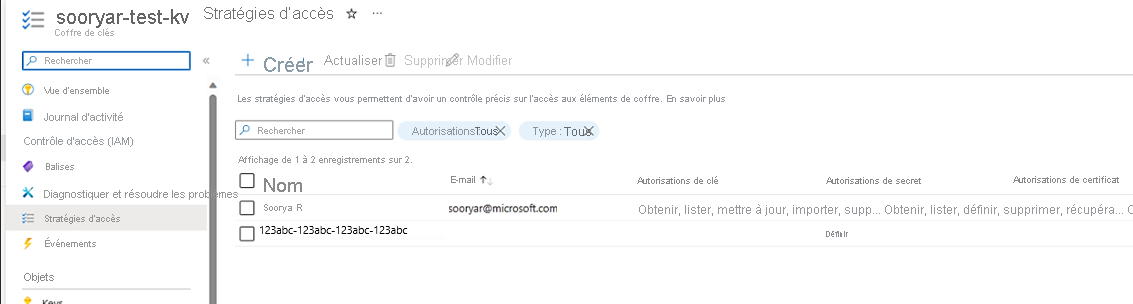

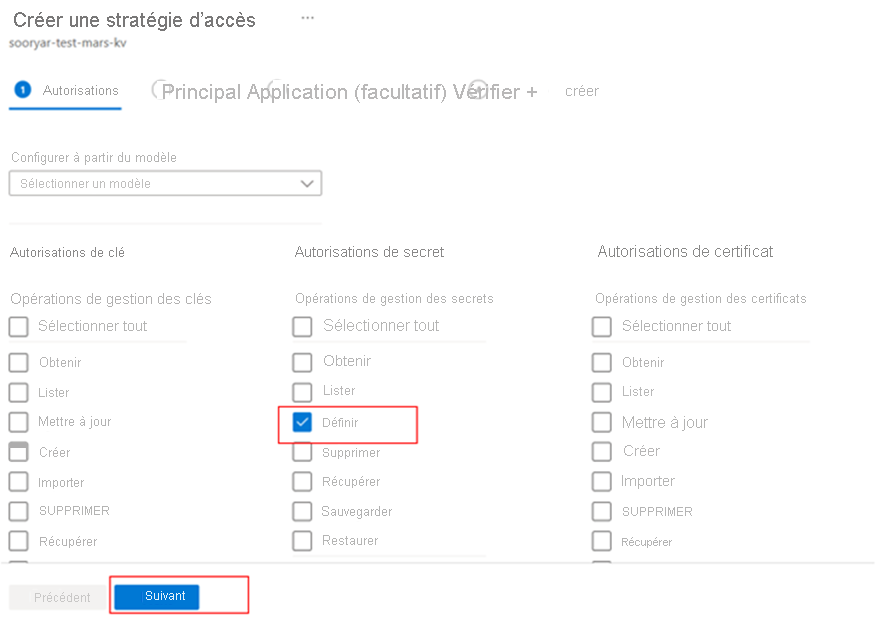

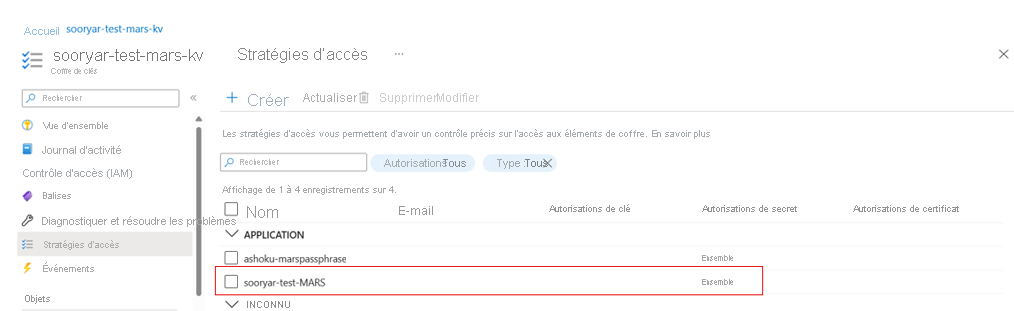

Accédez à votre Azure Key Vault>Stratégies d’accès>Stratégies d’accès, puis sélectionnez + Créer.

Sous Autorisations de secret, sélectionnez Opération ensembliste.

Cela spécifie les actions autorisées sur le secret.

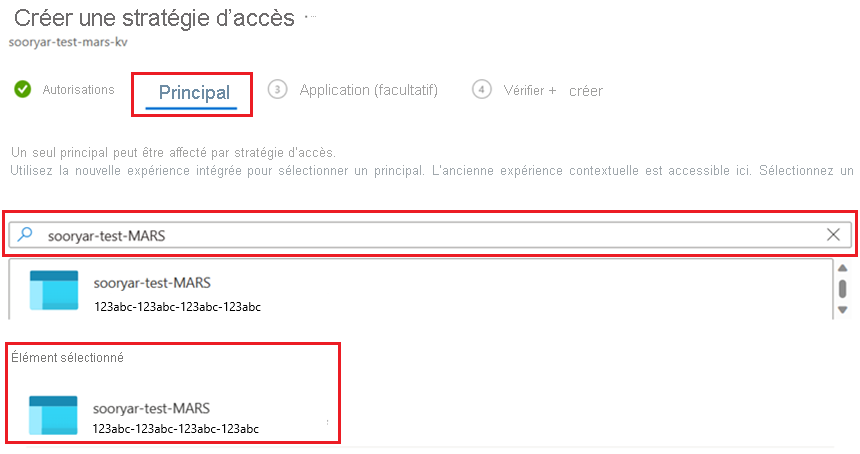

Accédez à Sélectionner le principal et recherchez votre coffre dans la zone de recherche à partir de son nom ou de son identité managée.

Sélectionnez le coffre dans le résultat de la recherche, puis sélectionnez Sélectionner.

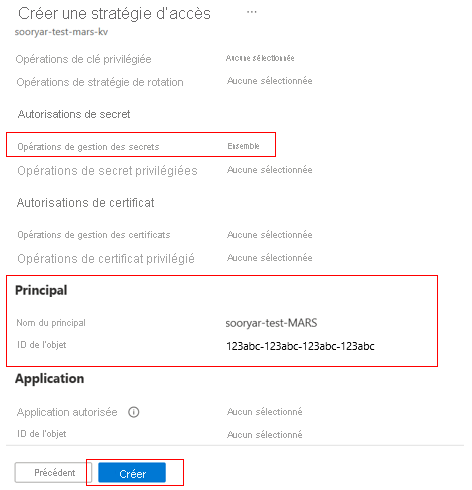

Accédez à Vérifier + créer, vérifiez que l’autorisation Définir est disponible et que Principal est le coffre Recovery Services approprié, puis sélectionnez Créer.

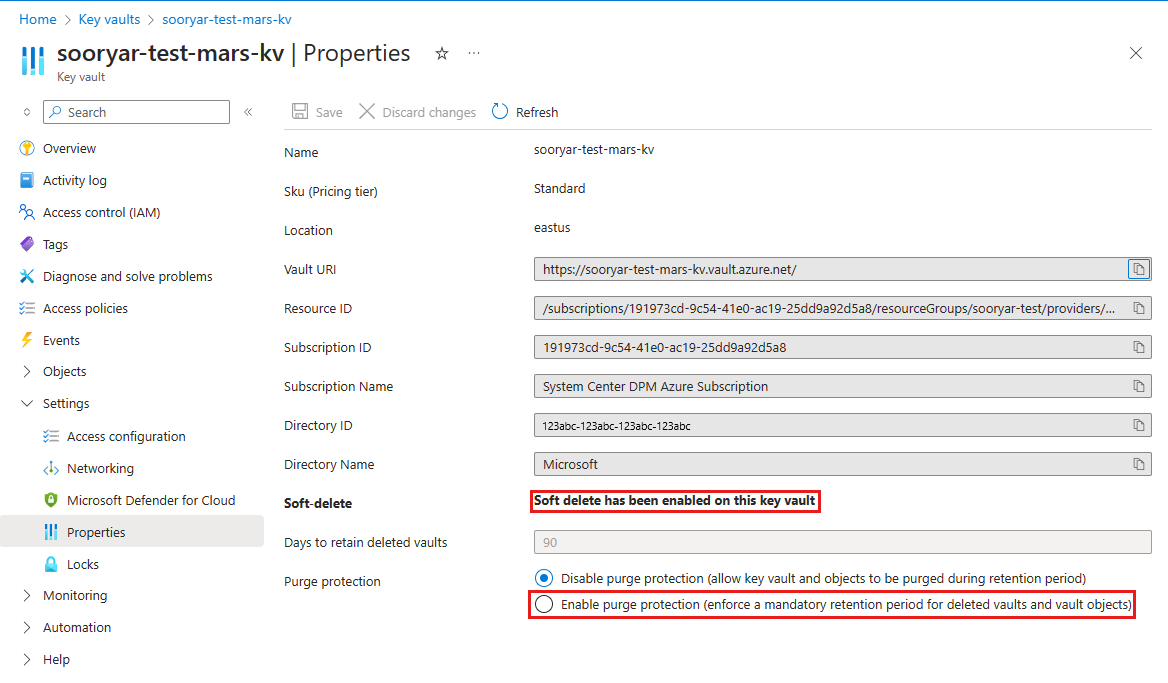

Activer la suppression réversible et la protection contre le vidage sur Azure Key Vault

Vous devez activer la suppression réversible et la protection contre le vidage sur Azure Key Vault qui stocke votre clé de chiffrement.

Choisissez un client*

Vous pouvez activer la suppression réversible et la protection contre le vidage d’Azure Key Vault.

Vous pouvez aussi définir ces propriétés au moment de créer le coffre de clés. Découvrez-en plus sur ces propriétés du coffre de clés.

Enregistrer la phrase secrète dans Azure Key Vault pour une nouvelle installation MARS

Avant de continuer à installer l’agent MARS, vérifiez que vous avez configuré le coffre Recovery Services pour stocker la phrase secrète dans Azure Key Vault et que vous avez réussi :

Création de votre coffre Recovery Services.

Activation de l’identité managée affectée par le système pour le coffre Recovery Services.

Autorisations attribuées à votre coffre Recovery Services pour créer un secret dans votre Key Vault.

Activation de la suppression définitive et de la protection contre le vidage pour votre coffre de clés.

Pour installer l’agent MARS sur un ordinateur, téléchargez le programme d’installation mars à partir du Portail Azure, puis utilisez l’Assistant Installation.

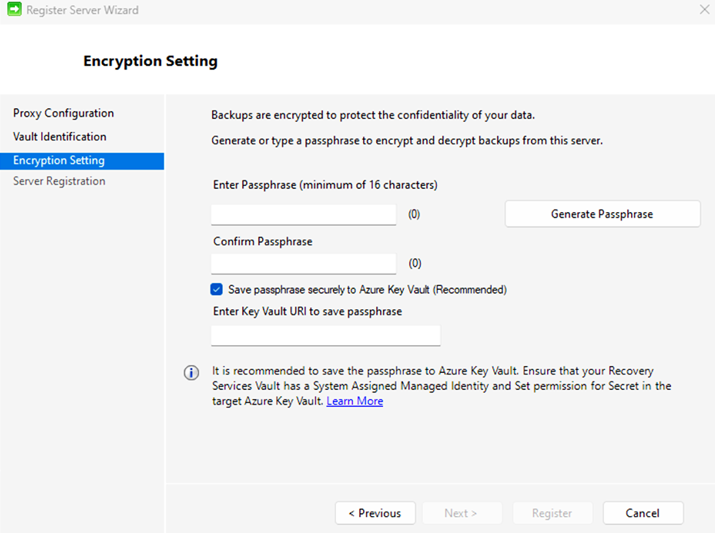

Après avoir fourni les informations d’identification du coffre Recovery Services lors de l’inscription, dans le Paramètre de chiffrement, sélectionnez l’option permettant d’enregistrer la phrase secrète dans Azure Key Vault.

Entrez votre phrase secrète ou sélectionnez Générer une phrase secrète.

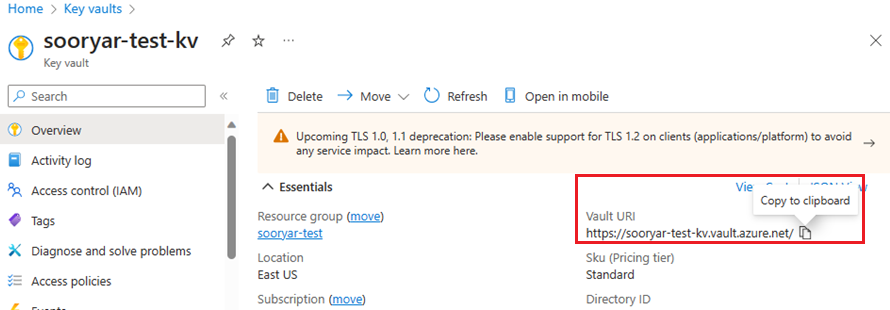

Dans le Portail Azure, ouvrez votre Key Vault, copiez l’URI Key Vault.

Collez l’URI Key Vault dans la console MARS, puis sélectionnez Inscrire.

Si vous rencontrez une erreur, case activée la section résolution des problèmes pour plus d’informations.

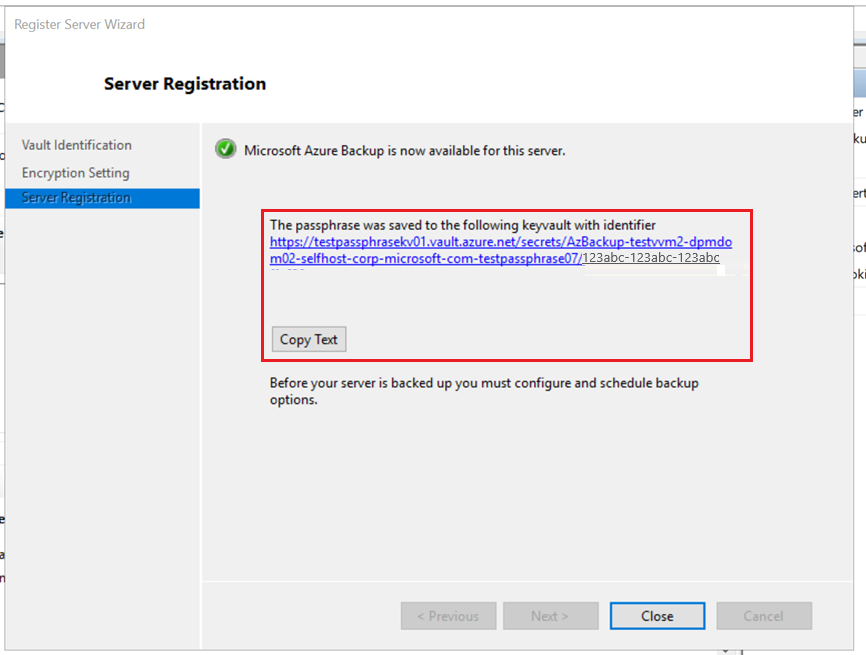

Une fois l’inscription réussie, l’option permettant de copier l’identificateur dans le secret est créée et la phrase secrète n’est PAS enregistrée dans un fichier localement.

Si vous modifiez la phrase secrète à l’avenir pour cet agent MARS, une nouvelle version du secret sera ajoutée avec la dernière phrase secrète.

Vous pouvez automatiser ce processus à l’aide de la nouvelle option KeyVaultUri dans Set-OBMachineSetting command dans le script d’installation.

Enregistrer la phrase secrète dans Azure Key Vault pour une installation MARS existante

Si vous disposez d’une installation existante de l’agent MARS et que vous souhaitez enregistrer votre phrase secrète dans Azure Key Vault, mettez à jour votre agent vers la version 2.0.9262.0 ou ultérieure et effectuez une opération de modification de phrase secrète.

Après avoir mis à jour votre agent MARS, vérifiez que vous avez configuré le coffre Recovery Services pour stocker la phrase secrète dans Azure Key Vault et que vous avez réussi :

- Création de votre coffre Recovery Services.

- Activation de l’identité managée affectée par le système pour le coffre Recovery Services.

- Autorisations attribuées à votre coffre Recovery Services pour créer un secret dans votre Key Vault.

- Activation de la suppression définitive et de la protection contre le vidage pour votre coffre de clés.

Pour enregistrer la phrase secrète dans Key Vault :

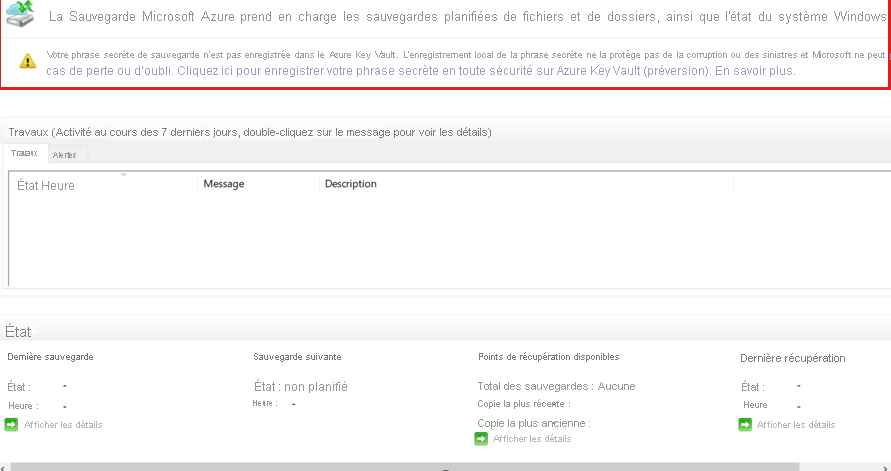

Ouvrez la console de l’agent MARS.

Vous devriez voir une bannière vous demandant de sélectionner un lien pour enregistrer la phrase secrète dans Azure Key Vault.

Vous pouvez également sélectionner Modifier les propriétés>Modifier la phrase secrète pour continuer.

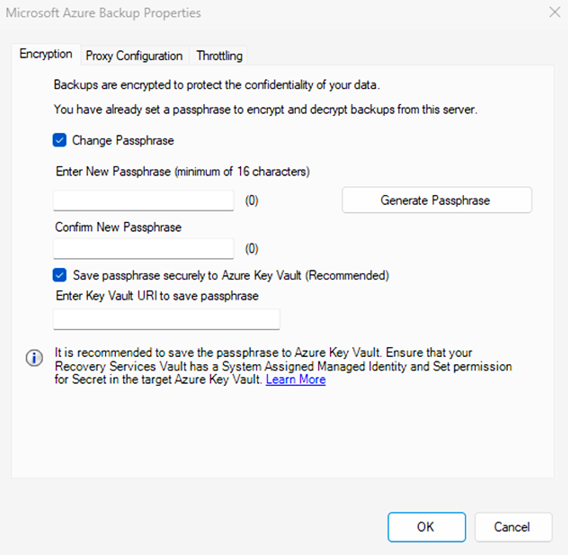

Dans la boîte de dialogue Modifier les propriétés, l’option permettant d’enregistrer la phrase secrète dans Key Vault en fournissant un URI Key Vault s’affiche.

Remarque

Si la machine est déjà configurée pour enregistrer la phrase secrète dans Key Vault, l’URI de Key Vault est renseigné automatiquement dans la zone de texte.

Ouvrez le Portail Azure, ouvrez votre Key Vault, puis copiez l’URI Key Vault.

Collez l’URI Key Vault dans la console MARS, puis sélectionnez OK.

Si vous rencontrez une erreur, case activée la section résolution des problèmes pour plus d’informations.

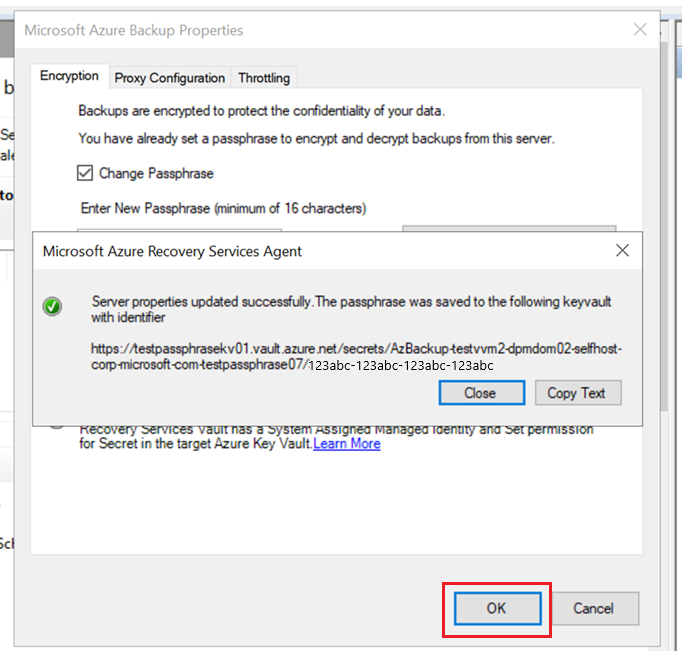

Une fois l’opération de modification de la phrase secrète réussie, une option permettant de copier l’identificateur dans le secret est créée et la phrase secrète n’est PAS enregistrée dans un fichier localement.

Si vous modifiez la phrase secrète à l’avenir pour cet agent MARS, une nouvelle version du secret sera ajoutée avec la dernière phrase secrète.

Vous pouvez automatiser cette étape à l’aide de la nouvelle option KeyVaultUri dans la cmdlet Set-OBMachineSetting.

Récupérer la phrase secrète à partir d’Azure Key Vault pour une machine

Si votre machine devient indisponible et que vous devez restaurer des données de sauvegarde à partir du coffre Recovery Services via une autre restauration d’emplacement, vous devez continuer la phrase secrète de la machine.

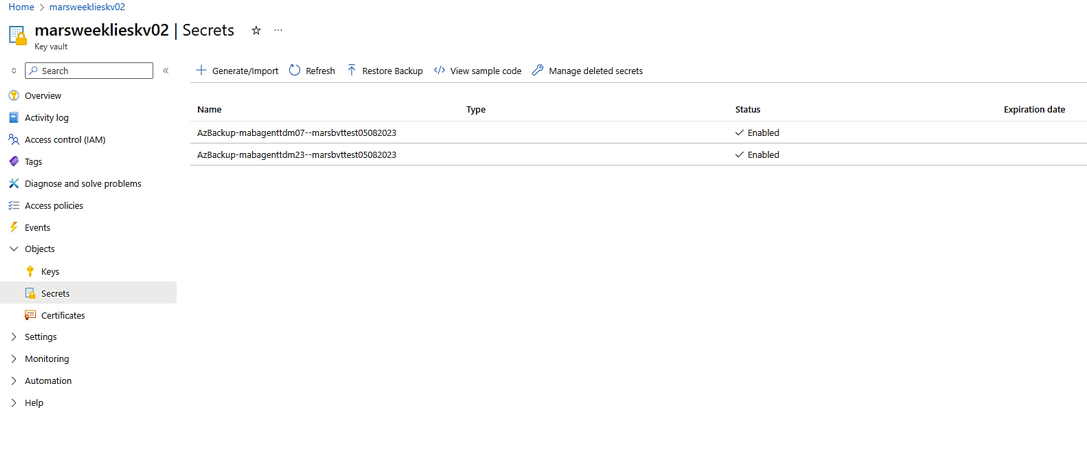

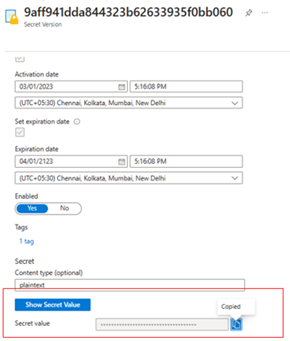

La phrase secrète est enregistrée dans Azure Key Vault en tant que secret. Un secret est créé par machine et une nouvelle version est ajoutée au secret lorsque la phrase secrète de la machine est modifiée. Le secret est nommé AzBackup-machine fully qualified name-vault name.

Pour localiser la phrase secrète de la machine :

Dans le Portail Azure, ouvrez le Key Vault utilisé pour enregistrer la phrase secrète de l’ordinateur.

Nous vous recommandons d’utiliser une Key Vault pour enregistrer toutes vos phrases secrètes.

Sélectionnez Secrets et recherchez le secret nommé

AzBackup-<machine name>-<vaultname>.Sélectionnez le secret, ouvrez la dernière version et copiez la valeur du secret.

Il s’agit de la phrase secrète de la machine à utiliser pendant la récupération.

Si vous avez un grand nombre de secrets dans le Key Vault, utilisez l’interface CLI Key Vault pour répertorier et rechercher le secret.

az keyvault secret list --vault-name 'myvaultname’ | jq '.[] | select(.name|test("AzBackup-<myvmname>"))'

Résoudre les problèmes de scénarios courants

Cette section répertorie les erreurs fréquemment rencontrées lors de l’enregistrement de la phrase secrète dans Azure Key Vault.

L’identité système n’est pas configurée : 391224

Cause : cette erreur se produit si le coffre Recovery Services n’a pas d’identité managée affectée par le système configurée.

Action recommandée : vérifiez que l’identité managée affectée par le système est configurée correctement pour le coffre Recovery Services conformément aux conditions préalables.

Les autorisations ne sont pas configurées : 391225

Cause : le coffre Recovery Services a une identité managée affectée par le système, mais il n’a pas l’autorisation Définir pour créer un secret dans le Key Vault cible.

Action recommandée :

- Vérifiez que les informations d’identification du coffre utilisées correspondent au coffre Recovery Services prévu.

- Vérifiez que l’URI de Key Vault correspond au Key Vault prévu.

- Assurez-vous que le nom du coffre Recovery Services est répertorié sous Key Vault :> stratégies d’accès :> application, avec les autorisations secrètes définies.

Si elle n’est pas répertoriée, configurez à nouveau l’autorisation.

L’URI Azure Key Vault est incorrect : 100272

Cause : l’URI Key Vault entré n’est pas au format approprié.

Action recommandée : vérifiez que vous avez entré un URI de Key Vault copié à partir du Portail Azure. Par exemple : https://myvault.vault.azure.net/.

UserErrorSecretExistsSoftDeleted (391282)

Cause: un secret au format attendu existe déjà dans le coffre de clés, mais il est dans un état de suppression réversible. Sauf si le secret est restauré, MARS ne peut pas enregistrer la phrase secrète pour cette machine dans le coffre de clés fourni.

Action recommandée : vérifiez si un secret existe dans le coffre avec le nom AzBackup-<machine name>-<vaultname> et s’il est dans un état de suppression réversible. Récupérez le secret en état de suppression réversible pour y enregistrer la phrase secrète.

UserErrorKeyVaultSoftDeleted (391283)

Cause: le coffre de clés fourni à MARS est dans un état supprimé de suppression réversible.

Action recommandée : récupère le coffre de clés ou fournit un nouveau coffre de clés.

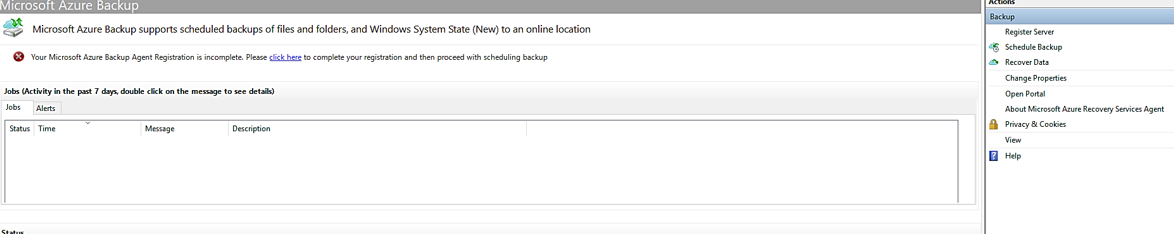

L’inscription est incomplète

Cause : vous n’avez pas terminé l’inscription MARS en inscrivant la phrase secrète. Par conséquent, vous ne pourrez pas configurer les sauvegardes tant que vous n’êtes pas inscrit.

Action recommandée : sélectionnez le message d’avertissement et terminez l’inscription.