Contrôle d’accès

Le contrôle d’accès est la partie de la sécurité que les utilisateurs voient en premier et le plus souvent. C’est le cas quand ils se connectent à leurs ordinateurs et téléphones mobiles, quand ils partagent un fichier ou tentent d’accéder à une application, et quand ils utilisent la clé d’une carte d’identité pour entrer dans un bâtiment ou une salle. Bien que la sécurité ne se limite pas au contrôle d’accès, ce dernier est essentiel et nécessite une attention particulière pour optimiser l’expérience utilisateur et les garanties de sécurité.

Regardez la vidéo suivante pour découvrir comment développer une stratégie de contrôle d’accès répondant à vos besoins spécifiques.

Du périmètre de sécurité à la confiance zéro

Par le passé, le service informatique restreignait l’accès à un réseau d’entreprise et ajoutait des contrôles supplémentaires en fonction des besoins. Ce modèle, qui restreint toutes les ressources à une connexion réseau appartenant à l’entreprise, est désormais trop restrictif pour répondre aux besoins d’une entreprise dynamique.

Les organisations doivent adopter une approche basée sur la confiance zéro à mesure qu’elles adoptent le travail à distance et utilisent la technologie cloud pour transformer numériquement leurs modèles (économique, engagement des clients, engagement des employés et autonomisation).

Les principes de confiance zéro permettent d’établir et d’améliorer en permanence les garanties de sécurité, tout en conservant la flexibilité nécessaire pour rester en phase avec ce nouveau monde. La plupart des parcours zéro confiance commencent par le contrôle d’accès et privilégient l’identité comme moyen de contrôle principal. La technologie de sécurité réseau demeure un élément clé. La technologie réseau et la tactique du périmètre de sécurité sont toujours présentes dans un modèle de contrôle d’accès moderne, mais elles ne constituent pas l’approche dominante et préférée dans une stratégie de contrôle d’accès complète.

Contrôle d’accès moderne

Les organisations doivent développer une stratégie de contrôle d’accès qui :

- est complète et cohérente ;

- applique rigoureusement les principes de sécurité dans toute la pile de technologies ;

- est suffisamment flexible pour répondre aux besoins de l’organisation.

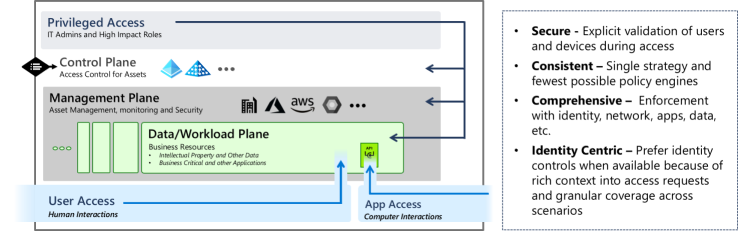

Ce diagramme illustre tous les éléments qu’une organisation doit prendre en compte pour une stratégie de contrôle d’accès avec plusieurs charges de travail, plusieurs clouds, différents niveaux de sensibilité commerciale et un accès à la fois par les personnes et les appareils.

Une bonne stratégie de contrôle d’accès ne se limite pas à une simple tactique ou technologie. Elle nécessite une approche pragmatique qui adopte la technologie et les tactiques appropriées pour chaque scénario.

Le contrôle d’accès moderne doit répondre aux besoins de productivité de l’organisation. Il doit aussi être :

- Sécurisé : validez de manière explicite la confiance des utilisateurs et des appareils pendant les demandes d’accès en utilisant toutes les données et toute la télémétrie disponibles. Cette configuration permet de détecter plus facilement les attaquants qui empruntent l’identité d’utilisateurs légitimes. La stratégie de contrôle d’accès doit également porter sur l’élimination des escalades de privilèges non autorisées (comme l’octroi d’un privilège pouvant être utilisé pour obtenir des privilèges plus élevés). Pour plus d’informations sur la protection des accès privilégiés, consultez Sécurisation des accès privilégiés.

- Cohérent : vérifiez que les garanties de sécurité sont appliquées de manière cohérente et transparente dans tout l’environnement. Cette pratique améliore l’expérience des utilisateurs et empêche les attaquants de s’introduire par le biais de vulnérabilités dans une implémentation de contrôle d’accès disjointe ou très complexe. Vous devez avoir une stratégie de contrôle d’accès unique qui utilise le plus petit nombre de moteurs de stratégie pour éviter les incohérences de configuration et la dérive de la configuration.

- Complet : l’application de la stratégie d’accès doit se faire aussi près que possible des ressources et des voies d’accès. Cette configuration améliore la couverture de la sécurité et contribue à intégrer de manière fluide la sécurité aux scénarios et aux attentes des utilisateurs. Tirez parti des contrôles de sécurité pour les données, les applications, les identités, les réseaux et les bases de données pour rapprocher l’application des stratégies aux ressources d’entreprise de valeur.

- Centré sur l’identité : privilégiez l’utilisation de l’identité et des contrôles connexes dans la mesure du possible. Les contrôles d’identité apportent un contexte riche aux demandes d’accès et un contexte d’application qui n’est pas disponible à partir du trafic réseau brut. Les contrôles réseau sont toujours importants et parfois la seule option disponible (par exemple, dans les environnements technologiques opérationnels), mais le contrôle d’identité doit toujours être le premier choix le cas échéant. Une boîte de dialogue d’échec lors de l’accès à l’application à partir de la couche d’identité est plus précise et plus informative qu’un blocage du trafic réseau, d’où une plus grande probabilité que l’utilisateur parvienne à corriger le problème sans un appel coûteux au support technique.

Modèle d’accès aux entreprises

Le modèle d’accès aux entreprises est un modèle d’accès complet basé sur la confiance zéro. Ce modèle résout tous les types d’accès par les utilisateurs internes et externes, les services, les applications et les comptes privilégiés disposant d’un accès administratif aux systèmes.

Le modèle d’accès aux entreprises est décrit en détail dans Modèle d’accès aux entreprises.

Connu, approuvé, autorisé

Voici une perspective intéressante. Quand vous transformez le contrôle d’accès en confiance zéro, il passe d’un processus statique en deux étapes (authentification et autorisation) à un processus dynamique à trois étapes appelé connu, approuvé, autorisé :

- Connu : authentification qui garantit que vous êtes bien qui vous prétendez être. Ce processus est similaire au processus physique qui consiste à vérifier une pièce d’identité avec photo délivrée par le gouvernement.

- Approuvé : validation que l’utilisateur ou l’appareil est suffisamment fiable pour accéder à la ressource. Ce processus est comparable à celui du service de sécurité d’un aéroport qui contrôle tous les passagers avant de les autoriser à entrer dans l’aéroport.

- Autorisé : octroi de droits et de privilèges spécifiques pour l’application, le service ou les données. Ce processus peut être comparé à celui d’une compagnie aérienne qui gère la destination des passagers, leur cabine (première classe, classe affaires ou classe économique) et la gratuité ou non du transport des bagages.

Principales technologies de contrôle d’accès

Les principales fonctionnalités techniques sur lesquelles repose le contrôle d’accès moderne sont les suivantes :

- Moteur de stratégie : composant à l’aide duquel les organisations configurent la stratégie de sécurité technique pour répondre aux objectifs de productivité et de sécurité de l’organisation.

- Points d’application de stratégie : points qui appliquent, à l’échelle des ressources de l’organisation, les décisions de stratégie centrale du moteur de stratégie. Les ressources incluent les données, les applications, l’identité, le réseau et les bases de données.

Ce diagramme décrit la façon dont Microsoft Entra ID fournit un moteur de stratégie et un point d’application de stratégie, afin que les protocoles de sécurité puissent implémenter une approche « connu, approuvé, autorisé ».

Le moteur de stratégie Microsoft Entra peut être étendu à d’autres points d’application de stratégie, notamment :

- Applications modernes : applications qui utilisent des protocoles d’authentification modernes.

- Applications héritées : par un proxy d’application Microsoft Entra.

- Solutions VPN et d’accès à distance : comme Cisco AnyConnect, Palo Alto Networks, F5, Fortinet, Citrix et Zscaler.

- Documents, e-mails et autres fichiers : par le biais de Microsoft Purview Information Protection.

- Applications SaaS : pour plus d’informations, consultez les tutoriels pour intégrer les applications SaaS à Microsoft Entra ID.

Décisions d’accès pilotées par les données

Pour respecter le principe de validation explicite de la confiance zéro, il est essentiel de prendre des décisions éclairées. Le moteur de stratégie de confiance zéro doit avoir accès à diverses données sur les utilisateurs et les appareils pour pouvoir prendre des décisions de sécurité réfléchies. Cette diversité permet d’identifier ces aspects avec une plus grande confiance :

- si l’utilisateur contrôle réellement le compte ;

- si l’appareil a été compromis par un attaquant ;

- si l’utilisateur dispose des rôles et des autorisations appropriés.

Microsoft a créé un système de renseignement sur les menaces qui intègre un contexte de sécurité issu de sources nombreuses et variées. Pour plus d’informations, consultez le résumé du renseignement sur les menaces de Microsoft.

Segmentation : séparer pour protéger

Dans le cadre de leur approche en matière de contrôle d’accès, les organisations choisissent souvent de créer des limites pour diviser l’environnement interne en segments distincts. Cette configuration est destinée à contenir les dommages causés par une attaque réussie sur un segment. La segmentation est traditionnellement effectuée au moyen de pare-feux ou d’autres technologies de filtrage réseau, bien que le concept puisse également être appliqué aux identités et à d’autres technologies.

Pour plus d’informations sur l’application de la segmentation aux environnements Azure, consultez Composants et modèle de référence Azure

Isolation : éviter l’approche « définir un pare-feu et oublier »

L’isolation est une forme extrême de segmentation qui est parfois nécessaire pour protéger les ressources critiques. L’isolation est le plus souvent utilisée avec des ressources qui sont à la fois vitales pour l’entreprise et difficiles à mettre en conformité avec les politiques et normes actuelles. Parmi les classes de ressources qui peuvent nécessiter une isolation, citons les systèmes de technologie opérationnelle (OT) suivants :

- Système de contrôle et d’acquisition de données en temps réel (SCADA)

- Système de contrôle industriel (ICS)

L’isolation doit être conçue comme un système complet de personnes/processus/technologies et être intégrée aux processus métier pour être efficace et durable. Cette approche échoue généralement dans le temps si elle est implémentée dans le cadre d’une approche purement technologique sans processus ni formation pour valider et maintenir les défenses. Il est facile de tomber dans le piège qui consiste à installer un pare-feu et à l’oublier, ce qui revient à définir le problème comme étant statique et technique.

Dans la plupart des cas, l’implémentation de l’isolation nécessite des processus qui doivent être suivis par différentes équipes : sécurité, informatique, technologies opérationnelles et parfois opérations commerciales. Une isolation réussie se compose généralement des éléments suivants :

- Personnes : faites suivre à tous les employés, fournisseurs et parties prenantes une formation sur la stratégie d’isolation et leur rôle dans celle-ci. Indiquez pourquoi l’isolation est importante (menaces, risques, impact potentiel sur l’entreprise, etc.), ce qu’ils sont censés faire et comment le faire.

- Processus : établissez une stratégie et des normes claires, puis documentez les processus pour les parties prenantes professionnelles et techniques dans tous les scénarios (accès des fournisseurs, processus de gestion des changements, procédures de réponse aux menaces, notamment la gestion des exceptions, etc.). Supervisez le tout pour vérifier que la configuration ne dérive pas et que les autres processus sont bien suivis de manière rigoureuse.

- Technologie : implémentez des contrôles techniques pour bloquer les communications non autorisées, détecter les anomalies et les menaces potentielles, et renforcer la sécurité des appareils de pontage et de transit qui interagissent avec l’environnement isolé, par exemple les consoles opérateur pour les systèmes de technologie opérationnelle (OT).

Pour plus d’informations, consultez Protection des ressources : isolation réseau.

Étapes suivantes

Quels que soient vos besoins en matière de contrôle d’accès, votre stratégie doit être fondée sur les bons principes de base. Les conseils fournis dans ces articles et dans le Cloud Adoption Framework peuvent aider les organisations à trouver et à implémenter la bonne approche.

La discipline suivante consiste à moderniser les opérations de sécurité.