Intégration de la sécurité

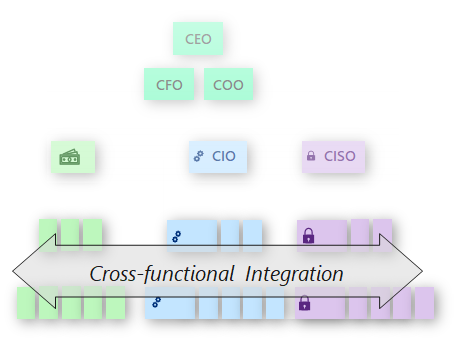

Dans votre organisation, la sécurité devrait faire partie du travail de chacun, au même titre que les exigences métier, les performances et la fiabilité. La sécurité, à tous les niveaux, doit connaître les priorités globales de l’entreprise, les initiatives informatiques et l’appétit pour le risque de votre organisation. Envisagez la sécurité comme un fil qui se tisse à travers tous les aspects de votre entreprise. La sécurité doit être considérée comme un élément naturel de l’activité. L’activité doit être perçue comme une partie naturelle de la sécurité.

Votre organisation doit maintenir les garanties de sécurité tout en minimisant les frictions avec les processus métier.

Les organisations peuvent connaître des frictions internes et de faibles niveaux de conflit entre les équipes. De tels conflits ne sont pas durables. Il est essentiel que toutes les équipes travaillent ensemble à l’ère du cloud, de l’entreprise numérique et de la sécurité Zero Trust. Les équipes qui fonctionnent avec des objectifs, une culture et une langue différents rendent une organisation inefficace et inefficiente.

Veillez à ce que les équipes de sécurité ne fonctionnent pas en silos. Les équipes doivent travailler en étroite collaboration pour assurer le bon déroulement des opérations et le partage des connaissances.

Regardez la vidéo suivante pour en savoir plus sur l’intégration de la sécurité dans tous les domaines de votre entreprise.

Cette aide décrit la façon dont vous pouvez améliorer l’intégration de la sécurité auprès des équipes informatiques et commerciales ainsi que l’intégration entre les équipes de sécurité.

Normaliser les relations

Surmonter l’approche en silo qui prévaut dans de nombreuses organisations peut être un défi, mais c’est possible. Pour cela, il faut être clair concernant l’état final, clarifier le processus et fournir un soutien continu de la part des dirigeants quant aux objectifs tangibles et aux changements de culture et de comportement. Les éléments suivants sont essentiels au processus :

- Identifier les objectifs et les résultats communs.

- Identifier le niveau de sécurité approprié.

Identifier les objectifs et les résultats communs

Assurez-vous que toutes les équipes ont une compréhension commune de vos objectifs. Les équipes de sécurité se définissent parfois comme un contrôle qualité sur les fonctions commerciales et informatiques. Cette approche crée une dynamique conflictuelle et génère des frictions. La productivité de l’entreprise, les objectifs informatiques et les objectifs de sécurité peuvent pâtir de cette dynamique.

Veillez à ce que les équipes de sécurité soient étroitement intégrées à leurs homologues informatiques et commerciaux. Les équipes de sécurité sont conjointement responsables des résultats de toute initiative en matière d’activité, d’informatique et de sécurité. Partagez les défis liés à la conception de systèmes répondant à des objectifs commerciaux et informatiques. Partagez la perspective et l’expertise en matière de sécurité au bon moment.

Lors de la conception, de l’implémentation, de l’exploitation et de l’amélioration continue des systèmes, il est essentiel de définir des garde-fous afin qu’aucune voix ne domine toutes les décisions liées à l’activité, à l’informatique ou à la sécurité.

Identifier le niveau de sécurité approprié

Certains contrôles de sécurité, comme la connexion à l’aide de données biométriques avec Windows Hello Entreprise, présentent le double avantage d’améliorer l’expérience utilisateur et de renforcer la sécurité. De nombreuses mesures de sécurité ajoutent des frictions aux processus métier et peuvent les ralentir. Nous nous efforçons d’abord de trouver des mesures de sécurité qui soient faciles et invisibles pour les utilisateurs et les développeurs. Nous devons accepter qu’il faille parfois faire un compromis.

Ces équipes conjointes devraient toujours s’efforcer d’obtenir un niveau sain de friction dans le processus qui crée de la valeur en suscitant une réflexion critique au bon moment. Par exemple, vous pouvez vous demander ce qu’un attaquant pourrait faire avec une nouvelle fonctionnalité ou quel impact commercial aurait la modification de certaines données.

Les équipes doivent s’efforcer de trouver le meilleur équilibre entre deux vérités absolues :

- La sécurité ne peut pas être ignorée. Ignorer la sécurité conduit souvent à des incidents qui coûtent plus cher au final (productivité, chiffre d’affaires, impact global sur l’entreprise) que l’intégration de la sécurité ne l’aurait fait.

- Les contrôles de sécurité peuvent atteindre un niveau malsain de friction où la friction relative à la sécurité entrave davantage la valeur qu’elle ne la protège.

Il est essentiel de trouver un équilibre à mesure que la sécurité est intégrée au processus. Les parties prenantes doivent toutes travailler ensemble pour s’assurer que les préoccupations commerciales, celles en matière de fiabilité et de performance informatiques et celles en matière de sécurité sont prises en compte et équilibrées. Les organisations doivent également s’efforcer de résoudre 80 % et de planifier les 20 % restants. En attendant qu’une solution à 100 % existe avant de mettre en place des contrôles, des fonctionnalités et des capacités de sécurité, les organisations risquent d’exposer tout ce qu’elles font. Les approches itératives fonctionnent bien, tout comme les principes fondamentaux que sont la mise à jour et la formation.

Pour plus d’informations sur les frictions de sécurité saines, consultez la section Niveau approprié de friction de sécurité dans l’aide relative aux stratégies de sécurité.

La section suivante illustre comment intégrer les parties prenantes de la sécurité à l’informatique, aux utilisateurs finaux et aux propriétaires de charges de travail. Elle comprend également des exemples concernant l’équipe de sécurité.

Intégrer aux opérations informatiques et commerciales

Alors que la plupart des fonctions de sécurité fonctionnent à l’abri des regards, certaines considérations relatives à la sécurité apparaissent dans les flux de travail commerciaux et informatiques quotidiens. La réflexion sur la sécurité doit être intégrée à l’expérience normale de planification et d’exploitation d’une entreprise.

Processus des correctifs de sécurité

Les correctifs de sécurité sont l’un des points les plus courants et les plus visibles où les processus métier et les processus de sécurité interagissent. Il s’agit d’une source fréquente de frictions, car elle implique l’équilibre difficile de deux forces différentes, qui correspondent à des parties prenantes distinctes dans l’organisation :

- L’impact commercial immédiat : les correctifs de sécurité nécessitent souvent des tests et des redémarrages du système, lesquels consomment du temps et des ressources pour les propriétaires d’applications et les équipes informatiques et peuvent avoir un impact sur l’activité en raison des temps d’arrêt.

- Futur impact commercial possible en tant que risque de sécurité : si les correctifs ne sont pas appliqués complètement, les attaquants peuvent exploiter les vulnérabilités et avoir un impact sur l’entreprise.

Si les équipes fonctionnent sans responsabilités ni objectifs communs (par exemple, les équipes informatiques et commerciales se concentrent à 100 % sur l’impact commercial immédiat, tandis que l’équipe de la sécurité est responsable de 100 % du risque de sécurité), elles seront en conflit permanent au sujet des correctifs de sécurité. Ce conflit distrait les équipes avec des arguments sans fin au lieu de les faire travailler ensemble pour résoudre le problème, ce qui leur permettrait de passer au problème, à la création de valeur commerciale et aux risques suivants. Une communication continue au sein de l’organisation et la création d’une culture où les mises à jour sont acceptées contribueront grandement à limiter les réactions de rejet des utilisateurs finaux. Si les utilisateurs savent qu’ils seront mieux protégés, qu’ils pourront être plus productifs et qu’ils pourront développer l’activité parce que la sécurité est à leurs côtés, ils seront plus enclins à accepter les mises à jour et la formation continue.

En plaçant correctement la responsabilité de tous les avantages et risques sur les propriétaires des ressources, il leur est plus facile de prendre en compte l’impact immédiat et le futur impact possible. Faire de l’identification de la solution une responsabilité conjointe de tous les experts techniques en matière de sécurité, d’informatique et d’activité augmente la qualité de la solution en tenant compte des perspectives plus nombreuses et diversifiées. Faites de chacun une partie prenante de l’histoire de la sécurité dans l’entreprise. Même si la sécurité ne fait pas partie du rôle quotidien de chacun, les exigences en matière de sécurité sont nécessaires à l’exercice de son rôle.

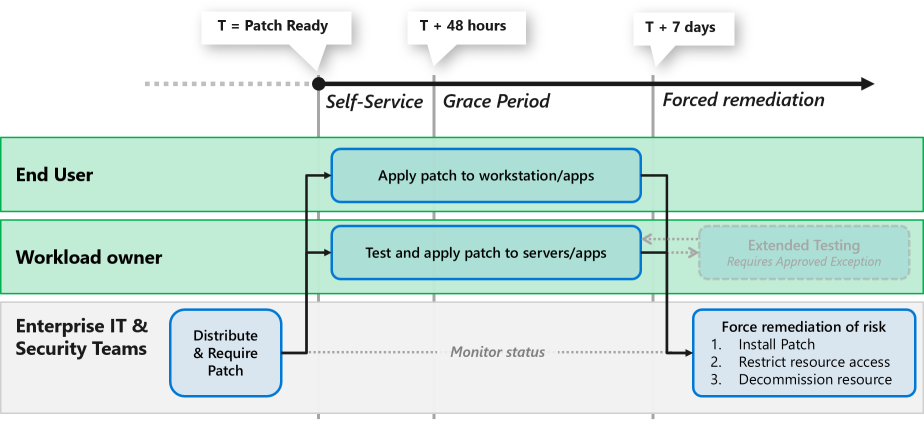

Cet exemple de processus illustre la manière dont les organisations commencent à résoudre ce problème en utilisant la responsabilité partagée et la flexibilité dans un laps de temps limité :

Ce processus est suivi d’une planification régulière :

- Les équipes informatiques et de sécurité de l’entreprise commencent le processus en identifiant les correctifs de sécurité, ou patchs, qui sont nécessaires et ont le plus d’impact. Elles mettent ces mises à jour à la disposition des utilisateurs finaux ou des propriétaires de charges de travail par le biais de canaux de distribution à l’échelle de l’entreprise.

- Les utilisateurs finaux disposent d’une période déterminée pour tester les mises à jour, les appliquer et redémarrer leurs appareils. Au terme de cette période, les équipes informatiques et de sécurité de l’entreprise appliquent la mise à jour ou bloquent l’accès aux ressources de l’entreprise. Ils peuvent utiliser un mécanisme tel que Microsoft Entra Conditional Access ou une solution tierce de contrôle d’accès au réseau.

- Les propriétaires de charges de travail disposent d’une période fixe pour tester les mises à jour, les appliquer aux systèmes de production et redémarrer le cas échéant. Après cette période de libre-service, et au terme de toute période de grâce, les équipes informatiques et de sécurité de l’entreprise forceront l’application de la mise à jour ou les isoleront des autres ressources de l’entreprise. Certaines organisations aux exigences strictes peuvent mettre les ressources hors service en les supprimant des abonnements Azure ou des comptes AWS.

- Les équipes informatiques et de sécurité de l’entreprise surveillent l’état de la mise à jour et procèdent à toute correction forcée identifiée.

Ce processus n’est pas statique et ne se met pas en place en un jour. Il est construit de manière itérative et amélioré au fil du temps. Commencez là où vous en êtes et améliorez continuellement le processus pour progresser de manière incrémentielle vers cet état final. Utilisez les dimensions suivantes pour planifier l’amélioration continue :

- Couverture : commencez par quelques équipes d’applications qui ont de fortes chances de réussite ou qui ont un impact important sur l’entreprise si les chances sont compromises. Ajoutez-en d’autres jusqu’à ce que vous couvriez toutes les charges de travail de votre environnement.

- Temps : commencez par des échéances que vous savez pouvoir respecter et établissez une feuille de route claire pour les raccourcir continuellement jusqu’à ce que vous soyez à une semaine ou moins de la mise à jour complète.

- Portée technologique. Améliorez continuellement les patchs et les technologies que vous couvrez, y compris les applications, les intergiciels et les composants open source utilisés dans le code des applications. Vous devez encourager l’utilisation de composants mis à jour pour que vous puissiez réduire la charge de la maintenance. Par exemple, utilisez Azure SQL Database au lieu d’installer et de mettre à jour votre propre serveur SQL.

- Processus : améliorez continuellement les canaux de communication entre les équipes, l’aide à la hiérarchisation, les processus d’exception et tous les autres aspects de ce processus.

Intégrer les équipes de sécurité

Les équipes de sécurité doivent collaborer afin d’éviter l’augmentation du risque commercial résultant d’un fonctionnement en silos. Lorsque les équipes de sécurité ne partagent pas leurs connaissances et leurs idées clés, l’organisation risque de subir des dommages et un impact accrus lors d’un futur incident qui aurait pu être évité.

La sécurité est une discipline dynamique qui doit toujours répondre aux menaces actives et apprendre et améliorer en permanence les processus, les outils et les technologies. La sécurité doit constamment s’adapter à l’évolution des techniques des attaquants, des plateformes technologiques et des modèles d’entreprise de leur organisation. Les équipes de sécurité doivent travailler ensemble pour répondre rapidement aux menaces et intégrer continuellement les connaissances et les apprentissages dans des processus qui améliorent à la fois la posture de sécurité de l’organisation et la capacité à répondre rapidement aux attaques.

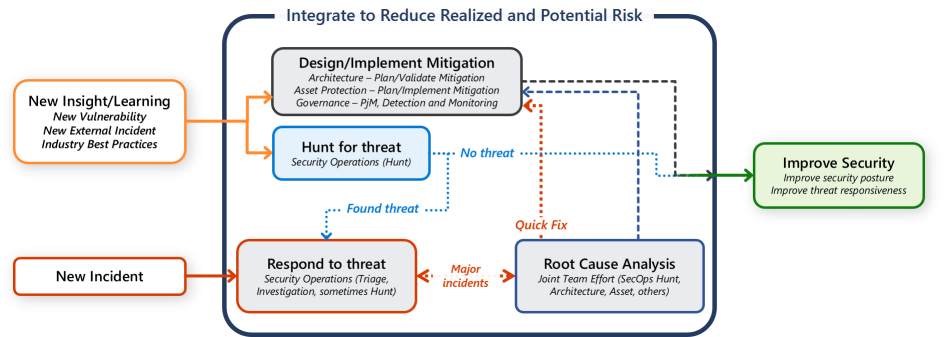

Le diagramme de flux de travail suivant illustre la manière dont les disciplines de sécurité doivent collaborer pour intégrer complètement les apprentissages et les connaissances afin d’améliorer la sécurité dans son ensemble.

La mission principale de la sécurité consiste à répondre rapidement aux situations suivantes :

Nouveaux incidents : les attaquants actifs ayant accès aux ressources de l’organisation posent un risque immédiat pour l’organisation qui doit être corriger en priorité. Après la correction, ces attaques représentent la meilleure occasion d’apprendre à quoi ressembleront les attaques futures. Qu’ils aient réussi ou échoué, les attaquants sont susceptibles de poursuivre à nouveau la même cible, la même technique ou le même modèle de monétisation.

Nouvelles connaissances et nouveaux apprentissages : les nouvelles connaissances et les nouveaux apprentissages peuvent provenir des sources suivantes :

Incidents externes. Les incidents survenus dans d’autres organisations peuvent donner des indications sur les attaquants. Ils pourraient tenter de faire de même avec votre organisation. Ces connaissances informent les plans d’amélioration ou confirment que vos investissements sont sur la bonne voie. Découvrez les incidents externes par le biais d’un centre d’analyse et de partage d’informations (ISAC), de relations directes avec des organisations homologues ou d’autres rapports et analyses publics sur les incidents.

Nouvelles capacités techniques. Les fournisseur de services cloud et les éditeurs de logiciels innovent en permanence. Ils ajoutent des capacités à leurs produits :

- Des capacités commerciales qui nécessitent des défenses de sécurité.

- Des capacités de sécurité qui améliorent la possibilité pour la sécurité de défendre les ressources. Ces capacités peuvent être des capacités de sécurité natives intégrées aux plateformes cloud ou à d’autres technologies de plateforme. Il peut s’agir de capacités de sécurité autonomes traditionnelles.

- La visibilité et la télémétrie disponibles dans le cadre d’une sécurité informatique dépassent de loin ce que les organisations pourraient obtenir de leur environnement local unique. Toutes ces données sont collectées à l’aide de métadonnées provenant de partout. Les données sont soumises à un processus d’analyse rigoureux, notamment l’analyse comportementale, les chambres de détonation, l’apprentissage automatique et l’intelligence artificielle.

Meilleures pratiques du secteur d’activité : les meilleures pratiques du secteur d’activité provenant de fournisseurs et d’organisations comme le National Institute of Standards and Technology (NIST), le Center for Internet Security (CIS) et The Open Group. Ces organisations ont pour mission de rassembler et de partager les apprentissages et les meilleures pratiques dont les équipes de sécurité peuvent s’inspirer.

Les vulnérabilités sont tout ce qu’un attaquant peut exploiter pour prendre le contrôle d’une ressource, comme les vulnérabilités logicielles. Il existe également des options de configuration de la sécurité, des faiblesses dans les algorithmes de chiffrement, des pratiques non sécurisées et des processus d’utilisation ou de gestion des systèmes. À mesure que vous découvrez des vulnérabilités, évaluez-les pour savoir de quelle façon elles affectent votre posture de sécurité et votre capacité à détecter une attaque, à y répondre et à vous en remettre.

Répondre à la menace : les équipes chargées des opérations de sécurité enquêtent sur les détections. Elles y répondent en supprimant les adversaires de leurs points de contrôle dans l’organisation. Selon la taille de l’organisation et la complexité de l’incident, cette réponse peut impliquer plusieurs équipes de sécurité.

Analyse de la cause racine : l’identification des facteurs clés qui ont contribué à augmenter la probabilité ou l’impact d’un incident majeur permet de tirer des enseignements qui peuvent améliorer la posture de sécurité de l’organisation et sa capacité à réagir. Ces enseignements peuvent porter sur de nombreux aspects, notamment les outils et l’infrastructure d’attaque, les techniques d’attaque, les cibles, la motivation et les modèles de monétisation. L’analyse de la cause racine peut informer les contrôles de prévention, les contrôles de détection, les processus d’opérations de sécurité ou tout autre élément du programme ou de l’architecture de sécurité.

Chasse aux menaces : la chasse proactive aux menaces est une activité permanente. La chasse doit toujours prendre en compte les nouvelles connaissances ou les nouveaux apprentissages dans la planification de la chasse et le développement d’hypothèses. Les équipes de chasse peuvent se concentrer sur des aspects clés :

- Une vulnérabilité récemment répandue ou à fort impact.

- Un nouveau groupe d’attaquants.

- Une nouvelle technique d’attaque qui a été présentée lors d’une conférence.

Conception et mise en œuvre de l’atténuation : les leçons apprises doivent être intégrées à l’environnement technique, ainsi qu’aux processus métier et de sécurité. Les équipes doivent collaborer pour intégrer les leçons apprises à l’architecture, à la stratégie et aux normes. Par exemple,le vol d’informations d’identification administratives lors d’un récent incident interne ou public peut inciter l’organisation à adopter les contrôles de l’accès privilégié de Microsoft. Pour plus d’informations, consultez Plan de modernisation rapide de la sécurité.

Étapes suivantes

Lorsque vous planifiez l’adoption du cloud, concentrez-vous sur l’intégration des fonctions de sécurité. Intégrez la sécurité à l’ensemble de votre organisation. Portez une attention particulière aux frictions que la sécurité génère. Veillez à ce que ces frictions soient saines. Une friction saine réduit les risques pour l’organisation sans créer de ralentissements qui érodent davantage de valeur qu’ils n’en protègent.

Consultez Définir une stratégie de sécurité.

Consultez Fonctions de sécurité du cloud.

Consultez Résilience de l’entreprise, qui est le prochain domaine d’intérêt de la sécurité.