Attestation pour les enclaves SGX

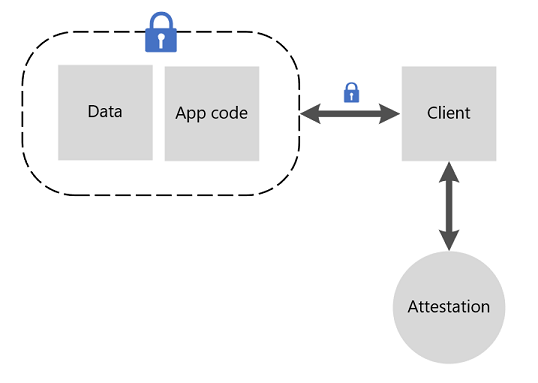

L’informatique confidentielle Azure propose des machines virtuelles basées sur Intel SGX qui peuvent isoler une partie de votre code ou de vos données. Lorsque vous créez avec des enclaves SGX, vous devez vérifier et valider que votre environnement approuvé est sécurisé. Cette vérification est le processus d’attestation.

Vue d’ensemble

Avec l’attestation, une partie de confiance peut avoir une meilleure confiance dans le fait que son logiciel s’exécute dans une enclave, est à jour et est sécurisé.

Par exemple, une enclave peut demander au matériel sous-jacent de générer des informations d’identification. Ces informations d’identification incluent la preuve que l’enclave existe sur la plateforme. Une autre enclave peut recevoir et vérifier que la même plateforme a généré le rapport.

L’attestation doit être implémentée à l’aide d’un service d’attestation sécurisé qui est compatible avec le logiciel système et le silicium. Deux options sont Microsoft Azure Attestation et les services d’attestation et d’approvisionnement d’Intel. Les deux services sont compatibles avec les machines virtuelles Intel SGX de la série DCsv2 dans l’informatique confidentielle Azure. Cependant, les machines virtuelles de série DCsv3 et DCdsv3 ne sont pas compatibles avec le service d’attestation Intel.

Étape suivante

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour