Fonctionnalité Secure Key Release avec AKV et l’Informatique confidentielle Azure (ACC)

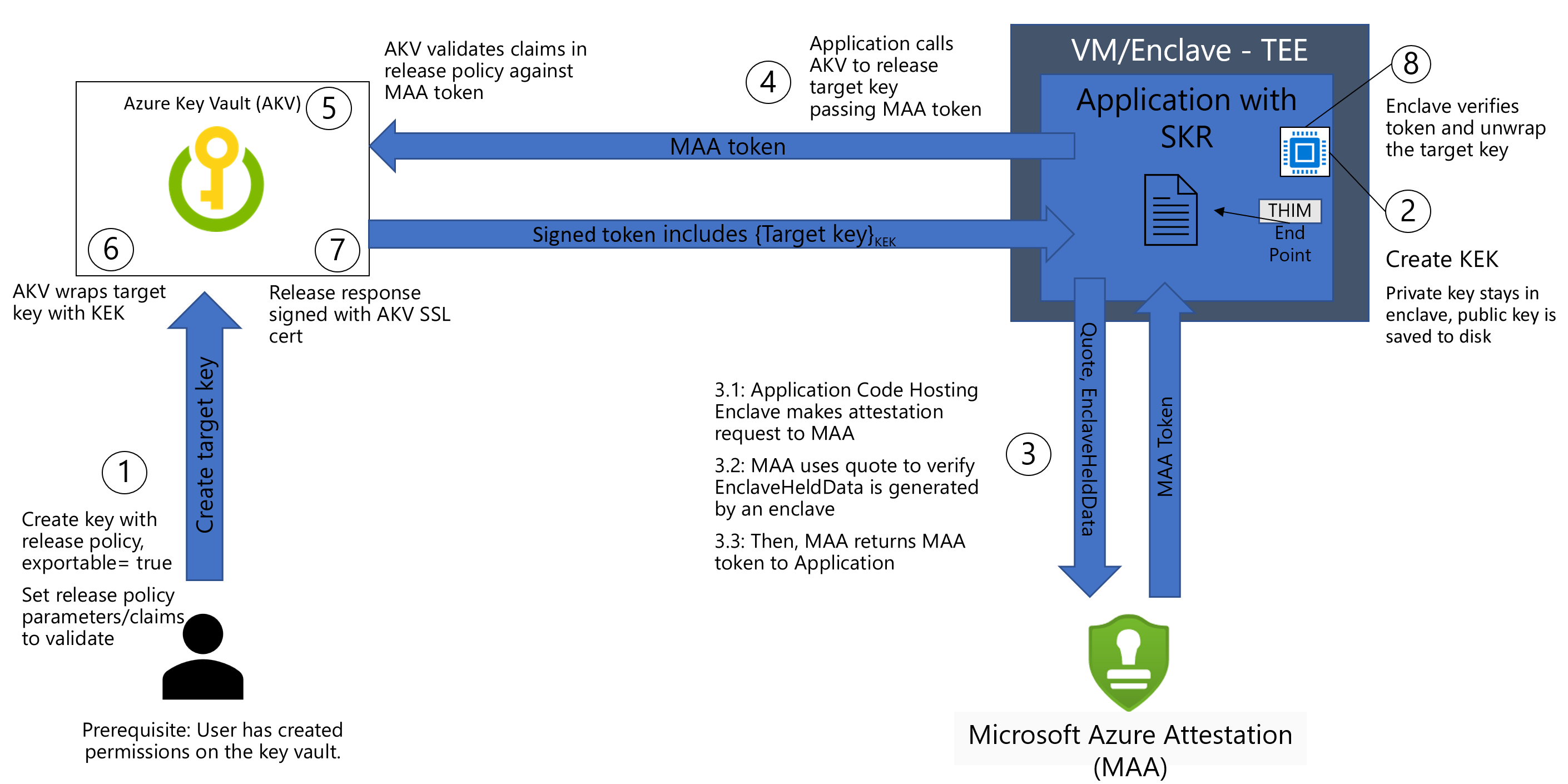

Secure Key Release (SKR) est une fonctionnalité de l’offre de HSM managé et Premium d’Azure Key Vault (AKV). Secure Key Release permet de mettre en circulation une clé protégée par HSM, d’AKV vers un environnement d’exécution approuvé (TEE) attesté, tel qu’une enclave sécurisée, des TEE basés sur des machines virtuelles, etc. SKR ajoute une autre couche de protection d’accès à vos clés de déchiffrement/chiffrement des données, où vous pouvez cibler un environnement de runtime d’application + de TEE avec une configuration connue pour accéder au matériel de clé. Les stratégies SKR définies au moment de la création d’une clé exportable régissent l’accès à ces clés.

Prise en charge de SKR avec les offres AKV

Flux global de Secure Key Release avec un TEE

SKR ne peut que mettre en circulation des clés en fonction des revendications générées par Microsoft Azure Attestation (MAA). Il existe une intégration étroite à la définition de stratégie SKR aux revendications MAA.

Les étapes ci-dessous concernent AKV Premium.

Étape 1 : Créer un Key Vault Premium garanti par HSM

Suivez les informations présentées ici pour la création d’un AKV basé sur une CLI Az

Veillez à définir la valeur de [--sku] sur « premium ».

Étape 2 : Créer une stratégie Secure Key Release

Une stratégie Secure Key Release est une stratégie de mise en circulation au format json, telle que définie ici, et qui spécifie un ensemble de revendications requises en plus de l’autorisation de mettre la clé en circulation. Les revendications ici sont basées sur MAA, tel que référencé ici pour SGX et ici pour la machine virtuelle confidentielle AMD SEV-SNP.

Consultez la page des exemples pour plus de détails spécifiquement sur un TEE. Pour plus d’informations sur la grammaire de stratégie SKR, consultez grammaire de stratégie Secure Key Release d’Azure Key Vault.

Avant de définir une stratégie SKR, veillez à exécuter votre application de TEE via le flux d’attestation à distance. L’attestation à distance n’est pas abordée dans le cadre de ce tutoriel.

Exemple

{

"version": "1.0.0",

"anyOf": [ // Always starts with "anyOf", meaning you can multiple, even varying rules, per authority.

{

"authority": "https://sharedweu.weu.attest.azure.net",

"allOf": [ // can be replaced by "anyOf", though you cannot nest or combine "anyOf" and "allOf" yet.

{

"claim": "x-ms-isolation-tee.x-ms-attestation-type", // These are the MAA claims.

"equals": "sevsnpvm"

},

{

"claim": "x-ms-isolation-tee.x-ms-compliance-status",

"equals": "azure-compliant-cvm"

}

]

}

]

}

Étape 3 : Créer une clé exportable dans AKV avec une stratégie SKR attachée

Vous trouverez les détails exacts du type de clé et d’autres attributs associés ici.

az keyvault key create --exportable true --vault-name "vault name from step 1" --kty RSA-HSM --name "keyname" --policy "jsonpolicyfromstep3 -can be a path to JSON"

Étape 4 : Application s’exécutant au sein d’un TEE effectuant une attestation à distance

Cette étape peut être spécifique au type de TEE où vous exécutez votre application. Cela peut comprendre des Intel SGX Enclaves ou des machines virtuelles confidentielles (CVM) basées sur AMD SEV-SNP, ou bien des conteneurs confidentiels s’exécutant dans des enclaves CVM avec AMD SEV-SNP, etc.

Suivez ces exemples de références pour différentes offres de TEE avec Azure :

- Application au sein d’une CVM basée sur AMD EV-SNP exécutant Secure Key Release

- Conteneurs confidentiels avec des Azure Container Instances (ACI) avec des conteneurs side-car SKR

- Applications basées sur Intel SGX exécutant Secure Key Release : implémentation de la solution open source Mystikos

Forums Aux Questions (FAQ)

Puis-je exécuter SKR avec des offres informatiques non confidentielles ?

Non. La stratégie attachée à SKR comprend uniquement les revendications MAA associées aux TEE basés sur du matériel.

Puis-je apporter mon propre fournisseur ou service d’attestation et utiliser ces revendications avec AKV pour la validation et la mise en circulation ?

Non. Pour le moment, AKV comprend et s’intègre uniquement à MAA.

Puis-je utiliser les kits de développement logiciel (SDK) AKV pour mettre en circulation des clés ?

Oui. Dernier SDK intégré à la mise en circulation de clé de soutien de l’API AKV 7.3.

Pouvez-vous partager des exemples de stratégies de mise en circulation de clés ?

Oui, des exemples détaillés en fonction du type de TEE sont répertoriés ici.

Puis-je attacher le type de stratégie SKR à des certificats et des secrets ?

Non. Pas pour l'instant.

Références

Applications de CVM sur AMD SEV-SNP avec un exemple de Secure Key Release

API REST AKV avec détails de SKR

Grammaire de stratégie de Secure Key Release Azure Key Vault