Extraire des images d’un registre de conteneurs vers un cluster AKS dans un locataire Microsoft Entra différent

Dans certains cas, vous pouvez avoir votre cluster AKS Azure dans un locataire Microsoft Entra et votre registre de conteneurs Azure dans un autre locataire. Cet article décrit les étapes à suivre pour activer l’authentification interlocataire à l’aide des informations d’identification du principal de service d’AKS à extraire du registre de conteneurs.

Notes

Vous ne pouvez pas attacher le registre et vous authentifier à l’aide d’une identité managée AKS lorsque le cluster et le registre de conteneurs se trouvent dans des locataires différents.

Présentation du scénario

Hypothèses pour cet exemple :

- Le cluster AKS est dans le Locataire A et le registre de conteneurs Azure est dans le Locataire B.

- Le cluster AKS est configuré avec l’authentification du principal de service dans le Locataire A. En savoir plus sur la création et l’utilisation d’un principal de service pour votre cluster AKS.

Vous avez au minimum besoin du rôle Contributeur dans l’abonnement du cluster AKS et du rôle Propriétaire dans l’abonnement du registre de conteneurs.

Procédez comme suit pour :

- créer une nouvelle application multilocataire (principal de service) dans le Locataire A ;

- approvisionner l’application dans le Locataire B ;

- configurer le principal de service pour extraire à partir du registre dans le Locataire B ;

- mettre à jour le cluster AKS dans le Locataire A pour une authentification à l’aide du nouveau principal de service.

Instructions pas à pas

Étape 1 : créer une application multilocataire Microsoft Entra

Connectez-vous au Portail Azure dans le Locataire A.

Recherchez et sélectionnez Microsoft Entra ID.

Sous Gérer, sélectionnez Inscriptions d’applications > + Nouvelle inscription.

Dans Types de compte pris en charge, sélectionnez Comptes dans un annuaire organisationnel.

Dans URI de redirection, entrez https://www.microsoft.com .

Sélectionnez Inscription.

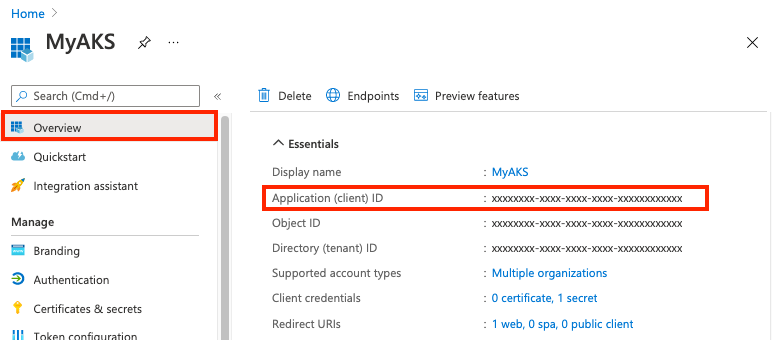

Sur la page Vue d’ensemble, prenez note de l’ID d’application (client) . Il sera utilisé aux étapes 2 et 4.

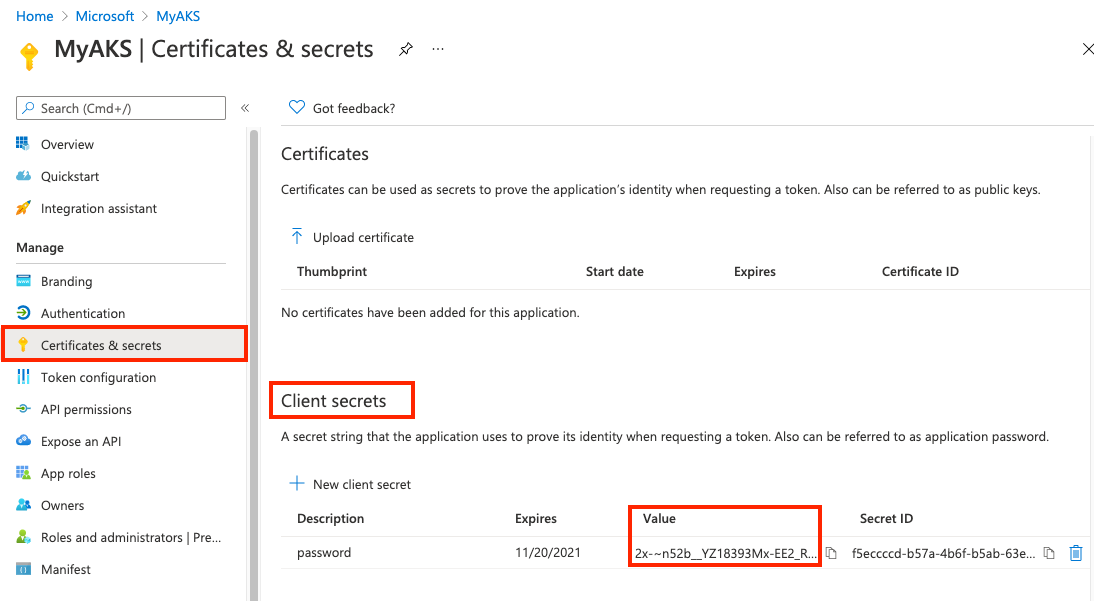

Dans Certificats et secrets, sous Clés secrètes client, sélectionnez + Nouvelle clé secrète client.

Entrez une Description, telle que Mot de passe, puis sélectionnez Ajouter.

Dans Clés secrètes client, prenez note de la valeur de la clé secrète client. Vous allez l’utiliser pour mettre à jour le principal de service du cluster AKS à l’étape 4.

Étape 2 : Approvisionner le principal de service dans le locataire ACR

Ouvrez le lien suivant en utilisant un compte d’administrateur dans le Locataire B. Lorsqu’il est indiqué, insérez l’ID du locataire B et l’ID d’application (ID client) de l’application multilocataire.

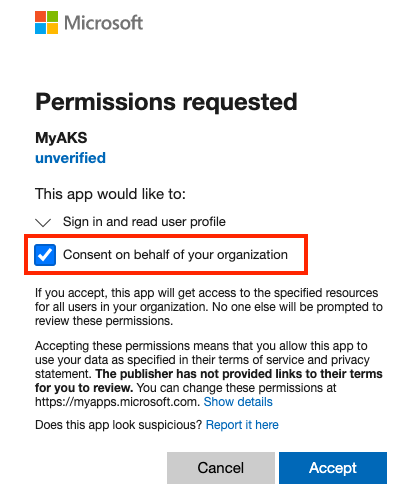

https://login.microsoftonline.com/<Tenant B ID>/oauth2/authorize?client_id=<Multitenant application ID>&response_type=code&redirect_uri=<redirect url>Sélectionnez Consentement pour le compte de votre organisation, puis Accepter.

Étape 3 : Accorder au principal de service l’autorisation d’extraire du registre

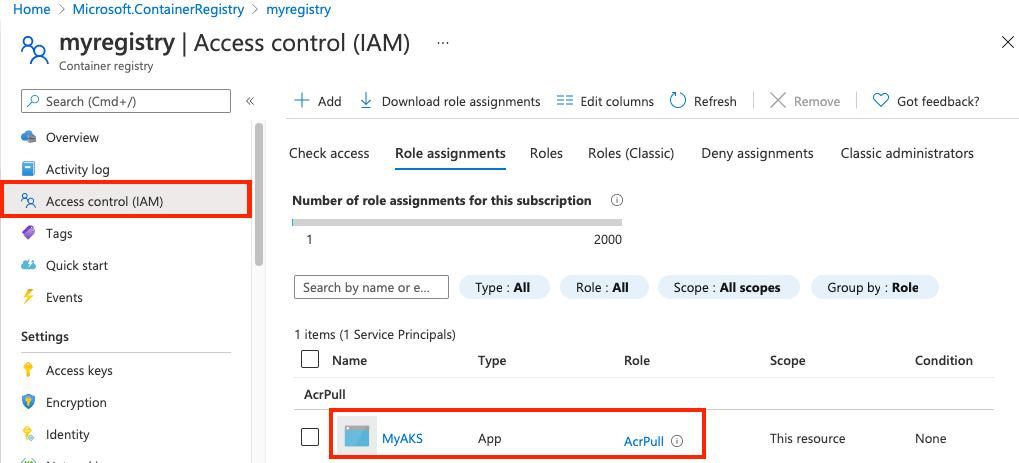

Dans le Locataire B, attribuez le rôle AcrPull au principal de service, étendu au registre de conteneurs cible. Vous pouvez utiliser le Portail Azure ou d’autres outils pour attribuer le rôle. Pour obtenir un exemple de la procédure utilisant Azure CLI, consultez Authentification Azure Container Registry avec des principaux de service.

Étape 4 : mettre à jour AKS avec le secret de l’application Microsoft Entra

Utilisez l’ID d’application (client) multilocataire et la clé secrète client collectés à l’étape 1 pour mettre à jour les informations d’identification du principal de service d’AKS.

La mise à jour du principal de service peut prendre plusieurs minutes.

Étapes suivantes

- En savoir plus sur l’Authentification Azure Container Registry avec des principaux de service

- Découvrez plus d’informations sur les secrets d’extraction d’image dans la documentation Kubernetes

- En savoir plus : Objets d’application et de principal du service dans Microsoft Entra ID

- En savoir plus sur les scénarios d’authentification avec Azure Container Registry à partir d’un cluster Kubernetes

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour