Désactiver l’authentification en tant que modèle ARM

Les jetons Azure AD sont utilisés lorsque les utilisateurs du registre s’authentifient auprès d’ACR. Par défaut, Azure Container Registry (ACR) accepte les jetons Azure AD avec une étendue d’audience définie pour Azure Resource Manager (ARM), une couche de gestion du plan de contrôle pour la gestion des ressources Azure.

En désactivant les jetons d’audience ARM et en mettant en œuvre des jetons d’audience ACR, vous pouvez améliorer la sécurité de vos registres de conteneurs pendant le processus d’authentification en limitant l’étendue des jetons acceptés.

Avec la mise en œuvre du jeton d’audience ACR, seuls les jetons Azure AD avec une étendue d’audience spécifiquement définie pour ACR seront acceptés pendant le processus d’authentification et de connexion au registre. Cela signifie que les jetons d’audience ARM précédemment acceptés ne seront plus valides pour l’authentification du registre, ce qui améliore la sécurité de vos registres de conteneurs.

Dans ce tutoriel, vous allez apprendre à :

- Désactiver l’authentification en tant que bras dans ACR - Azure CLI.

- Désactiver l’authentification en tant que bras dans ACR - Portail Azure.

Prérequis

- Procédez à l’installation ou à la mise à niveau d’Azure CLI vers une version 2.40.0 ou ultérieure. Pour connaître la version de l’interface, exécutez

az --version. - Connectez-vous au portail Azure.

Désactiver l’authentification en tant que bras dans ACR - Azure CLI

La désactivation azureADAuthenticationAsArmPolicy force le Registre à utiliser le jeton d’audience ACR. Vous pouvez utiliser Azure CLI version 2.40.0 ou ultérieure, exécutez az --version pour connaître la version.

Exécutez la commande pour afficher la configuration actuelle de la stratégie du Registre pour l’authentification à l’aide de jetons ARM avec le Registre. Si l’état est

enabled, les listes de contrôle d’accès et les jetons d’audience ARM peuvent être utilisés pour l’authentification. Si l’état estdisabled, cela signifie que seuls les jetons d’audience d’ACR peuvent être utilisés pour l’authentification.az acr config authentication-as-arm show -r <registry>Exécutez la commande pour mettre à jour l’état de la stratégie du Registre.

az acr config authentication-as-arm update -r <registry> --status [enabled/disabled]

Désactiver l’authentification en tant que bras dans ACR - Portail Azure

La désactivation de la propriété authentication-as-arm en attribuant une stratégie intégrée désactive automatiquement la propriété de Registre pour les registres actuels et futurs. Ce comportement automatique concerne les registres créés dans l’étendue de la stratégie. Les étendues de stratégie possibles incluent l’étendue au niveau du groupe de ressources ou l’étendue de l’ID d’abonnement au sein de l’abonné.

Vous pouvez désactiver l’authentification en tant que bras dans l’ACR en suivant les étapes ci-dessous :

Connectez-vous au portail Azure.

Reportez-vous aux définitions de stratégies intégrées d’ACR dans la définition de azure-container-registry-built-in-policy de.

Attribuez une stratégie intégrée pour désactiver la définition d’authentification en tant que arm - Portail Azure.

Attribuez une définition de stratégie intégrée pour désactiver l’authentification par jeton d’audience ARM - Portail Azure.

Vous pouvez activer la stratégie d’accès conditionnel du Registre dans le Portail Azure.

Azure Container Registry a deux définitions de stratégies intégrées pour désactiver l’authentification en tant que bras, comme ci-dessous :

Container registries should have ARM audience token authentication disabled.: cette stratégie signale, bloque toutes les ressources non conformes et envoie une demande de mise à jour du non conforme vers la conformité.Configure container registries to disable ARM audience token authentication.: cette stratégie offre des corrections et des mises à jour des ressources non conformes vers des ressources conformes.Connectez-vous au portail Azure.

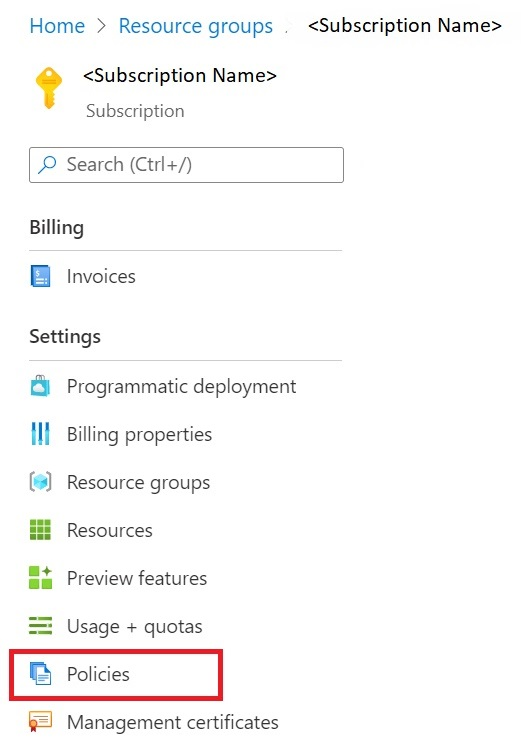

Accédez à Azure Container Registry>Groupe de ressources>Paramètres>Stratégies.

Accédez à Azure Policy, dans les Affectations, sélectionnez Attribuer une stratégie.

Sous Attribuer une stratégie, utilisez des filtres pour rechercher Étendue, Définition de stratégie, le Nom de l’affectation.

Sélectionnez Étendue pour filtrer et rechercher Abonnement et Groupe de ressources, puis choisissez Sélectionner.

Sélectionnez Définition de stratégie pour filtrer et rechercher les définitions de stratégies intégrées pour la stratégie d’accès conditionnel.

Utilisez des filtres pour sélectionner et confirmer Étendue, Définition de stratégie et Nom de l’affectation.

Utilisez les filtres pour limiter les états de conformité ou pour rechercher des stratégies.

Confirmez vos paramètres et définissez l’application de la stratégie sur activé.

Sélectionnez Vérifier + créer.