Configuration de l’authentification pour l’extension Databricks pour Visual Studio Code

Cet article explique comment configurer l’authentification entre l’extension Databricks pour Visual Studio Code et votre espace de travail Azure Databricks si vous n'avez pas encore configuré l'extension par le biais de la configuration du projet. Consultez Présentation de l’extension Databricks pour Visual Studio Code.

L’extension Databricks pour Visual Studio Code implémente des parties de la norme d’authentification unifiée du client Databricks, qui vous permet de configurer l’authentification Azure Databricks une seule fois, puis d’utiliser cette configuration sur plusieurs outils et kits de développement logiciel (SDK) Azure Databricks sans modifications de configuration d’authentification supplémentaires.

Databricks recommande l’authentification OAuth U2M, qui est facile à configurer à l’aide de l’extension Databricks pour Visual Studio Code. Consultez Configurer l’authentification OAuth U2M.

Sinon, si vous utilisez l’authentification par jeton d’accès personnel Azure Databricks, l’authentification de l’accès à Azure Databricks avec un principal de service à l’aide d’OAuth (OAuth M2M), ou l’authentification du principal de service MS Entra, consultez Configurer l’authentification avec un profil de configuration. Pour l’authentification Azure CLI, consultez Configurer l’authentification Azure CLI.

Remarque

L’extension Databricks pour Visual Studio Code ne prend pas en charge l’authentification à l’aide d’identités managées Azure (anciennement Azure Managed Service Identities (MSI)), mais Databricks Connect utilisé sans l’extension Databricks pour Visual Studio Code. Pour installer Databricks Connect, consultez Utiliser Visual Studio Code avec Databricks Connect pour Python.

Configurer l’authentification OAuth U2M

Azure Databricks prend en charge l’authentification utilisateur à machine (U2M) OAuth. Cela vous permet de générer des jetons d’accès OAuth de courte durée (une heure), ce qui élimine le risque d’exposer accidentellement des jetons de durée de vie plus longue, tels que des jetons d’accès personnels Azure Databricks au travers de contrôles de version ou d’autres moyens. Cela permet également une meilleure invalidation des sessions et une étendue côté serveur.

Pour terminer la configuration de l’authentification OAuth U2M, une fois votre projet et l’extension ouverts :

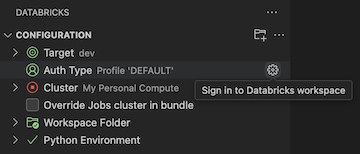

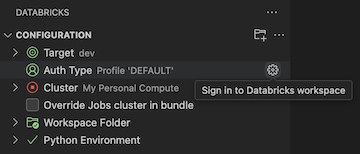

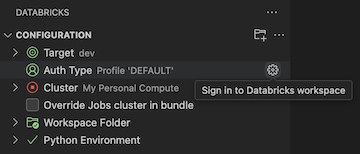

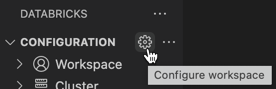

Dans la vue Configuration, cliquez sur Type d’authentification, puis sur l’icône d’engrenage (Se connecter à l’espace de travail Databricks).

Si vous disposez déjà d’un profil de configuration d’authentification dans cette liste avec l’étiquette S’authentifier à l’aide de l’étiquette OAuth (Utilisateur à machine) et que vous savez qu’il correspond à l’hôte Databricks cible, sélectionnez-le dans la liste, puis procédez comme suit :

- Si vous y êtes invité, complétez les instructions à l’écran dans votre navigateur web pour terminer l’authentification avec Azure Databricks.

- Si vous y êtes également invité, autorisez l’accès all-apis.

- Passez à l’étape Sélectionner un cluster pour l’exécution du code et des travaux.

Dans la palette de commandes, pour Sélectionner la méthode d’authentification, cliquez sur OAuth (Utilisateur à machine).

Pour Sélectionner la méthode d’authentification, sélectionnez OAuth (Utilisateur à machine).

Saisissez un nom pour le profil d’authentification Azure Databricks associé.

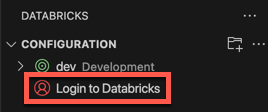

Dans la vue Configuration, cliquez sur Se connecter à Databricks.

Dans la palette de commandes, pour Sélectionner la méthode d’authentification, sélectionnez le nom du profil de configuration d’authentification que vous venez de créer.

Si vous y êtes invité, complétez les instructions à l’écran dans votre navigateur web pour terminer l’authentification avec Azure Databricks. Si vous y êtes également invité, autorisez l’accès all-apis.

Une fois connecté, revenez à Visual Studio Code.

Configurer l’authentification avec un profil de configuration

Les instructions suivantes supposent que vous avez déjà configuré un profil de configuration Azure Databricks avec les champs requis pour votre type d’authentification Azure Databricks. Pour créer un profil, consultez Profils de configuration Azure Databricks. Pour configurer les paramètres du profil, reportez-vous à l’onglet Profil ou à la section correspondant à votre type d’authentification dans Authentifier l’accès aux ressources Azure Databricks.

Pour sélectionner le profil de configuration que vous souhaitez que l’extension utilise, avec votre projet et l’extension ouverte, procédez comme suit :

Dans la vue Configuration, cliquez sur Type d’authentification, puis sur l’icône d’engrenage (Se connecter à l’espace de travail Databricks).

Dans la palette de commandes, sélectionnez votre profil de configuration Azure Databricks cible dans la liste de l’URL.

Conseil

L’hôte de l’espace de travail cible peut être modifié ultérieurement en modifiant le paramètre cible

workspacedans le fichier de configurationdatabricks.ymlassocié au projet. Consultez Configuration du pack de ressources Databricks.

Si vous n’avez pas de profil de configuration, vous pouvez en créer un qui s’authentifie à l’aide d’un jeton d’accès personnel Azure Databricks, de la façon suivante :

Lorsque votre projet et l’extension s’ouvrent, dans la vue Configuration, cliquez sur Type d’authentification ou Se connecter à Databricks, puis sur l’icône d’engrenage (Se connecter à l’espace de travail Databricks).

Dans la palette de commandes, sélectionnez Jeton d’accès personnel.

Répondez aux invites qui s’affichent à l’écran pour effectuer ce qui suit :

- Saisissez un nom pour le profil d’authentification Azure Databricks associé.

- Générez le jeton d’accès personnel dans votre espace de travail Azure Databricks, puis copiez la valeur du jeton.

- Revenez à l’extension et entrez la valeur du jeton copié.

L’extension crée un dossier dans votre projet nommé .databricks avec un fichier nommé databricks.env, s’il n’existe pas déjà. Ce fichier contient l’hôte d’espace de travail que vous avez entré, ainsi que d’autres détails de configuration Azure Databricks utilisés par l’extension Databricks pour Visual Studio Code.

L’extension ajoute également un fichier masqué .gitignore au projet si le fichier n’existe pas ou s’il est introuvable dans les .gitignore dossiers parents. Si un nouveau .gitignore fichier est créé, l’extension ajoute une .databricks/ entrée à ce nouveau fichier. Si l’extension trouve un fichier existant .gitignore , elle ajoute une .databricks/ entrée au fichier existant.

Configurer l’authentification Azure CLI

Azure Databricks prend en charge l’authentification avec Azure CLI installé localement. Cela vous permet de générer des jetons Microsoft Entra ID de courte durée (une heure), ce qui élimine le risque d’exposer accidentellement des jetons de durée de vie plus longue, tels que des jetons d’accès personnels Azure Databricks au travers de contrôles de version ou d’autres moyens.

Une fois votre projet et l’extension ouverts, et azure CLI installé localement, procédez comme suit :

Dans la vue Configuration, cliquez sur Configurer Databricks.

Remarque

Si Configurer Databricks n’est pas visible, cliquez sur la roue dentée (Configurer l’espace de travail) en regard de Configuration.

Dans la palette de commandes, pour Databricks Host (Hôte Databricks), entrez votre URL par espace de travail, par exemple

https://adb-1234567890123456.7.azuredatabricks.net. Appuyez sur Entrée.Sélectionnez Azure CLI.