Alertes et incidents de sécurité

Cet article décrit les alertes et notifications de sécurité de Microsoft Defender pour Cloud.

Que sont les alertes de sécurité ?

Les alertes de sécurité sont les notifications générées par les plans de protection de charge de travail de Defender pour le cloud lorsque des menaces sont identifiées dans vos environnements Azure, hybrides ou multi-cloud.

- Les alertes de sécurité sont déclenchées par des détections avancées disponibles lorsque vous activez des plans Defender pour des types de ressources spécifiques.

- Chaque alerte fournit des détails sur les ressources concernées, les problèmes et les étapes de correction.

- Defender pour le cloud classe les alertes et les hiérarchise en fonction de leur degré de gravité.

- Les alertes sont affichées sur le portail pendant 90 jours, même si la ressource liée à l’alerte a été supprimée pendant cette période. Cela est dû au fait que l’alerte peut indiquer une violation potentielle pour votre organisation qui doit faire l’objet d’une investigation plus approfondie.

- Les alertes peuvent être exportées au format CSV.

- Les alertes peuvent également être diffusées directement vers une solution de gestion des informations et des événements de sécurité (SIEM), telle que Microsoft Sentinel, SOAR (Security Orchestration Automated Response) ou la gestion des services informatiques (ITSM).

- Defender pour le cloud tire parti de MITRE Attack Matrix pour associer les alertes à leur intention perçue, facilitant ainsi la formalisation des connaissances dans le domaine de la sécurité.

Comment les alertes sont-elles classifiées ?

Les alertes ont un niveau de gravité affecté pour aider à hiérarchiser la façon de répondre à chaque alerte. La gravité est basée sur :

- Le déclencheur spécifique

- Le niveau de confiance dans l’existence d’une intention malveillante derrière l’activité qui a provoqué l’alerte

| severity | Réponse recommandée |

|---|---|

| Importante | il est fort probable que votre ressource ait été compromise. Vous devez étudier le problème immédiatement. Defender pour le cloud a un niveau de confiance élevé quant à l’intention malveillante et aux résultats de recherche à l’origine de l’alerte. Par exemple, une alerte qui détecte l’exécution d’un outil malveillant connu, tel que Mimikatz, un outil couramment utilisé pour dérober des informations d’identification. |

| Moyenne | il s’agit probablement d’une activité suspecte susceptible d’indiquer qu’une ressource est compromise. Le niveau de confiance de Defender pour le cloud dans l’analytique ou les résultats de recherche est moyen, tandis le niveau de confiance quant à l’intention malveillante est moyen à élevé. Il s’agit généralement de détections fondées sur le Machine Learning ou sur des anomalies, par exemple une tentative de connexion à partir d’un lieu inhabituel. |

| Faible | cela peut être un positif sans gravité ou une attaque bloquée. Defender pour le cloud n’est pas suffisamment confiant sur le fait que l’intention soit malveillante. L’activité est probablement innocente. Par exemple, l’effacement des journaux est une action qui peut se produire lorsqu’un pirate tente de masquer ses traces, mais, dans de nombreux cas, il s’agit d’une opération de routine effectuée par les administrateurs. Defender pour le cloud n’indique généralement pas les attaques bloquées, sauf s’il s’agit d’un cas qu’il peut être intéressant d’examiner. |

| Informational | Un incident est généralement constitué de plusieurs alertes, dont certaines peuvent apparaître individuellement à titre d’information seulement, mais mériter un examen plus approfondi dans le contexte des autres alertes. |

Que sont les incidents de sécurité ?

Un incident de sécurité est un ensemble d’alertes apparentées.

Les incidents vous offrent une vue unique d’une attaque et des alertes associées, pour vous permettre de comprendre rapidement ce qu’a entrepris l’attaquant et quelles sont les ressources affectées.

Plus la couverture des menaces est étendue, plus il est nécessaire de détecter la moindre compromission. Il peut s’avérer compliqué pour les analystes de sécurité de trier les différentes alertes et d’identifier une attaque réelle. En mettant en corrélation les alertes et les signaux faibles dans des incidents de sécurité, Defender pour le cloud aide les analystes à faire face à cette charge que représentent les alertes.

Dans le cloud, les attaques peuvent se produire sur différents locataires, et Defender pour le cloud peut combiner des algorithmes IA pour analyser les séquences d’attaque qui sont signalées dans chaque abonnement Azure. Cette technique identifie les séquences d’alerte comme des modèles d’alerte prédominants au lieu de simplement les associer les unes aux autres incidemment.

Dans le cadre d’une investigation d’un incident, les analystes ont souvent besoin de plus de contexte pour aboutir à un verdict sur la nature de la menace et sur les moyens de l’atténuer. Par exemple, même si une anomalie de réseau a été détectée, sans connaître les autres événements qui se produisent sur le réseau ou en lien avec la ressource ciblée, il est difficile de déterminer les actions à prendre. Pour vous aider, un incident de sécurité peut inclure des artefacts, des événements connexes et des informations. Les informations supplémentaires disponibles pour les incidents de sécurité varient en fonction du type de menace détecté et de la configuration de votre environnement.

Mise en corrélation des alertes dans des incidents

Defender pour le cloud met en corrélation les alertes et les signaux contextuels dans des incidents.

- La fonctionnalité de mise en corrélation examine différents signaux sur les ressources et combine l’IA et les connaissances en matière de sécurité pour analyser les alertes, découvrant ainsi de nouveaux modèles d’attaque à mesure qu’ils se produisent.

- En utilisant les informations collectées à chaque étape d’une attaque, Defender pour le cloud peut également écarter les activités qui semblent, à tort, être les étapes d’une attaque.

Conseil

Dans les informations de référence sur les incidents, consultez la liste des incidents de sécurité qui peuvent être produites par la mise en corrélation des incidents.

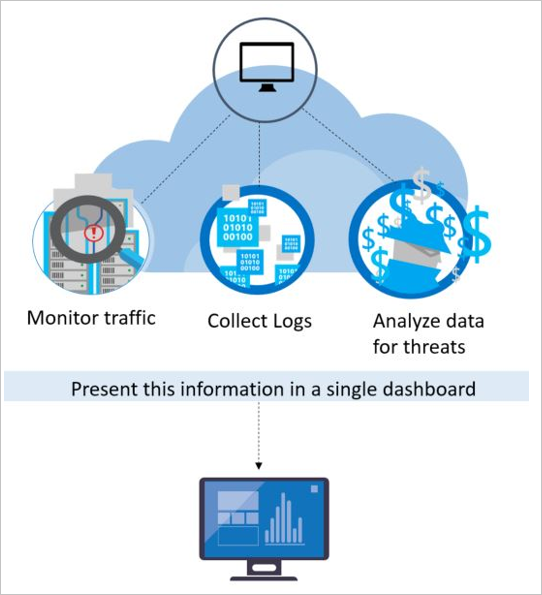

Comment Defender pour le cloud détecte les menaces ?

Pour détecter les menaces réelles et réduire les faux positifs, Defender pour le cloud surveille les ressources, et collecte et analyse les données, en mettant souvent en corrélation les données provenant de plusieurs sources.

Initiatives Microsoft

Microsoft Defender pour le cloud tire parti des équipes de recherche de sécurité et de sciences des données au sein de Microsoft qui surveillent en continu les évolutions en matière de menaces. Cela inclut les initiatives suivantes :

Spécialistes de la sécurité Microsoft : engagement continu avec les équipes Microsoft travaillant dans des domaines de la sécurité spécialisés, tels que la forensique et la détection d’attaques web.

Recherche sur la sécurité Microsoft : nos chercheurs sont constamment à l’affût des nouvelles menaces. Grâce à notre présence mondiale sur le cloud et localement, nous avons accès à un vaste jeu de télémétrie. Cette collection diverse et étendue de jeux de données nous permet de détecter de nouveaux modèles et de nouvelles tendances d’attaques dans nos produits locaux destinés au consommateur et aux entreprises, ainsi que dans nos services en ligne. Par conséquent, Defender pour le cloud peut rapidement mettre à jour ses algorithmes de détection, puisque les attaquants sont à l’origine d’attaques innovantes de plus en plus sophistiquées. Cette approche permet de faire face à des menaces en pleine mutation.

Analyse des informations sur les menaces : les informations sur les menaces incluent des mécanismes, des indicateurs, des implications et des conseils pratiques sur les menaces, nouvelles ou existantes. Ces informations sont partagées avec la communauté dédiée à la sécurité, et Microsoft surveille en permanence le flux des informations sur les menaces provenant de sources internes et externes.

Partage de signal : les informations fournies par les équipes de sécurité sur le portefeuille complet de services cloud et locaux, de serveurs et d’appareils de point de terminaison client de Microsoft sont partagées et analysées.

Réglage de la détection : des algorithmes sont exécutés sur les jeux de données client réels, et les chercheurs en sécurité collaborent avec les clients pour valider les résultats. Les vrais et les faux positifs sont utilisés pour affiner les algorithmes d’apprentissage automatique.

Ces efforts combinés aboutissent à de nouvelles détections et à des améliorations, dont vous pouvez bénéficier instantanément sans aucune action de votre part.

Analyse de la sécurité

Defender pour le cloud emploie une analytique de sécurité avancée qui va bien au-delà des approches simplement basées sur la signature. Les innovations en matière de Big Data et de technologies Machine Learning sont mises à profit pour évaluer des événements dans toute la structure du cloud, et permettent ainsi de détecter des menaces qui seraient impossibles à identifier à l’aide de méthodes manuelles et de prédire l’évolution des attaques. Ces analyses de sécurité comprennent les éléments suivants :

Threat Intelligence intégrée

Microsoft dispose d’une multitude d’informations en matière de menaces à l’échelle mondiale. La télémétrie provient de plusieurs sources, telles qu’Azure, Microsoft 365, Microsoft CRM Online, Microsoft Dynamics AX, outlook.com, MSN.com, Microsoft Digital Crimes Unit (DCU) et Microsoft Security Response Center (MSRC). Les chercheurs reçoivent aussi les informations sur les menaces partagées par les principaux fournisseurs de services cloud et les flux en provenance d’autres tiers. Microsoft Defender pour le cloud peut utiliser ces informations pour vous alerter en cas de menaces provenant d’éléments malveillants connus.

Analyse comportementale

L’analyse comportementale est une technique qui analyse et compare les données à une collection de modèles connus. Toutefois, ces modèles ne sont pas de simples signatures. Ils sont déterminés par le biais d’algorithmes d’apprentissage automatique appliqués aux ensembles de données massifs. Ils sont également déterminés à travers une analyse minutieuse des comportements malveillants par des experts. Microsoft Defender pour le cloud peut utiliser l’analytique comportementale pour identifier les ressources compromises en se basant sur l’analyse des journaux de machine virtuelle, des journaux d’appareil réseau virtuel, des journaux d’infrastructure fabric et autres sources.

Détection des anomalies

Defender pour le cloud utilise également la détection d’anomalie pour identifier les menaces. Contrairement à l’analyse comportementale qui dépend de modèles connus dérivés de grands jeux de données, la détection d’anomalie est « personnalisée » et se concentre sur les lignes de base propres à vos déploiements. L’apprentissage automatique est appliqué pour déterminer l’activité normale de vos déploiements et les règles sont générées pour définir les conditions de valeurs aberrantes pouvant signaler un événement de sécurité.

Exportation des alertes

Vous disposez d’une gamme d’options pour l’affichage de vos alertes en dehors de Defender pour le cloud, notamment :

- Télécharger le rapport CSV dans le tableau de bord des alertes fournit une exportation ponctuelle au format CSV.

- L’exportation continue dan les paramètres Environnement vous permet de configurer des flux d’alertes et de recommandations de sécurité vers les espaces de travail Log Analytics et Event Hubs. Plus d’informations

- Le connecteur Microsoft Sentinel streame les alertes de sécurité de Microsoft Defender pour le cloud vers Microsoft Sentinel. Plus d’informations

Apprenez à transmettre des alertes en continu à une solution SIEM, SOAR ou de management des services informatiques ainsi qu’à exporter des données en continu.

Étapes suivantes

Cet article vous a présenté les différents types d’alertes disponibles dans Defender pour le cloud. Pour plus d'informations, consultez les pages suivantes :

- Alertes de sécurité dans le journal d’activité Azure : en plus d’être disponibles dans le portail Azure ou programmatiquement, les alertes et incidents de sécurité sont audités en tant qu’événements dans le Journal d’activité Azure.

- Table de référence des alertes Defender pour le cloud

- Répondre à des alertes de sécurité

- Apprenez à gérer les incidents de sécurité dans Defender pour le cloud.