Analyse des machines sans agent

Microsoft Defender pour le cloud améliore la posture de calcul pour les environnements Azure, AWS et GCP avec l’analyse de machines. Pour connaître les conditions requises et la prise en charge, consultez la matrice de prise en charge des calculs dans Defender pour le cloud.

L’analyse sans agent pour les machines virtuelles fournit :

- Visibilité vaste et fluide de votre inventaire logiciel à l’aide de la Gestion des vulnérabilités Microsoft Defender.

- Analyse approfondie de la configuration du système d’exploitation et autres métadonnées de machine.

- Évaluation des vulnérabilités avec la Gestion des vulnérabilités Defender.

- Analyse des secrets pour localiser les secrets en texte brut dans votre environnement de calcul.

- Détection des menaces avec analyse des programmes malveillants sans agent à l’aide de Microsoft Defender Antivirus.

L’analyse sans agent vous aide dans le processus d’identification des problèmes de posture actionnables sans aucun besoin d’agents installés, de connectivité réseau ni d’effets sur les performances de la machine. L’analyse sans agent est disponible via le plan Gestion de la posture de sécurité cloud (CSPM) Defender et le plan Defender pour serveurs P2.

Disponibilité

| Aspect | Détails |

|---|---|

| État de sortie : | GA |

| Prix : | Nécessite Gestion de la posture de sécurité cloud (CSPM) Defender ou Microsoft Defender pour serveurs Plan 2 |

| Cas d’usage pris en charge : | |

| Clouds : | |

| Systèmes d'exploitation : | |

| Types d’instance et de disque : | Microsoft Azure Nombre maximal de disques autorisé : 6 Groupe de machines virtuelles identiques – Flex AWS GCP Instances de calcul Groupes d’instances (managés et non managés) |

| Encryption: | Microsoft Azure AWS GCP Clé de chiffrement gérée par Google Clé de chiffrement gérée par le client (CMEK) Clé de chiffrement fournie par le client (CSEK) |

Comment fonctionne l’analyse sans agent

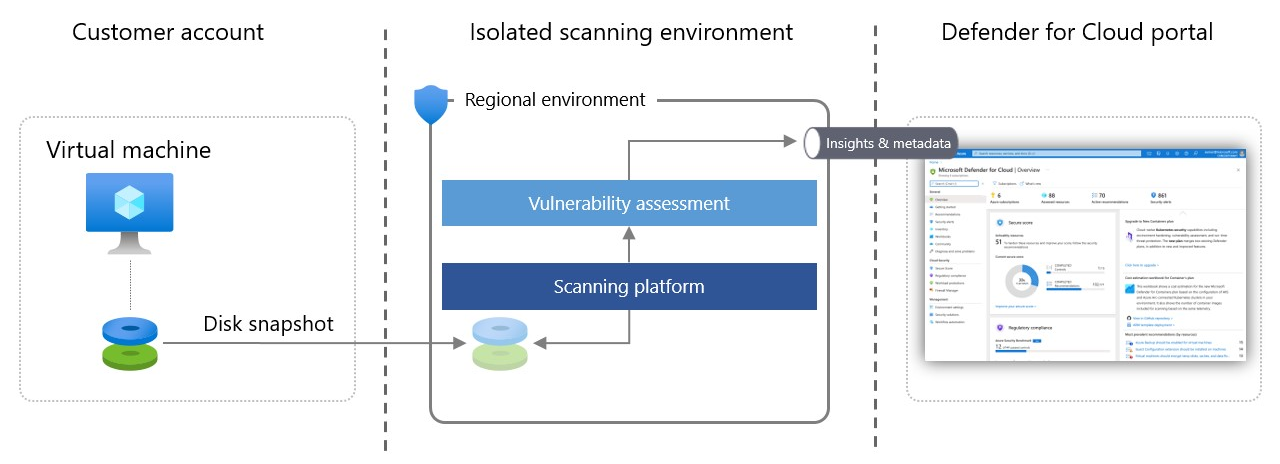

L’analyse sans agent pour les machines virtuelles utilise des API cloud pour collecter des données. Alors que les méthodes basées sur des agents utilisent des API de système d’exploitation lors de l’exécution pour collecter en continu les données relatives à la sécurité, Defender pour le cloud prend des instantanés de disques de machine virtuelle et procède à une analyse hors bande approfondie de la configuration du système d’exploitation et du système de fichiers stocké dans l’instantané. L’instantané copié reste dans la même région que la machine virtuelle. La machine virtuelle n’est pas affectée par l’analyse.

Après avoir acquis les métadonnées nécessaires à partir du disque copié, Defender pour le cloud supprime immédiatement l’instantané copié du disque et envoie les métadonnées aux moteurs Microsoft pour détecter les écarts de configuration et les menaces potentielles. Par exemple, dans l’évaluation des vulnérabilités, l’analyse est effectuée par la Gestion des vulnérabilités Defender. Les résultats sont affichés dans Defender pour le cloud, qui regroupe les résultats basés sur agent et les résultats sans agent dans la page Alertes de sécurité.

L’environnement d’analyse dans lequel les disques sont analysés est régional, volatile, isolé et hautement sécurisé. Les instantanés de disque et les données sans lien avec l’analyse ne sont pas stockés plus longtemps qu’il ne faut pour collecter les métadonnées, généralement quelques minutes.

Contenu connexe

Cet article explique comment fonctionne l’analyse sans agent et comment elle vous aide à collecter des données à partir de vos machines.

En savoir plus sur l’activation de l’analyse sans agent pour les machines virtuelles.

Consultez les questions courantes sur l’analyse sans agent et sur la façon dont elle affecte l’abonnement/le compte, la collecte de données sans agent et les autorisations utilisées par une analyse sans agent.