Préparer les ressources Azure pour l’exportation vers Splunk et QRadar

Pour envoyer en streaming les alertes de sécurité de Microsoft Defender pour le cloud à IBM QRadar et Splunk, vous devez configurer des ressources dans Azure, comme Event Hubs et Microsoft Entra ID. Voici les instructions de configuration de ces ressources dans le portail Azure, mais vous pouvez aussi les configurer en utilisant un script PowerShell. Veillez à passer en revue Diffuser des alertes vers QRadar et Splunk avant de configurer les ressources Azure pour exporter les alertes vers QRadar et Splunk.

Pour configurer les ressources Azure pour QRadar et Splunk dans le portail Azure :

Étape 1 : Créer un espace de noms Event Hubs et un hub d’événements avec des autorisations d’envoi

Dans le service Event Hubs, créez un espace de noms Event Hubs :

- Sélectionnez Create (Créer).

- Entrez les détails de l’espace de noms, sélectionnez Vérifier + créer, puis sélectionnez Créer.

Créez un hub d’événements :

- Dans l’espace de noms que vous créez, sélectionnez + Hub d’événements.

- Entrez les détails du hub d’événements, puis sélectionnez Vérifier + créer, puis sélectionnez Créer.

Créez une stratégie d’accès partagé.

- Dans le menu du hub d’événements, sélectionnez l’espace de noms Event Hubs que vous avez créé.

- Dans le menu de l’espace de noms Hub d’événements, sélectionnez Event Hubs.

- Sélectionnez le hub d’événements que vous venez de créer.

- Dans le menu du hub d’événements, sélectionnez Stratégies d’accès partagé.

- Sélectionnez Ajouter, entrez un nom de stratégie unique, puis sélectionnez Envoyer.

- Sélectionnez Créer pour créer la stratégie.

Étape 2 : Pour diffuser vers le SIEM QRadar : Créer une stratégie d’écoute

Sélectionnez Ajouter, entrez un nom de stratégie unique, puis sélectionnez Écouter.

Sélectionnez Créer pour créer la stratégie.

Une fois la stratégie d’écoute créée, copiez la Clé principale de la chaîne de connexion et enregistrez-la pour l’utiliser plus tard.

Étape 3 : Créer un groupe de consommateurs, puis copiez et enregistrez le nom à utiliser dans la plateforme SIEM

Dans la section Entités du menu du hub d’événements Event Hubs, sélectionnez Event Hubs, puis sélectionnez le hub d’événements que vous avez créé.

Sélectionnez Groupe de consommateurs.

Étape 4 : Activer l’exportation continue pour l’étendue des alertes

Dans la zone de recherche Azure, recherchez « stratégie », puis accédez à la stratégie.

Dans le menu Stratégie, sélectionnez Définitions.

Recherchez « déployer l’exportation », puis sélectionnez la stratégie intégrée Déployer l’exportation vers Event Hub pour les données Microsoft Defender pour le cloud.

Sélectionnez Attribuer.

Définissez les options de stratégie de base :

- Dans Étendue, sélectionnez ... pour sélectionner l’étendue à laquelle appliquer la stratégie.

- Recherchez le groupe d’administration racine (pour l’étendue du locataire), le groupe d’administration, l’abonnement ou le groupe de ressources dans l’étendue, puis sélectionnez Sélectionner.

- Pour sélectionner un niveau de groupe d’administration racine de locataire, vous devez disposer d’autorisations au niveau du locataire.

- (Facultatif) Dans Exclusions, vous pouvez définir des abonnements spécifiques à exclure de l’exportation.

- Entrez un nom d’affectation.

- Vérifiez que l’application de la stratégie est activée.

Dans les paramètres de la stratégie :

- Entrez le groupe de ressources où la ressource Automation est enregistrée.

- Sélectionnez l’emplacement du groupe de ressources.

- Sélectionnez ... en regard de Détails du hub d’événements, puis entrez les détails du hub d’événements, y compris :

- Abonnement.

- L’espace de noms Event Hubs que vous avez créé.

- Hub d’événements que vous avez créé.

- Dans authorizationrules, sélectionnez la stratégie d’accès partagé que vous avez créée pour envoyer les alertes.

Sélectionnez Vérifier et créer, puis Créer pour terminer le processus de définition de l’exportation continue vers Event Hubs.

- Notez que quand vous activez la stratégie d’exportation continue sur le locataire (niveau du groupe d’administration racine), elle diffuse automatiquement vos alertes sur les nouveaux abonnements qui seront créés sous ce locataire.

Étape 5 : Pour diffuser les alertes vers le SIEM QRadar : Créer un compte de stockage

Accédez au portail Azure, sélectionnez Créer une ressource, puis sélectionnez Compte de stockage. Si cette option n’apparaît pas, recherchez « compte de stockage ».

Sélectionnez Create (Créer).

Entrez les détails du compte de stockage, sélectionnez Vérifier et créer, puis Créer.

Après avoir créé votre compte de stockage, accédez à la ressource puis, dans le menu, sélectionnez Clés d’accès.

Sélectionnez Afficher les clés pour afficher les clés, puis copiez la chaîne de connexion de Clé 1.

Étape 6 : Pour envoyer en streaming les alertes au SIEM Splunk : Créer une application Microsoft Entra

Dans la zone de recherche du menu, recherchez « Microsoft Entra ID » et accédez à Microsoft Entra ID.

Accédez au portail Azure, sélectionnez Créer une ressource, puis Microsoft Entra ID. Si cette option n’apparaît pas, recherchez « active directory ».

Dans le menu, sélectionnez Inscriptions d’applications.

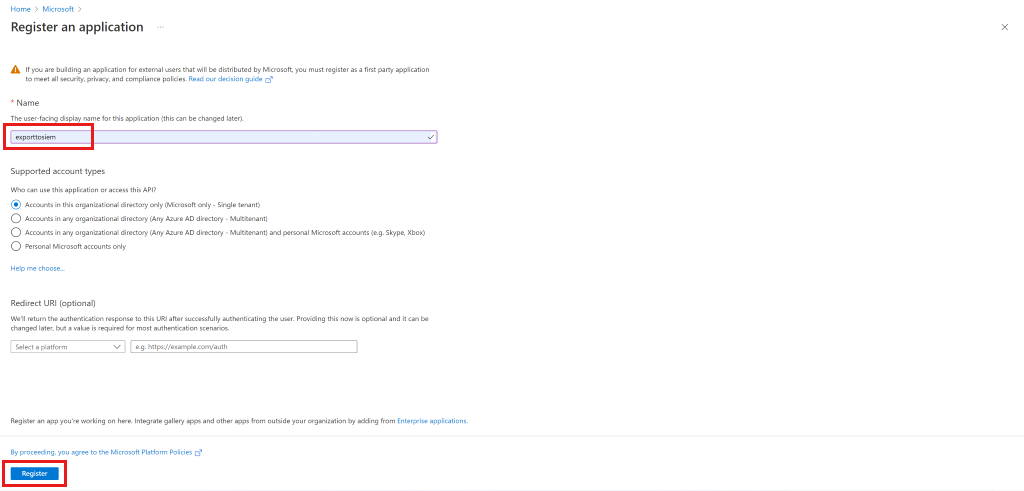

Sélectionnez Nouvelle inscription.

Entrez un nom pour l’application, puis sélectionnez Inscrire.

Copiez dans le Presse-papiers et enregistrez l’ID d’application (client) et l’ID d’annuaire (locataire).

Créer la clé secrète du client pour l’application :

- Dans le menu, accédez à Certificats et secrets.

- Créez un mot de passe pour que l’application prouve son identité lors de la demande d’un jeton :

- Sélectionnez Nouveau secret client.

- Entrez une brève description, choisissez la date/heure d’expiration du secret, puis sélectionnez Ajouter.

Une fois le secret créé, copiez l’ID de secret et enregistrez-le pour une utilisation ultérieure avec l’ID d’application et l’ID d’annuaire (locataire).

Étape 7 : Pour envoyer en streaming les alertes au SIEM Splunk : Autorisez Microsoft Entra ID à lire depuis le hub d’événements

Accédez à l’espace de noms Event Hubs que vous avez créé.

Dans le menu, accédez à Contrôle d’accès.

Sélectionnez Ajouter, puis Ajouter une attribution de rôle.

Sélectionnez Ajouter une attribution de rôle.

Sous l’onglet Rôles, recherchez Récepteur de données Azure Event Hubs.

Sélectionnez Suivant.

Sélectionnez Sélectionner des membres.

Recherchez l’application Microsoft Entra que vous avez créée, puis sélectionnez-la.

Sélectionnez Fermer.

Pour continuer à configurer l’exportation d’alertes, installez les connecteurs intégrés pour le SIEM que vous utilisez.