Important

La solution d’évaluation des vulnérabilités de Defender pour serveurs avec Qualys est sur le point d’être mise hors service, normalement le 1er mai 2024. Si vous utilisez actuellement la solution d’évaluation des vulnérabilités avec Qualys, envisagez de passer à la solution Gestion des vulnérabilités Microsoft Defender en suivant les étapes de cette page.

Pour plus d’informations sur notre décision d’unifier notre offre d’évaluation des vulnérabilités avec Microsoft Defender Vulnerability Management, consultez ce billet de blog.

Veuillez consulter les questions courantes sur la transition vers Microsoft Defender Vulnerability Management.

Les clients qui souhaitent continuer à utiliser Qualys peuvent le faire avec la méthode BYOL (apportez votre propre licence).

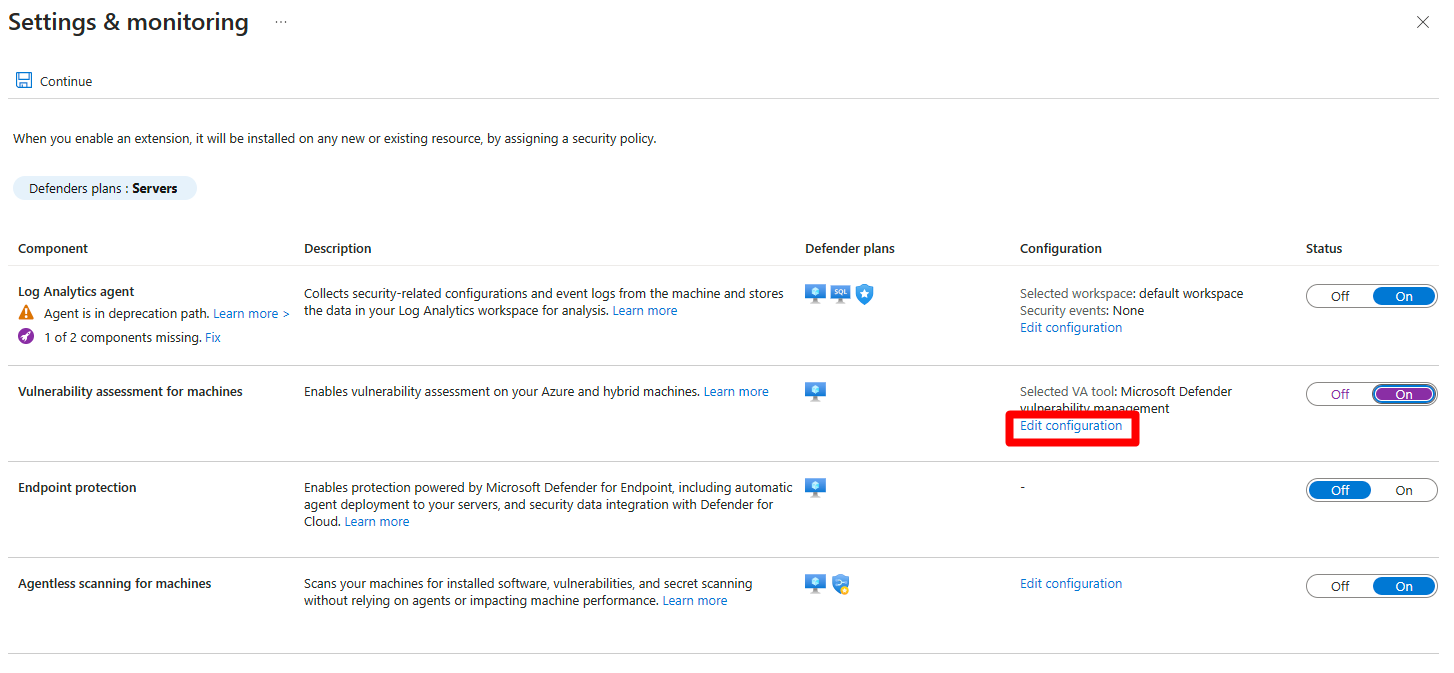

Avec le plan Defender pour serveurs dans Microsoft Defender pour le cloud, vous pouvez analyser les ressources de calcul à la recherche de vulnérabilités. Si vous utilisez actuellement une solution d’évaluation des vulnérabilités autre que la solution d’évaluation des vulnérabilités Gestion des vulnérabilités Microsoft Defender, cet article fournit des instructions pour passer à la solution Gestion des vulnérabilités Defender intégrée.

Pour passer à la solution Gestion des vulnérabilités Defender intégrée, vous pouvez utiliser le portail Azure, utiliser une définition de stratégie Azure (pour les machines virtuelles Azure) ou utiliser des API REST.