Mapper les modèles d’infrastructure en tant que code aux ressources cloud

Le mappage des modèles Infrastructure as code (IaC) à des ressources cloud vous permet de veiller à un approvisionnement d’infrastructure cohérent, sécurisé et contrôlable. Il prend en charge les réponses rapides aux menaces de sécurité et l’approche de sécurité par défaut. Vous pouvez utiliser le mappage pour découvrir les configurations incorrectes dans les ressources de runtime. Effectuez ensuite une correction au niveau du modèle pour empêcher toute dérive de données et faciliter des déploiements via une méthodologie d’intégration continue et livraison continue (CI/CD).

Prérequis

Si vous souhaitez définir Microsoft Defender pour le cloud afin de mapper des modèles IaC à des ressources cloud, vous avez besoin des éléments suivants :

- Un compte Azure avec Defender pour le cloud configuré. Si vous n’avez pas encore de compte Azure, créez-en un gratuitement.

- Une configuration d’environnement Azure DevOps dans Defender pour le cloud.

- La Gestion de la posture de sécurité cloud (CSPM) Defender activée.

- Configurez Azure Pipelines pour exécuter l’extension Azure DevOps Microsoft Security DevOps.

- Les modèles IaC et les ressources cloud sont configurés avec une prise en charge de balises. Vous pouvez utiliser des outils open source tels que Yor_trace pour appliquer automatiquement une balise aux modèles IaC.

- Plateformes cloud prises en charge « Microsoft Azure, Amazon Web Services, Google Cloud Platform

- Systèmes de gestion du code source pris en charge : Azure DevOps

- Langages de modèles pris en charge : Azure Resource Manager, Bicep, CloudFormation, Terraform

Remarque

Microsoft Defender pour le cloud utilise uniquement les balises suivantes des modèles IaC pour le mappage :

yor_tracemapping_tag

Voir le mappage entre votre modèle IaC et vos ressources cloud

Pour voir le mappage entre votre modèle IaC et vos ressources cloud dans Cloud Security Explorer :

Connectez-vous au portail Azure.

Accédez à Microsoft Defender pour le cloud>Cloud Security Explorer.

Dans le menu déroulant, recherchez et sélectionnez toutes vos ressources cloud.

Pour ajouter d’autres filtres à votre requête, sélectionnez +.

Dans la catégorie Identité et accès, ajoutez le sous-filtre Approvisionné par.

Dans la catégorie DevOps, sélectionnez Référentiels de code.

Une fois votre requête créée, sélectionnez Rechercher pour exécuter la requête.

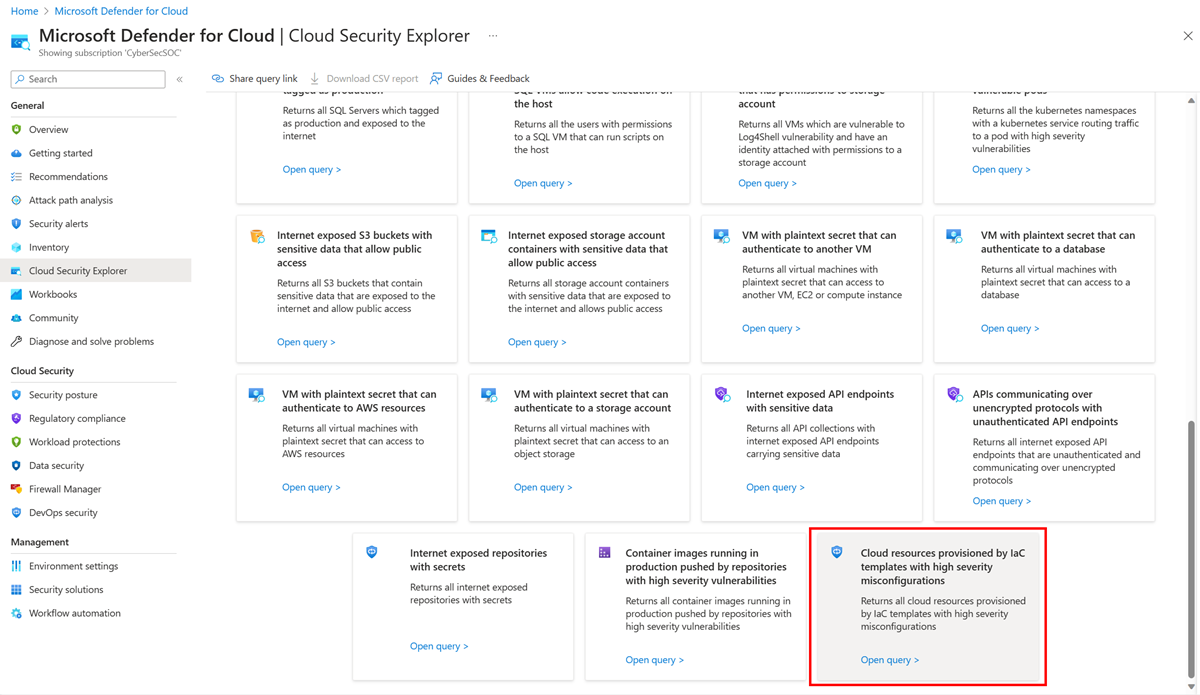

Vous pouvez également sélectionner le modèle intégré Ressources cloud approvisionnées par des modèles IaC avec des erreurs de configuration de gravité élevée.

Remarque

L’affichage du mappage entre vos modèles IaC et vos ressources cloud dans Cloud Security Explorer peut prendre jusqu’à 12 heures.

(Facultatif) Créer des exemples de balises de mappage IaC

Pour créer des exemples de balises de mappage IaC dans vos référentiels de code, procédez comme suit :

Dans votre référentiel, ajoutez un modèle IaC incluant des balises.

Vous pouvez commencer par un exemple de modèle.

Pour valider directement dans la branche primaire ou créer une branche pour cette validation, sélectionnez Enregistrer.

Confirmez que vous avez inclus la tâche Microsoft Security DevOps dans votre pipeline Azure.

Vérifiez que les journaux de pipeline affichent un résultat indiquant Une ou plusieurs balises IaC ont été trouvées sur cette ressource. Le résultat indique que Defender pour le cloud a correctement découvert des balises.

Contenu connexe

- Découvrez plus en détail la sécurité DevOps dans Defender pour le cloud.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour