Protéger les ressources réseau

Microsoft Defender pour le cloud analyse en continu l’état de la sécurité de vos ressources Azure en guise de bonnes pratiques pour la sécurité réseau. Lorsque Defender pour le cloud identifie des failles de sécurité potentielles, il crée des recommandations qui vous guident tout au long du processus de configuration des contrôles nécessaires pour renforcer et protéger vos ressources.

Passez en revue les recommandations de mise en réseau de Defender pour cloud.

Cet article traite des suggestions relatives à la sécurité réseau qui s’appliquent à vos ressources Azure. Les suggestions relatives aux réseaux concernent les pare-feux nouvelle génération, les groupes de sécurité réseau, les règles de trafic entrant trop permissives concernant l’accès juste-à-temps aux machines virtuelles et plus encore. Pour obtenir la liste des recommandations sur les réseaux et des actions correctives, consultez Gestion des recommandations de sécurité dans Microsoft Defender pour le cloud.

Les fonctionnalités réseau de Defender pour le cloud comprennent :

- Le mappage réseau nécessite Microsoft Defender pour serveurs – Plan 2.

- Suggestions en matière de sécurité réseau

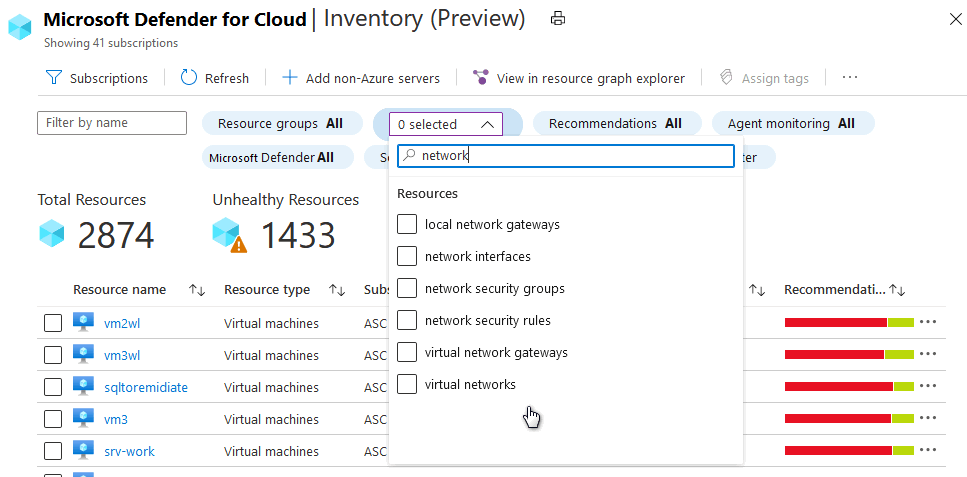

Afficher vos ressources de mise en réseau et leurs recommandations

Dans la page Inventaire des ressources, utilisez le filtre de type de ressource pour sélectionner les ressources de mise en réseau que vous souhaitez examiner :

Mappage réseau

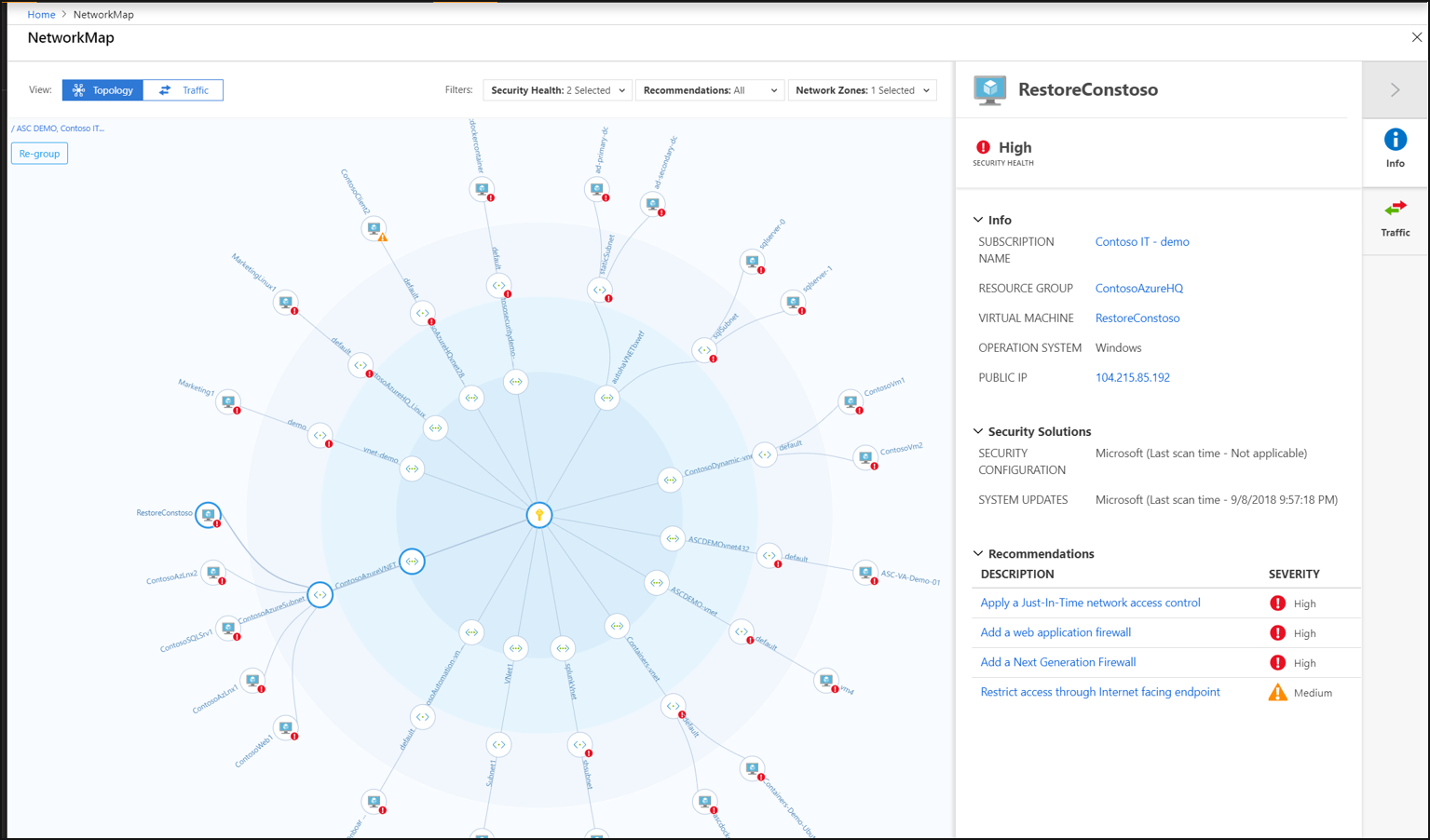

Le mappage réseau interactif fournit un affichage graphique avec des superpositions de sécurité qui vous proposent des suggestions et des aperçus pour renforcer vos ressources réseau. À l’aide du mappage, vous pouvez voir la topologie du réseau de vos charges de travail Azure et des connexions entre vos machines virtuelles et sous-réseaux. Vous pouvez voir la capacité à examiner au niveau du détail certaines ressources ainsi que leurs suggestions à partir du mappage.

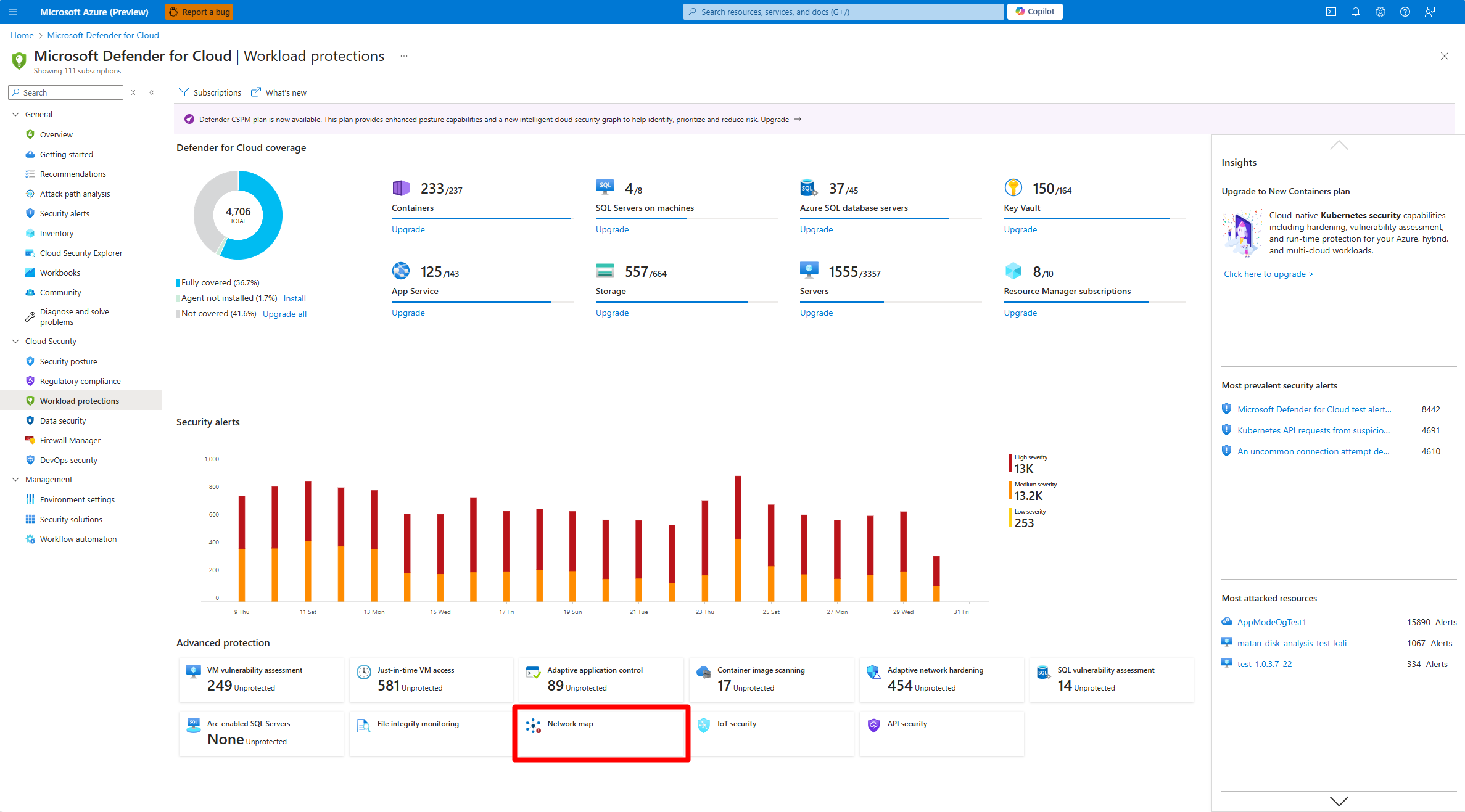

Pour ouvrir le mappage réseau :

Dans le menu de Defender pour le cloud, ouvrez le tableau de bord Protections des charges de travail.

Sélectionnez Carte réseau.

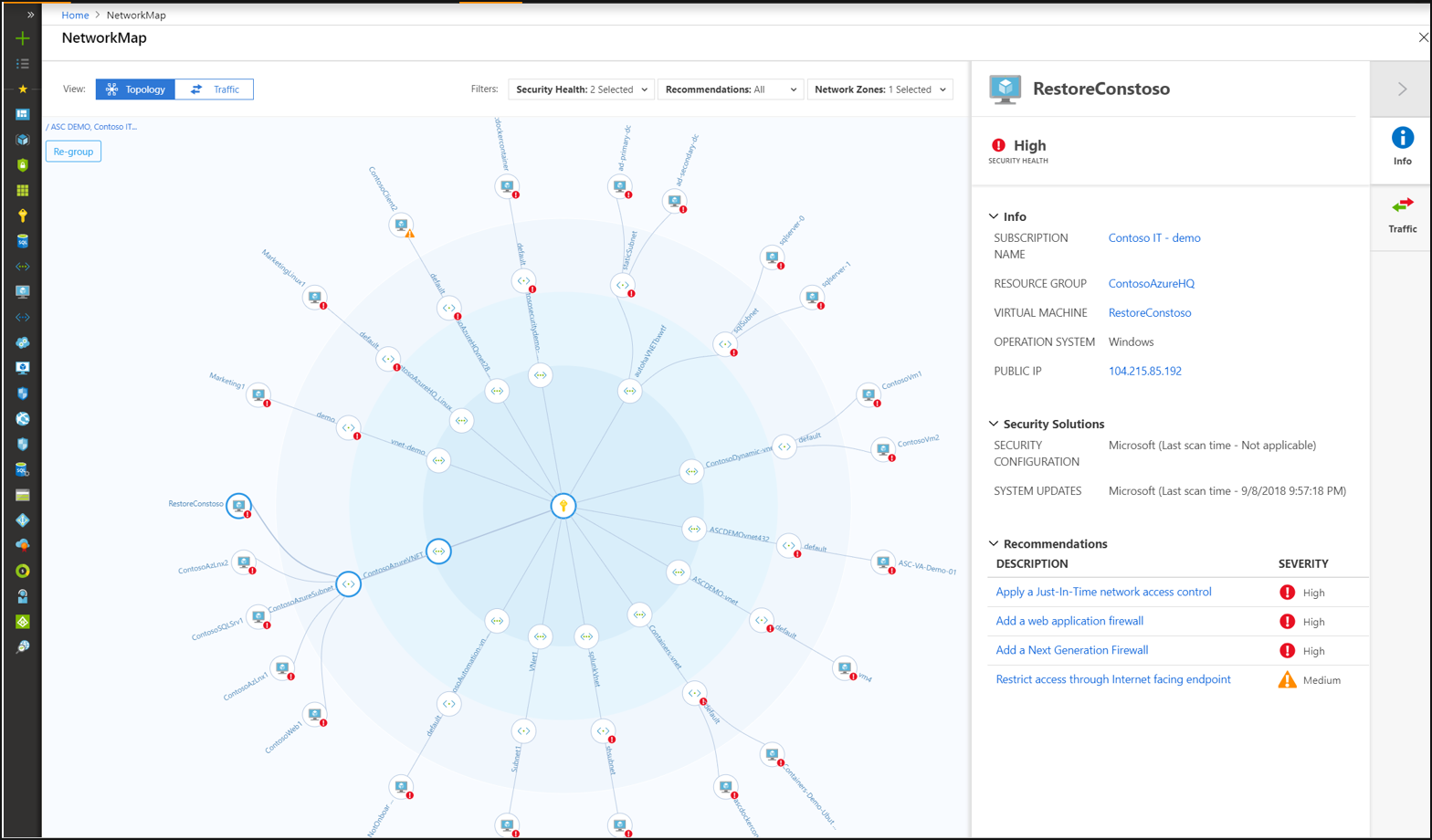

- Sélectionnez le menu Couches, puis Topologie.

La valeur par défaut du mappage de la topologie affiche :

- Abonnements actuellement sélectionnés : La carte est optimisée pour les abonnements que vous avez sélectionnés dans le portail. Si vous modifiez votre sélection, la carte est regénérée avec les nouvelles sélections.

- Machines virtuelles, sous-réseaux et réseaux virtuels du type de ressource Resource Manager (les ressources Azure Classic ne sont pas prises en charge)

- Réseaux virtuels appairés

- Uniquement les ressources disposant de suggestions de réseau avec un niveau de gravité élevé ou moyen

- Ressources accessibles sur Internet

Comprendre le mappage de réseau

Le mappage réseau peut afficher vos ressources Azure dans un affichage Topologie et un affichage Trafic.

Affichage Topologie

Dans l’affichage Topologie du mappage réseau, vous pouvez afficher les aperçus suivants concernant vos ressources de mise en réseau :

- Dans le cercle intérieur, vous pouvez voir tous les réseaux virtuels dans vos abonnements sélectionnés. Le cercle suivant contient tous les sous-réseaux. Le cercle extérieur contient toutes les machines virtuelles.

- Les lignes qui connectent vos ressources dans le mappage vous permettent de savoir quelles ressources sont associées entre elles et de connaître la structure de votre réseau Azure.

- Utilisez les indicateurs de niveau de gravité pour obtenir rapidement une vue d’ensemble des ressources qui ont des recommandations ouvertes de Defender pour le cloud.

- Vous pouvez sélectionnez n’importe quelle ressource pour l’explorer, et pour voir les détails et les suggestions directement ainsi que dans le contexte du mappage réseau.

- Si trop de ressources sont affichées sur la carte, Microsoft Defender pour le cloud utilise son algorithme propriétaire pour regrouper vos ressources de manière intelligente, en mettant en évidence celles qui sont dans l’état le plus critique et qui ont des recommandations avec la gravité la plus élevée.

Étant donné que le mappage est interactif et dynamique, chaque nœud est interactif, et l’affichage peut changer en fonction des filtres :

Vous pouvez modifier ce que vous voyez sur le mappage réseau à l’aide de filtres en haut. Vous pouvez centrer le mappage sur :

- Intégrité de la sécurité : vous pouvez filtrer le mappage selon la gravité (haute, moyenne, faible) de vos ressources Azure.

- Suggestions : vous pouvez sélectionner les ressources qui sont affichées selon les suggestions actives sur ces ressources. Par exemple, vous pouvez afficher uniquement les ressources pour lesquels Defender pour le cloud vous recommande d’activer des groupes de sécurité réseau.

- Zones de réseau : par défaut, le mappage affiche uniquement les ressources accessibles sur Internet. Vous pouvez également sélectionner les machines virtuelles internes.

Vous pouvez sélectionner Réinitialiser dans le coin supérieur gauche à tout moment pour rétablir le mappage à son état par défaut.

Pour explorer une ressource au niveau du détail :

- Lorsque vous sélectionnez une ressource spécifique sur le mappage, le volet droit s’ouvre et vous donne des informations générales sur la ressource, les solutions de sécurité connectées, s’il y en a, et les suggestions relatives à la ressource. Vous aurez le même type de comportement pour chaque type de ressource que vous sélectionnez.

- Lorsque vous pointez un nœud du mappage avec la souris, vous pouvez afficher des informations générales sur la ressource, y compris l’abonnement, le type de ressource et le groupe de ressources.

- Utilisez le lien pour zoomer sur l’info-bulle et recentrer le mappage sur ce nœud spécifique.

- Pour recentrer le mappage sur un autre élément que ce nœud spécifique, effectuez un zoom arrière.

Affichage Trafic

L’affichage Trafic vous offre un mappage de tout les trafics possibles entre vos ressources. Il vous un mappage visuel de toutes les règles que vous avez configurées et qui définissent quelles ressources peuvent communiquer avec qui. Cela permet de voir la configuration existante des groupes de sécurité réseau ainsi que d’identifier rapidement les configurations à risque possibles au sein de vos charges de travail.

Découvrir les connexions indésirables

Le point fort de cet affichage se situe dans sa capacité à vous montrer ces connexions autorisées avec les vulnérabilités qui peuvent exister. Vous pouvez alors utiliser cette combinaison de données pour effectuer le renforcement nécessaire sur vos ressources.

Par exemple, vous pouvez détecter deux machines pour lesquelles vous ignoriez qu’elles pouvaient communiquer. Cela vous permet de mieux isoler les charges de travail et les sous-réseaux.

Examiner les ressources

Pour explorer une ressource au niveau du détail :

- Lorsque vous sélectionnez une ressource spécifique sur le mappage, le volet droit s’ouvre et vous donne des informations générales sur la ressource, les solutions de sécurité connectées, s’il y en a, et les suggestions relatives à la ressource. Vous aurez le même type de comportement pour chaque type de ressource que vous sélectionnez.

- Sélectionnez Trafic pour voir la liste des trafics entrant et sortant possibles sur la ressource : c’est une liste complète des personnes qui peuvent communiquer avec la ressource et de celles avec qui elle peut communiquer, et via quels protocoles et quels ports. Par exemple, quand vous sélectionnez une machine virtuelle, toutes les machines virtuelles avec lesquelles elle peut communiquer sont montrées, et quand vous sélectionnez un sous-réseau, tous les sous-réseaux avec lesquels elle peut communiquer sont montrés.

Ces données sont basées sur les analyses de groupes de sécurité réseau, ainsi que sur des algorithmes de Machine Learning avancés qui analysent plusieurs règles pour en comprendre les croisements et les interactions.

Étapes suivantes

Pour en savoir plus sur les recommandations qui s’appliquent à d’autres types de ressources Azure, consultez les rubriques suivantes :