Hiérarchisation des risques

Microsoft Defender pour le cloud utilise de manière proactive un moteur dynamique qui évalue les risques dans votre environnement tout en tenant compte du potentiel d’exploitation et de l’impact commercial potentiel sur votre organisation. Le moteur classe les recommandations de sécurité par ordre de priorité en fonction des facteurs de risque de chaque ressource, qui sont déterminés par le contexte de l’environnement, notamment la configuration de la ressource, les connexions réseau et la posture de sécurité.

Lorsque Defender pour le Cloud effectue une évaluation des risques posés par vos problèmes de sécurité, le moteur identifie les risques de sécurité les plus importants tout en les distinguant des problèmes qui en posent moins. Les recommandations sont ensuite triées en fonction de leur niveau de risque, ce qui vous permet de vous attaquer aux problèmes de sécurité qui présentent des menaces immédiates, avec le plus grand potentiel d’exploitation dans votre environnement.

Defender pour le cloud analyse alors les problèmes de sécurité associés aux chemins d’attaque que des attaquants pourraient utiliser pour violer votre environnement. Il met également en évidence des recommandations de sécurité à mettre en œuvre pour atténuer les attaques. Cette approche vous aide à vous concentrer sur les problèmes de sécurité urgents et rend les efforts de correction plus efficaces et efficients. Bien que la hiérarchisation des risques n’affecte pas le score de sécurité, elle vous aide à résoudre les problèmes de sécurité les plus critiques dans votre environnement.

Recommandations

Les ressources et les charges de travail Microsoft Defender pour le cloud sont évaluées par rapport aux normes de sécurité intégrées et personnalisées activées dans vos abonnements Azure, vos comptes AWS et vos projets GCP. En fonction de ces évaluations, les recommandations de sécurité fournissent des étapes pratiques pour corriger les problèmes de sécurité et améliorer la posture de sécurité.

Remarque

Les recommandations sont incluses dans le plan CSPM fondamental qui est inclus avec Defender pour le Cloud. Toutefois, la gouvernance et la hiérarchisation des risques sont prises en charge uniquement avec le plan CSPM Defender.

Si votre environnement n’est pas protégé par le plan CSPM Defender, les colonnes avec les fonctionnalités de hiérarchisation des risques sont floutées.

Différentes ressources peuvent avoir la même recommandation avec différents niveaux de risque. Par exemple, une recommandation d’activation de l’authentification multifacteur sur un compte d’utilisateur peut avoir un niveau de risque différent pour différents utilisateurs. Le niveau de risque est déterminé par les facteurs de risque de chaque ressource, tels que sa configuration, ses connexions réseau et sa posture de sécurité. Le niveau de risque est calculé en fonction de l’impact potentiel du problème de sécurité en cours de violation, des catégories de risques et du chemin d’attaque dont fait partie le problème de sécurité.

Dans Defender pour le cloud, accédez au tableau de bord des Recommandations pour afficher une vue d’ensemble des recommandations qui existent pour vos environnements classés par ordre de priorité par rapport à vos environnements.

Sur cette page, vous pouvez consulter les points suivants :

Titre : titre de la recommandation.

Ressource affectée : ressource à laquelle la recommandation s’applique.

Niveau de risque : l’exploitabilité et l’impact commercial du problème de sécurité sous-jacent, en tenant compte du contexte des ressources environnementales, comme l’exposition à Internet, les données sensibles, le déplacement latéral, etc.

Facteurs de risque : facteurs environnementaux de la ressource affectée par la recommandation, qui influencent l’exploitabilité et l’impact sur l’activité métier du problème de sécurité sous-jacent. Par exemple, les facteurs de risque incluent l’exposition à Internet, les données sensibles, le potentiel de déplacement latéral.

Chemins d’attaque : nombre de chemins d’attaque dont la recommandation fait partie en fonction de la recherche par le moteur de sécurité de tous les chemins d’accès d’attaque potentiels basés sur les ressources qui existent dans l’environnement et leurs relations les unes aux autres. Chaque environnement présente ses propres chemins d’attaque uniques.

Propriétaire : personne à laquelle la recommandation est affectée.

État : état actuel de la recommandation. Par exemple, non attribué, à temps, en retard.

Insights : informations relatives à la recommandation, par exemple, si elle est en préversion, si elle peut être refusée, s’il existe une option de correctif disponible et bien plus encore.

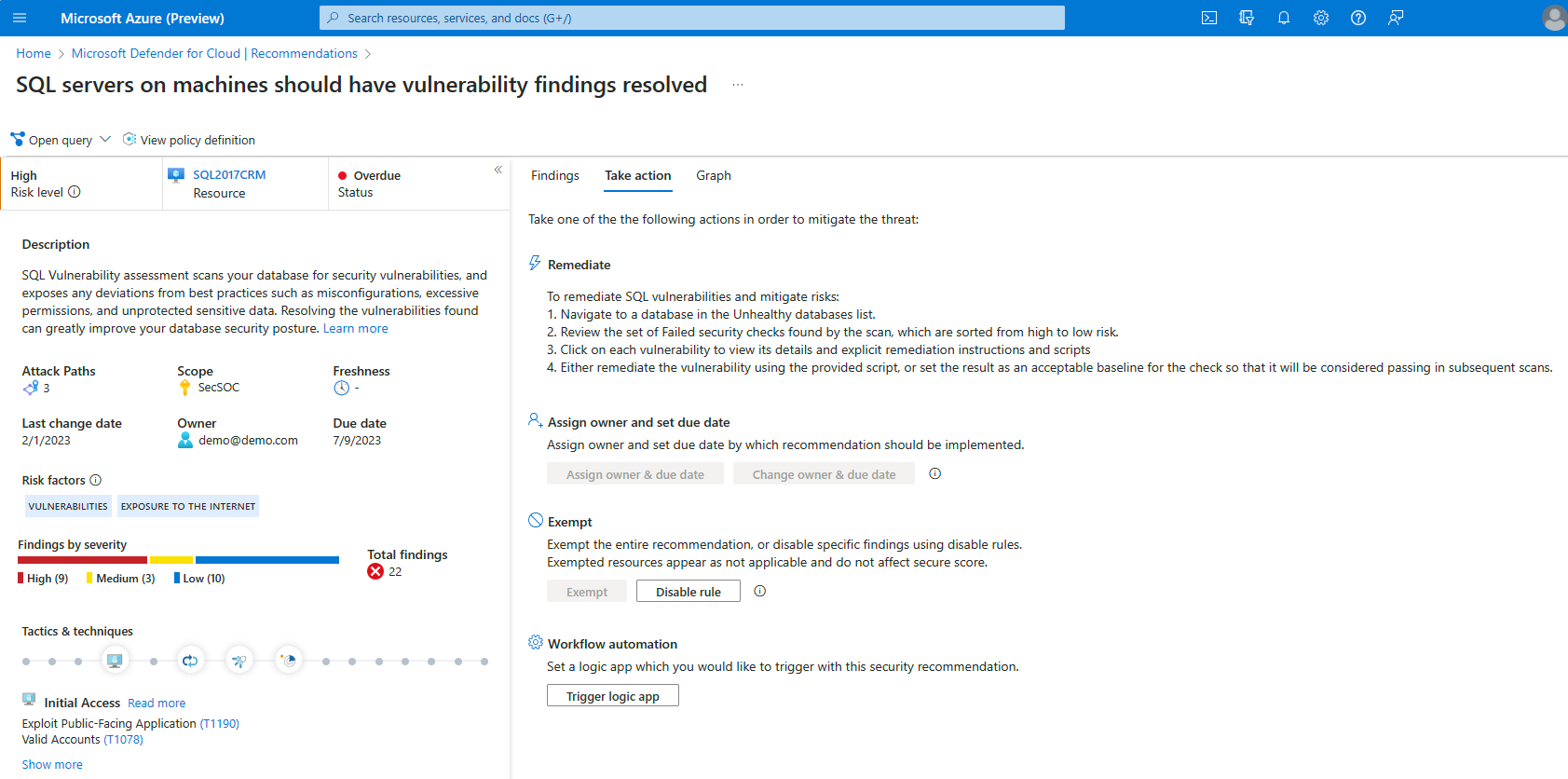

Lorsque vous sélectionnez une recommandation, vous pouvez afficher ses détails, notamment la description, les chemins d’attaque, l’étendue, l’actualisation, la date de dernière modification, le propriétaire, la date d’échéance, la gravité, les tactiques et techniques, etc.

Description : Courte description du problème de sécurité.

Chemins d’attaque - Nombre de chemins d’attaque.

Étendue - Abonnement ou ressource affectée.

Actualisation - Intervalle d’actualisation de la recommandation.

Date du dernier changement - Date à laquelle cette recommandation a été changée pour la dernière fois

Propriétaire - Personne affectée à cette recommandation.

Date d’échéance - Date avant laquelle la recommandation doit être résolue.

Gravité : gravité de la recommandation (élevée, moyenne ou faible). Vous trouverez plus de détails ci-dessous.

Tactiques et techniques : tactiques et techniques mappées à MITRE ATT&CK.

Qu’est-ce que les facteurs de risque ?

Defender pour le Cloud utilise le contexte d’un environnement, y compris la configuration de la ressource, les connexions réseau et la posture de sécurité, pour effectuer une évaluation des risques posés par des problèmes de sécurité potentiels. En procédant ainsi, il identifie les risques de sécurité les plus importants tout en les distinguant des problèmes qui en posent moins. Les recommandations sont ensuite triées en fonction de leur niveau de risque.

Ce moteur d’évaluation des risques prend en compte les facteurs de risque essentiels, tels que l’exposition à Internet, la sensibilité des données, le mouvement latéral et les chemins d’attaque potentiels. Cette approche classe les préoccupations urgentes en matière de sécurité par ordre de priorité, ce qui rend les efforts de correction plus efficaces et efficients.

Comment le risque est-il calculé ?

Defender pour le Cloud utilise un moteur de hiérarchisation des risques prenant en charge le contexte pour calculer le niveau de risque de chaque recommandation de sécurité. Le niveau de risque est déterminé par les facteurs de risque de chaque ressource, tels que sa configuration, ses connexions réseau et sa posture de sécurité. Le niveau de risque est calculé en fonction de l’impact potentiel du problème de sécurité en cours de violation, des catégories de risques et du chemin d’attaque dont fait partie le problème de sécurité.

Niveaux de risque

Les recommandations peuvent être classées en cinq catégories en fonction de leur niveau de risque :

Critique : recommandations qui indiquent une vulnérabilité de sécurité critique qui peut être exploitée par un attaquant pour obtenir un accès non autorisé à vos systèmes ou données.

Gravité élevée : ces recommandations indiquent un risque de sécurité potentiel qui doit être résolu en temps voulu, mais ne nécessite peut-être pas une attention immédiate.

Gravité moyenne : ces recommandations indiquent un problème de sécurité relativement mineur qui peut être résolu à votre convenance.

Gravité faible : ces recommandations indiquent un problème de sécurité relativement mineur qui peut être résolu à votre convenance.

Non évalué: recommandations qui n’ont pas encore été évaluées. Cela peut être dû au fait que la ressource n’est pas couverte par le plan CSPM Defender, ce qui est un prérequis pour le niveau de risque.

Le niveau de risque est déterminé par un moteur de hiérarchisation des risques intégrant le contexte, qui considère les facteurs de risque de chaque ressource. En savoir plus sur la façon dont Defender pour le Cloud identifie et corrige les chemins d’attaque.