Collecter des données à partir de vos charges de travail avec l’agent Log Analytics

Configurer l’agent et les espaces de travail Log Analytics

Quand l’agent Log Analytics est activé, Defender pour le cloud déploie l’agent sur toutes les machines virtuelles Azure prises en charge et toutes celles nouvellement créées. Pour obtenir la liste des plateformes prises en charge, consultez Plateformes prises en charge dans Microsoft Defender pour le cloud.

Pour configurer l’intégration à l’agent Log Analytics :

Dans le menu de Defender pour le cloud, ouvrez Paramètres de l’environnement.

Sélectionnez l’abonnement approprié.

Dans la colonne Surveillance de la couverture des plans Defender, sélectionnez Paramètres.

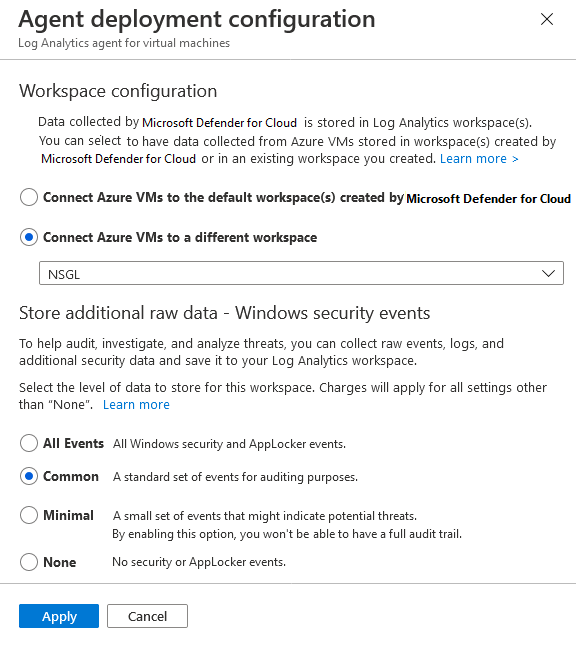

Dans le volet des options de configuration, définissez l’espace de travail à utiliser.

Connecter les machines virtuelles Azure aux espaces de travail par défaut créés par Defender pour le cloud : Defender pour le cloud crée un groupe de ressources et un espace de travail par défaut dans la même zone géographique, et connecte l’agent à cet espace de travail. Si un abonnement contient des machines virtuelles de plusieurs zones géographiques, Defender pour le cloud crée plusieurs espaces de travail pour garantir la conformité aux exigences de confidentialité des données.

La convention d’affectation de noms pour l’espace de travail et le groupe de ressources est la suivante :

- Espace de travail : DefaultWorkspace-[ID d’abonnement]-[zone géographique]

- Groupe de ressources : DefaultResourceGroup-[geo]

Une solution Defender pour le cloud est automatiquement activée sur l’espace de travail selon le niveau tarifaire défini pour l’abonnement.

Conseil

Pour toute question concernant les espaces de travail par défaut, consultez :

Connecter les machines virtuelles Azure à un autre espace de travail – Dans la liste déroulante, sélectionnez l’espace de travail où stocker les données collectées. La liste déroulante comprend tous les espaces de travail de tous vos abonnements. Vous pouvez utiliser cette option pour collecter les données de machines virtuelles qui s’exécutent dans différents abonnements et les stocker dans l’espace de travail que vous avez sélectionné.

Si vous disposez déjà d’un espace de travail Log Analytics existant, vous souhaiterez peut-être utiliser le même espace de travail (des autorisations en lecture et écriture sur l’espace de travail sont requises). Cette option est utile si vous utilisez un espace de travail centralisé dans votre organisation et que vous souhaitez l’utiliser pour la collecte de données de sécurité. Apprenez-en davantage dans Gérer l’accès aux données de journal et aux espaces de travail dans Azure Monitor.

Si l’espace de travail sélectionné a déjà une solution « Security »ou « SecurityCenterFree » activée, le prix sera défini automatiquement. Si ce n’est pas le cas, installez une solution Defender pour le cloud sur l’espace de travail :

- Dans le menu de Defender pour le cloud, ouvrez Paramètres de l’environnement.

- Sélectionnez l’espace de travail auquel vous connecterez les agents.

- Définissez la gestion de la posture de sécurité sur Activé ou sélectionnez Activer tout pour activer tous les plans Microsoft Defender.

Dans la configuration Événements de sécurité Windows, sélectionnez la quantité de données d’événement brutes à stocker :

- Aucun : désactiver le stockage d’événements de sécurité. (Par défaut)

- Minimal : petit ensemble d’événements pour quand vous voulez réduire au maximum le volume d’événements.

- Commun : ensemble d’événements qui satisfait la plupart des clients et fournit une piste d’audit complète.

- Tous les événements : pour les clients qui souhaitent s’assurer que tous les événements sont stockés.

Conseil

Pour définir ces options au niveau de l’espace de travail, consultez Définition de l’option d’événement de sécurité au niveau de l’espace de travail.

Pour plus d’informations sur ces options, consultez Options des événements de sécurité Windows pour l’agent Log Analytics.

Sélectionnez Appliquer dans le volet de configuration.

Options des événements de sécurité Windows pour l’agent Log Analytics

Quand vous sélectionnez un niveau de collecte de données dans Microsoft Defender pour le cloud, les événements de sécurité du niveau sélectionné sont stockés dans votre espace de travail Log Analytics afin de pouvoir être examinés, recherchés et audités dans votre espace de travail. L’agent Log Analytics collecte et analyse également les événements de sécurité nécessaires à la protection contre les menaces de Defender pour le cloud.

Spécifications

Les protections de sécurité renforcée de Defender pour le cloud sont requises pour le stockage des données d’événements de sécurité Windows. Apprenez-en plus sur les plans de protection améliorés.

Vous pouvez être facturé pour le stockage de données dans Log Analytics. Pour plus d’informations, consultez la page relative aux prix appliqués.

Informations pour les utilisateurs de Microsoft Sentinel

La collecte des événements de sécurité dans le contexte d’un seul espace de travail peut être configurée à partir de Microsoft Defender pour le cloud ou de Microsoft Sentinel, mais pas des deux. Si vous voulez ajouter Microsoft Sentinel à un espace de travail qui reçoit déjà des alertes de la part de Microsoft Defender pour le cloud afin de collecter des événements de sécurité, vous pouvez effectuer l’une ou l’autre des tâches suivantes :

- Laissez la collection d’événements de sécurité dans Microsoft Defender pour le cloud telle quelle. Vous êtes alors en mesure d’interroger et d’analyser ces événements à la fois dans Microsoft Sentinel et dans Defender pour le cloud. Si vous voulez superviser l’état de connectivité du connecteur ou modifier sa configuration dans Microsoft Sentinel, envisagez la seconde option.

- Désactivez la collecte des événements de sécurité dans Microsoft Defender pour le cloud, puis ajoutez le connecteur Événements de sécurité dans Microsoft Sentinel. Vous êtes alors en mesure d’interroger et d’analyser les événements à la fois dans Microsoft Sentinel et Defender pour le cloud, mais aussi de superviser l’état de connectivité du connecteur ou modifier sa configuration dans (et uniquement dans) Microsoft Sentinel. Pour désactiver la collecte des événements de sécurité dans Defender pour le cloud, définissez Événements de sécurité Windows sur Aucun dans la configuration de votre agent Log Analytics.

Quels types d’événements sont stockés pour « Commun » et « Minimal » ?

Les ensembles d’événements Commun et Minimal ont été conçus pour répondre aux scénarios typiques selon les normes du client et du secteur d’activité pour la fréquence non filtrée de chaque événement et de leur utilisation.

- Minimal : Cet ensemble est destiné à couvrir uniquement les événements susceptibles d’indiquer une violation réussie et les événements importants avec un faible volume. La plupart du volume de données de cet ensemble est une ouverture de session utilisateur réussie (ID d’événement 4624), l’échec d’événements d’ouverture de session utilisateur (ID d’événement 4625) et au traitement des événements de création (ID d’événement 4688). Les événements de déconnexion sont importants pour l’audit uniquement et ont un volume relativement élevé. Ils ne sont donc pas inclus dans cet ensemble d’événements.

- Commun : Cet ensemble est destiné à fournir une piste d’audit utilisateur complète, notamment les événements avec un faible volume. Par exemple, cet ensemble contient les événements d’ouverture de session utilisateur (ID d’événement 4624) et les événements de fermeture de session utilisateur (ID d’événement 4634). Nous incluons les actions d’audit, telles que les modifications de groupe de sécurité, les opérations Kerberos du contrôleur de domaine clé et les autres événements recommandés par les organisations du secteur.

Voici le détail complet des ID d’événement App Locker et de sécurité pour chaque ensemble :

| Couche Données | Indicateurs d’événements collectés |

|---|---|

| Minimales | 1102,4624,4625,4657,4663,4688,4700,4702,4719,4720,4722,4723,4724,4727,4728,4732,4735,4737,4739,4740,4754,4755, |

| 4756,4767,4799,4825,4946,4948,4956,5024,5033,8001,8002,8003,8004,8005,8006,8007,8222 | |

| Courant | 1,299,300,324,340,403,404,410,411,412,413,431,500,501,1100,1102,1107,1108,4608,4610,4611,4614,4622, |

| 4624,4625,4634,4647,4648,4649,4657,4661,4662,4663,4665,4666,4667,4688,4670,4672,4673,4674,4675,4689,4697, | |

| 4700,4702,4704,4705,4716,4717,4718,4719,4720,4722,4723,4724,4725,4726,4727,4728,4729,4733,4732,4735,4737, | |

| 4738,4739,4740,4742,4744,4745,4746,4750,4751,4752,4754,4755,4756,4757,4760,4761,4762,4764,4767,4768,4771, | |

| 4774,4778,4779,4781,4793,4797,4798,4799,4800,4801,4802,4803,4825,4826,4870,4886,4887,4888,4893,4898,4902, | |

| 4904,4905,4907,4931,4932,4933,4946,4948,4956,4985,5024,5033,5059,5136,5137,5140,5145,5632,6144,6145,6272, | |

| 6273,6278,6416,6423,6424,8001,8002,8003,8004,8005,8006,8007,8222,26401,30004 |

Notes

- Si vous utilisez l’objet de stratégie de groupe (GPO), il est recommandé d’activer les stratégies d’audit d’événement de création de processus 4688 et le champ CommandLine à l’intérieur de l’événement 4688. Pour plus d’informations sur l’événement de création de processus 4688, consultez les questions courantes sur Defender pour le cloud. Pour plus d’informations sur ces stratégies d’audit, consultez les recommandations pour la stratégie d’audit.

- Pour collecter la plateforme de filtrage Windows ID d’événement 5156, vous devez activer Connexion de la plateforme de filtrage d’audits (Auditpol /set /subcategory:"Filtering Platform Connection" /Success:Enable)

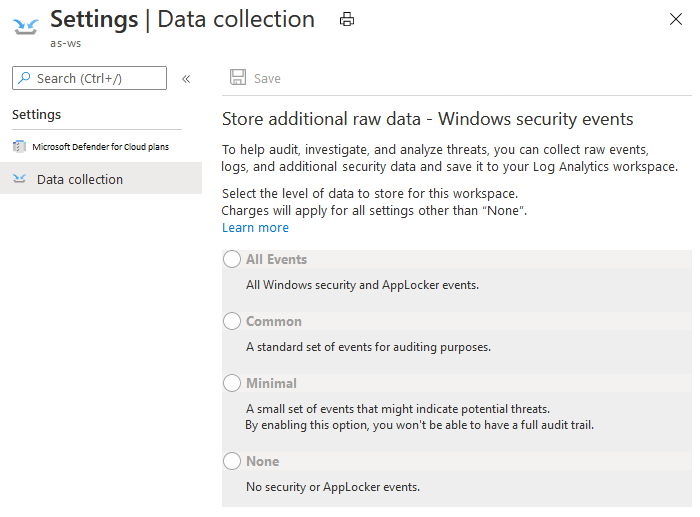

Définition de l’option d’événement de sécurité au niveau de l’espace de travail

Vous pouvez définir le niveau des données d’événement de sécurité à stocker au niveau de l’espace de travail.

Dans le menu de Defender pour le cloud dans le portail Azure, sélectionnez Paramètres de l’environnement.

Sélectionnez l’espace de travail approprié. Les seuls événements de collecte de données pour un espace de travail sont les événements de sécurité Windows décrits dans cette page.

Sélectionnez la quantité de données d’événement brutes à stocker, puis sélectionnez Enregistrer.

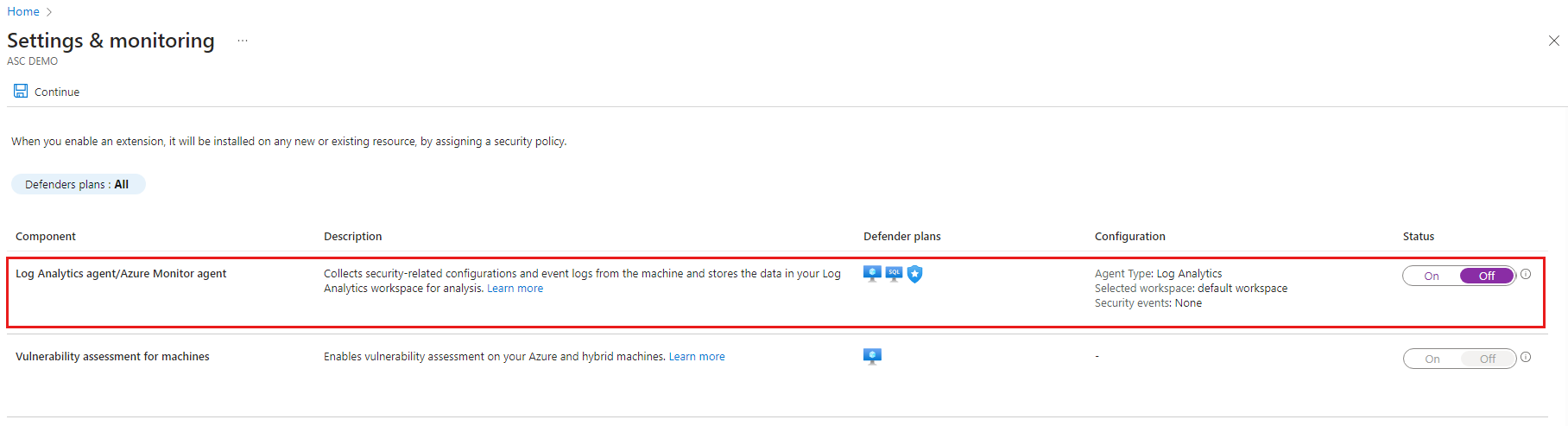

Approvisionnement manuel d’un agent

Pour installer manuellement l’agent Log Analytics :

Dans le portail Azure, accédez à la page Paramètres d’environnement de Defender pour le cloud.

Sélectionnez l’abonnement approprié, puis Paramètres & surveillance.

Définissez l’agent Log Analytics/Azure Monitor sur Désactivé.

Si vous le souhaitez, vous pouvez créer un espace de travail.

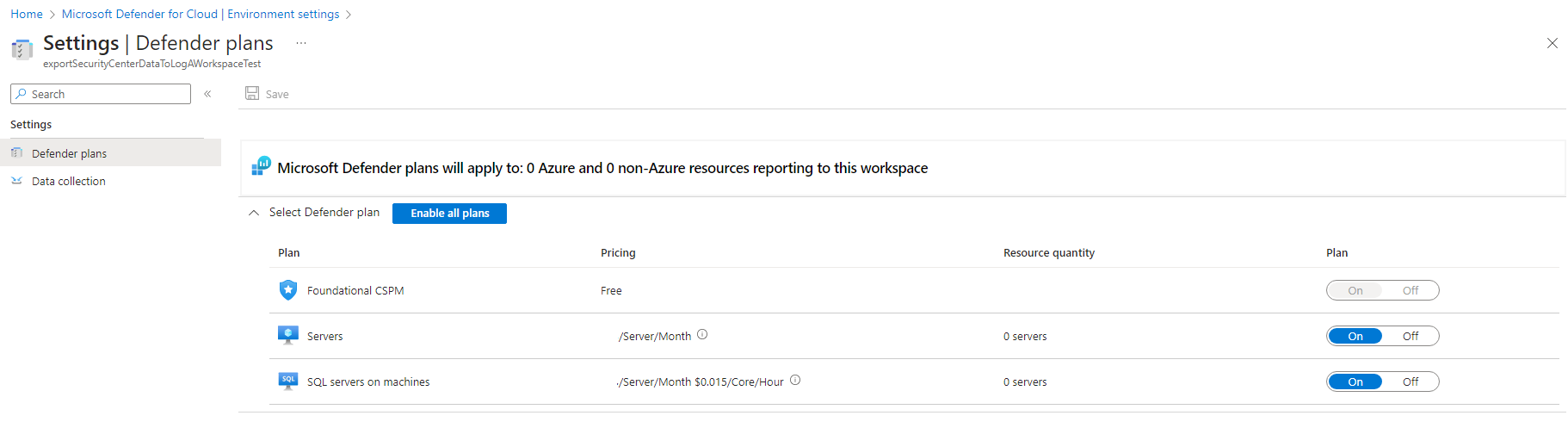

Activez Microsoft Defender pour le cloud sur l’espace de travail sur lequel vous installez l’agent Log Analytics :

Dans le menu de Defender pour le cloud, ouvrez Paramètres de l’environnement.

Définissez l’espace de travail sur lequel vous installez l’agent. Assurez-vous que l’espace de travail est dans le même abonnement que vous utilisez dans Defender pour le cloud et que vous disposez d’autorisations en lecture/écriture pour l’espace de travail.

Sélectionnez un ou les deux « Serveurs » ou « Serveurs SQL sur des machines » (CSPM de base est la valeur par défaut gratuite), puis sélectionnez Enregistrer.

Notes

Si l’espace de travail a déjà une solution Security ou SecurityCenterFree activée, la tarification sera définie automatiquement.

Pour déployer les agents sur de nouvelles machines virtuelles en utilisant un modèle Resource Manager, installez l’agent Log Analytics :

Pour déployer des agents sur vos machines virtuelles existantes, suivez les instructions fournies dans Collecter des données sur les machines virtuelles Azure (la section Collecter les données d’événements et de performances est facultative).

Pour utiliser PowerShell afin de déployer les agents, suivez les instructions de la documentation relative aux machines virtuelles :

Conseil

Pour plus d’informations sur l’intégration, consultez Automatiser l’intégration de Microsoft Defender pour le cloud à l’aide de PowerShell.

Pour désactiver les composants de surveillance :

- Accédez aux plans Defender, désactivez le plan utilisant l’extension, puis sélectionnez Enregistrer.

- Pour les plans Defender qui ont des paramètres de surveillance, accédez aux paramètres du plan, désactivez l’extension, puis sélectionnez Enregistrer.

Notes

- La désactivation des extensions n’a pas pour effet de supprimer les extensions des charges de travail concernées.

- Pour plus d’informations sur la suppression de l’extension OMS, consultez Comment supprimer des extensions OMS installées par Defender pour le cloud.