Fonctionnalité de filtrage basé sur la Threat Intelligence du Pare-feu Azure

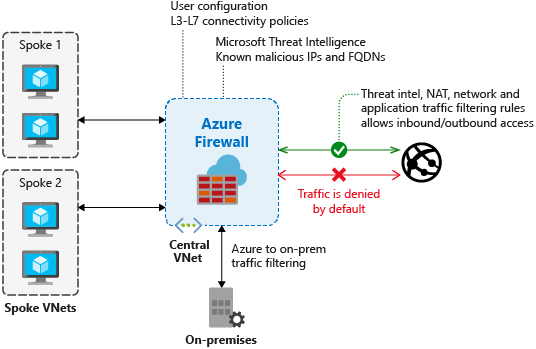

Vous pouvez activer le filtrage basé sur le renseignement sur les menaces dans votre pare-feu afin d’envoyer des alertes, et de refuser le trafic émis ou reçu par les adresses IP, les FQDN et les URL malveillants connus. Les adresses IP, les domaines et les URL proviennent du flux de renseignements sur les menaces Microsoft, qui comprend plusieurs sources, dont l’équipe Cybersécurité Microsoft. Intelligent Security Graph alimente le renseignement Microsoft sur les menaces et utilise plusieurs services, notamment Microsoft Defender pour le cloud.

Si vous avez activé le filtrage basé sur le renseignement sur les menaces, le pare-feu traite les règles associées avant les règles NAT, les règles de réseau ou les règles d’application.

Quand une règle est déclenchée, vous pouvez simplement journaliser une alerte ou choisir le mode d’alerte et de refus.

Par défaut, le filtrage basé sur le renseignement sur les menaces est activé en mode d’alerte. Vous ne pouvez pas désactiver cette fonctionnalité ni changer de mode tant que l'interface du portail n'est pas disponible dans votre région.

Vous pouvez définir des listes d’autorisation afin que le renseignement sur les menaces ne filtre pas le trafic vers les FQDN, les adresses IP, les plages ou les sous-réseaux listés.

Pour une opération de traitement par lots, vous pouvez charger un fichier CSV avec une liste d’adresses IP, de plages et de sous-réseaux.

Journaux d’activité

L'extrait de journal suivant montre une règle déclenchée :

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Test

Test de trafic sortant : les alertes de trafic sortant doivent être exceptionnelles, car elles signifient que votre environnement a été compromis. Pour tester le fonctionnement des alertes de trafic sortant, il existe un FQDN de test qui permet de déclencher une alerte. Utilisez

testmaliciousdomain.eastus.cloudapp.azure.compour vos tests sortants.Pour préparer vos tests et éviter les échecs de résolution DNS, configurez les éléments suivants :

- Ajoutez un enregistrement factice au fichier hosts sur votre ordinateur de test. Par exemple, sur un ordinateur exécutant Windows, vous pouvez ajouter

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comau fichierC:\Windows\System32\drivers\etc\hosts. - Vérifiez que la requête HTTP/S testée est autorisée avec une règle d’application et non une règle de réseau.

- Ajoutez un enregistrement factice au fichier hosts sur votre ordinateur de test. Par exemple, sur un ordinateur exécutant Windows, vous pouvez ajouter

Test de trafic entrant : vous pouvez vous attendre à recevoir des alertes de trafic entrant si des règles DNAT sont configurées sur le pare-feu. Vous voyez des alertes même si certaines sources seulement sont autorisées sur la règle DNAT et que le reste du trafic est refusé. Le Pare-feu Azure n’alerte pas sur tous les scanneurs de ports connus, mais uniquement sur les scanneurs connus pour leurs activités malveillantes.