Configurer HTTPS sur un domaine personnalisé Front Door (classique)

Important

Azure Front Door (classique) va être mis hors service le 31 mars 2027. Pour éviter toute interruption de service, il est important de migrer vos profils Azure Front Door (classique) vers le niveau Azure Front Door Standard ou Premium au plus en mars 2027. Pour plus d’informations, consultez Mise hors service d’Azure Front Door (classique).

Cet article explique comment activer le protocole HTTPS pour un domaine personnalisé associé à votre instance Front Door (classique) dans la section des hôtes front-end. En utilisant le protocole HTTPS sur votre domaine personnalisé (par exemple https://www.contoso.com), vous êtes sûr que vos données sensibles sont délivrées de façon sécurisée via le chiffrement TLS/SSL quand elles sont envoyées sur Internet. Lorsque votre navigateur web est connecté à un site web par le biais de HTTPS, ce protocole valide le certificat de sécurité du site web et vérifie qu’il est émis par une autorité de certification légitime. Ce processus assure la sécurité et protège également vos applications web contre les attaques malveillantes.

Par défaut, Azure Front Door prend en charge HTTPS sur un nom d’hôte Front Door par défaut. Par exemple, si vous créez une instance Front Door (comme https://contoso.azurefd.net), HTTPS est automatiquement activé pour les requêtes effectuées sur https://contoso.azurefd.net. Toutefois, une fois que vous intégrez le domaine personnalisé « www.contoso.com », vous devez également activer le protocole HTTPS pour cet hôte front-end.

Voici quelques-uns des attributs clés de la fonctionnalité HTTPS personnalisée :

Aucun coût supplémentaire : l’acquisition ou le renouvellement de certificat n’entraîne aucun coût supplémentaire, tout comme le trafic HTTPS.

Activation simple : le provisionnement en un clic est disponible à partir du portail Azure. Vous pouvez également utiliser l’API REST ou d’autres outils de développeur pour activer la fonctionnalité.

La gestion complète de certificats est disponible : l’approvisionnement et la gestion de tous les certificats sont assurés pour vous. Les certificats sont automatiquement provisionnés et renouvelés avant expiration, ce qui élimine les risques d’interruption de service en raison d’une expiration de certificat.

Dans ce tutoriel, vous allez apprendre à :

- Activer le protocole HTTPS sur votre domaine personnalisé.

- Utiliser un certificat géré par AFD

- Utiliser votre propre certificat, autrement dit un certificat TLS/SSL personnalisé

- Valider le domaine

- Désactiver le protocole HTTPS sur votre domaine personnalisé

Notes

Nous vous recommandons d’utiliser le module Azure Az PowerShell pour interagir avec Azure. Pour bien démarrer, consultez Installer Azure PowerShell. Pour savoir comment migrer vers le module Az PowerShell, consultez Migrer Azure PowerShell depuis AzureRM vers Az.

Prérequis

Avant d’effectuer les étapes de ce didacticiel, vous devez créer une porte d’entrée et au moins un domaine personnalisé intégré. Pour plus d’informations, consultez Didacticiel : Ajouter un domaine personnalisé à votre Front Door.

Certificats TLS/SSL

Pour activer le protocole HTTPS afin de fournir du contenu de façon sécurisée sur un domaine personnalisé Front Door (classique), vous devez utiliser un certificat TLS/SSL. Vous pouvez utiliser un certificat géré par Azure Front Door ou votre propre certificat.

Option 1 (valeur par défaut) : utiliser un certificat géré par Front Door

Lorsque vous utilisez un certificat géré par Azure Front Door, la fonctionnalité HTTPS peut être activée en modifiant quelques paramètres. Azure Front Door gère complètement les tâches de gestion des certificats telles que l’approvisionnement et le renouvellement. Le processus démarre dès que vous activez la fonctionnalité. Si le domaine personnalisé est déjà mappé à l’hôte frontend par défaut Front Door ({hostname}.azurefd.net), aucune action supplémentaire n’est requise. Front Door traite les étapes et termine votre requête automatiquement. Toutefois, si votre domaine personnalisé est mappé à un autre emplacement, vous devez utiliser la messagerie pour valider votre propriété de domaine.

Pour activer HTTPS sur un domaine personnalisé, suivez ces étapes :

Dans le portail Azure, accédez à votre profil Front Door.

Dans la liste des hôtes frontend, sélectionnez le domaine personnalisé pour lequel vous souhaitez activer le protocole HTTPS.

Sous la section HTTPS sur un domaine personnalisé, sélectionnez Activé, puis Porte d’entrée managée en tant que source du certificat.

Sélectionnez Enregistrer.

Passez à Valider le domaine.

Notes

- Pour les certificats managés par Azure Front Door, la limite de 64 caractères de DigiCert est appliquée. En cas de dépassement de cette limite, la validation échoue.

- L’activation du protocole HTTPS via un certificat managé Front Door n’est pas prise en charge pour les apex/domaines racine (exemple : contoso.com). Vous pouvez utiliser votre propre certificat pour ce scénario. Pour plus d’informations, passez à l’option 2.

Option n°2 : utiliser votre propre certificat ;

Vous pouvez utiliser votre propre certificat pour activer la fonctionnalité HTTPS. Ce processus s’effectue via une intégration à Azure Key Vault, ce qui vous permet de stocker vos certificats en toute sécurité. Azure Front Door utilise ce mécanisme sécurisé pour obtenir le certificat, et quelques étapes supplémentaires sont nécessaires. Quand vous créez votre certificat TLS/SSL, vous devez créer une chaîne de certificats complète avec une autorité de certification (AC) autorisée figurant dans la liste des autorités de certification de confiance Microsoft. Si vous utilisez une autorité de certification non autorisée, votre requête est rejetée. Lorsqu’un certificat sans chaîne complète est présenté, le bon fonctionnement des requêtes l’impliquant n’est pas garanti.

Préparer votre coffre de clés et certificat

Vous devez disposer d’un compte Key Vault dans le même abonnement Azure que votre instance Front Door. Si ce n’est déjà fait, créez un compte Azure Key Vault.

Avertissement

Azure Front Door ne prend actuellement en charge que les comptes Key Vault dans le même abonnement que la configuration Front Door. Le choix d’un Key Vault sous un autre abonnement que votre porte d’entrée entraîne un échec.

Si votre coffre de clés dispose de restrictions d’accès réseau activées, vous devez configurer votre coffre de clés pour permettre aux services Microsoft approuvés de contourner le pare-feu.

Votre coffre de clés doit être configuré pour utiliser le modèle d’autorisation Stratégie d’accès Key Vault.

Si vous avez déjà un certificat, chargez-le directement sur votre coffre de clés. Dans le cas contraire, créez un certificat directement par le biais d’Azure Key Vault à partir de l’une des autorités de certification du partenaire qu’Azure Key Vault intègre. Chargez votre certificat en tant qu’objet de certificat et non en tant que secret.

Notes

Front Door ne prend pas en charge les certificats avec des algorithmes de chiffrement de courbe elliptique (EC). Le certificat doit avoir une chaîne de certificats complète avec des certificats feuille et intermédiaires, et l’autorité de certification racine doit faire partie de la liste des autorités de certification de confiance Microsoft.

Inscrire Azure Front Door

Inscrivez le principal du service pour Azure Front Door en tant qu’application dans votre Microsoft Entra ID en utilisant Azure PowerShell ou l’interface Azure CLI.

Remarque

- Cette action nécessite au moins des autorisations du rôle Administrateur d’application dans Microsoft Entra ID. L’inscription doit être effectuée une seule fois par locataire Microsoft Entra.

- L’ID d’application est spécifiquement attribué par Azure pour Azure Front Door (classique).

- Azure Front Door (classique) a un autre ID d’application que celui des niveaux Azure Front Door Standard/Premium.

- Le rôle attribué n’est valable que pour l’abonnement sélectionné, sauf si vous définissez une autre étendue.

Azure PowerShell

Si nécessaire, installez Azure PowerShell dans PowerShell sur votre ordinateur local.

Dans PowerShell, exécutez la commande suivante :

New-AzADServicePrincipal -ApplicationId "ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037"

Azure CLI

Si besoin, installez Azure CLI sur votre ordinateur local.

Dans CLI, exécutez la commande suivante :

az ad sp create --id ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037

Accorder à Azure Front Door l’accès à votre coffre de clés

Accordez à Azure Front Door l’autorisation d’accéder aux certificats de votre compte Azure Key Vault.

Dans votre compte Key Vault, sélectionnez Stratégies d’accès.

Sélectionnez Créer pour créer une stratégie d’accès.

Sous Autorisations du secret, sélectionnez Obtenir pour permettre à Front Door de récupérer le certificat.

Sous Autorisations de certificat, sélectionnez Obtenir pour permettre à Front Door de récupérer le certificat.

Dans Sélectionner le principal, recherchez ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037, puis sélectionnez Microsoft.Azure.Frontdoor. Sélectionnez Suivant.

Dans Application, sélectionnez Suivant.

Dans Vérifier + créer, sélectionnez Créer.

Notes

Si votre coffre de clés est protégé par des restrictions d’accès réseau, veillez à autoriser les services Microsoft approuvés à accéder à votre coffre de clés.

Azure Front Door peut à présent accéder à ce coffre de clés et aux certificats qui y sont stockés.

Sélectionner le certificat à déployer pour Azure Front Door

Revenez à votre porte d’entrée sur le portail.

Dans la liste des domaines personnalisés, sélectionnez celui pour lequel vous souhaitez activer HTTPS.

La page Domaine personnalisé s’affiche.

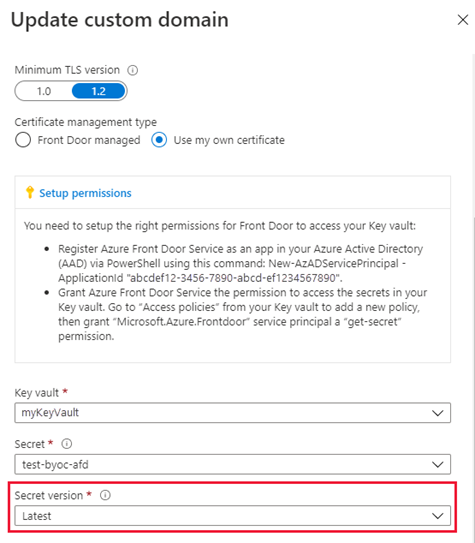

Sous Type de gestion de certificats, sélectionnez Utiliser mon propre certificat.

Azure Front Door nécessite que l’abonnement du compte Key Vault soit identique à celui de Front Door. Sélectionnez un coffre de clés, un secret et une version de secret.

Azure Front Door liste les informations suivantes :

- Les comptes du coffre de clés de votre ID d’abonnement.

- Les secrets sous le coffre de clés sélectionné.

- Les versions de secrets disponibles.

Notes

Pour effectuer automatiquement une rotation du certificat avec la dernière version quand une version plus récente est disponible dans votre coffre de clés, choisissez « La plus récente » comme version du secret. Si une version spécifique est sélectionnée, vous devez resélectionner manuellement la nouvelle version pour la rotation du certificat. Le déploiement de la nouvelle version du certificat/secret peut prendre entre 72 et 96 heures.

Avertissement

Il s’agit d’un avertissement du portail Azure uniquement. Vous devez configurer votre principal de service pour qu’il dispose d’une autorisation GET sur le coffre Key Vault. Pour qu’un utilisateur affiche le certificat dans la liste déroulante du portail, le compte d’utilisateur doit disposer des autorisations LIST et GET sur le coffre Key Vault. Si un utilisateur ne dispose pas de ces autorisations, un message d’erreur indiquant qu’il est inaccessible s’affiche dans le portail. Un message d’erreur indiquant qu’il est inaccessible n’affecte pas la rotation automatique des certificats ni les fonctions HTTPS. Aucune action n’est requise pour ce message d’erreur si vous n’avez pas l’intention de modifier le certificat ni la version. Si vous souhaitez modifier les informations de cette page, consultez Fournir l’autorisation sur Key Vault afin d’ajouter votre compte pour bénéficier des autorisations LIST et GET sur le coffre Key Vault.

Quand vous utilisez votre propre certificat, la validation du domaine n’est pas nécessaire. Passez à En attente de la propagation.

Valider le domaine

Si vous avez déjà un domaine personnalisé en cours d’utilisation qui est mappé à votre point de terminaison personnalisé avec un enregistrement CNAME, ou si vous utilisez votre propre certificat, passez à Domaine personnalisé mappé à votre porte d’entrée. Autrement, si l’entrée d’enregistrement CNAME pour votre domaine n’existe plus ou si elle contient le sous-domaine afdverify, passez à Le domaine personnalisé n’est pas mappé à votre Front Door.

Le domaine personnalisé est mappé à votre porte d’entrée par un enregistrement CNAME

Lors de l’ajout d’un domaine personnalisé aux hôtes frontend de votre porte d’entrée, vous avez créé un enregistrement CNAME dans la table DNS de votre bureau d’enregistrement de domaines afin de le mapper au nom d’hôte .azurefd.net par défaut de votre porte d’entrée. Si cet enregistrement CNAME existe toujours et qu’il ne contient pas le sous-domaine afdverify, l’autorité de certification DigiCert l’utilise pour valider automatiquement la propriété de votre domaine personnalisé.

Si vous utilisez votre propre certificat, la validation du domaine n’est pas nécessaire.

Votre enregistrement CNAME doit être au format suivant, où Nom désigne le nom de votre domaine personnalisé et Valeur désigne le nom d’hôte .azurefd.net par défaut de votre porte d’entrée :

| Nom | Type | Value |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azurefd.net |

Pour plus d’informations sur les enregistrements CNAME, consultez Create the CNAME DNS record (Créer l’enregistrement DNS CNAME).

Si le format de votre enregistrement CNAME est correct, DigiCert vérifie automatiquement le nom de votre domaine personnalisé et crée un certificat dédié pour votre nom de domaine. DigiCert ne vous envoie pas d’e-mail de vérification, et vous n’avez pas besoin d’approuver votre requête. Le certificat est valide pendant un an et est automatiquement renouvelé avant son expiration. Passez à En attente de la propagation.

La validation automatique prend généralement quelques minutes. Si votre domaine n’est pas validé dans l’heure, ouvrez un ticket de support.

Notes

Si vous avez un enregistrement CAA (Certificate Authority Authorization) auprès de votre fournisseur DNS, il doit inclure DigiCert en tant qu’autorité de certification valide. Un enregistrement CAA permet aux propriétaires de domaine de spécifier avec leurs fournisseurs DNS les autorités de certification autorisées à émettre des certificats pour leur domaine. Si une autorité de certification reçoit une commande de certificat pour un domaine qui contient un enregistrement CCA et que cette autorité de certification n’est pas répertoriée comme émetteur autorisé, elle ne peut pas émettre le certificat pour ce domaine ou sous-domaine. Pour plus d’informations sur la gestion des enregistrements CAA, consultez Administrer les enregistrements CAA. Pour obtenir un outil d’enregistrement CAA, consultez Assistance pour les enregistrements CAA.

Le domaine personnalisé n’est pas mappé à votre Front Door

Si l’entrée d’enregistrement CNAME de votre point de terminaison n’existe plus ou si elle contient le sous-domaine afdverify, suivez les autres instructions de cette étape.

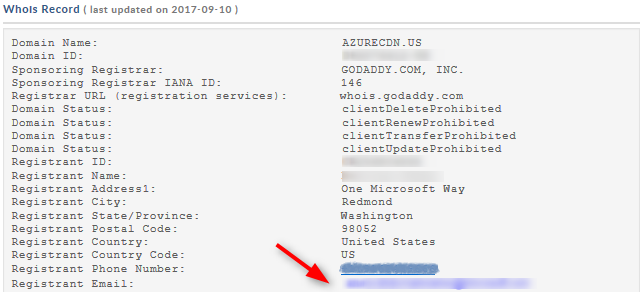

Dès que vous avez activé HTTPS sur votre domaine personnalisé, l’autorité de certification DigiCert valide la propriété de votre domaine en contactant son inscrit, en fonction de ses informations WHOIS du domaine. Une prise de contact est établie par le biais de l’adresse de messagerie (par défaut) ou le numéro de téléphone répertorié dans l’inscription WHOIS. Vous devez effectuer la validation de domaine avant que le protocole HTTPS soit activé sur votre domaine personnalisé. Vous disposez de six jours ouvrables pour approuver le domaine. Les requêtes qui ne sont pas approuvées dans ce délai de six jours ouvrables sont automatiquement annulées. La validation du domaine DigiCert fonctionne au niveau du sous-domaine. Vous devez prouver la propriété de chaque sous-domaine séparément.

DigiCert envoie également un e-mail de vérification à d’autres adresses e-mail. Si les informations sur l’inscrit WHOIS sont privées, vérifiez que vous pouvez effectuer directement l’approbation à partir de l’une des adresses suivantes :

admin@<votre-nom-de-domaine.com> administrator@<votre-nom-de-domaine.com> webmaster@<votre-nom-de-domaine.com> hostmaster@<votre-nom-de-domaine.com> postmaster@<votre-nom-de-domaine.com>

Au bout de quelques minutes, vous devriez recevoir un e-mail similaire à celui de l’exemple suivant et vous demandant d’approuver la requête. Si vous utilisez un filtre de courrier indésirable, ajoutez no-reply@digitalcertvalidation.com à sa liste d’autorisation. Dans certains scénarios, DigiCert peut ne pas être en mesure de récupérer les contacts du domaine à partir des informations sur l’inscrit WHOIS pour vous envoyer un e-mail. Si vous ne recevez pas d’e-mail dans les 24 heures, contactez le support Microsoft.

Quand vous sélectionnez le lien d’approbation, vous êtes dirigé vers un formulaire d’approbation en ligne. Suivez les instructions du formulaire ; deux options de vérification vous sont proposées :

Vous pouvez approuver toutes les commandes futures passées par l’intermédiaire du même compte pour le même domaine racine, par exemple contoso.com. Cette approche est recommandée si vous prévoyez d’ajouter des domaines personnalisés pour le même domaine racine.

Vous pouvez approuver uniquement le nom d’hôte spécifique utilisé dans cette requête. Une approbation supplémentaire est nécessaire pour les demandes suivantes.

Après l’approbation, DigiCert termine la création du certificat pour votre nom de domaine personnalisé. Le certificat est valide pendant 1 an. Si l’enregistrement CNAME de votre domaine personnalisé est ajouté ou mis à jour pour le mappage au nom d’hôte de votre instance Azure Front Door par défaut après vérification, il est automatiquement renouvelé avant son expiration.

Remarque

Le renouvellement automatique de certificat managé nécessite le mappage direct de votre domaine personnalisé au nom d’hôte .azurefd.net par défaut de votre instance Front Door par un enregistrement CNAME.

En attente de la propagation

Une fois le nom de domaine validé, l’activation de la fonctionnalité HTTPS sur un domaine personnalisé peut prendre jusqu’à 6 à 8 heures. Quand le processus est terminé, l’état HTTPS personnalisé est défini sur Activé dans le portail Azure, et les quatre étapes de l’opération sont marquées comme terminées dans la boîte de dialogue Domaine personnalisé. Votre domaine personnalisé est désormais prêt à utiliser HTTPS.

Progression de l’opération

Le tableau suivant présente le déroulement de l’opération qui s’exécute lorsque vous activez HTTPS. Une fois que vous avez activé HTTPS, les quatre étapes de l’opération s’affichent dans la boîte de dialogue Domaine personnalisé. À mesure que chaque étape devient active, d’autres détails apparaissent sous l’étape en cours. Ces sous-étapes ne se produiront pas toutes. Lorsqu’une étape se termine correctement, une coche verte apparaît en regard de celle-ci.

| Étape de l’opération | Détails de la sous-étape de l’opération |

|---|---|

| 1. Soumission de la requête | Envoi de la requête |

| Votre requête HTTPS est en cours de soumission. | |

| Votre requête HTTPS a été correctement envoyée. | |

| 2. Validation du domaine | Le domaine est automatiquement validé si l’enregistrement CNAME est mappé à l’hôte frontend .azurefd.net par défaut de votre porte d’entrée. Autrement, une demande de vérification est envoyée à l’adresse e-mail répertoriée dans l’enregistrement d’inscription de votre domaine (inscrit WHOIS). Vérifiez le domaine dès que possible. |

| La propriété du domaine a été correctement validée. | |

| La requête de validation de la propriété du domaine a expiré ( le client n’a probablement pas répondu dans les 6 jours). Le protocole HTTPS ne sera pas activé sur votre domaine. * | |

| Requête de validation de la propriété du domaine rejetée par le client. Le protocole HTTPS ne sera pas activé sur votre domaine. * | |

| 3. Approvisionnement du certificat | L’émission, par l’autorité de certification, du certificat nécessaire à l’activation HTTPS sur votre domaine est en cours. |

| Le certificat a été émis et son déploiement est en cours pour votre porte d’entrée. Ce processus peut prendre entre quelques minutes et une heure. | |

| Le certificat a été correctement déployé pour votre porte d’entrée. | |

| 4. Fin | Le protocole HTTPS a été correctement activé sur votre domaine. |

* Ce message ne s’affiche pas à moins qu’une erreur se soit produite.

Si une erreur survient avant la soumission de la requête, le message d’erreur suivant s’affiche :

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Forum aux questions

Qui est le fournisseur de certificats et quel est le type de certificat utilisé ?

Un certificat dédié/unique, fourni par Digicert, est utilisé pour votre domaine personnalisé.

Utilisez-vous TLS/SSL SNI ou un protocole IP ?

Azure Front Door utilise TLS/SSL SNI.

Que se passe-t-il si je ne reçois pas l’e-mail de vérification de domaine de DigiCert ?

Si une entrée CNAME pour votre domaine personnalisé pointe directement vers le nom d’hôte de votre point de terminaison (et si vous n’utilisez pas le nom de sous-domaine afdverify), vous ne recevrez pas d’e-mail de vérification du domaine. La validation se fait automatiquement. Autrement, si vous n’avez pas d’entrée CNAME et si vous n’avez pas reçu d’e-mail dans les 24 heures, contactez le support Microsoft.

Un certificat SAN est-il moins sécurisé qu’un certificat dédié ?

Un certificat SAN suit les mêmes normes de sécurité et de chiffrement qu’un certificat dédié. Tous les certificats TLS/SSL émis utilisent la norme SHA-256 pour une sécurité améliorée du serveur.

Ai-je besoin d’un enregistrement CAA (Certificate Authority Authorization) auprès de mon fournisseur DNS ?

Non, un enregistrement CAA n’est pas obligatoire pour l’instant. Toutefois, si vous en avez un, il doit inclure DigiCert en tant qu’autorité de certification valide.

Nettoyer les ressources

Dans les étapes précédentes, vous avez activé le protocole HTTPS sur votre domaine personnalisé. Si vous ne souhaitez plus utiliser votre domaine personnalisé avec HTTPS, vous pouvez désactiver HTTPS en effectuant ces étapes :

Désactiver la fonctionnalité HTTPS

Dans le portail Azure, accédez à votre configuration Azure Front Door.

Dans la liste d’hôtes frontend, sélectionnez le domaine personnalisé pour lequel vous souhaitez désactiver HTTPS.

Sélectionnez Désactivé pour désactiver le protocole HTTPS, puis Enregistrer.

En attente de la propagation

Après la désactivation de la fonctionnalité HTTPS sur un domaine personnalisé, il peut s’écouler jusqu’à 6 à 8 heures avant que cette modification soit effective. Quand le processus est terminé, l’état HTTPS personnalisé est défini sur Désactivé dans le portail Azure, et les trois étapes de l’opération sont marquées comme terminées dans la boîte de dialogue Domaine personnalisé. Votre domaine personnalisé ne peut plus utiliser HTTPS.

Progression de l’opération

Le tableau suivant présente le déroulement de l’opération qui s’exécute lorsque vous désactivez HTTPS. Une fois que vous avez désactivé HTTPS, les trois étapes de l’opération s’affichent dans la boîte de dialogue Domaine personnalisé. À mesure que chaque étape devient active, d’autres détails s’affichent sous l’étape en cours d’exécution. Lorsqu’une étape se termine correctement, une coche verte apparaît en regard de celle-ci.

| Progression de l’opération | Détails de l’opération |

|---|---|

| 1. Soumission de la requête | Envoi de la requête |

| 2. Annulation de l’approvisionnement du certificat | Suppression du certificat |

| 3. Fin | Le certificat est supprimé |

Étapes suivantes

Pour savoir comment configurer une stratégie de géofiltrage destinée à votre instance Front Door, passez au tutoriel suivant.