Vue d’ensemble de l’exemple de blueprint Azure Security Benchmark Foundation

Important

Le 11 juillet 2026, Blueprints (préversion) sera devenu obsolète. Migrez vos définitions et affectations Blueprint existantes vers les Spécifications de modèleet lesPiles de déploiement. Les artefacts de Blueprint doivent être convertis en modèles ARM JSON ou en fichiers Bicep utilisés pour définir des piles de déploiement. Pour savoir comment créer un artefact en tant que ressource ARM, consultez :

L’exemple de blueprint Azure Security Benchmark Foundation offre un ensemble de modèles d’infrastructure de base qui vous permettront de créer un environnement Azure sécurisé et conforme. Avec ce blueprint, vous pouvez déployer une architecture cloud qui offre des solutions aux scénarios qui ont des obligations d’accréditation ou de conformité. Il déploie et configure limites réseau, supervision et autres ressources en phase avec les stratégies et autres garde-fous définis dans le Benchmark de sécurité Azure.

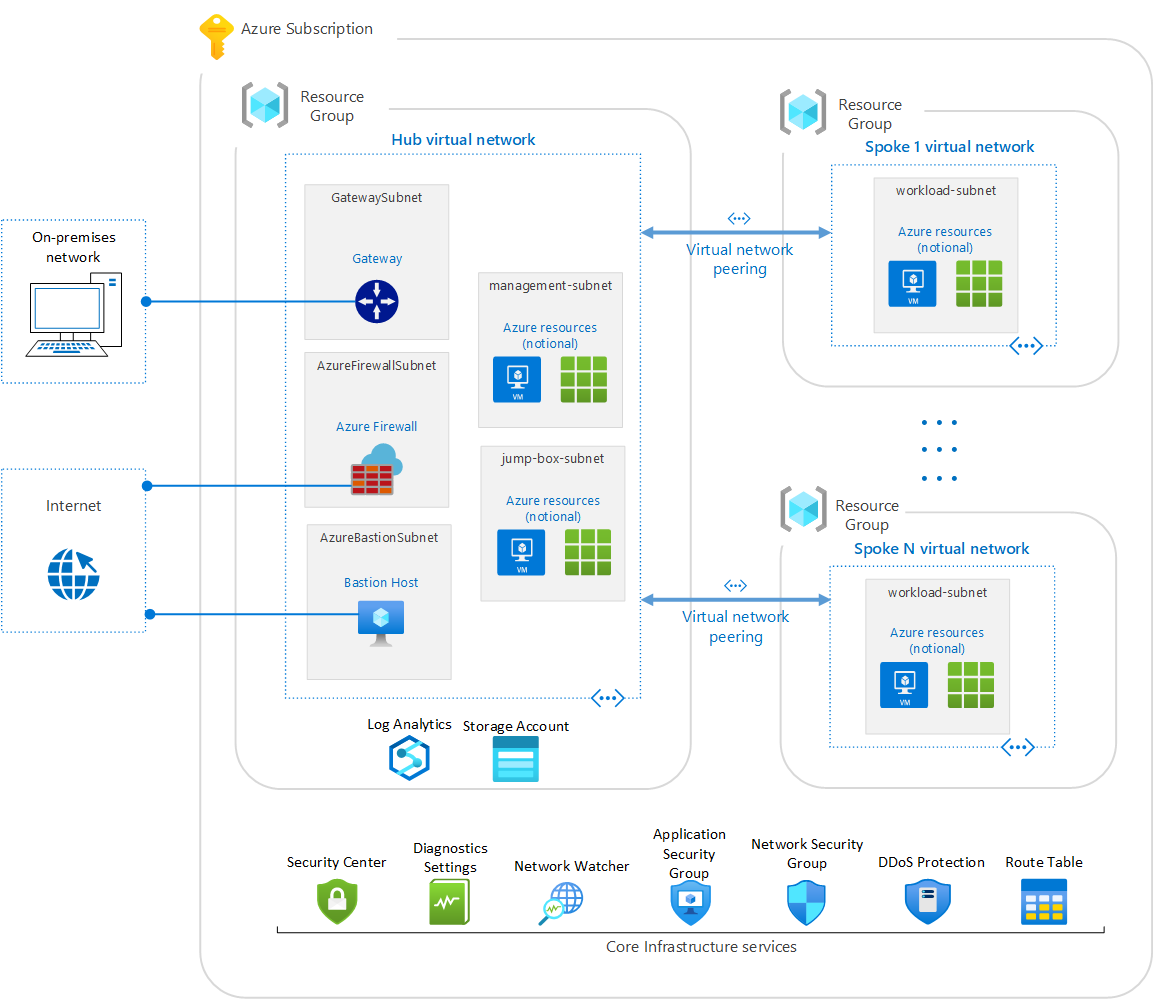

Architecture

L’environnement de base créé par cet exemple de blueprint repose sur les principes architecturaux d’un modèle Hub-and-Spoke. Le blueprint déploie un réseau virtuel Hub qui contient des ressources communes et partagées, des services et des artefacts comme Azure Bastion, une passerelle et un pare-feu pour la connectivité et des sous-réseaux de gestion et jumpbox pour héberger une infrastructure de gestion de maintenance, d’administration et de connectivité supplémentaire/facultative. Un ou plusieurs réseaux virtuels Spoke sont déployés pour héberger des charges de travail applicatives comme des services web et de base de données. Les réseaux virtuels Spoke sont connectés au réseau virtuel Hub via l’appairage de réseaux virtuels Azure pour obtenir une connectivité fluide et sécurisée. Des Spokes supplémentaires peuvent être ajoutés en réattribuant l’exemple de blueprint ou en créant manuellement un réseau virtuel Azure et en l’appairant au réseau virtuel Hub. Toute la connectivité externe au(x) réseau(x) et sous-réseau(x) virtuels Spoke est configurée pour router par le biais du réseau virtuel Hub et via le pare-feu, la passerelle et les jumpbox de gestion.

Ce blueprint déploie plusieurs services Azure pour fournir une base sécurisée, contrôlée et prête pour être utilisée en entreprise. Cet environnement comporte les éléments suivants :

- Les journaux Azure Monitor et un compte de stockage Azure pour s’assurer que les journaux de ressource, les journaux d’activité, les métriques et les flux de trafic des réseaux sont stockés dans un emplacement central pour faciliter l’interrogation, l’analytique, l’archivage et la création d’alertes.

- Azure Security Center (version standard) pour fournir une protection des ressources Azure contre les menaces.

- Réseau virtuel Azure dans les sous-réseaux Hub pour la connectivité à un réseau local, une pile d’entrées/de sorties pour la connectivité Internet et des sous-réseaux facultatifs pour déployer d’autres services de gestion et d’administration. Le réseau virtuel du Spoke contient des sous-réseaux pour héberger les charges de travail applicatives. D’autres sous-réseaux peuvent être créés après le déploiement si besoin pour prendre en charge les scénarios applicables.

- Le Pare-feu Azure pour acheminer l’ensemble du trafic Internet sortant et permettre le trafic Internet entrant via un jumpbox. (Les règles de pare-feu par défaut bloquent l’ensemble du trafic Internet entrant et sortant et des règles doivent être configurées après le déploiement, le cas échéant.)

- Des groupes de sécurité réseau (NSG) affectés à tous les sous-réseaux (sauf les sous-réseaux appartenant au service comme Azure Bastion, la passerelle et le Pare-feu Azure) configurés pour bloquer tout le trafic Internet entrant et sortant.

- Des groupes de sécurité applicatifs pour pouvoir regrouper les machines virtuelles Azure afin d’appliquer des stratégies de sécurité réseau communes.

- Des tables de route pour router tout le trafic Internet sortant depuis les sous-réseaux via le pare-feu. (Les règles de Pare-feu Azure et NSG devront être configurées après le déploiement pour ouvrir la connectivité.)

- Azure Network Watcher pour superviser, diagnostiquer et consulter les métriques des ressources du Réseau virtuel Azure.

- Azure DDoS Protection pour protéger les ressources Azure contre les attaques DDoS.

- Azure Bastion pour fournir une connectivité fluide et sécurisée à une machine virtuelle qui n’a pas besoin d’adresse IP publique, d’agent ou de logiciel client spécial.

- Une passerelle VPN Azure pour permettre le trafic chiffré entre un réseau virtuel Azure et un emplacement local sur le réseau Internet public.

Notes

Azure Security Benchmark Foundation présente une architecture de base pour les charges de travail. Le diagramme de l’architecture ci-dessus comprend plusieurs ressources théoriques pour démontrer l’utilisation potentielle de sous-réseaux. Vous devez quand même déployer des charges de travail sur cette architecture de base.

Étapes suivantes

Vous avez découvert une vue d’ensemble et l’architecture de l’exemple de blueprint Azure Security Benchmark Foundation.

Autres articles sur les blueprints et la manière de les utiliser :

- En savoir plus sur le cycle de vie des blueprints

- Comprendre comment utiliser les paramètres statiques et dynamiques.

- Apprendre à personnaliser l’ordre de séquencement des blueprints.

- Découvrir comment utiliser le verrouillage de ressources de blueprint.

- Découvrir comment mettre à jour des affectations existantes.