Configurer un RBAC local pour FHIR

Important

L’API Azure pour FHIR sera mise hors service le 30 septembre 2026. Suivez les stratégies de migration pour passer au service FHIR® de Services de données de santé Azure d’ici à cette date. En raison de la mise hors service de l’API Azure pour FHIR, les nouveaux déploiements ne seront plus autorisés à compter du 1er avril 2025. Le service FHIR des Services de données de santé Azure est la version évoluée de l’API Azure pour FHIR qui permet aux clients de gérer les services FHIR, DICOM et MedTech avec des intégrations dans d’autres services Azure.

Cet article explique comment configurer l’API Azure pour FHIR® afin d’utiliser un locataire Microsoft Entra secondaire pour l’accès aux données. Utilisez ce mode uniquement s’il n’est pas possible d’utiliser le locataire Microsoft Entra associé à votre abonnement.

Remarque

Si votre service FHIR est configuré pour utiliser votre locataire Microsoft Entra principal associé à votre abonnement, utilisez Azure RBAC pour attribuer des rôles de plan de données.

Ajouter un nouveau principal de service ou utiliser un principal de service existant

Le contrôle d’accès en fonction du rôle local (RBAC) vous permet d’utiliser un principal de service dans le locataire Microsoft Entra secondaire avec votre serveur FHIR. Vous pouvez créer un principal de service via les commandes Portail Azure, PowerShell ou CLI, ou utiliser un principal de service existant. Le processus est également appelé inscription d’application. Vous pouvez passer en revue et modifier les principaux de service via l’ID Microsoft Entra à partir du portail ou à l’aide de scripts.

Les scripts PowerShell et CLI suivants, qui sont testés et validés dans Visual Studio Code, créent un principal de service (ou une application cliente) et ajoutent une clé secrète client. L’ID du principal de service est utilisé pour RBAC local et l’ID d’application et la clé secrète client sont utilisés pour accéder au service FHIR ultérieurement.

Vous pouvez utiliser le Az module PowerShell :

$appname="xxx"

$sp= New-AzADServicePrincipal -DisplayName $appname

$clientappid=sp.ApplicationId

$spid=$sp.Id

#Get client secret which is not visible from the portal

$clientsecret=ConvertFrom-SecureString -SecureString $sp.Secret -AsPlainText

Ou en utilisant Azure CLI :

appname=xxx

clientappid=$(az ad app create --display-name $appname --query appId --output tsv)

spid=$(az ad sp create --id $appid --query objectId --output tsv)

#Add client secret with expiration. The default is one year.

clientsecretname=mycert2

clientsecretduration=2

clientsecret=$(az ad app credential reset --id $appid --append --credential-description $clientsecretname --years $clientsecretduration --query password --output tsv)

Configurer un contrôle RBAC local

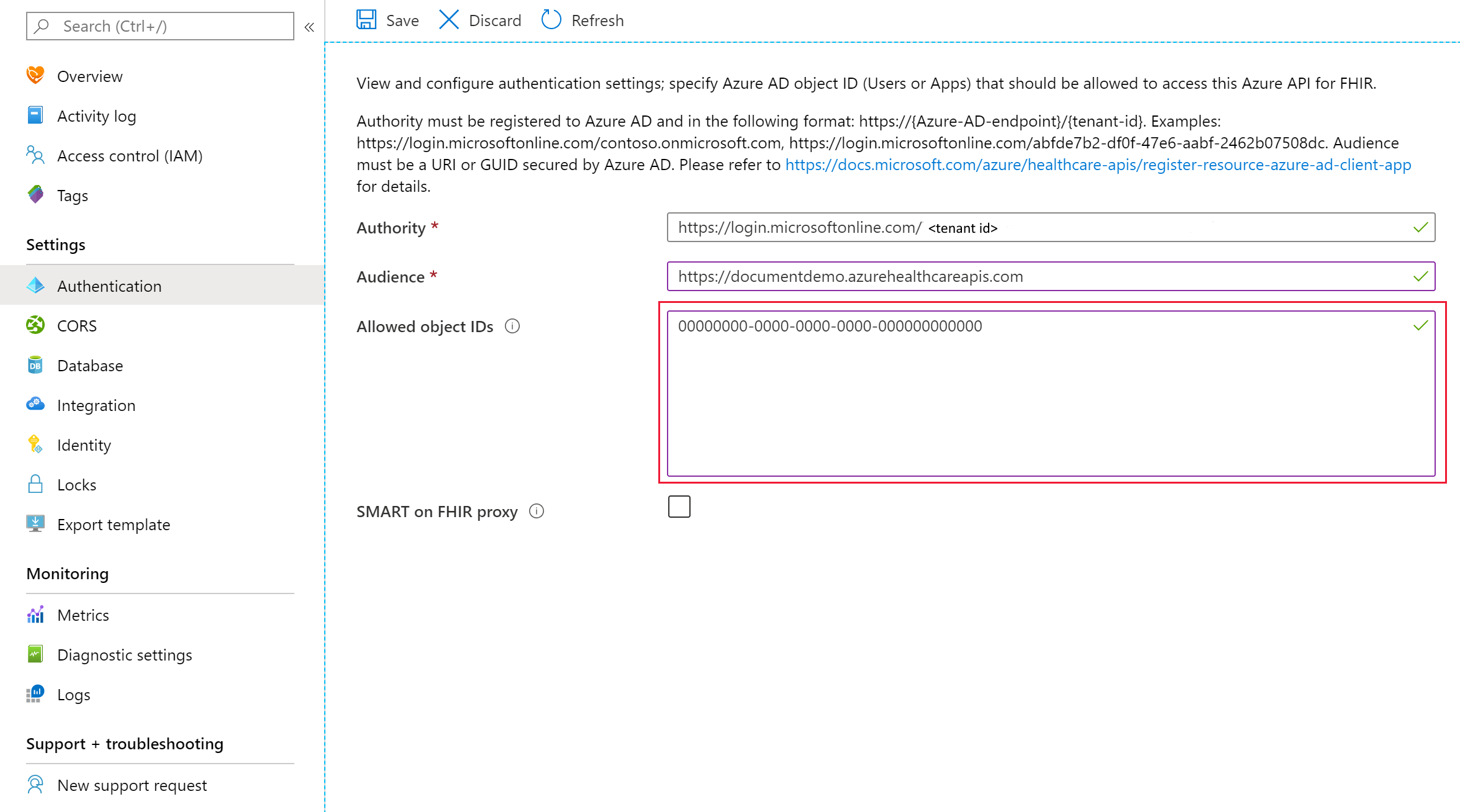

Vous pouvez configurer l’API Azure pour FHIR pour utiliser un locataire Microsoft Entra secondaire dans le panneau Authentification .

Dans la zone d’autorité, entrez un locataire Microsoft Entra secondaire valide. Une fois le locataire validé, la zone ID d’objet autorisé doit être activée et vous pouvez entrer une ou une liste des ID d’objet principal du service Microsoft Entra. Ces ID peuvent être les ID d’objet d’identité de :

- Un utilisateur Microsoft Entra.

- Un principal de service Microsoft Entra.

- Un groupe de sécurité Microsoft Entra.

Pour plus d’informations, consultez l’article sur la façon de Rechercher des ID d’objet d’identité.

Après avoir entré les ID d’objet Microsoft Entra requis, sélectionnez Enregistrer et attendre que les modifications soient enregistrées avant d’essayer d’accéder au plan de données à l’aide des utilisateurs, des principaux de service ou des groupes affectés. Les ID d’objet sont accordés avec toutes les autorisations, un équivalent du rôle « Contributeur de données FHIR ».

Le paramètre RBAC local est visible uniquement à partir du panneau d’authentification ; il n’est pas visible à partir du panneau Contrôle d’accès (IAM).

Remarque

Seul un seul locataire est pris en charge pour RBAC ou RBAC local. Pour désactiver la fonction RBAC locale, vous pouvez la remplacer par le locataire valide (ou le locataire principal) associé à votre abonnement, puis supprimer tous les ID d’objet Microsoft Entra dans la zone « ID d’objet autorisés ».

Comportement de mise en cache

L’API Azure pour FHIR met en cache les décisions pendant jusqu’à 5 minutes. Si vous accordez à un utilisateur l’accès au serveur FHIR en l’ajoutant à la liste des ID d’objet autorisés, ou le supprimez de la liste, jusqu’à cinq minutes peuvent être nécessaires pour que les modifications apportées aux autorisations soient propagées.

Étapes suivantes

Dans cet article, vous avez appris à affecter l’accès au plan de données FHIR à l’aide d’un locataire Microsoft Entra externe (secondaire). Découvrez ensuite les paramètres supplémentaires de l’API Azure pour FHIR.

Remarque

FHIR® est une marque déposée de HL7 utilisé avec l’autorisation de HL7.