Résoudre des problèmes de connexion de point de terminaison privé

Lorsque vous vous connectez à un espace de travail Azure Machine Learning configuré avec un point de terminaison privé, vous pouvez recevoir une erreur 403 ou un message indiquant que l’accès est interdit. Cet article vous explique comment vous pouvez rechercher les problèmes de configuration entraînant cette erreur.

Conseil

Avant d’effectuer les étapes décrites dans cet article, essayez l’API de diagnostic d’espace de travail Azure Machine Learning. Elle peut vous aider à identifier les problèmes de configuration de votre espace de travail. Pour plus d’informations, consultez Comment utiliser les diagnostics de l’espace de travail.

Configuration DNS

Les étapes de résolution des problèmes de configuration DNS diffèrent selon que vous utilisez Azure DNS ou un système DNS personnalisé. Effectuez les étapes suivantes pour déterminer lequel des deux vous utilisez :

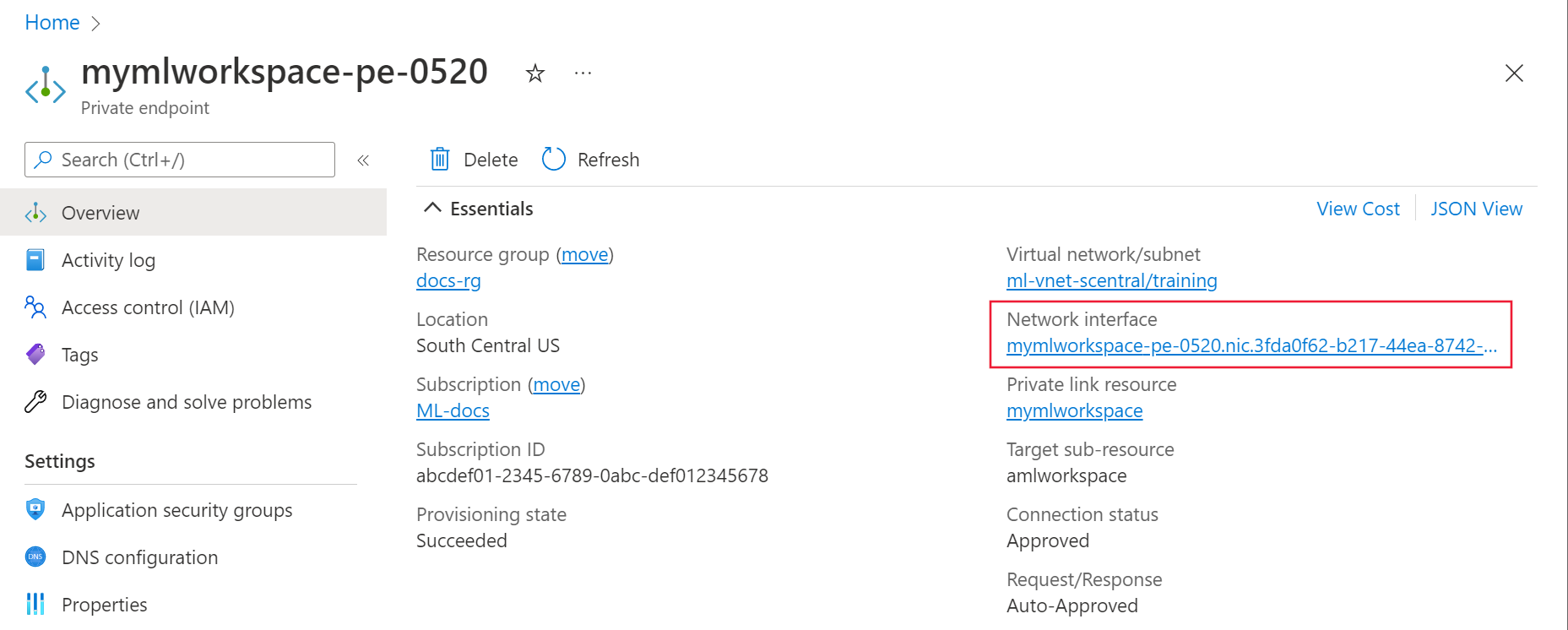

Dans le portail Azure, sélectionnez le point de terminaison privé de votre espace de travail Azure Machine Learning.

Dans la page Vue d’ensemble, sélectionnez le lien Interface réseau.

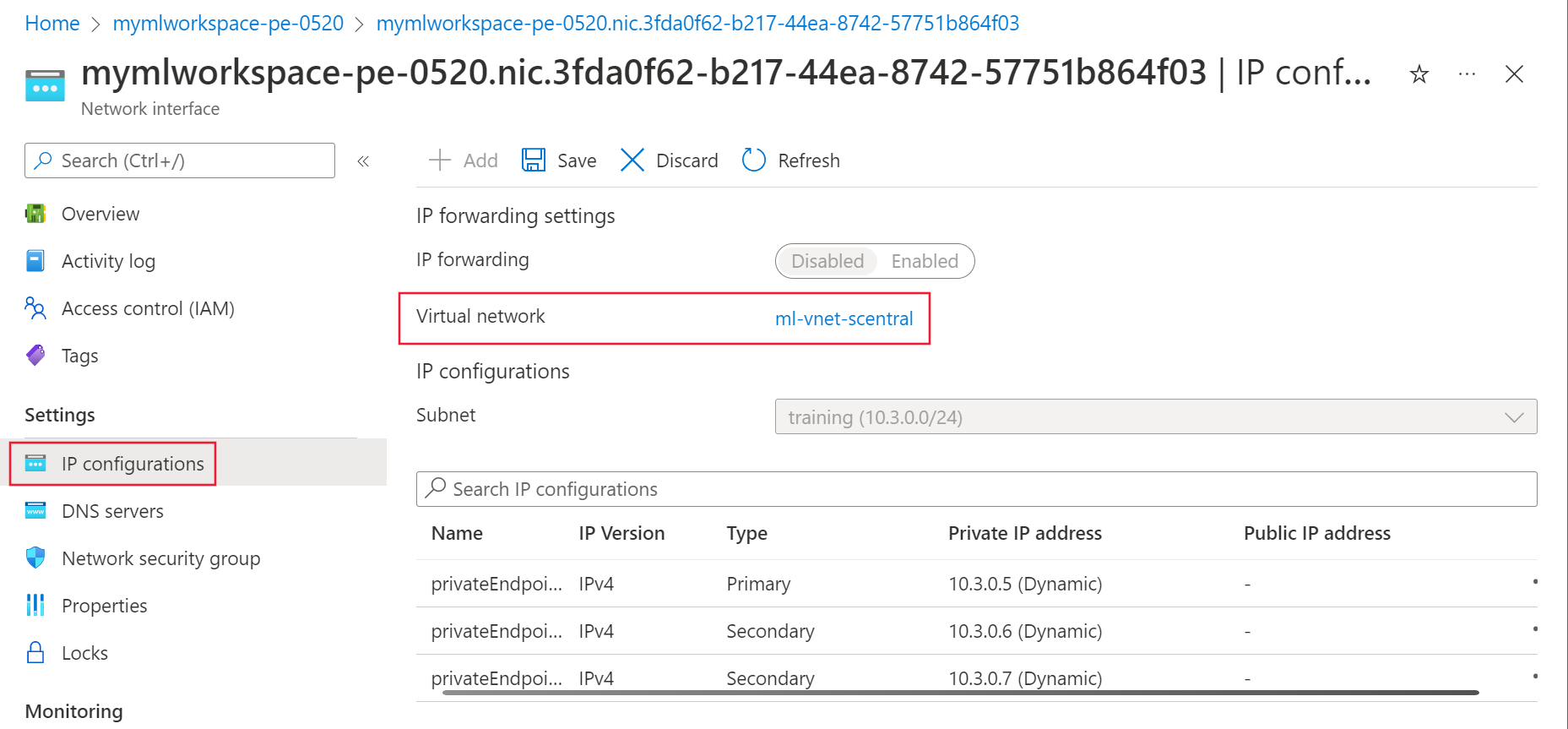

Sous Paramètres, sélectionnez Configurations IP, puis sélectionnez le lien Réseau virtuel.

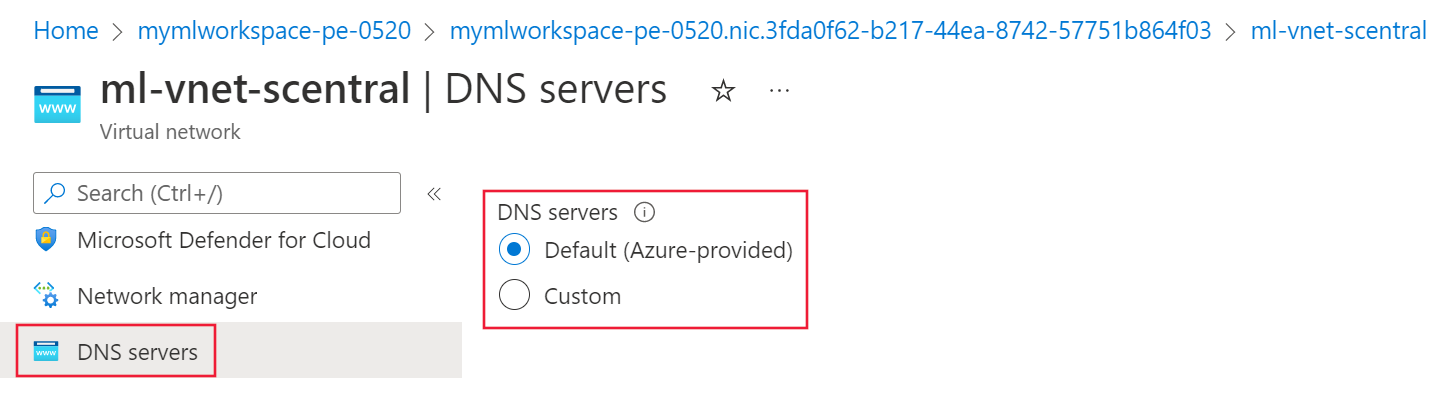

Dans la section Paramètres à gauche de la page, sélectionnez l’entrée Serveurs DNS.

- Si cette valeur est Par défaut (fourni par Azure) ou 168.63.129.16, le réseau virtuel utilise alors Azure DNS. Passez à la section Résolution des problèmes d’Azure DNS.

- Si une autre adresse IP est répertoriée, le réseau virtuel utilise alors une solution DNS personnalisée. Passez à la section Résolution des problèmes de DNS personnalisé.

Résolution des problèmes de DNS personnalisé

Effectuez les étapes suivantes pour vérifier si votre solution DNS personnalisée résout correctement les noms en adresses IP :

À partir d’une machine virtuelle, d’un ordinateur portable, d’un ordinateur de bureau ou d’une autre ressource de calcul ayant une connexion opérationnelle au point de terminaison privé, ouvrez un navigateur web. Dans le navigateur, utilisez l’URL de votre région Azure :

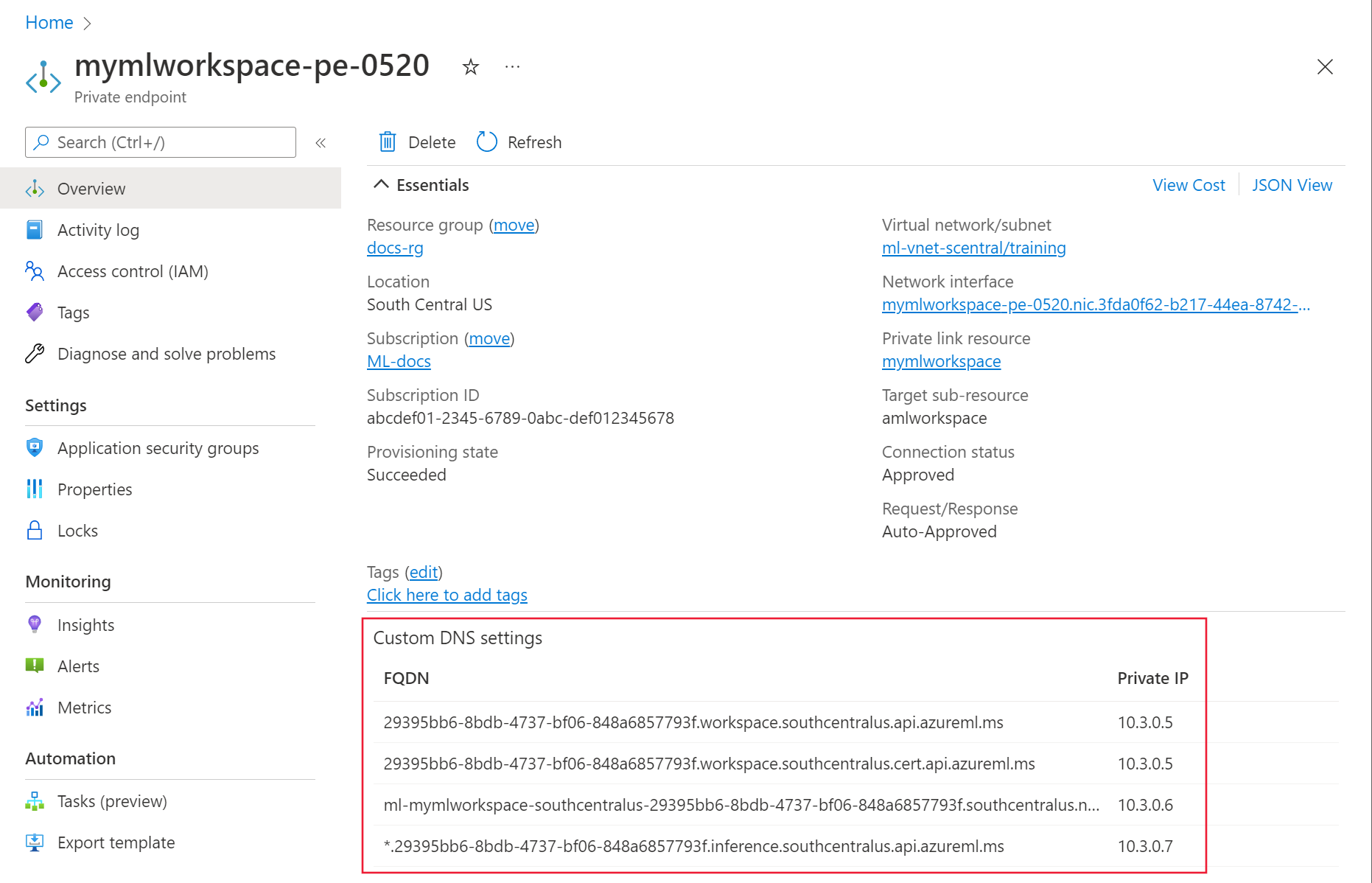

Région Azure URL Azure Government https://portal.azure.us/?feature.privateendpointmanagedns=false Microsoft Azure géré par 21Vianet https://portal.azure.cn/?feature.privateendpointmanagedns=false Toutes les autres régions https://portal.azure.com/?feature.privateendpointmanagedns=false Dans le portail, sélectionnez le point de terminaison privé de l’espace de travail. Notez la liste des noms de domaine complets indiqués pour le point de terminaison privé.

Ouvrez une invite de commandes, PowerShell ou une autre ligne de commande et exécutez la commande suivante pour chaque nom de domaine complet retourné à l’étape précédente. Chaque fois que vous exécutez la commande, vérifiez que l’adresse IP retournée correspond à celle listée dans le portail pour le nom de domaine complet :

nslookup <fqdn>Par exemple, l’exécution de la commande

nslookup a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1.workspace.eastus.api.azureml.msretourne une valeur similaire au texte suivant :Server: yourdnsserver Address: yourdnsserver-IP-address Name: a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1.workspace.eastus.api.azureml.ms Address: 10.3.0.5Si la commande

nslookupretourne une erreur ou une adresse IP différente de celle affichée dans le portail, cela signifie que la solution DNS personnalisée n’est pas configurée correctement. Pour plus d’informations, consultez Utilisation de votre espace de travail avec un serveur DNS personnalisé.

Résolution des problèmes d’Azure DNS

Lorsque vous utilisez Azure DNS pour la résolution de noms, effectuez les étapes suivantes pour vérifier que l’intégration de DNS privé est correctement configurée :

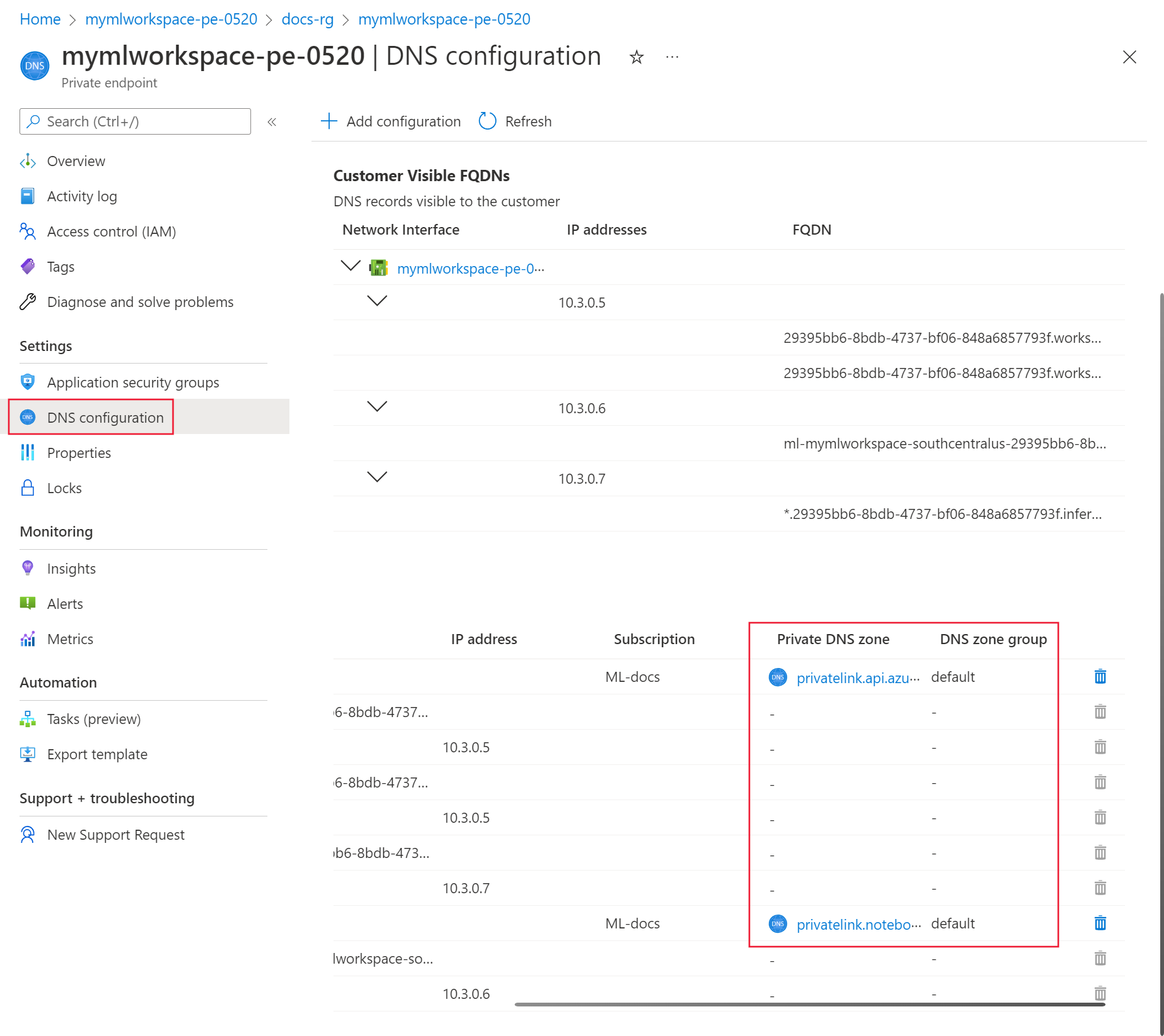

Sur le point de terminaison privé, sélectionnez Configuration DNS. Pour chaque entrée de la colonne Zone DNS privée, il doit également y avoir une entrée dans la colonne Groupe de zones DNS.

S’il existe une entrée Zone DNS privée, mais aucun Groupe de zones DNS, supprimez et recréez le point de terminaison privé. Lors de la recréation du point de terminaison privé, activez l’intégration de zone DNS privée.

Si Groupe de zones DNS n’est pas vide, sélectionnez le lien pour l’entrée Zone DNS privée.

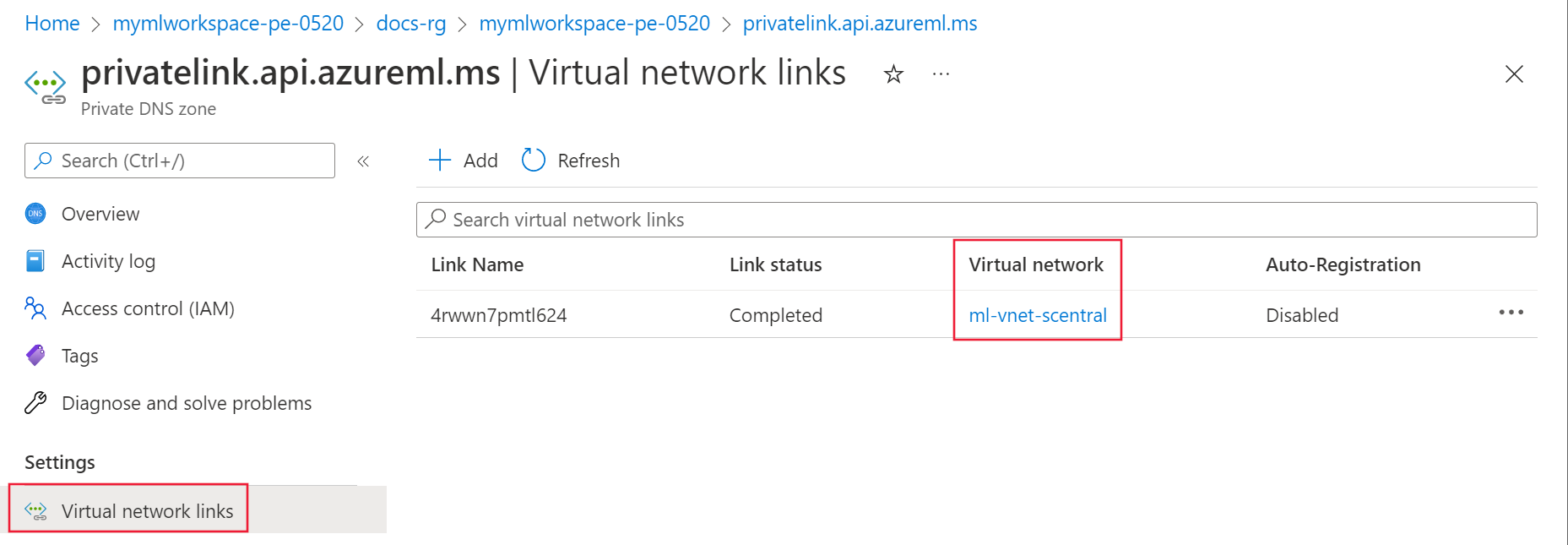

Dans Zone DNS privée, sélectionnez Liens de réseau virtuel. Il doit exister un lien vers le réseau virtuel. S’il n’y en a pas, supprimez et recréez le point de terminaison privé. Lors de sa recréation, sélectionnez une zone DNS privée liée au réseau virtuel ou créez-en une qui y est liée.

Répétez les étapes précédentes pour le reste des entrées Zone DNS privée.

Configuration du navigateur (DNS sur HTTPS)

Vérifiez si DNS sur HTTP est activé dans votre navigateur web. DNS sur HTTP peut empêcher Azure DNS de répondre avec l’adresse IP du point de terminaison privé.

- Mozilla Firefox : Pour plus d’informations, consultez Désactiver DNS sur HTTPS dans Firefox.

- Microsoft Edge :

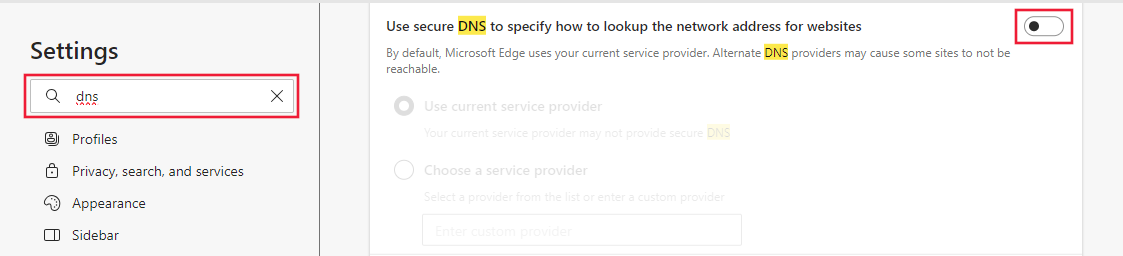

Sélectionnez... dans le coin supérieur droit, puis Paramètres.

Dans les paramètres, recherchez DNS, puis désactivez Utiliser un DNS sécurisé pour spécifier la façon de rechercher l’adresse réseau pour des sites web.

Configuration du proxy

Si vous utilisez un proxy, il est possible qu’il empêche la communication avec un espace de travail sécurisé. Pour tester cela, utilisez l’une des options suivantes :

- Désactivez temporairement le paramètre de proxy et voyez si vous pouvez vous connecter.

- Créez un fichier de configuration automatique de proxy (PAC) qui autorise l’accès direct aux noms de domaine complets listés sur le point de terminaison privé. Il doit également autoriser l’accès direct au nom de domaine complet pour toutes les instances de calcul.

- Configurez votre serveur proxy de façon à transférer les requêtes DNS vers Azure DNS.