Configurer la mise en réseau dans Azure Modeling and Simulation Workbench

Dans Azure Modeling and Simulation Workbench, vous pouvez personnaliser la mise en réseau pour répondre à vos besoins en matière de sécurité et d’entreprise. Vous pouvez vous connecter à l’atelier en utilisant l’une de ces méthodes :

- Adresses IP publiques autorisées

- Un réseau privé virtuel (VPN) et/ou Azure ExpressRoute

Chaque chambre a un connecteur dédié. Chaque connecteur peut prendre en charge l’un des protocoles mentionnés précédemment pour établir l’accès réseau entre l’environnement local ou cloud d’un client et le workbench.

Ajouter une connexion VPN ou ExpressRoute

Si votre organisation a une présence dans Azure ou nécessite que les connexions à Workbench soient sur un VPN, le connecteur VPN ou ExpressRoute doit être utilisé.

Lorsqu’un connecteur est créé, le propriétaire workbench (propriétaire de l’abonnement) peut lier un réseau virtuel existant avec une passerelle VPN et/ou une passerelle ExpressRoute. Ce lien fournit une connexion sécurisée entre votre réseau sur place et la chambre.

Créer un connecteur VPN ou ExpressRoute

Avant de créer un connecteur pour la mise en réseau IP privée via VPN ou ExpressRoute, Workbench a besoin d’une attribution de rôle. Azure Modeling and Simulation Workbench nécessite le rôle Contributeur réseau défini pour le groupe de ressources dans lequel vous hébergez votre réseau virtuel connecté à ExpressRoute ou VPN.

Paramètre Valeur Rôle Contributeur de réseau Attribuer l’accès à Utilisateur, groupe ou principal de service Members (Membres) Service Workbench de modélisation et de simulation Azure Important

Certains utilisateurs peuvent avoir inscrit Azure Modeling and Simulation Workbench avec son nom précédent dans leur locataire. Si vous ne trouvez pas Azure Modeling and Simulation Workbench en tant qu’application, essayez Azure HPC Workbench à la place.

Lorsque vous créez votre connecteur, spécifiez VPN ou ExpressRoute comme méthode pour vous connecter à votre réseau local.

Une liste de sous-réseaux de réseau virtuel disponibles au sein de votre abonnement s’affiche. Sélectionnez un sous-réseau autre que le sous-réseau de passerelle au sein du même réseau virtuel pour la passerelle VPN ou la passerelle ExpressRoute.

Modifier les adresses IP publiques autorisées

Les adresses IP peuvent être autorisées dans le portail Azure pour autoriser les connexions à une chambre. Une seule adresse IP peut être spécifiée pour un connecteur d’adresse IP publique lors de la création d’un workbench. Une fois le connecteur créé, vous pouvez spécifier d’autres adresses IP. La notation de masque de CIDR (routage inter-domaines sans classe) peut être utilisée pour autoriser des plages d’adresses IP sur un sous-réseau.

Les propriétaires workbench et les administrateurs de chambre peuvent ajouter et modifier les adresses publiques autorisées pour un connecteur une fois l’objet connecteur créé.

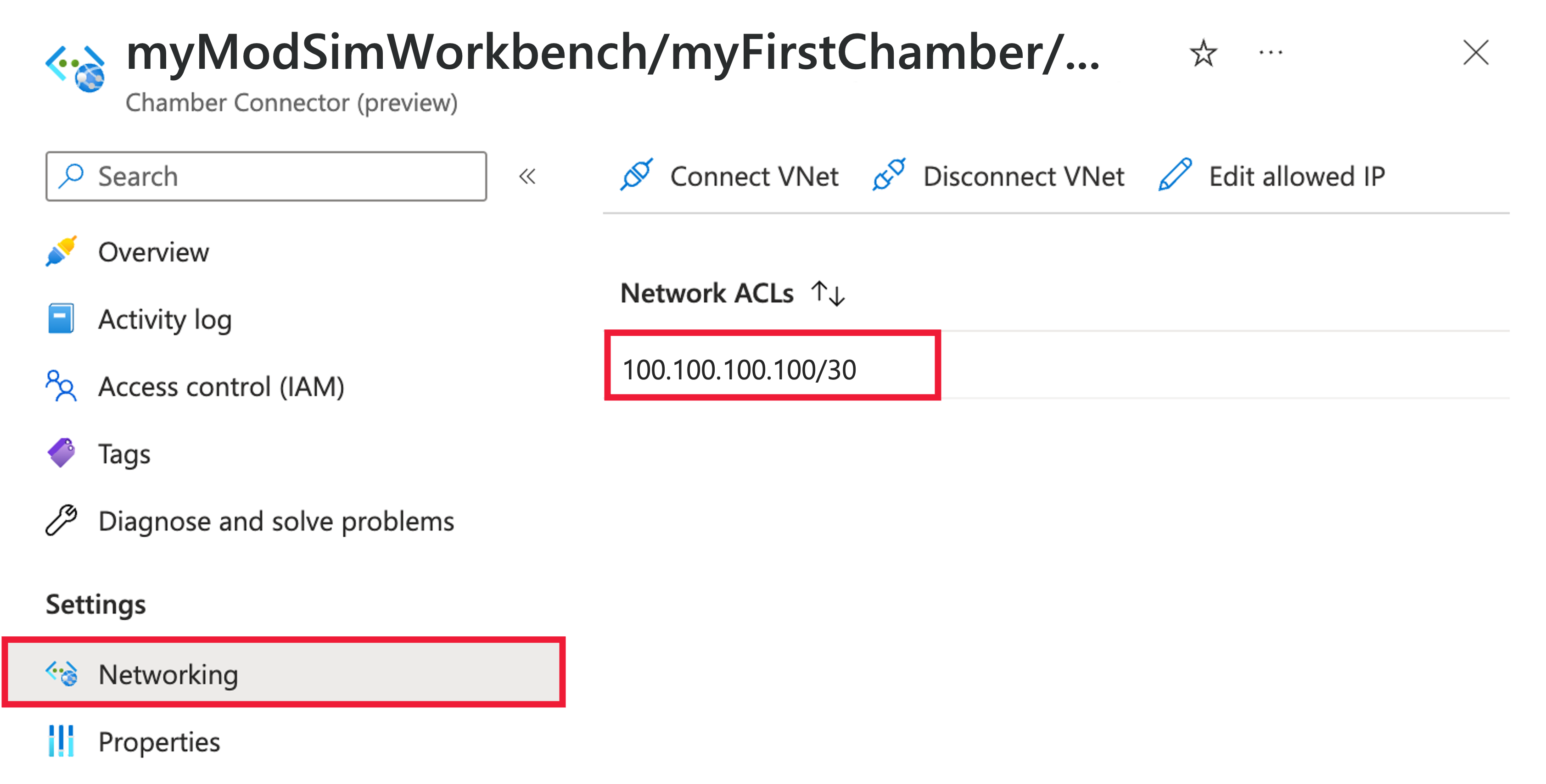

Pour modifier la liste des adresses IP autorisées :

Dans le portail Azure, accédez au volet Mise en réseau de l’objet connecteur.

Sélectionnez Modifier les IP autorisées. À partir de là, vous pouvez supprimer des adresses IP existantes ou en ajouter de nouvelles.

Sélectionnez Envoyer pour enregistrer vos modifications.

Actualisez la vue pour la mise en réseau du connecteur et vérifiez que vos modifications s’affichent.

URI de redirection

Un URI de redirection est l’emplacement où la plateforme d’identités Microsoft redirige le client d’un utilisateur et envoie des jetons de sécurité après authentification. Chaque fois que vous créez un connecteur, vous devez inscrire les URI de redirection pour l’inscription de votre application dans l’ID Microsoft Entra.

Pour trouver des URI de redirection :

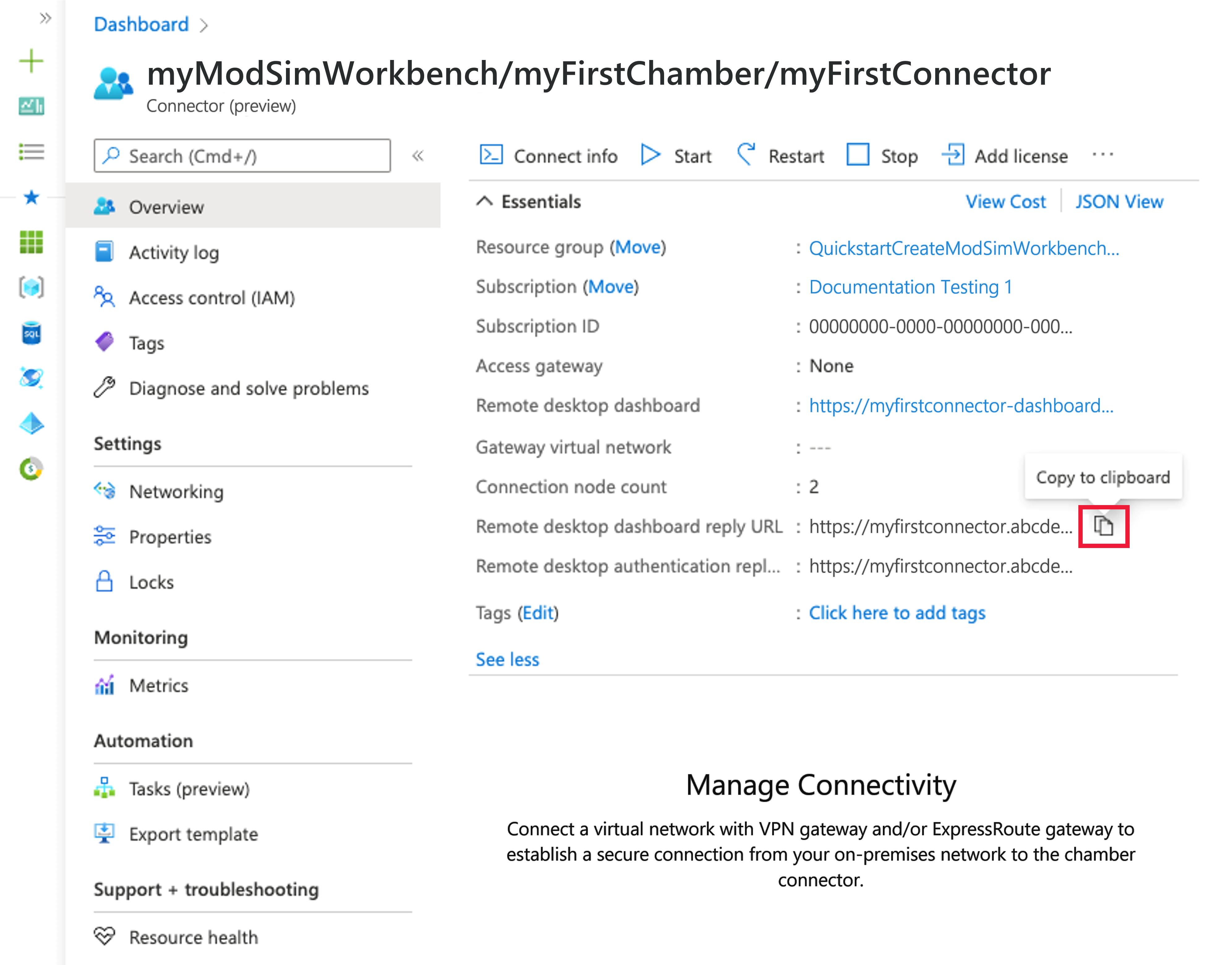

Sur la page de votre nouvel atelier dans Azure Modeling and Simulation Workbench, sélectionnez Connecteur dans le menu de gauche. Sélectionnez ensuite le connecteur dans la liste des ressources.

Sur la page Vue d’ensemble, localisez et documentez les deux propriétés de connecteur suivantes en utilisant l’icône Copier dans le presse-papiers. Si ces propriétés ne sont pas visibles, sélectionnez le bouton Afficher plus pour développer la fenêtre.

- URL de réponse du tableau de bord : par exemple, https://<dashboardFqdn>/etx/oauth2/code

- URL de réponse d’authentification : par exemple, https://<authenticationFqdn>/otdsws/login?authhandler=AzureOIDC

Les URI de redirection doivent être inscrits auprès de l’inscription d’application pour authentifier et rediriger correctement les utilisateurs vers workbench. Pour savoir comment ajouter des URI de redirection, consultez Comment ajouter des URI de redirection.

Ports et adresses IP

Ports

Azure Modeling and Simulation Workbench nécessite que certains ports soient accessibles à partir de la station de travail des utilisateurs. Les pare-feu et les VPN peuvent bloquer l’accès sur ces ports à certaines destinations, lorsqu’ils sont accessibles à partir de certaines applications ou lorsqu’ils sont connectés à différents réseaux. Contactez votre administrateur système pour vous assurer que votre client peut accéder au service à partir de tous vos emplacements de travail.

- 53/TCP et 53/UDP : requêtes DNS.

- 443/TCP : port https standard pour accéder au tableau de bord de machine virtuelle et à n’importe quelle page du portail Azure.

- 5510/TCP : utilisé par le client ETX pour fournir un accès VDI à la fois pour le client natif et web.

- 8443/TCP : utilisé par le client ETX pour négocier et s’authentifier auprès des nœuds de gestion ETX.

Adresses IP

Pour le connecteur IP publique, les adresses IP Azure sont extraites des plages d’adresses IP d’Azure pour l’emplacement dans lequel Workbench a été déployé. Une liste de toutes les adresses IP Et balises de service Azure est disponible sur Plages d’adresses IP Azure et balises – de service cloud public. Il n’est pas possible de répertorier toutes les adresses IP Workbench lorsque le connecteur IP publique est implémenté.

Attention

Le pool d’adresses IP peut augmenter non seulement en ajoutant des machines virtuelles, mais aussi des utilisateurs. Les nœuds de connexion sont mis à l’échelle lorsque d’autres utilisateurs sont ajoutés à la chambre. La découverte d’adresses IP de point de terminaison peut être incomplète une fois que la base utilisateur augmente.

Pour plus de contrôle sur les adresses IP de destination et pour réduire les modifications apportées aux pare-feu d’entreprise, un connecteur VPN et ExpressRoute est suggéré. Lorsque vous utilisez une passerelle VPN, le point d’accès du workbench est limité uniquement à l’adresse IP de la passerelle.