Démarrage rapide – Créer un point de terminaison privé en utilisant le portail Azure CLI

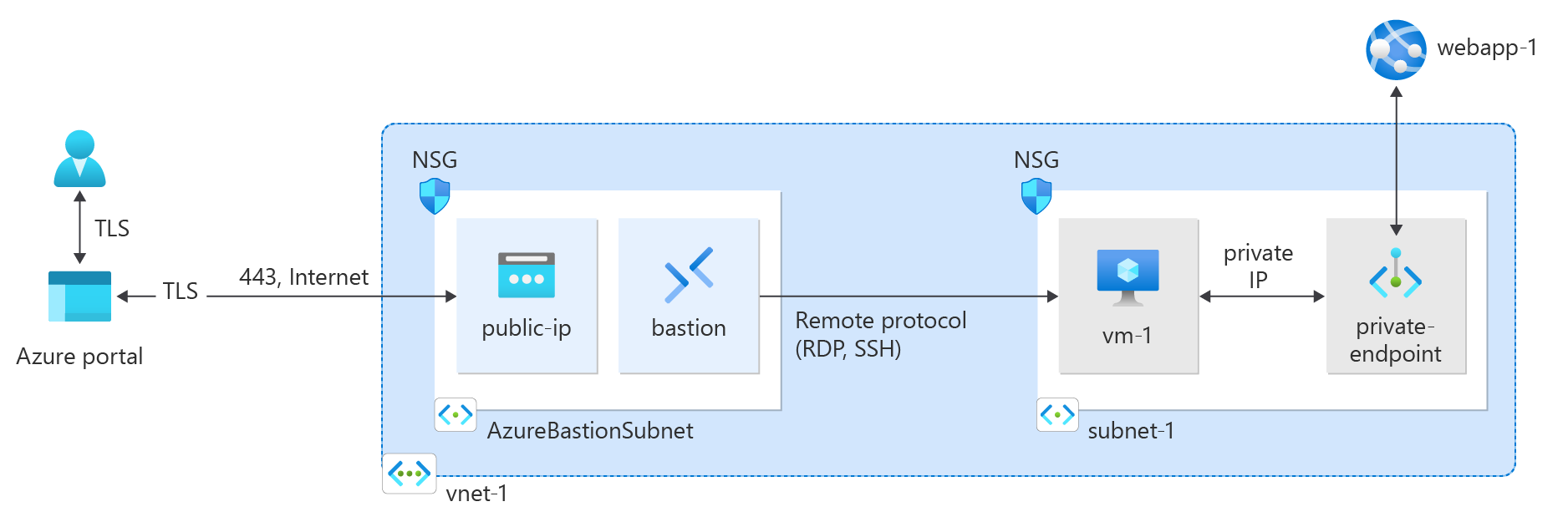

Démarrez avec Azure Private Link en créant et utilisant un point de terminaison privé pour vous connecter en toute sécurité à une application web Azure.

Dans ce guide de démarrage rapide, créez un point de terminaison privé pour une application web Azure App Services, puis créez et déployez une machine virtuelle (VM) pour tester la connexion privée.

Vous pouvez créer des points de terminaison privés pour divers services Azure, tels qu’Azure SQL et Stockage Azure.

Prérequis

Compte Azure avec un abonnement actif. Si vous n’avez pas encore de compte Azure, créez-en un gratuitement.

Une application web Azure avec un niveau PremiumV2 ou un plan App Service supérieur déployé dans votre abonnement Azure.

Pour plus d’informations et pour obtenir un exemple, consultez Démarrage rapide : Créer une application web ASP.NET Core dans Azure.

L'exemple d'application web de cet article est nommé webapp-1. Remplacez l’exemple par le nom de votre application web.

Utilisez l’environnement Bash dans Azure Cloud Shell. Pour plus d’informations, consultez Démarrage rapide pour Bash dans Azure Cloud Shell.

Si vous préférez exécuter les commandes de référence de l’interface de ligne de commande localement, installez l’interface Azure CLI. Si vous exécutez sur Windows ou macOS, envisagez d’exécuter Azure CLI dans un conteneur Docker. Pour plus d’informations, consultez Guide pratique pour exécuter Azure CLI dans un conteneur Docker.

Si vous utilisez une installation locale, connectez-vous à Azure CLI à l’aide de la commande az login. Pour finir le processus d’authentification, suivez les étapes affichées dans votre terminal. Pour connaître les autres options de connexion, consultez Se connecter avec Azure CLI.

Lorsque vous y êtes invité, installez l’extension Azure CLI lors de la première utilisation. Pour plus d’informations sur les extensions, consultez Utiliser des extensions avec Azure CLI.

Exécutez az version pour rechercher la version et les bibliothèques dépendantes installées. Pour effectuer une mise à niveau vers la dernière version, exécutez az upgrade.

Créer un groupe de ressources

Un groupe de ressources Azure est un conteneur logique dans lequel les ressources Azure sont déployées et gérées.

Commencez par créer un groupe de ressources à l’aide de la commande az group create :

az group create \

--name test-rg \

--location eastus2

Créer un réseau virtuel et un hôte bastion

Un réseau virtuel et un sous-réseau sont requis pour héberger l’adresse IP privée du point de terminaison privé. Vous créez un hôte bastion pour vous connecter en toute sécurité à la machine virtuelle afin de tester le point de terminaison privé. Vous créerez la machine virtuelle dans une section ultérieure.

Remarque

Le tarif horaire commence à partir du moment où Bastion est déployé, quelle que soit l’utilisation des données sortantes. Pour plus d’informations, consultez Tarifications et Références SKU. Si vous déployez Bastion dans le cadre d’un tutoriel ou d’un test, nous vous recommandons de supprimer cette ressource après l’avoir utilisée.

Créez un réseau virtuel à l’aide de la commande az network vnet create.

az network vnet create \

--resource-group test-rg \

--location eastus2 \

--name vnet-1 \

--address-prefixes 10.0.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.0.0.0/24

Créez un sous-réseau bastion à l’aide de la commande az network vnet subnet create.

az network vnet subnet create \

--resource-group test-rg \

--name AzureBastionSubnet \

--vnet-name vnet-1 \

--address-prefixes 10.0.1.0/26

Créez une adresse IP publique pour l’hôte bastion à l’aide de la commande az network public-ip create.

az network public-ip create \

--resource-group test-rg \

--name public-ip \

--sku Standard \

--zone 1 2 3

Créez l’hôte bastion à l’aide de la commande az network bastion create

az network bastion create \

--resource-group test-rg \

--name bastion \

--public-ip-address public-ip \

--vnet-name vnet-1 \

--location eastus2

Le déploiement de l’hôte Azure Bastion peut prendre quelques minutes.

Créer un Private Endpoint

Un service Azure qui prend en charge les points de terminaison privés est nécessaire pour configurer le point de terminaison privé et la connexion au réseau virtuel. Pour accéder aux exemples de cet article, utilisez l’Azure WebApp des conditions préalables. Pour plus d’informations sur les services Azure qui prennent en charge un point de terminaison privé, consultez Disponibilité d’Azure Private Link.

Un point de terminaison privé peut avoir une adresse IP statique ou affectée dynamiquement.

Important

Vous devez avoir une WebApp Azure App Services précédemment déployée pour continuer à suivre les étapes de cet article. Pour plus d’informations, consultez Prérequis.

Placez l’ID de ressource de l’application web que vous avez créée précédemment dans une variable d’interpréteur de commandes à l’aide de la commande az webapp list. Créez le point de terminaison privé à l’aide de la commande az network private-endpoint create.

id=$(az webapp list \

--resource-group test-rg \

--query '[].[id]' \

--output tsv)

az network private-endpoint create \

--connection-name connection-1 \

--name private-endpoint \

--private-connection-resource-id $id \

--resource-group test-rg \

--subnet subnet-1 \

--group-id sites \

--vnet-name vnet-1

Configurer la zone DNS privée

Une zone DNS privée est utilisée pour résoudre le nom DNS du point de terminaison privé dans le réseau virtuel. Pour cet exemple, nous utilisons les informations DNS pour une application web Azure. Pour plus d’informations sur la configuration DNS des points de terminaison privés, consultez Configuration DNS des points de terminaison privés Azure.

Créez une zone DNS Azure privée à l’aide de la commande az network private-dns zone create.

az network private-dns zone create \

--resource-group test-rg \

--name "privatelink.azurewebsites.net"

Liez la zone DNS au réseau virtuel que vous avez créé précédemment, à l’aide de la commande az network private-dns link vnet create.

az network private-dns link vnet create \

--resource-group test-rg \

--zone-name "privatelink.azurewebsites.net" \

--name dns-link \

--virtual-network vnet-1 \

--registration-enabled false

Créez un groupe de zones DNS à l’aide de la commande az network private-endpoint dns-zone-group create.

az network private-endpoint dns-zone-group create \

--resource-group test-rg \

--endpoint-name private-endpoint \

--name zone-group \

--private-dns-zone "privatelink.azurewebsites.net" \

--zone-name webapp

Créer une machine virtuelle de test

Pour vérifier l’adresse IP statique et les fonctionnalités du point de terminaison privé, une machine virtuelle de test connectée à votre réseau virtuel est requise.

Créez la machine virtuelle à l’aide de la commande az vm create.

az vm create \

--resource-group test-rg \

--name vm-1 \

--image Win2022Datacenter \

--public-ip-address "" \

--vnet-name vnet-1 \

--subnet subnet-1 \

--admin-username azureuser

Notes

Les machines virtuelles d’un réseau virtuel avec un hôte bastion n’ont pas besoin d’adresses IP publiques. Bastion fournit l’adresse IP publique et les machines virtuelles utilisent des adresses IP privées pour communiquer au sein du réseau. Vous pouvez supprimer les adresses IP publiques des machines virtuelles des réseaux virtuels hébergés par bastion. Pour plus d’informations, consultez Dissocier une adresse IP publique d’une machine virtuelle Azure.

Remarque

Azure fournit une adresse IP d’accès sortant par défaut pour les machines virtuelles qui n’ont pas d’adresse IP publique ou qui se trouvent dans le pool de back-ends d’un équilibreur de charge Azure de base interne. Le mécanisme d’adresse IP d’accès sortant par défaut fournit une adresse IP sortante qui n’est pas configurable.

L’adresse IP de l’accès sortant par défaut est désactivée quand l’un des événements suivants se produit :

- Une adresse IP publique est affectée à la machine virtuelle.

- La machine virtuelle est placée dans le pool principal d’un équilibreur de charge standard, avec ou sans règles de trafic sortant.

- Une ressource Azure NAT Gateway est attribuée au sous-réseau de la machine virtuelle.

Les machines virtuelles que vous avez créées, au moyen de groupes de machines virtuelles identiques en mode d’orchestration flexible, n’ont pas d’accès sortant par défaut.

Pour plus d’informations sur les connexions sortantes dans Azure, consultez Accès sortant par défaut dans Azure et Utiliser SNAT (Source Network Address Translation) pour les connexions sortantes.

Tester la connectivité au point de terminaison privé

Utilisez la machine virtuelle que vous avez créée pour vous connecter à l’application web via le point de terminaison privé.

Dans la zone de recherche située en haut du portail, entrez Machine virtuelle. Sélectionnez Machines virtuelles.

Sélectionnez vm-1.

Sur la page de présentation de vm-1, sélectionnez Se connecter, puis l'onglet Bastion.

Sélectionnez Utiliser Bastion.

Entrez le nom d’utilisateur et le mot de passe que vous avez utilisés lors de la création de la machine virtuelle.

Sélectionnez Connecter.

Une fois connecté, ouvrez PowerShell sur le serveur.

Entrez

nslookup webapp-1.azurewebsites.net. Vous recevez un message similaire à l'exemple suivant :Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: webapp-1.privatelink.azurewebsites.net Address: 10.0.0.10 Aliases: webapp-1.azurewebsites.netUne adresse IP privée de 10.0.0.10 est renvoyée pour le nom de l'application Web si vous avez choisi une adresse IP statique dans les étapes précédentes. Cette adresse se trouve dans le sous-réseau du réseau virtuel que vous avez créé plus tôt.

Dans la connexion de l’hôte bastion à vm-1, ouvrez le navigateur web.

Entrez l’URL de votre application web,

https://webapp-1.azurewebsites.net.Si votre application Web n'a pas été déployée, vous obtenez la page d'application Web par défaut suivante :

Fermez la connexion à vm-1.

Nettoyer les ressources

Lorsque vous n’en avez plus besoin, utilisez la commande az group delete pour supprimer le groupe de ressources, le service de liaison privée, l’équilibreur de charge et toutes les ressources associées.

az group delete \

--name test-rg

Étapes suivantes

Pour plus d’informations sur les services qui prennent en charge les points de terminaison privés, consultez :

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour