Accorder et demander une visibilité à l’échelle du locataire

Un utilisateur ayant le rôle Microsoft Entra d’administrateur général peut avoir des responsabilités à l’échelle du locataire, mais ne dispose pas des autorisations Azure lui permettant de consulter ces informations à l’échelle de l’organisation dans Microsoft Defender pour le cloud. L’élévation d’autorisations est requise, car les attributions de rôles Microsoft Entra n’accordent pas l’accès aux ressources Azure.

Accorder à vous-même des autorisations à l’échelle du locataire

Pour vous attribuer des autorisations au niveau du locataire :

Si votre organisation gère l’accès aux ressources avec Microsoft Entra Privileged Identity Management (PIM) ou tout autre outil PIM, le rôle d’administrateur général doit être actif pour l’utilisateur.

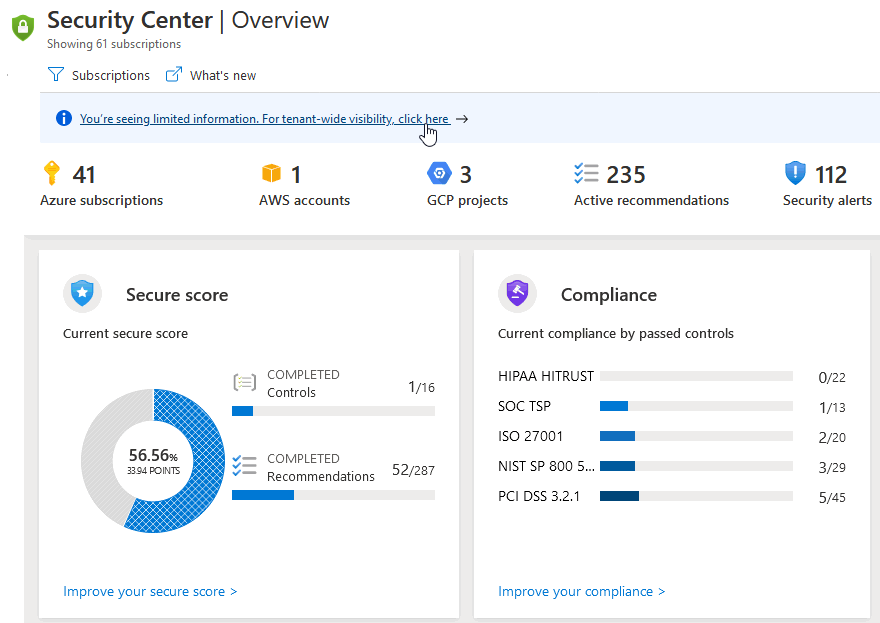

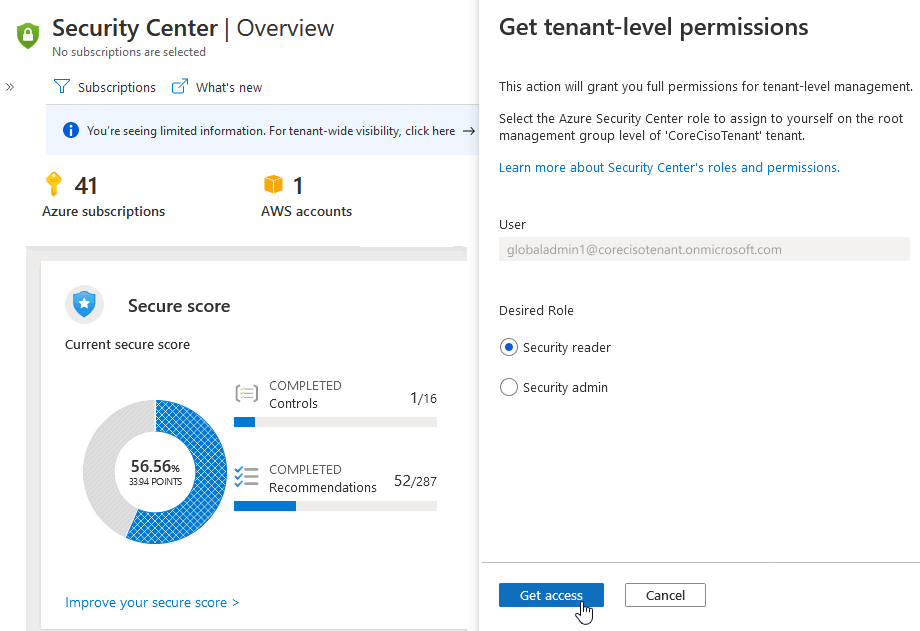

En tant qu’utilisateur Administrateur général sans affectation au groupe d’administration racine du locataire, ouvrez la page Vue d’ensemble de Defender pour le cloud, puis sélectionnez le lien Visibilité à l’échelle du locataire dans la bannière.

Sélectionnez le nouveau rôle Azure à attribuer.

Conseil

En règle générale, le rôle Administrateur de sécurité est nécessaire pour appliquer des stratégies au niveau racine, tandis que Lecteur de Sécurité est suffisant pour fournir une visibilité au niveau locataire. Pour plus d’informations sur les autorisations accordées par ces rôles, consultez la description du rôle intégré Administrateur de sécurité ou la description du rôle intégré de Lecteur Sécurité.

Pour connaître les différences entre ces rôles spécifiques à Defender pour le cloud, consultez le tableau présenté dans Rôles et actions autorisées.

La vue à l’échelle de l’organisation est obtenue en accordant des rôles au niveau du groupe d’administration racine du locataire.

Déconnectez-vous du portail Azure, puis reconnectez-vous.

Une fois que vous disposez d’un accès élevé, ouvrez ou actualisez Microsoft Defender pour le cloud pour vérifier que vous voyez tous les abonnements sous votre locataire Microsoft Entra.

Le processus d’attribution d’autorisations au niveau du locataire effectue automatiquement de nombreuses opérations pour vous :

Les autorisations de l’utilisateur sont temporairement élevées.

Grâce aux nouvelles autorisations, l’utilisateur est affecté au rôle Azure RBAC souhaité sur le groupe d’administration racine.

Les autorisations élevées sont supprimées.

Pour plus d’informations sur le processus d’élévation de Microsoft Entra, consultez Élever l’accès pour gérer tous les abonnements et groupes d’administration Azure.

Demander des autorisations à l’échelle du locataire quand les vôtres sont insuffisantes

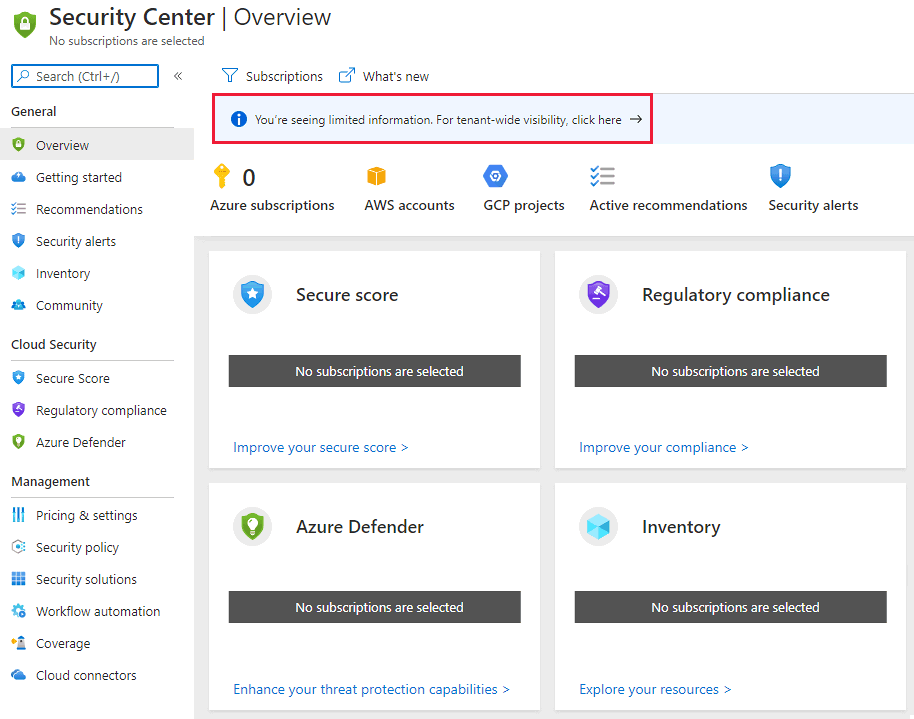

Lorsque vous accédez à Defender pour le cloud, vous pourriez voir une bannière qui vous avertit du fait que votre vue est limitée. Si vous voyez cette bannière, sélectionnez-la pour envoyer une demande à l’administrateur général de votre organisation. Dans la demande, vous pouvez inclure le rôle que vous souhaitez obtenir, et l’administrateur général prendra une décision sur le rôle à accorder.

Il appartient à l’administrateur général d’accepter ou de rejeter ces demandes.

Important

Vous ne pouvez envoyer qu’une demande tous les sept jours.

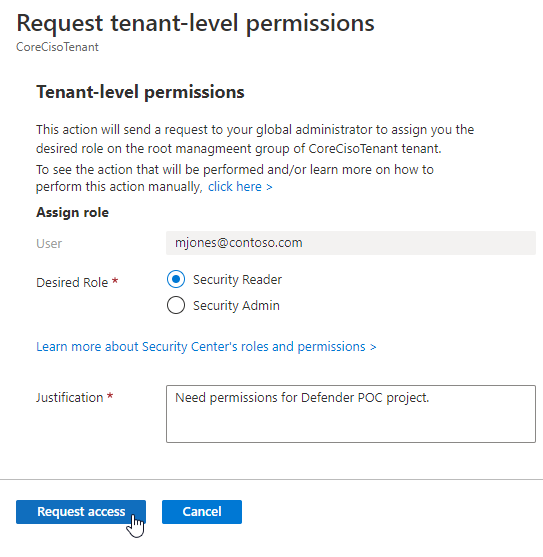

Pour demander des autorisations à privilège élevé à votre administrateur général :

Dans le portail Azure, ouvrez Microsoft Defender pour le cloud.

Si la bannière « Vous voyez des informations limitées. » s’affiche, sélectionnez-la.

Dans le formulaire détaillé de la demande, sélectionnez le rôle souhaité et la raison pour laquelle vous avez besoin de ces autorisations.

Sélectionnez Demander l’accès.

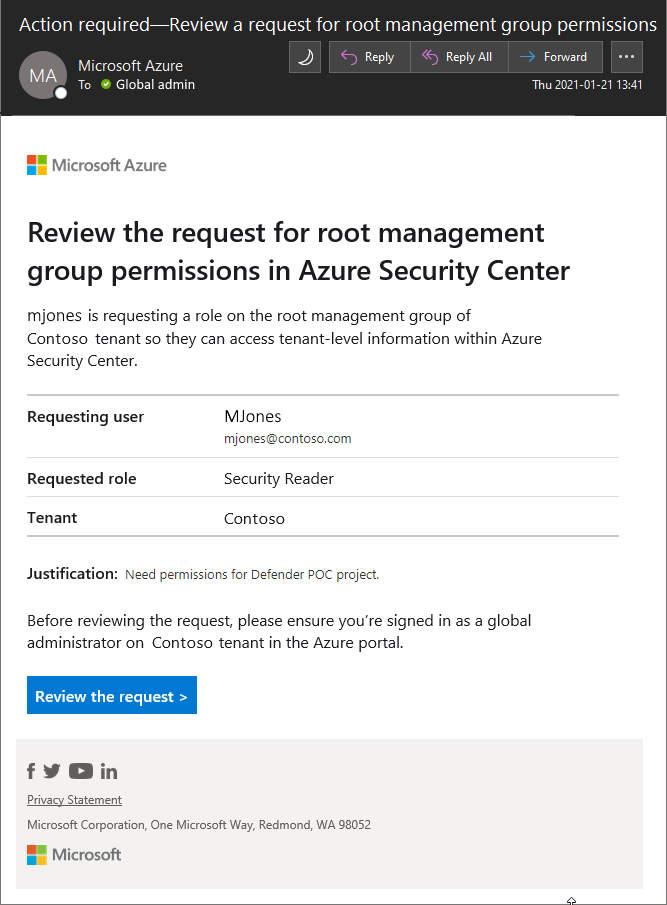

Un e-mail est envoyé à l’administrateur général. L’e-mail contient un lien vers Defender pour le cloud où il peut approuver ou rejeter la demande.

Une fois que l’administrateur général a sélectionné Examiner la demande et a terminé le processus, la décision est envoyée par e-mail à l’utilisateur qui effectue la demande.

Étapes suivantes

En savoir plus sur les autorisations de Defender pour le cloud dans la page associée suivante :