Tutoriel : Examiner et détecter les menaces pour les appareils IoT

L’intégration entre Microsoft Defender pour IoT et Microsoft Sentinel permet aux équipes SOC de détecter et de répondre efficacement aux menaces de sécurité dans votre réseau. Améliorez vos fonctionnalités de sécurité avec la solution Microsoft Defender pour IoT, un ensemble de contenu groupé configuré spécifiquement pour les données Defender pour IoT qui inclut des règles d'analyse, des classeurs et des playbooks.

Dans ce tutoriel, vous allez :

- Installez la solution Microsoft Defender pour IoT dans votre espace de travail Microsoft Sentinel

- Découvrez comment examiner les alertes Defender pour IoT dans les incidents Microsoft Sentinel

- En savoir plus sur les règles d’analyse, les classeurs et les playbooks déployés dans votre espace de travail Microsoft Sentinel avec la solution Microsoft Defender pour IoT

Important

L’expérience du hub de contenu Microsoft Sentinel est actuellement en PRÉVERSION, tout comme la solution Microsoft Defender pour IoT. Consultez l’Avenant aux conditions d’utilisation pour les préversions de Microsoft Azure pour connaître les conditions juridiques supplémentaires s’appliquant aux fonctionnalités Azure sont en version bêta, en préversion ou non encore en disponibilité générale.

Prérequis

Avant de commencer, vérifiez que vous disposez des éléments suivants :

Autorisations de Lecture et Écriture dans l’espace de travail Microsoft Sentinel. Pour plus d’informations, consultez Autorisations dans Microsoft Sentinel.

Vous avez terminé le Tutoriel : Connecter Microsoft Defender pour IoT avec Microsoft Sentinel.

Installer la solution Defender pour IoT

Les solutions Microsoft Sentinel peuvent vous aider à intégrer le contenu de sécurité Microsoft Sentinel pour un connecteur de données spécifique à l’aide d’un processus unique.

La solution Microsoft Defender pour IoT intègre les données Defender pour IoT avec les fonctionnalités d’orchestration, d’automatisation et de réponse de la sécurité de Microsoft Sentinel en fournissant des playbooks prêts à l’emploi et optimisés avec des fonctionnalités de réponse et de prévention automatisées.

Pour installer la solution :

Dans Microsoft Sentinel, sous Gestion de contenu, sélectionnez Hub de contenu, puis recherchez la solution Microsoft Defender pour IoT.

En bas à droite, sélectionnez Afficher les détails, puis Créer. Sélectionnez l’abonnement, le groupe de ressources et l’espace de travail dans lesquels vous souhaitez installer la solution, puis passez en revue le contenu de sécurité associé qui sera déployé.

Lorsque vous avez terminé, sélectionnez Vérifier + créer pour installer la solution.

Pour plus d’informations, consultez À propos du contenu et des solutions Microsoft Sentinel et Découvrir et déployer de manière centralisée du contenu et des solutions prêts à l’emploi.

Détecter les menaces prêtes à l’emploi avec les données Defender pour IoT

Le connecteur de données Microsoft Defender pour IoT inclut une règle de sécurité Microsoft par défaut nommée Créer des incidents basés sur les alertes Azure Defender pour IOT, ce qui crée automatiquement de nouveaux incidents pour les nouvelles alertes Defender pour IoT détectées.

La solution Microsoft Defender pour IoT comprend un ensemble plus détaillé de règles d'analyse prêtes à l’emploi, qui sont conçues spécifiquement pour les données Defender pour IoT et ajustent les incidents créés dans Microsoft Sentinel pour les alertes pertinentes.

Pour utiliser des alertes Defender pour IoT prêtes à l’emploi :

Dans la page Analytics de Microsoft Sentinel, recherchez et désactivez la règle Créer des incidents en fonction des alertes Azure Defender pour IOT. Cette étape empêche la création d’incidents en double dans Microsoft Sentinel pour les mêmes alertes.

Recherchez et activez l’une des règles d'analyse prêtes à l’emploi suivantes, installée avec la solution Microsoft Defender pour IoT :

Nom de la règle Description Codes de fonction illégaux pour le trafic ICS/SCADA Les codes de fonction illicites dans le contrôle de surveillance et l’acquisition de données (SCADA) peuvent indiquer l’un des éléments suivants :

- Configuration de l’application incorrecte, par exemple en raison d’une mise à jour ou d’une réinstallation du microprogramme.

- Activité malveillante. Par exemple, une cybermenace qui tente d’utiliser des valeurs illégales dans un protocole afin d’exploiter une vulnérabilité dans le contrôleur logique programmable (PLC), comme un dépassement de la mémoire tampon.Mise à jour du microprogramme Les mises à jour du microprogramme non autorisées peuvent indiquer une activité malveillante sur le réseau, comme une cybermenace qui tente de manipuler le microprogramme du PLC afin de compromettre son fonctionnement. Modifications non autorisées du PLC Les modifications non autorisées apportées au code logique d’échelle PLC peuvent être l’une des suivantes :

- Indication de nouvelles fonctionnalités dans le PLC.

- Configuration incorrecte d’une application, par exemple en raison d’une mise à jour ou d’une réinstallation du microprogramme.

- Activité malveillante sur le réseau, comme une cybermenace qui tente de manipuler la programmation du PLC afin de compromettre son fonctionnement.État de clé non sécurisée du PLC Le nouveau mode peut indiquer que le PLC n’est pas sécurisé. Si vous laissez le PLC fonctionner en mode non sécurisé, vous pouvez permettre à des personnes malveillantes d’effectuer des activités malveillantes sur celui-ci, comme le téléchargement d’un programme.

Si le PLC est compromis, les appareils et les processus qui interagissent avec lui peuvent être affectés. Cela peut affecter la sécurité de l’ensemble du système.Arrêt du PLC La commande d’arrêt du PLC peut indiquer une configuration incorrecte d’une application qui a amené le PLC à cesser de fonctionner, ou une activité malveillante sur le réseau. Par exemple, une cybermenace qui tente de manipuler la programmation du PLC dans le but d’affecter le fonctionnement du réseau. Programme malveillant suspect détecté sur le réseau Un programme malveillant suspect détecté sur le réseau indique qu’un programme malveillant suspect tente de compromettre la production. Analyses multiples sur le réseau Plusieurs analyses sur le réseau peuvent être une indication de l’une des opérations suivantes :

- Un nouvel appareil sur le réseau

- Nouvelles fonctionnalités d’un appareil existant

- Configuration incorrecte d’une application, par exemple en raison d’une mise à jour ou d’une réinstallation du microprogramme

- Activité malveillante sur le réseau à des fins de reconnaissanceConnectivité Internet Un appareil OT communiquant avec des adresses Internet peut indiquer une configuration incorrecte d’une application, comme un logiciel antivirus qui tente de télécharger des mises à jour à partir d’un serveur externe, ou une activité malveillante sur le réseau. Appareil non autorisé dans le réseau SCADA Un appareil non autorisé sur le réseau peut être un nouvel appareil légitime, un nouvel appareil récemment installé sur le réseau, ou indiquer une activité non autorisée voire malveillante sur le réseau, comme une cybermenace qui tente de manipuler le réseau SCADA. Configuration DHCP non autorisée dans le réseau SCADA Une configuration DHCP non autorisée sur le réseau peut indiquer un nouvel appareil non autorisé en fonctionnement sur le réseau.

Il peut s’agit d’un nouvel appareil légitime récemment déployé sur le réseau, ou indiquer une activité non autorisée voire malveillante sur le réseau, comme une cybermenace qui tente de manipuler le réseau SCADA.Nombre excessif de tentatives de connexion Un nombre excessif de tentatives de connexion peut indiquer une configuration de service incorrecte, une erreur humaine ou une activité malveillante sur le réseau, comme une cybermenace qui tente de manipuler le réseau SCADA. Bande passante élevée dans le réseau Une bande passante anormalement élevée peut indiquer la présence d’un nouveau service/processus sur le réseau, comme une sauvegarde, ou indiquer la présence d’une activité malveillante sur le réseau, comme une cybermenace qui tente de manipuler le réseau SCADA. Déni de service Cette alerte détecte les attaques susceptibles d’empêcher l’utilisation ou le bon fonctionnement du système DCS. Accès distant non autorisé au réseau Un accès à distance non autorisé au réseau peut compromettre l’appareil cible.

Cela signifie que si un autre appareil sur le réseau est compromis, les appareils cibles peuvent être accessibles à distance, augmentant ainsi la surface d’attaque.Aucun trafic sur le capteur détecté Un capteur qui ne détecte plus le trafic réseau indique que le système peut être non sécurisé.

Investiguer les incidents Defender pour IoT

Une fois que vous avez configuré vos données Defender pour IoT pour déclencher de nouveaux incidents dans Microsoft Sentinel, commencez à investiguer ces incidents dans Microsoft Sentinel comme vous le feriez pour d’autres incidents.

Pour examiner les incidents Microsoft Defender pour IoT :

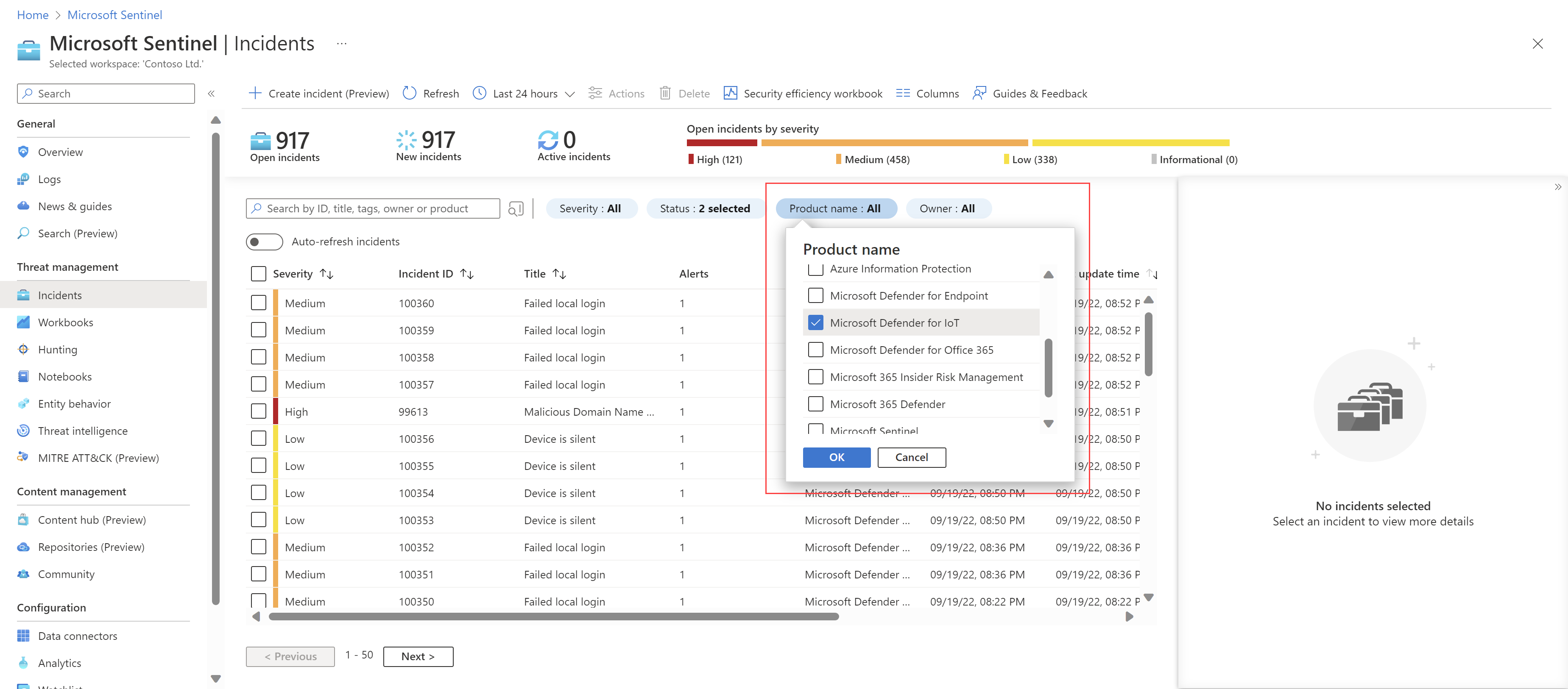

Dans Microsoft Sentinel, accédez à la page Incidents.

Au-dessus de la grille des incidents, sélectionnez le filtre Nom du produit et désactivez l’option Sélectionner tout. Sélectionnez ensuite Microsoft Defender pour IoT pour afficher uniquement les incidents déclenchés par les alertes Defender pour IoT. Par exemple :

Pour commencer un examen, sélectionnez un incident spécifique.

Dans le volet détails de l’incident à droite, affichez les détails tels que la gravité de l’incident, un résumé des entités impliquées, toutes les tactiques ou techniques MITRE ATT&CK mappées, etc. Par exemple :

Sélectionnez Afficher les détails complets pour ouvrir la page des détails de l’incident, où vous pouvez approfondir l’exploration. Par exemple :

Comprenez l’impact de l’incident sur l’entreprise et son emplacement physique à l’aide de détails, comme le site, la zone, le nom du capteur et l’importance d’un appareil IoT.

Découvrez les étapes de correction recommandées en sélectionnant une alerte dans la chronologie des incidents, puis en consultant la zone Étapes de correction.

Sélectionnez une entité d’appareil IoT dans la liste Entités pour ouvrir la page d’entité d’appareil correspondante. Pour plus d’informations, consultez Approfondir les recherches avec les entités d’appareil IoT.

Pour plus d’informations, consultez Examiner les incidents avec Microsoft Sentinel.

Conseil

Pour investiguer l’incident dans Defender pour IoT, sélectionnez le lien Investiguer dans Microsoft Defender pour IoT situé en haut du volet d’informations de l’incident dans la page Incidents.

Approfondir les recherches avec les entités d’appareil IoT

Quand vous investiguez un incident dans Microsoft Sentinel et que le volet d’informations de l’incident est ouvert à droite, sélectionnez une entité d’appareil IoT dans la liste Entités pour voir d’autres détails sur l’entité sélectionnée. Identifiez un appareil IoT par son icône : ![]()

Si vous ne voyez pas immédiatement votre entité d’appareil IoT, sélectionnez Afficher les détails complets pour ouvrir la page complète de l’incident, puis examinez l’onglet Entités. Sélectionnez une entité d’appareil IoT pour voir d’autres données d’entité, comme des détails de base sur l’appareil, les informations de contact du propriétaire et une chronologie des événements qui se sont produits sur l’appareil.

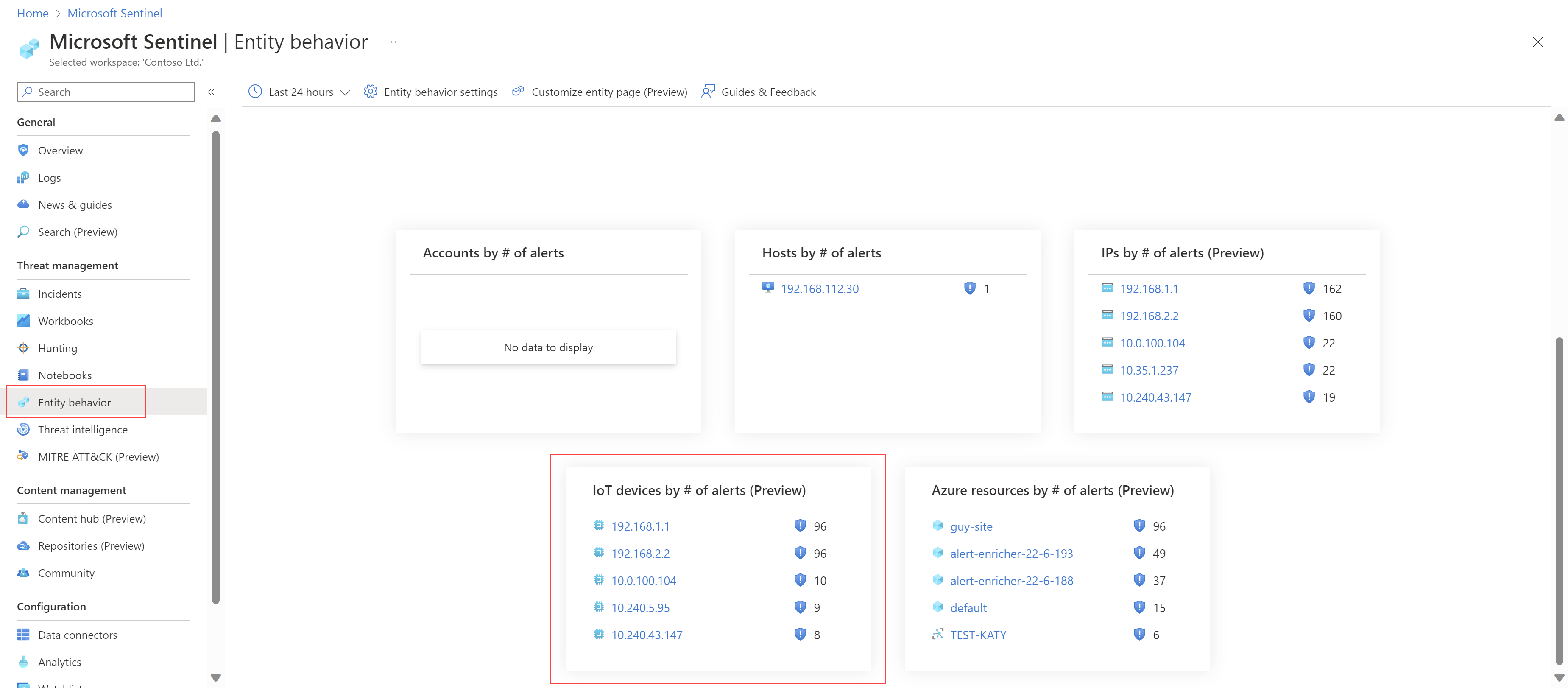

Pour approfondir l’exploration, sélectionnez le lien de l’entité d’appareil IoT et ouvrez la page de ses détails, ou bien recherchez les appareils vulnérables dans la page Comportement des entités de Microsoft Sentinel. Par exemple, examinez les cinq premiers appareils IoT avec le plus grand nombre d’alertes, ou recherchez un appareil par son adresse IP ou son nom d’appareil :

Pour plus d’informations, consultez Examiner les entités avec des pages d’entités dans Microsoft Sentinel et Examiner les incidents avec Microsoft Sentinel.

Investiguer l’alerte dans Defender pour IoT

Pour ouvrir une alerte dans Defender afin d’investiguer plus en profondeur, y compris la possibilité d’accéder aux données PCAP d’alerte, accédez à la page des détails de votre incident et sélectionnez Investiguer dans Microsoft Defender pour IoT. Par exemple :

La page des détails de l’alerte Defender pour IoT s’ouvre pour l’alerte associée. Pour plus d’informations, consultez Investiguer une alerte de réseau OT et y répondre.

Visualiser et surveiller les données Defender pour IoT

Pour visualiser et surveiller vos données Defender pour IoT, utilisez les classeurs déployés dans votre espace de travail Microsoft Sentinel dans le cadre de la solution Microsoft Defender pour IoT.

Les classeurs Defender pour IoT fournissent des investigations guidées pour les entités OT sur la base d’incidents ouverts, de notifications d’alertes et d’activités pour les ressources OT. Ils offrent également une expérience de chasse dans l’infrastructure MITRE ATT&CK® pour ICS et sont conçus pour permettre aux analystes, aux ingénieurs de sécurité et aux FOURNISSEURS de services de sécurité d’acquérir une connaissance situationnelle de la posture de sécurité ot.

Affichez les classeurs dans l’onglet Threat management > Workbooks > My workbooks de Microsoft Sentinel. Pour plus d’informations, consultez Visualiser les données collectées.

Le tableau suivant décrit les classeurs inclus dans la solution Microsoft Defender pour IoT :

| Classeur | Description | Journaux d’activité |

|---|---|---|

| Présentation | Tableau de bord affichant un résumé des métriques clés pour l’inventaire des appareils, la détection des menaces et les vulnérabilités. | Utilise des données à partir d’Azure Resource Graph (ARG) |

| Inventaire des appareils | Affiche des données telles que : nom de l’appareil OT, type, adresse IP, adresse Mac, modèle, système d’exploitation, numéro de série, fournisseur, protocoles, alertes ouvertes, CVE et recommandations par appareil. Peut être filtré par site, zone et capteur. | Utilise des données à partir d’Azure Resource Graph (ARG) |

| Incidents | Affiche des données telles que : - Métriques d’incident, incident le plus important, incident dans le temps, incident par protocole, incident par type d’appareil, incident par fournisseur et incident par adresse IP. - Incident par gravité, temps moyen de réponse de l’incident, temps moyen de résolution de l’incident et raisons de fermeture de l’incident. |

Utilise les données du journal suivant :SecurityAlert |

| Alertes | Affiche des données telles que : métriques d’alerte, alertes les plus importantes, alertes dans le temps, alertes par gravité, alertes par moteur, alertes par type d’appareil, alerte par fournisseur et alerte par adresse IP. | Utilise des données à partir d’Azure Resource Graph (ARG) |

| MITRE ATT&CK® pour ICS | Affiche des données telles que : nombre de tactiques, détails de la tactique, tactique dans le temps, nombre de techniques. | Utilise les données du journal suivant :SecurityAlert |

| Vulnerabilities | Affiche les vulnérabilités et les CVE pour les appareils vulnérables. Peut être filtré par site d’appareil et gravité CVE. | Utilise des données à partir d’Azure Resource Graph (ARG) |

Automatiser la réponse aux alertes Defender pour IoT

Un playbook est un ensemble d’actions de correction automatisées qui peuvent être exécutées à partir de Microsoft Sentinel sous forme de routine. Un playbook peut vous aider à automatiser et orchestrer votre réponse aux menaces. Il peut être exécuté manuellement ou configuré pour s’exécuter automatiquement en réponse à des alertes ou des incidents spécifiques, lorsqu’il est déclenché par une règle d’analyse ou une règle d’automatisation, respectivement.

La solution Microsoft Defender pour IoT comprend des playbooks prêts à l’emploi qui fournissent les fonctionnalités suivantes :

- Fermer automatiquement les incidents

- Envoyer des notifications par e-mail par ligne de production

- Créer un nouveau ticket ServiceNow

- Mettre à jour les états d’alerte dans Defender pour IoT

- Automatiser les flux de travail pour les incidents avec des CVE actifs

- Envoyer un e-mail au propriétaire de l’appareil IoT/OT

- Triage des incidents impliquant des appareils très importants

Avant d’utiliser les playbooks prêts à l’emploi, veillez à effectuer les étapes requises comme indiqué ci-dessous.

Pour plus d'informations, consultez les pages suivantes :

- Didacticiel : utiliser des règles d’automatisation dans Microsoft Sentinel

- Automatisation de la réponse aux menaces avec des playbooks dans Microsoft Sentinel

Conditions préalables du playbook

Avant d’utiliser les playbooks prêts à l’emploi, assurez-vous d’effectuer les prérequis suivants, selon les besoins de chaque playbook :

- Vérifier les connexions de playbook valides

- Ajouter un rôle requis à votre abonnement

- Connecter vos incidents, règles d'analyse pertinentes et le playbook

Vérifier les connexions de playbook valides

Cette procédure permet de s’assurer que chaque étape de connexion de votre playbook dispose de connexions valides et est requise pour tous les playbooks de solution.

Pour assurer la validité de vos connexions :

Dans Microsoft Sentinel, ouvrez le playbook à partir de Automation>Active playbooks.

Sélectionnez un playbook pour l’ouvrir en tant qu’application logique.

Une fois le playbook ouvert en tant qu’application logique, sélectionnez Concepteur d’application logique. Développez chaque étape de l’application logique pour vérifier les connexions non valides, indiquées par un triangle d’avertissement orange. Par exemple :

Important

Veillez à développer chaque étape dans l’application logique. Les connexions non valides peuvent être masquées dans d’autres étapes.

Sélectionnez Enregistrer.

Ajouter un rôle requis à votre abonnement

Cette procédure décrit comment ajouter un rôle requis à l’abonnement Azure où le playbook est installé, et elle est nécessaire uniquement pour les playbooks suivants :

- AD4IoT-AutoAlertStatusSync

- AD4IoT-CVEAutoWorkflow

- AD4IoT-SendEmailtoIoTOwner

- AD4IoT-AutoTriageIncident

Les rôles requis diffèrent selon le playbook, mais les étapes restent identiques.

Pour ajouter un rôle requis à votre abonnement :

Dans Microsoft Sentinel, ouvrez le playbook à partir de Automatisation>Playbooks actifs.

Sélectionnez un playbook pour l’ouvrir en tant qu’application logique.

Une fois le playbook ouvert en tant qu’application logique, sélectionnez Identité et système affecté, puis, dans la zone Autorisations, sélectionnez le bouton Attributions de rôles Azure.

Sur la page Attributions de rôles Azure, sélectionnez Ajouter une attribution de rôle.

Dans le volet Ajouter une attribution de rôle :

Définir l’Étendue sur Abonnement.

Dans la liste déroulante, sélectionnez l’Abonnement dans lequel votre playbook est installé.

Dans la liste déroulante Rôle, sélectionnez l’un des rôles suivants, en fonction du playbook avec lequel vous travaillez :

Nom du playbook Role AD4IoT-AutoAlertStatusSync Administrateur de la sécurité AD4IoT-CVEAutoWorkflow Lecteur AD4IoT-SendEmailtoIoTOwner Lecteur AD4IoT-AutoTriageIncident Lecteur

Quand vous avez terminé, sélectionnez Enregistrer.

Connecter vos incidents, règles d'analyse pertinentes et le playbook

Cette procédure explique comment configurer une règle d’analyse Microsoft Sentinel pour exécuter automatiquement vos playbooks en fonction d’un déclencheur d’incident et est nécessaire pour tous les playbooks de solution.

Pour ajouter votre règle d’analyse :

Dans Microsoft Sentinel, accédez à Automatisation>Règles d’automatisation.

Pour créer une règle d’automatisation, sélectionnez Créer>Règle d’automatisation.

Dans le champ Déclencheur, sélectionnez l’un des déclencheurs suivants, en fonction du playbook avec lequel vous travaillez :

- Le playbook AD4IoT-AutoAlertStatusSync : sélectionnez le déclencheur Quand un incident est mis à jour

- Tous les autres playbooks de solution : sélectionnez le déclencheur Quand un incident est créé

Dans la zone Conditions, sélectionnez Si > Nom de la règle d’analyse > Contient, puis sélectionnez les règles d’analyse spécifiques pertinentes pour Defender pour IoT dans votre organisation.

Par exemple :

Vous utilisez peut-être des règles d’analyse prêtes à l’emploi, ou vous avez peut-être modifié le contenu prête à l’emploi ou créé votre propre contenu. Pour plus d’informations, consultez Détecter les menaces prêtes à l’emploi avec les données Defender pour IoT.

Dans la zone Actions, sélectionnez Exécuter un playbook>nom du playbook.

Sélectionnez Exécuter.

Conseil

Vous pouvez aussi exécuter manuellement un playbook à la demande. Cela peut être utile dans les situations où vous souhaitez plus de contrôle sur les processus d’orchestration et de réponse. Pour plus d’informations, consultez Exécuter un playbook à la demande.

Fermer automatiquement les incidents

Nom du playbook : AD4IoT-AutoCloseIncidents

Dans certains cas, les activités de maintenance génèrent des alertes dans Microsoft Sentinel qui peuvent détourner une équipe SOC du traitement des véritables problèmes. Ce playbook ferme automatiquement les incidents créés à partir de telles alertes pendant une période de maintenance spécifiée, en analysant explicitement les champs d’entité de l’appareil IoT.

Pour utiliser ce playbook :

- Entrez la période de temps nécessaire au moment où la maintenance est supposée se produire et les adresses IP des ressources concernées, telles que répertoriées dans un fichier Excel.

- Créez une Watchlist qui comprend toutes les adresses IP de ressources sur lesquelles les alertes doivent être gérées automatiquement.

Envoyer des notifications par e-mail par ligne de production

Nom du playbook : AD4IoT-MailByProductionLine

Ce playbook envoie un e-mail pour informer des parties prenantes spécifiques des alertes et des événements qui se produisent dans votre environnement.

Par exemple, si des équipes de sécurité spécifiques sont affectées à des lignes de produits ou à des emplacements géographiques spécifiques, vous souhaiterez qu’elles soient informées des alertes liées à leurs responsabilités.

Pour utiliser ce playbook, créez une Watchlist qui mappe les noms des capteurs et les adresses e-mail de chacune des parties prenantes que vous souhaitez alerter.

Créer un nouveau ticket ServiceNow

Nom du playbook : AD4IoT-NewAssetServiceNowTicket

En règle générale, l’entité autorisée à programmer un PLC est la station de travail d’ingénierie. Des attaquants peuvent ainsi créer de nouvelles stations de travail d’ingénierie dans le but de créer une programmation PLC malveillante.

Ce playbook ouvre un ticket dans SerivceNow chaque fois qu’une nouvelle station de travail d’ingénierie est détectée, en analysant explicitement les champs d’entité de l’appareil IoT.

Mettre à jour les états d’alerte dans Defender pour IoT

Nom du playbook : AD4IoT-AutoAlertStatusSync

Ce playbook met à jour les états d’alerte dans Defender pour IoT chaque fois qu’une alerte associée dans Microsoft Sentinel a une mise à jour d’état.

Cette synchronisation remplace tout état défini dans Defender pour IoT, dans le Portail Azure ou la console du capteur, afin que les états d’alerte correspondent à celui de l’incident associé.

Automatiser les flux de travail pour les incidents avec des CVE actifs

Nom du playbook : AD4IoT-CVEAutoWorkflow

Ce playbook ajoute des CVE actives aux commentaires d’incident des appareils affectés. Un triage automatisé est effectué si la CVE est critique et qu’une notification par e-mail est envoyée au propriétaire de l’appareil, comme défini au niveau du site dans Defender pour IoT.

Pour ajouter un propriétaire d’appareil, modifiez le propriétaire du site sur la page Sites et capteurs dans Defender pour IoT. Pour plus d’informations, consultez Options de gestion du site à partir du portail Azure.

Envoyer un e-mail au propriétaire de l’appareil IoT/OT

Nom du playbook : AD4IoT-SendEmailtoIoTOwner

Ce playbook envoie un e-mail avec les détails de l’incident au propriétaire de l’appareil tel qu’il est défini au niveau du site dans Defender pour IoT, afin qu’il puisse commencer à examiner, même à répondre directement à partir de l’e-mail automatisé. Les options de réponse sont les suivantes :

Oui, ceci est normal. Sélectionnez cette option pour fermer l’incident.

Non, ce n’est PAS prévu. Sélectionnez cette option pour conserver l’incident actif, augmenter la gravité et ajouter une balise de confirmation à l’incident.

L’incident est automatiquement mis à jour en fonction de la réponse sélectionnée par le propriétaire de l’appareil.

Pour ajouter un propriétaire d’appareil, modifiez le propriétaire du site sur la page Sites et capteurs dans Defender pour IoT. Pour plus d’informations, consultez Options de gestion du site à partir du portail Azure.

Triage des incidents impliquant des appareils très importants

Nom du playbook : AD4IoT-AutoTriageIncident

Ce playbook met à jour la gravité des incidents en fonction du niveau d’importance des appareils impliqués.

Étapes suivantes

Pour plus d'informations, consultez notre blog :Défense de l’infrastructure critique avec la solution Microsoft Sentinel : Solution de monitoring des menaces IT/OT