Intégration de Microsoft Defender XDR à Microsoft Sentinel

Intégrez Microsoft Defender XDR à Microsoft Sentinel pour transmettre en continu tous les incidents et évènements de repérage avancé Defender XDR à Microsoft Sentinel et les garder tous synchronisés entre le Portail Azure et le portail Microsoft Defender. Les incidents Defender XDR incluent l’ensemble des alertes, entités et informations pertinentes associées, ce qui vous offre suffisamment de contexte pour effectuer un triage et une investigation préliminaire dans Microsoft Sentinel. Une fois dans Microsoft Sentinel, les incidents restent synchronisés de manière bidirectionnelle avec Defender XDR, ce qui vous permet de tirer parti des avantages des deux portails dans votre investigation d’incidents.

Vous pouvez également intégrer Microsoft Sentinel avec Defender XDR à la plateforme d’opérations de sécurité unifiée dans le portail Defender. La plateforme d’opérations de sécurité unifiée regroupe les fonctionnalités complètes de Microsoft Sentinel, de Defender XDR et d’une IA générative conçue spécifiquement pour la cybersécurité. Pour plus d’informations, consultez les ressources suivantes :

- Billet de blog : Disponibilité générale de la plateforme d’opérations de sécurité unifiée Microsoft

- Microsoft Sentinel sur le portail Microsoft Defender

- Microsoft Copilot dans Microsoft Defender

Microsoft Sentinel et Defender XDR

Utilisez l’une des méthodes suivantes pour intégrer Microsoft Sentinel aux services Microsoft Defender XDR :

Ingérez des données de service Microsoft Defender XDR dans Microsoft Sentinel et affichez les données Microsoft Sentinel dans le Portail Azure. Activez le connecteur Defender XDR dans Microsoft Sentinel.

Intégrez Microsoft Sentinel et Microsoft Defender XDR à une plateforme d’opérations de sécurité unifiée unique dans le portail Microsoft Defender. Dans ce cas, consultez les données Microsoft Sentinel directement dans le portail Microsoft Defender avec le reste de vos incidents, alertes, vulnérabilités et autres données de sécurité. Activez le connecteur Defender XDR dans Microsoft Sentinel et intégrez Microsoft Sentinel à la plateforme d’opérations unifiée dans le portail Defender.

Sélectionnez l’onglet approprié pour voir à quoi ressemble l’intégration de Microsoft Sentinel à Defender XDR en fonction de la méthode d’intégration que vous utilisez.

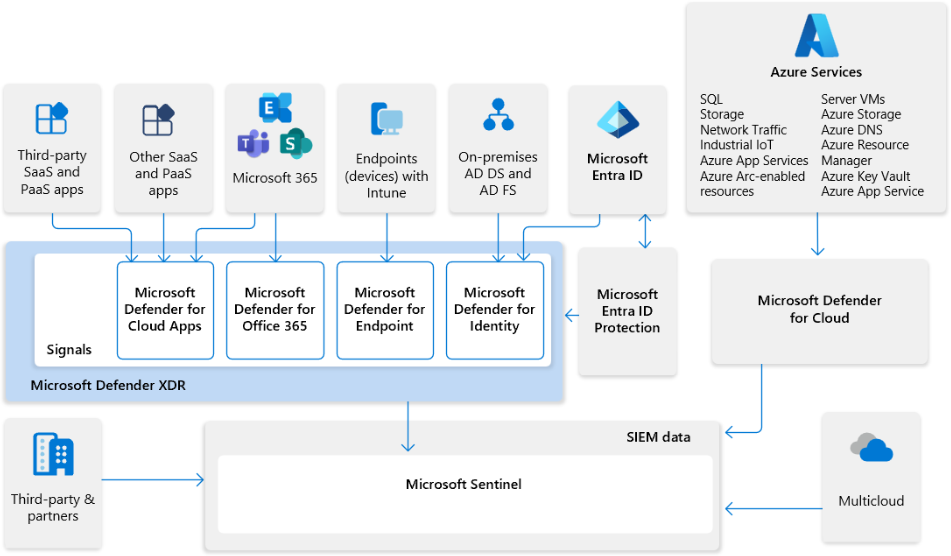

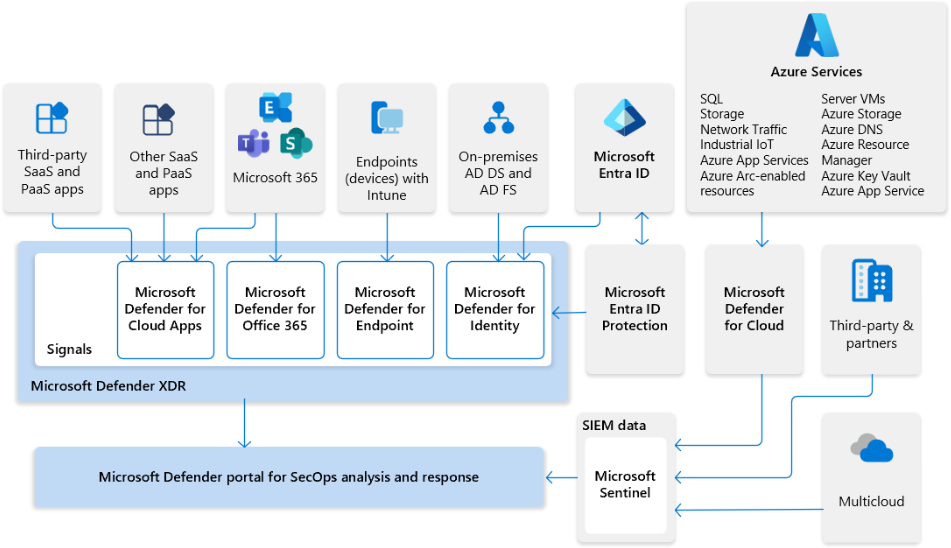

L’illustration suivante montre comment la solution XDR de Microsoft s’intègre parfaitement à Microsoft Sentinel.

Dans ce diagramme :

- Les insights provenant des signaux de l’ensemble de votre organisation alimentent Microsoft Defender XDR et Microsoft Defender pour le cloud.

- Microsoft Defender XDR et Microsoft Defender pour le cloud envoient des données de journal SIEM sur des connecteurs Microsoft Sentinel.

- Les équipes SecOps peuvent ensuite analyser les menaces identifiées et y répondre dans les portails Microsoft Sentinel et Microsoft Defender XDR.

- Microsoft Sentinel prend en charge les environnements multicloud et s’intègre aux applications et partenaires tiers.

Corrélation des incidents et alertes

En intégrant Defender XDR à Microsoft Sentinel, les incidents Defender XDR sont visibles et gérables depuis Microsoft Sentinel. Cela vous permet d’avoir une file d’attente d’incidents principale dans l’ensemble de l’organisation. Consultez et mettez en corrélation les incidents Defender XDR avec les incidents de tous vos autres systèmes cloud et locaux. En même temps, cette intégration vous permet de bénéficier de la puissance et des fonctionnalités uniques de Defender XDR pour des investigations approfondies, ainsi que d’une expérience propre à Defender dans tout l’écosystème de Microsoft 365.

Defender XDR enrichit et regroupe les alertes de plusieurs produits Microsoft Defender, ce qui a pour effet de réduire la taille de la file d’attente des incidents du SOC et de raccourcir le temps de résolution. Les alertes des produits et services Microsoft Defender suivants sont également incluses dans l’intégration de Defender XDR à Microsoft Sentinel :

- Microsoft Defender for Endpoint

- Microsoft Defender pour Identity

- Microsoft Defender pour Office 365

- Microsoft Defender for Cloud Apps

- Gestion des vulnérabilités Microsoft Defender

Les autres services dont les alertes sont collectées par Defender XDR incluent :

- Protection contre la perte de données Microsoft Purview (En savoir plus)

- Protection Microsoft Entra ID (En savoir plus)

Le connecteur Defender XDR apporte également des incidents de Microsoft Defender pour le cloud. Pour synchroniser également les alertes et les entités de ces incidents, vous devez activer le connecteur Microsoft Defender pour le cloud dans Microsoft Sentinel. Sinon, vos incidents Defender pour le cloud apparaissent vides. Pour plus d’informations, consultez Ingérer les incidents Microsoft Defender pour le cloud avec l’intégration Microsoft Defender XDR.

En plus de collecter les alertes de ces composants et autres services, Defender XDR génère ses propres alertes. Il crée des incidents à partir de toutes ces alertes et les envoie à Microsoft Sentinel.

Cas d’utilisation et scénarios courants

Envisagez d’intégrer Defender XDR à Microsoft Sentinel pour les cas d’usage et scénarios suivants :

Intégrez Microsoft Sentinel à la plateforme d’opérations de sécurité unifiée du portail Microsoft Defender. L’activation du connecteur Defender XDR est un prérequis.

Activez la connexion en un clic d’incidents Defender XDR, y compris toutes les alertes et entités des composants Defender XDR, dans Microsoft Sentinel.

Autorisez la synchronisation bidirectionnelle entre les incidents Microsoft Sentinel et Defender XDR pour l’état, le propriétaire et le motif de clôture.

Appliquez les fonctionnalités de regroupement et d’enrichissement d’alertes Defender XDR dans Microsoft Sentinel, ce qui vous permettra de réduire le temps de résolution.

Facilitez les investigations sur les deux portails avec des liens ciblés en contexte entre un incident Microsoft Sentinel et son incident Defender XDR associé.

Pour plus d’informations sur les fonctionnalités de l’intégration de Microsoft Sentinel à Defender XDR dans la plateforme d’opérations de sécurité unifiée, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Connexion à Microsoft Defender XDR

Activez le connecteur Microsoft Defender XDR dans Microsoft Sentinel pour envoyer tous les incidents et toutes les alertes Defender XDR à Microsoft Sentinel et conserver les incidents synchronisés.

Tout d’abord, installez la solution Microsoft Defender XDR pour Microsoft Sentinel depuis le Hub de contenu. Ensuite, activez le connecteur de données Microsoft Defender XDR pour collecter des incidents et des alertes. Pour plus d’informations, consultez Connecter des données de Microsoft Defender XDR à Microsoft Sentinel.

Après avoir activé la collecte des alertes et des incidents dans le connecteur de données Defender XDR, les incidents Defender XDR apparaissent dans la file d’attente des incidents Microsoft Sentinel peu après leur génération dans Defender XDR. Jusqu’à 10 minutes peuvent s’écouler entre le moment où un incident est généré dans Defender XDR et le moment où il apparaît dans Microsoft Sentinel. Dans ces incidents, le champ Nom du produit d’alerte contient Microsoft Defender XDR ou l’un des noms des services Defender du composant.

Pour intégrer votre espace de travail Microsoft Sentinel à la plateforme d’opérations de sécurité unifiée dans le portail Defender, consultez Connecter Microsoft Sentinel à Microsoft Defender XDR.

Coûts d’ingestion

Les alertes et les incidents de Defender XDR, incluant les éléments qui remplissent les tableaux SecurityAlert et SecurityIncident, sont ingérés dans, et synchronisés avec, Microsoft Sentinel sans frais. Pour tous les autres types de données provenant de composants individuels de Defender (tels que les tableaux de Repérage avancé DeviceInfo, DeviceFileEvents et EmailEvents entre autres), l’ingestion est facturée. Pour plus d’informations, consultez Planifier les coûts et comprendre la tarification et la facturation de Microsoft Sentinel.

Comportement d’ingestion des données

Lorsque le connecteur Defender XDR est activé, les alertes créées par les produits intégrés à Defender XDR sont envoyées à Defender XDR et regroupées en incidents. Les alertes et les incidents sont transmis à Microsoft Sentinel via le connecteur Defender XDR. L’exception à ce processus est Defender pour le cloud. Vous pouvez activer des alertes Defender pour le cloud basées sur le locataire pour recevoir l’ensemble des alertes et des incidents via Defender XDR, ou conserver des alertes basées sur les abonnements et les promouvoir en incidents au sein de Microsoft Sentinel dans le Portail Azure. Pour obtenir les options disponibles et plus d’informations, consultez les articles suivants :

- Microsoft Defender pour le cloud dans le portail Microsoft Defender

- Ingérer les incidents Microsoft Defender pour le cloud avec l’intégration de Microsoft Defender XDR

Règle de création d’incident Microsoft

Pour éviter de créer des incidents en double pour les mêmes alertes, le paramètre Règles de création d’incident Microsoft est désactivé pour les produits intégrés à Defender XDR lors de la connexion de Defender XDR. Les produits intégrés à Defender XDR incluent Microsoft Defender pour Identity, Microsoft Defender for Office 365 et bien plus encore. En outre, les règles de création d’incident Microsoft ne sont pas prises en charge sur la plateforme d’opérations de sécurité unifiée. Defender XDR a ses propres règles de création d’incident. Cette modification a les incidences potentielles suivantes :

Les règles de création d’incidents de Microsoft Sentinel vous permettent de filtrer les alertes qui seront utilisées pour créer des incidents. Ces règles étant désactivées, préservez la fonctionnalité de filtrage des alertes en configurant le réglage des alertes dans le portail Microsoft Defender ou en utilisant des règles d’automatisation pour supprimer ou fermer les incidents dont vous ne voulez pas.

Après avoir activé le connecteur Defender XDR, vous ne pourrez plus prédéfinir les titres des incidents. Le moteur de corrélation Defender XDR régit la création d’incident et nomme automatiquement les incidents qu’il crée. Cette modification est susceptible d’affecter les règles d’automatisation que vous avez créées et qui utilisent le nom de l’incident comme condition. Pour éviter cet écueil, utilisez des critères autres que le nom de l’incident comme conditions pour déclencher des règles d’automatisation. Nous vous recommandons d’utiliser des étiquettes.

Si vous utilisez les règles de création d’incident de Microsoft Sentinel pour d’autres solutions ou produits de sécurité Microsoft non intégrés à Defender XDR, comme Gestion des risques internes Microsoft Purview, et que vous envisagez d’intégrer la plateforme d’opérations de sécurité unifiée dans le portail Defender, remplacez vos règles de création d’incident par des règles d’analyse planifiées.

Utilisation d’incidents Microsoft Defender XDR dans Microsoft Sentinel et synchronisation bidirectionnelle

Les incidents Defender XDR s’affichent dans la file d’attente d’incidents Microsoft Sentinel avec le nom de produit Microsoft Defender XDR, ainsi qu’avec des détails et fonctionnalités similaires à ceux d’autres incidents Microsoft Sentinel. Chaque incident contient un lien vers l’incident parallèle dans le portail Microsoft Defender.

À mesure que l’incident évolue dans Defender XDR et que d’autres alertes ou entités viennent s’ajouter, l’incident Microsoft Sentinel est mis à jour en conséquence.

Les modifications apportées à l’état, au motif de clôture ou à l’affectation d’un incident Defender XDR, tant dans Defender XDR que dans Microsoft Sentinel, sont également mises à jour en conséquence dans la file d’attente d’incidents de l’un ou l’autre. La synchronisation a lieu dans les deux portails immédiatement après l’application de la modification de l’incident. Une actualisation peut être nécessaire pour voir les dernières modifications.

Dans Defender XDR, toutes les alertes d’un incident peuvent être transférées à un autre, ce qui a pour effet de fusionner les incidents. Quand cette fusion se produit, les incidents Microsoft Sentinel reflètent les modifications. Un incident contient toutes les alertes des incidents d’origine, tandis que l’autre est automatiquement clos avec l’étiquette « redirigé ».

Remarque

Les incidents dans Microsoft Sentinel peuvent contenir jusqu’à 150 alertes. Les incidents Defender XDR peuvent en avoir plus que cela. Si un incident Defender XDR contenant plus de 150 alertes est synchronisé sur Microsoft Sentinel, l’incident Microsoft Sentinel indique la présence de « 150+ » alertes et fournit un lien vers l’incident parallèle dans Defender XDR, où vous pouvez voir l’intégralité des alertes.

Collecte d’événements de repérage avancé

Le connecteur Defender XDR vous permet aussi de diffuser en continu les événements de repérage avancé, un type de données d’événement brutes, de Defender XDR et de ses services de composants vers Microsoft Sentinel. Collectez les événements de repérage avancé de tous les composants Defender XDR et transmettez-les en continu directement dans des tableaux spécialement conçus dans votre espace de travail Microsoft Sentinel. Ces tables sont générées sur le même schéma que celui utilisé dans le portail Defender, ce qui vous donne un accès complet à l’ensemble des évènements de repérage avancé et permet les tâches suivantes :

Copiez facilement vos requêtes de repérage avancé Microsoft Defender pour point de terminaison/Office 365/Identité/Applications cloud existantes dans Microsoft Sentinel.

Utilisez les journaux des événements bruts afin de fournir des insights supplémentaires pour vos alertes, la recherche de menaces et l’investigation, et mettez en corrélation les événements avec ceux provenant d’autres sources de données dans Microsoft Sentinel.

Stocker les journaux avec une période de rétention plus longue, au-delà de la période par défaut de 30 jours de Defender XDR. Pour ce faire, vous pouvez configurer la période de conservation de votre espace de travail ou la conservation par table dans Log Analytics.

Contenu connexe

Dans ce document, vous avez découvert les avantages de l’activation du connecteur Defender XDR dans Microsoft Sentinel.

- Connecter les données de Microsoft Defender XDR à Microsoft Sentinel

- Pour utiliser la plateforme d’opérations de sécurité unifiée dans le portail Defender, consultez Connecter Microsoft Sentinel à Microsoft Defender XDR.

- Vérifiez la disponibilité des différents types de données Microsoft Defender XDR dans les différents clouds Microsoft 365 et Azure.