Déployer la solution Microsoft Sentinel pour le SAP BTP

Cet article décrit comment déployer la solution Microsoft Sentinel pour le système SAP Business Technology Platform (BTP). La solution Microsoft Sentinel pour SAP BTP surveille et protège votre système SAP BTP. Elle collecte les audits et les journaux d’activité depuis l’infrastructure BTP et des applications BTP, et détecte les menaces, les activités suspectes, les activités illégitimes, etc. En savoir plus sur la solution.

Prérequis

Avant de commencer, vérifiez les points suivants :

- Votre solution Microsoft Sentinel est bien activée.

- Vous disposez d’un espace de travail Microsoft Sentinel défini et d’autorisations de lecture et d’écriture sur l’espace de travail.

- Votre organisation utilise SAP BTP (dans un environnement Cloud Foundry) pour simplifier les interactions avec les applications SAP et d’autres applications métier.

- Vous disposez d’un compte SAP BTP (qui prend en charge les comptes BTP dans l’environnement Cloud Foundry). Vous pouvez également utiliser un compte d’évaluation gratuite SAP BTP.

- Vous disposez du service SAP BTP auditlog-management et de la clé de service (consultez Configurer le compte et la solution BTP).

- Vous avez le rôle Contributeur Microsoft Sentinel sur l’espace de travail Microsoft Sentinel cible.

Configurer le compte et la solution BTP

Pour configurer le compte et la solution BTP :

Après vous être connecté à votre compte BTP (consultez les conditions préalables), suivez les étapes de récupération du journal d’audit sur le système SAP BTP.

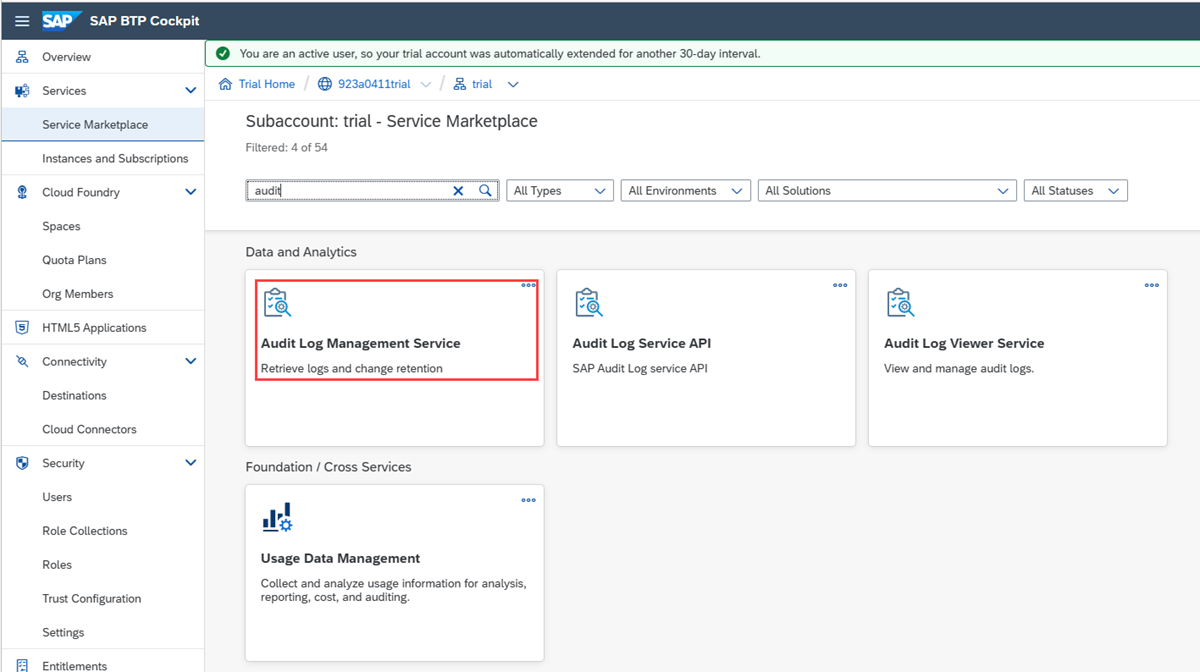

Dans le cockpit SAP BTP, sélectionnez le service de gestion des journaux d’audit.

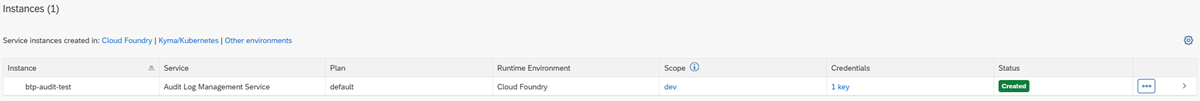

Créez une instance du service de gestion des journaux d’audit dans le sous-compte BTP.

Créez une clé de service et enregistrez les valeurs

url,uaa.clientid,uaa.clientecretetuaa.url. Celles-ci sont nécessaires pour déployer le connecteur de données.Voici quelques exemples de valeurs pour ce champ :

- url :

https://auditlog-management.cfapps.us10.hana.ondemand.com - uaa.clientid :

00001111-aaaa-2222-bbbb-3333cccc4444|auditlog-management!b1237 - uaa.clientsecret :

aaaaaaaa-0b0b-1c1c-2d2d-333333333333 - uaa.url :

https://trial.authentication.us10.hana.ondemand.com

- url :

Connectez-vous au portail Azure.

Accédez au service Microsoft Sentinel.

Sélectionnez Hub de contenu, puis, dans la barre de recherche, recherchez BTP.

Sélectionner un SAP BTP.

Sélectionnez Installer.

Pour plus d’informations sur la gestion des composants de la solution, consultez Découvrir et déployer du contenu prête à l’emploi.

Sélectionnez Créer.

Sélectionnez le groupe de ressources et l’espace de travail Microsoft Sentinel dans lequel déployer la solution.

Sélectionnez Suivant jusqu’à ce que vous réussissiez la validation, puis sélectionnez Créer.

Une fois le déploiement de la solution terminé, revenez à votre espace de travail Microsoft Sentinel et sélectionnez Connecteurs de données.

Dans la barre de recherche, saisissez BTP, puis sélectionnez SAP BTP.

Sélectionnez Ouvrir la page du connecteur.

Dans la page du connecteur, assurez-vous que vous remplissez les conditions préalables requises énumérées et complétez les étapes de configuration. Quand vous êtes prêt, sélectionnez Ajouter un compte.

Spécifiez les paramètres que vous avez définis précédemment pendant la configuration. Le nom du sous-compte spécifié est projeté en tant que colonne dans la table

SAPBTPAuditLog_CLet peut être utilisé pour filtrer les journaux lorsque vous avez plusieurs sous-comptes.Remarque

La récupération des audits pour le compte global ne récupère pas automatiquement les audits pour le sous-compte. Suivez les étapes de configuration du connecteur pour chacun des sous-comptes que vous souhaitez surveiller, et suivez également ces étapes pour le compte global. Passez en revue ces Considérations relatives à la configuration de l’audit de compte.

Vérifiez que les journaux BTP circulent dans l’espace de travail Microsoft Sentinel :

- Connectez-vous à votre sous-compte BTP et exécutez quelques activités qui génèrent des journaux, telles que des connexions, l’ajout d’utilisateurs, la modification des autorisations, la modification des paramètres.

- Prévoyez 20 à 30 minutes pour que la transmission des journaux commence.

- Dans la page du connecteur SAP BTP , vérifiez que Microsoft Sentinel reçoit les données BTP ou interrogez directement la table SAPBTPAuditLog_CL.

Activez le classeur et les règles analytiques fournies dans le cadre de la solution en suivant ces instructions.

Considérez vos configurations relatives à l’audit de compte

La dernière étape du processus de déploiement consiste à prendre en compte vos configurations globales d’audit de compte et de sous-compte.

Configuration de l’audit de compte global

Lorsque vous activez la récupération du journal d’audit dans le cockpit BTP pour le compte global : si le sous-compte pour lequel vous souhaitez donner un droit d’accès au service de gestion des journaux d’audit se trouve sous un répertoire, vous devez d’abord donner un droit d’accès au service au niveau du répertoire. Vous pouvez alors autoriser le service au niveau du sous-compte.

Configuration de l’audit de sous-compte

Pour activer l’audit d’un sous-compte, complétez les étapes décrites dans la documentation de l’API d’audit des sous-comptes SAP.

La documentation de l’API explique comment activer la récupération du journal d’audit à l’aide de l’interface CLI Cloud Foundry.

Vous pouvez également récupérer les journaux via l’interface utilisateur :

- Dans votre sous-compte de service Place de marché SAP, créez une instance Service de gestion des journaux d’audit.

- Dans la nouvelle instance, créez une clé de service.

- Affichez la clé de service et récupérez les paramètres requis de l’étape 4 des instructions de configuration dans l’interface utilisateur du connecteur de données (url, uaa.url, uaa.clientid, et uaa.clientsecret).

Faire pivoter la clé secrète client BTP

Nous vous recommandons de faire pivoter régulièrement les clés secrètes clients du sous-compte BTP. Pour découvrir une approche automatisée basée sur la plateforme, consultez notre article Renouvellement automatique de certificat de magasin de confiance SAP BTP avec Azure Key Vault – ou comment arrêter une fois pour toutes de penser aux dates d’expiration (blog SAP).

L’exemple de script suivant illustre le processus de mise à jour d’un connecteur de données existant avec un nouveau secret extrait d’Azure Key Vault.

Avant de commencer, collectez les valeurs dont vous avez besoin pour les paramètres de scripts, notamment :

- L’ID d’abonnement, le groupe de ressources et le nom de votre espace de travail Microsoft Sentinel.

- Le coffre de clés et le nom du secret du coffre de clés.

- Le nom du connecteur de données que vous souhaitez mettre à jour avec un nouveau secret. Pour identifier le nom du connecteur de données, ouvrez le connecteur de données SAP BPT dans la page des connecteurs de données Microsoft Sentinel. Le nom du connecteur de données a la syntaxe suivante : BTP_{nom du connecteur}

param(

[Parameter(Mandatory = $true)] [string]$subscriptionId,

[Parameter(Mandatory = $true)] [string]$workspaceName,

[Parameter(Mandatory = $true)] [string]$resourceGroupName,

[Parameter(Mandatory = $true)] [string]$connectorName,

[Parameter(Mandatory = $true)] [string]$clientId,

[Parameter(Mandatory = $true)] [string]$keyVaultName,

[Parameter(Mandatory = $true)] [string]$secretName

)

# Import the required modules

Import-Module Az.Accounts

Import-Module Az.KeyVault

try {

# Login to Azure

Login-AzAccount

# Retrieve BTP client secret from Key Vault

$clientSecret = (Get-AzKeyVaultSecret -VaultName $keyVaultName -Name $secretName).SecretValue

if (!($clientSecret)) {

throw "Failed to retrieve the client secret from Azure Key Vault"

}

# Get the connector from data connectors API

$path = "/subscriptions/{0}/resourceGroups/{1}/providers/Microsoft.OperationalInsights/workspaces/{2}/providers/Microsoft.SecurityInsights/dataConnectors/{3}?api-version=2024-01-01-preview" -f $subscriptionId, $resourceGroupName, $workspaceName, $connectorName

$connector = (Invoke-AzRestMethod -Path $path -Method GET).Content | ConvertFrom-Json

if (!($connector)) {

throw "Failed to retrieve the connector"

}

# Add the updated client ID and client secret to the connector

$connector.properties.auth | Add-Member -Type NoteProperty -Name "clientId" -Value $clientId

$connector.properties.auth | Add-Member -Type NoteProperty -Name "clientSecret" -Value ($clientSecret | ConvertFrom-SecureString -AsPlainText)

# Update the connector with the new auth object

Invoke-AzRestMethod -Path $path -Method PUT -Payload ($connector | ConvertTo-Json -Depth 10)

}

catch {

Write-Error "An error occurred: $_"

}