Comprendre le renseignement sur les menaces dans Microsoft Sentinel

Microsoft Sentinel est une solution Gestion des informations et des événements de sécurité (SIEM) native dans le cloud ayant la possibilité d’extraire rapidement la veille des menaces à partir de nombreuses sources.

Important

Microsoft Sentinel est désormais en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft du portail Microsoft Defender. Pour en savoir plus, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Introduction au renseignement sur les menaces

Le renseignement sur les cybermenaces (CTI, Cyber Threat Intelligence) est constitué d’informations qui décrivent des menaces existantes ou potentielles pour les systèmes et les utilisateurs. Cette veille prend plusieurs formes, comme les rapports écrits qui détaillent les motivations, l’infrastructure et les techniques d’un acteur de la menace particulier. Il peut également s’agir d’observations spécifiques d’adresses IP, de domaines, de hachages de fichier et d’autres artefacts associés aux menaces connues.

Les organisations utilisent CTI pour fournir un contexte essentiel à une activité inhabituelle, afin que le personnel de sécurité puisse prendre rapidement des mesures pour protéger leurs collaborateurs, informations et ressources. Vous pouvez approvisionner CTI à partir de plusieurs emplacements, tels que :

- Des flux de données open source.

- Des communautés partageant la veille des menaces.

- Des flux d’intelligence commerciaux.

- Une intelligence locale collectée au cours d’enquêtes de sécurité au sein d’une organisation.

Pour les solutions SIEM, telles que Microsoft Sentinel, les formes les plus courantes de CTI sont les indicateurs de menace, également appelés indicateurs de compromission (IdC) ou indicateurs d’attaque. Les indicateurs de menace sont des données qui associent des artefacts observés comme des URL, des hachages de fichier ou des adresses IP, à une activité de menace connue comme le hameçonnage, les botnets ou les programmes malveillants. Cette forme de veille des menaces est souvent appelée veille des menaces tactique. Elle est appliquée à des produits de sécurité et à l’automatisation à grande échelle. Elle permet de détecter les menaces potentielles auxquelles une organisation est exposée et de la protéger contre celles-ci.

Utilisez des indicateurs de menace dans Microsoft Sentinel pour détecter les activités malveillantes observées dans votre environnement et fournir un contexte aux enquêteurs de sécurité afin d’éclairer leurs décisions en matière de réponse.

Vous pouvez intégrer la veille des menaces à Microsoft Sentinel via les activités suivantes :

- Importez la veille des menaces dans Microsoft Sentinel en activant des connecteurs de données sur différentes plateformes et différents flux de veille des menaces.

- Affichez et gérez la veille des menaces importée dans Journaux d’activité et dans le volet Veille des menaces de Microsoft Sentinel.

- Détectez les menaces et générez des alertes et des incidents de sécurité en utilisant des modèles de règle Analytique intégrés basés sur la veille des menaces importée.

- Visualisez les informations essentielles concernant le renseignement sur les menaces importé dans Microsoft Sentinel à l’aide du classeur Renseignement sur les menaces.

Microsoft enrichit tous les indicateurs de veille des menaces avec des Données de géolocalisation et WhoIs qui sont affichées avec d’autres détails de l’indicateur.

La veille des menaces fournit également un contexte utile dans d’autres expériences Microsoft Sentinel, telles que la chasse et les notebooks. Pour découvrir plus d’informations, consultez Notebooks Jupyter dans Microsoft Sentinel et Tutoriel : Prendre en main les notebooks Jupyter et MSTICPy dans Microsoft Sentinel.

Notes

Pour plus d’informations sur la disponibilité des fonctionnalités dans les clouds du secteur public américain, consultez les tableaux Microsoft Sentinel dans Disponibilité des fonctionnalités cloud pour les clients du secteur public américain.

Importer le renseignement sur les menaces avec des connecteurs de données

Les indicateurs de veille sont importés en utilisant des connecteurs de données, comme toutes les autres données d’événement dans Microsoft Sentinel. Voici les connecteurs de données dans Microsoft Sentinel spécifiquement fournis comme indicateurs de menace :

- Connecteur de données de veille des menaces Microsoft Defender : utilisé pour ingérer les indicateurs de menace de Microsoft.

- Connecteur de données de veille des menaces Defender Threat Intelligence Premium : utilisé pour ingérer le flux de veille de Defender Threat Intelligence Premium.

- Veille des menaces – TAXII : utilisée pour les flux STIX/TAXII standard du secteur d’activité.

- API d’indicateurs de chargement de veille des menaces : utilisée pour les flux de veille des menaces intégrés et organisés en utilisant une API REST pour se connecter.

- Connecteur de données Plateforme de veille des menaces (TIP) : utilisé pour connecter les flux de veille des menaces en utilisant une API REST, mais il est sur la voie de la mise hors service.

Utilisez l'un de ces connecteurs de données dans la combinaison de votre choix, en fonction de la source des indicateurs de menaces de votre organisation. Ces trois connecteurs sont disponibles dans le Hub de contenu dans le cadre de la solution de veille des menaces. Si vous souhaitez en savoir plus concernant cette solution, veuillez consulter l’entrée Place de marché Azure Veille des menaces.

Consultez également ce catalogue des intégrations de veille des menaces qui est disponible avec Microsoft Sentinel.

Ajouter des connecteurs de menaces à Microsoft Sentinel avec le connecteur de données Defender Threat Intelligence

Introduisez dans votre espace de travail Microsoft Sentinel des indicateurs de compromission (IdC) publics, open source et haute fidélité générés par Defender Threat Intelligence grâce aux connecteurs de données Defender Threat Intelligence. Grâce à une configuration simple en un clic, utilisez la veille des menaces des connecteurs de données Defender Threat Intelligence Standard et Premium pour monitorer, alerter et chasser.

La règle d’analyse de menaces Defender Threat Intelligence disponible gratuitement vous offre un exemple de ce qui est fourni par le connecteur de données Defender Threat Intelligence Premium. Toutefois, avec la correspondance des analyses, seuls les indicateurs qui correspondent à la règle sont ingérés dans votre environnement. Le connecteur de données Defender Threat Intelligence Premium apporte la veille des menaces Premium et permet d’analyser plus de sources de données avec une plus grande flexibilité et une meilleure compréhension de la veille des menaces. Voici un tableau qui montre ce qu’il faut attendre lorsque vous accordez une licence au connecteur de données Defender Threat Intelligence Premium et que vous l’activez.

| Gratuit | Premium |

|---|---|

| IdC publiques | |

| Open-source intelligence (OSINT) | |

| Microsoft IOC | |

| OSINT enrichi par Microsoft |

Pour plus d’informations, consultez les articles suivants :

- Pour savoir comment obtenir une licence Premium et explorer toutes les différences entre les versions Standard et Premium, consultez la page du produit Microsoft Defender Threat Intelligence.

- Pour découvrir plus d’informations sur l’expérience Defender Threat Intelligence gratuite, consultez Présentation de l’expérience gratuite Defender Threat Intelligence pour Microsoft Defender XDR.

- Pour découvrir comment activer les connecteurs de données Defender Threat Intelligence et Defender Threat Intelligence Premium, consultez Activer le connecteur de données Defender Threat Intelligence.

- Pour en savoir plus sur la correspondance des analyses, consultez Utiliser la correspondance des analyses pour détecter les menaces.

Ajouter des indicateurs de menace à Microsoft Sentinel avec le connecteur de données API d’indicateurs de chargement de renseignement sur les menaces

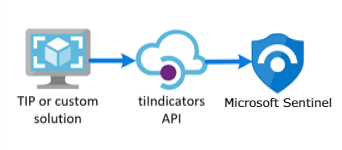

Beaucoup d’organisations utilisent des solutions de plateforme de renseignement sur les menaces (TIP) pour agréger les flux d’indicateurs de menaces issus de différentes sources. À partir du flux agrégé, les données sont organisées pour s’appliquer aux différentes solutions de sécurité, comme les appareils réseau, les solutions EDR/XDR ou les solutions SIEM (Microsoft Sentinel, par exemple). En utilisant le connecteur de données de l’API Indicateurs de chargement de la veille des menaces, vous pouvez utiliser ces solutions pour importer des indicateurs de menace dans Microsoft Sentinel.

Ce connecteur de données utilise une nouvelle API et fournit les améliorations suivantes :

- Les champs d’indicateur de menace sont basés sur le format standardisé STIX.

- L’application Microsoft Entra nécessite uniquement le rôle Contributeur Microsoft Sentinel.

- Le point de terminaison de requête de l’API est étendu au niveau de l’espace de travail. Les autorisations d’application Microsoft Entra requises autorisent l’attribution granulaire au niveau de l’espace de travail.

Pour découvrir plus d’informations, consultez Connecter votre plateforme de veille des menaces en utilisant l’API Indicateurs de chargement.

Ajouter des indicateurs de menace à Microsoft Sentinel avec le connecteur de données de la Plateforme de veille des menaces

Tout comme le connecteur de données de l’API Indicateurs de chargement, le connecteur de données de la Plateforme de veille des menaces utilise une API qui permet à votre solution personnalisée ou TIP d’envoyer des indicateurs dans Microsoft Sentinel. Toutefois, ce connecteur de données est maintenant sur un chemin d’accès pour la dépréciation. Nous vous recommandons de tirer parti des optimisations offertes par l’API Indicateurs de chargement.

Le connecteur de données TIP fonctionne avec l’API tiIndicators de sécurité Microsoft Graph. Vous pouvez également l’utiliser avec toute TIP personnalisée qui communique avec l’API tiIndicators pour envoyer des indicateurs à Microsoft Sentinel (et à d’autres solutions de sécurité Microsoft comme Microsoft Defender XDR).

Pour plus d’informations sur les solutions de plateformes de renseignement sur les menaces intégrées à Microsoft Sentinel, consultez Plateformes intégrées de renseignement sur les menaces. Pour plus d’informations, consultez Connecter votre plateforme de renseignement sur les menaces à Microsoft Sentinel.

Ajouter des indicateurs de menace à Microsoft Sentinel avec le connecteur de données Threat Intelligence – TAXII

La norme du secteur la plus largement adoptée pour la transmission du renseignement sur les menaces est une combinaison du format de données STIX et du protocole TAXII. Si votre organisation obtient des indicateurs de menace de solutions prenant en charge la version actuelle de STIX/TAXII (2.0 ou 2.1), utilisez le connecteur de données Threat Intelligence – TAXII pour introduire vos indicateurs de menace dans Microsoft Sentinel. Le connecteur de données Threat Intelligence – TAXII permet à un client TAXII intégré dans Microsoft Sentinel d’importer le renseignement sur les menaces à partir de serveurs TAXII 2.x.

Pour importer des indicateurs de menace au format STIX dans Microsoft Sentinel à partir d’un serveur TAXII :

- Obtenez l’ID de collection et la racine d’API du serveur TAXII.

- Activez la veille des menaces : connecteur de données TAXII dans Microsoft Sentinel.

Pour plus d’informations, consultez Connecter Microsoft Sentinel aux flux de renseignement sur les menaces STIX/TAXII.

Afficher et gérer vos indicateurs de menace

Affichez et gérez vos indicateurs dans la page Veille des menaces. Triez et filtrez vos indicateurs de menace importés, et effectuez des recherches, sans même écrire de requête Log Analytics.

Deux des tâches les plus courantes de veille des menaces sont la catégorisation des indicateurs et la création de nouveaux indicateurs liés aux enquêtes de sécurité. Créez ou modifiez les indicateurs de menace directement dans la page Veille des menaces lorsque vous avez uniquement besoin d’en gérer rapidement quelques-uns.

L’étiquetage des indicateurs de menace est un moyen simple de les regrouper pour faciliter leur recherche. En général, vous pouvez appliquer des balises à un indicateur lié à un incident spécifique ou si l’indicateur représente des menaces provenant d’un auteur connu particulier ou d’une campagne d’attaque bien connue. Après avoir recherché les indicateurs que vous voulez utiliser, vous pouvez les marquer de manière individuelle. Effectuez une sélection multiple d’indicateurs et marquez-les tous en même temps à l’aide d’une ou plusieurs balises. Du fait que la catégorisation est de forme libre, nous vous recommandons de créer des conventions d’affectation des noms standard pour les balises d’indicateur de menace.

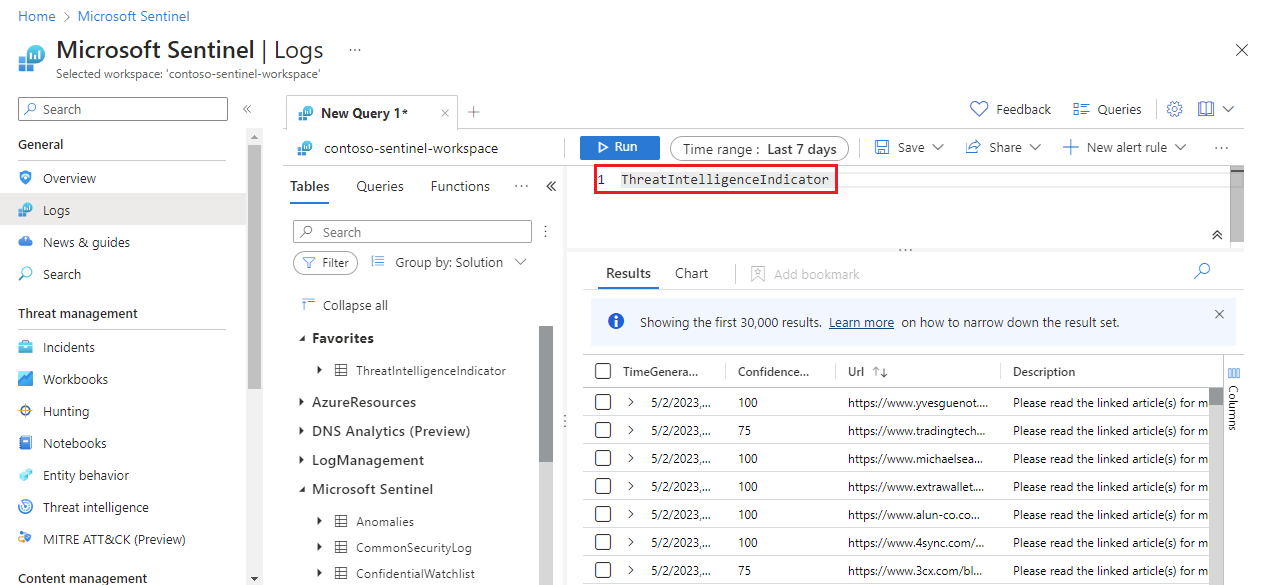

Validez vos indicateurs et affichez vos indicateurs de menace correctement importés à partir de l’espace de travail Log Analytics avec Microsoft Sentinel. La table ThreatIntelligenceIndicator sous le schéma Microsoft Sentinel est l’emplacement où sont stockés tous vos indicateurs de menace Microsoft Sentinel. Cette table est la base des requêtes de veille des menaces effectuées par d’autres fonctionnalités de Microsoft Sentinel, telles que les analyses et les classeurs.

Voici un exemple d’affichage d’une requête de base pour les indicateurs de menace.

Les indicateurs de veille des menaces sont ingérés dans la table ThreatIntelligenceIndicator de votre espace de travail Log Analytics en lecture seule. Lorsqu’un indicateur est mis à jour, une nouvelle entrée dans la table ThreatIntelligenceIndicator est créée. Seul l’indicateur le plus actuel s’affiche dans la page Veille des menaces. Microsoft Sentinel déduplique les indicateurs en fonction des propriétés IndicatorId et SourceSystem, puis choisit l’indicateur avec le plus récent TimeGenerated[UTC].

La propriété IndicatorId est générée en utilisant l’ID d’indicateur STIX. Lorsque des indicateurs sont importés ou créés à partir de sources autres que STIX, IndicatorId est généré par la source et le modèle de l’indicateur.

Pour découvrir plus d’informations sur l’affichage et la gestion de vos indicateurs de menace, consultez Travailler avec les indicateurs de menaces dans Microsoft Sentinel.

Voir vos enrichissements de données de géolocalisation et WhoIs (préversion publique)

Microsoft enrichit les indicateurs IP et domaine avec des données de GeoLocation et de WhoIs supplémentaires qui fournissent davantage de contexte pour les investigations dans lesquelles l’indicateur de compromission (IdC) sélectionné est trouvé.

Affichez les données GeoLocation et WhoIs dans le volet Veille des menaces pour ces types d’indicateur de menace importés dans Microsoft Sentinel.

Par exemple, utilisez les données GeoLocation pour rechercher des informations telles que l’organisation ou le pays d’un indicateur d’IP. Utilisez les données WhoIs pour rechercher des données telles que le registrar et les données de création d’enregistrement à partir d’un indicateur de domaine.

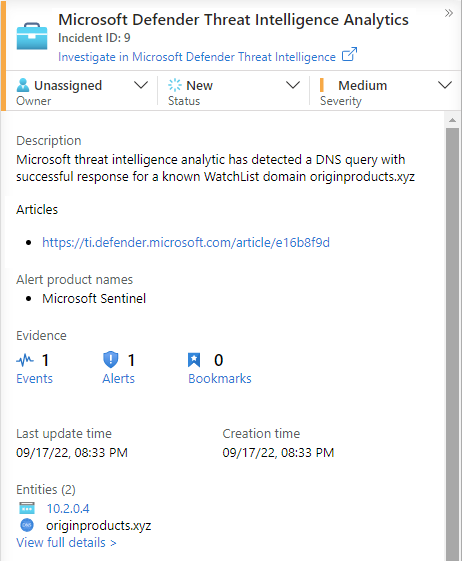

Détecter les menaces avec l’analytique des indicateurs de menace

Le cas d’usage le plus important pour les indicateurs de menace dans les solutions SIEM comme Microsoft Sentinel consiste à fournir des règles d’analyse dans le cadre de la détection des menaces. Ces règles basées sur les indicateurs comparent les événements bruts provenant de vos sources de données avec vos indicateurs de menace pour détecter les menaces de sécurité qui pèsent sur votre organisation. Dans Analyse de Microsoft Sentinel, vous créez des règles d’analyse qui s’exécutent selon une planification et qui génèrent des alertes de sécurité. Les règles sont pilotées par des requêtes. Parallèlement aux configurations, elles déterminent la fréquence à laquelle la règle doit s’exécuter, le type des résultats de requête qui doivent générer des alertes et incidents de sécurité et, éventuellement, déclencher une réponse automatisée.

Même si vous pouvez toujours créer des règles d’analyse à partir de zéro, Microsoft Sentinel fournit un ensemble de modèles de règle intégré, créé par des ingénieurs en sécurité de Microsoft, pour tirer parti de vos indicateurs de menace. Ces modèles sont basés sur le type d’indicateurs de menace (domaine, adresse e-mail, hachage de fichier, adresse IP ou URL) et les événements de source de données que vous souhaitez faire correspondre. Chaque modèle répertorie les sources requises nécessaires au fonctionnement de la règle. Ces informations permettent de déterminer facilement si les événements nécessaires sont déjà importés dans Microsoft Sentinel.

Par défaut, lorsque ces règles intégrées sont déclenchées, une alerte est créée. Dans Microsoft Sentinel, les alertes générées à partir de règles d’analyse génèrent également des incidents de sécurité. Dans le menu Microsoft Sentinel, sous Gestion des menaces, sélectionnez Incidents. Les incidents constituent ce que vos équipes chargées des opérations de sécurité trient et examinent pour déterminer les actions de réponse appropriées. Pour plus d’informations, consultez le didacticiel :Examiner les incidents avec Microsoft Sentinel.

Pour découvrir plus d’informations sur l’utilisation d’indicateurs de menace dans vos règles d’analyse, consultez Utiliser la veille des menaces pour détecter des menaces.

Microsoft fournit l’accès à veille sur les menaces via la règle analytique Defender Threat Intelligence. Pour découvrir plus d’informations sur la façon de tirer parti de cette règle qui génère des alertes et des incidents haute fidélité, consultez Utiliser l’analytique de correspondance pour détecter les menaces.

Les classeurs fournissent des insights concernant le renseignement sur les menaces

Les classeurs fournissent des tableaux de bord interactifs puissants qui vous donnent des insights sur tous les aspects de Microsoft Sentinel, et le renseignement sur les menaces ne fait pas exception. Utilisez le classeur Veille des menaces intégré pour visualiser les informations clés sur votre veille des menaces. Vous pouvez facilement personnaliser le classeur en fonction de vos besoins métier. Créez des tableaux de bord en associant de nombreuses sources de données pour vous aider à visualiser vos données de manière unique.

Étant donné que les classeurs Microsoft Sentinel sont basés sur des classeurs Azure Monitor, une documentation complète et de nombreux autres modèles sont déjà disponibles. Pour découvrir plus d’informations, consultez Créer des rapports interactifs avec les classeurs Azure Monitor.

Il existe également une ressource enrichie de classeurs Azure Monitor sur GitHub où vous pouvez télécharger d’autres modèles et partager à vos propres modèles.

Pour découvrir plus d’informations sur l’utilisation et la personnalisation du classeur Veille des menaces, consultez Travailler avec des indicateurs de menace dans Microsoft Sentinel.

Contenu connexe

Dans ce document, vous avez découvert les capacités de veille des menaces de Microsoft Sentinel, notamment le panneau Veille des menaces. Pour obtenir des conseils pratiques sur l’utilisation des capacités de veille des menaces de Microsoft Sentinel, consultez les articles suivants :

- Connecter Microsoft Sentinel aux flux de renseignements sur les menaces STIX/TAXII.

- Connecter des plateformes de renseignement sur les menaces à Microsoft Sentinel.

- Découvrez les Plateformes TIP, flux TAXII et enrichissements qui peuvent facilement être intégrés à Microsoft Sentinel.

- Utiliser des indicateurs de menace tout au long de l’expérience Microsoft Sentinel.

- Détectez des menaces avec des règles d’analyse intégrées ou personnalisées dans Microsoft Sentinel.

- Examiner les incidents dans Microsoft Sentinel.