Accéder à une application dans Azure Spring Apps dans un réseau virtuel

Remarque

Azure Spring Apps est le nouveau nom du service Azure Spring Cloud. Bien que le service ait un nouveau nom, vous verrez l’ancien nom à divers endroits pendant un certain temps, car nous travaillons à mettre à jour les ressources telles que les captures d’écran, les vidéos et les diagrammes.

Cet article s’applique au : Niveau ✔️ De base/Standard ✔️ Entreprise

Cet article explique comment accéder à un point de terminaison pour votre application dans un réseau privé.

Lorsque vous attribuez un point de terminaison à une application dans une instance de service Azure Spring Apps déployée dans votre réseau virtuel, le point de terminaison utilise un nom de domaine privé complet (FQDN). Le domaine est uniquement accessible dans le réseau privé. Les applications et les services utilisent le point de terminaison d’application. Il s'agit notamment du point de terminaison de test décrit dans la section Afficher les applications et les déploiements de Configurer un environnement de mise à l'essai dans Azure Spring Apps. La diffusion en continu des journaux, décrite dans Envoyer en streaming les journaux d’application Azure Spring Apps en temps réel, ne fonctionne que dans le réseau privé.

Les deux options suivantes sont disponibles pour rendre le point de terminaison que vous avez affecté :

Créez votre propre zone DNS (Domain Name Service) privée et liez-la à Azure Spring Apps. Cette méthode est vivement recommandée, car Azure Spring Apps lie automatiquement la zone DNS à votre réseau virtuel et gère l’enregistrement DNS pour le point de terminaison de votre application.

Créez votre propre zone DNS privée et gérez manuellement la liaison de réseau virtuel et les enregistrements DNS, en suivant les instructions pour localiser l’adresse IP de l’équilibreur de charge de votre instance de service Azure Spring Apps.

Prérequis

- Un abonnement Azure. Si vous n’avez pas d’abonnement, créez un compte gratuit avant de commencer.

- (Facultatif) Azure CLI 2.45.0 ou une version ultérieure.

- Une application existante dans une instance de service Azure Spring Apps déployée sur un réseau virtuel. Pour plus d’informations, consultez Déploiement d’Azure Spring Apps dans un réseau virtuel.

Créer une zone DNS privée

Suivez les étapes ci-dessous afin de créer une zone DNS privée pour une application dans le réseau privé :

Ouvrez le portail Azure. En utilisant la zone de recherche, recherchez Zones de DNS privé. Sélectionnez Zone DNS privé à partir des résultats de la recherche.

Sur la page Zones DNS privées, sélectionnez Ajouter.

Remplissez le formulaire sur la page Créer une zone DNS privée. Pour Nom, entrez private.azuremicroservices.io.

Sélectionnez Vérifier + créer.

Sélectionnez Créer.

La création de la zone peut prendre quelques minutes.

Configurez votre zone DNS privée pour gérer automatiquement les points de terminaison

Après avoir créé une zone DNS privée, vous pouvez utiliser Azure Spring Apps pour gérer vos zones DNS privées. Cette approche simplifie le processus de gestion des liaisons de réseau virtuel et des enregistrements DNS. Cette approche est particulièrement utile dans les environnements avec plusieurs instances au sein d’un seul réseau virtuel ou dans des environnements qui utilisent des peerings de réseaux virtuels. Azure Spring Apps automatise la gestion des liens de réseau virtuel et l’ajout dynamique ou la suppression d’enregistrements DNS « A » en tant que points de terminaison affectés ou non attribués.

Remarque

Azure Spring Apps ne gère pas automatiquement les points de terminaison affectés avant l’ajout de la zone DNS privée. Pour activer la gestion des enregistrements DNS pour ces points de terminaison, annulez l’affectation, puis réaffectez les points de terminaison.

Accorder l’autorisation à la zone DNS privée

Utilisez les étapes suivantes pour accorder des autorisations :

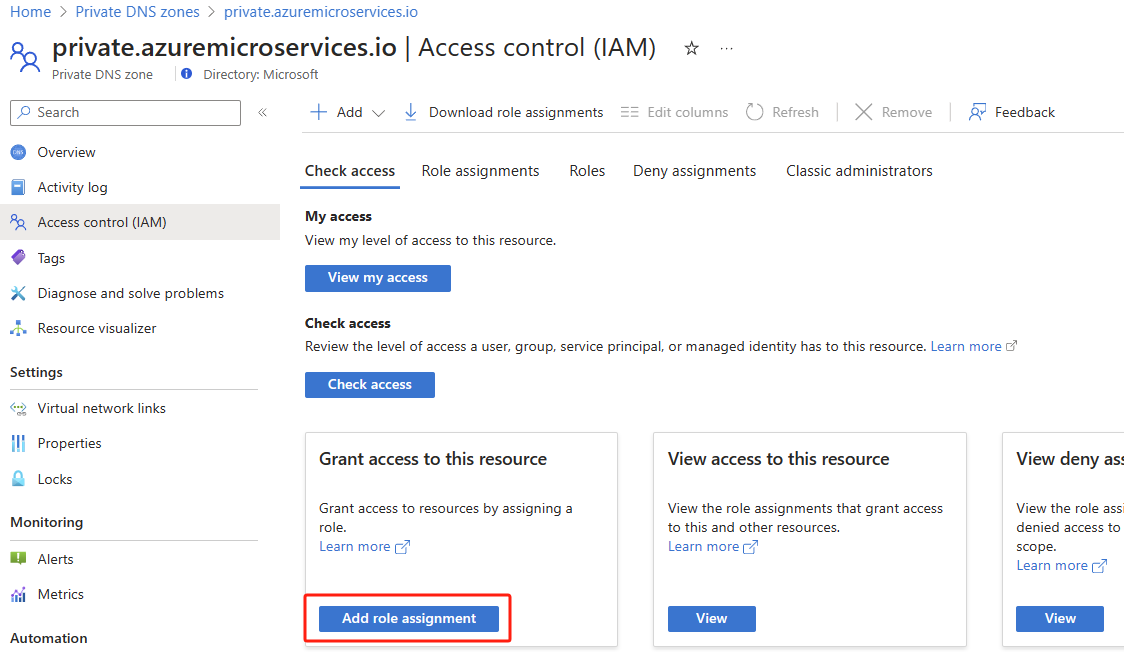

Sélectionnez la ressource de la zone DNS privée que vous avez créée – par exemple, private.azuremicroservices.io.

Sélectionnez Contrôle d’accès (IAM), puis Ajouter>Ajouter une attribution de rôle.

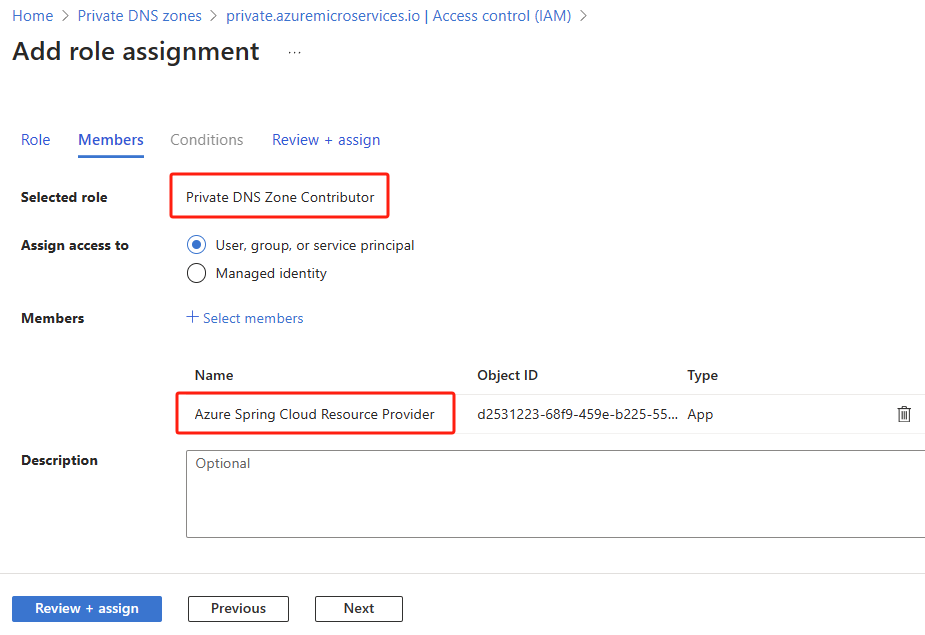

Attribuez le rôle

Private DNS Zone Contributorau Fournisseur de ressources Azure Spring Apps. Pour plus d’informations, consultez Attribuer des rôles Azure en utilisant le portail Azure.Remarque

Si vous ne trouvez pas le Fournisseur de ressources Azure Spring Apps, recherchez Fournisseur de ressources Azure Spring Cloud.

Lier la zone DNS privée à Azure Spring Apps

Pour lier la zone DNS privée à votre instance de service Azure Spring Apps, utilisez Azure CLI. Cette étape implique la spécification de votre groupe de ressources, du nom de l’instance Azure Spring Apps et de l’ID de ressource de la zone DNS privée.

Utilisez la commande suivante pour configurer la zone DNS privée avec Azure Spring Apps. Cette configuration permet à Azure Spring Apps de créer automatiquement une liaison de réseau virtuel dans la zone DNS privée et de gérer l’ajout ou la suppression d’enregistrements DNS « A » en tant que points de terminaison affectés ou non attribués.

az spring private-dns-zone add \

--resource-group $RESOURCE_GROUP \

--service $AZURE_SPRING_APPS_INSTANCE_NAME \

--zone-id $PRIVATE_DNS_ZONE_RESOURCE_ID

Si vous souhaitez dissocier votre instance Azure Spring Apps de la zone DNS privée et arrêter la gestion automatique des enregistrements DNS « A », vous pouvez nettoyer la configuration. Utilisez la commande suivante pour nettoyer la zone DNS privée configurée avec Azure Spring Apps :

az spring private-dns-zone clean \

--resource-group $RESOURCE_GROUP \

--service $AZURE_SPRING_APPS_INSTANCE_NAME

Configurez manuellement votre zone DNS privée

Si vous préférez avoir un contrôle total sur votre zone DNS privée, les sections suivantes vous montrent comment la configurer manuellement.

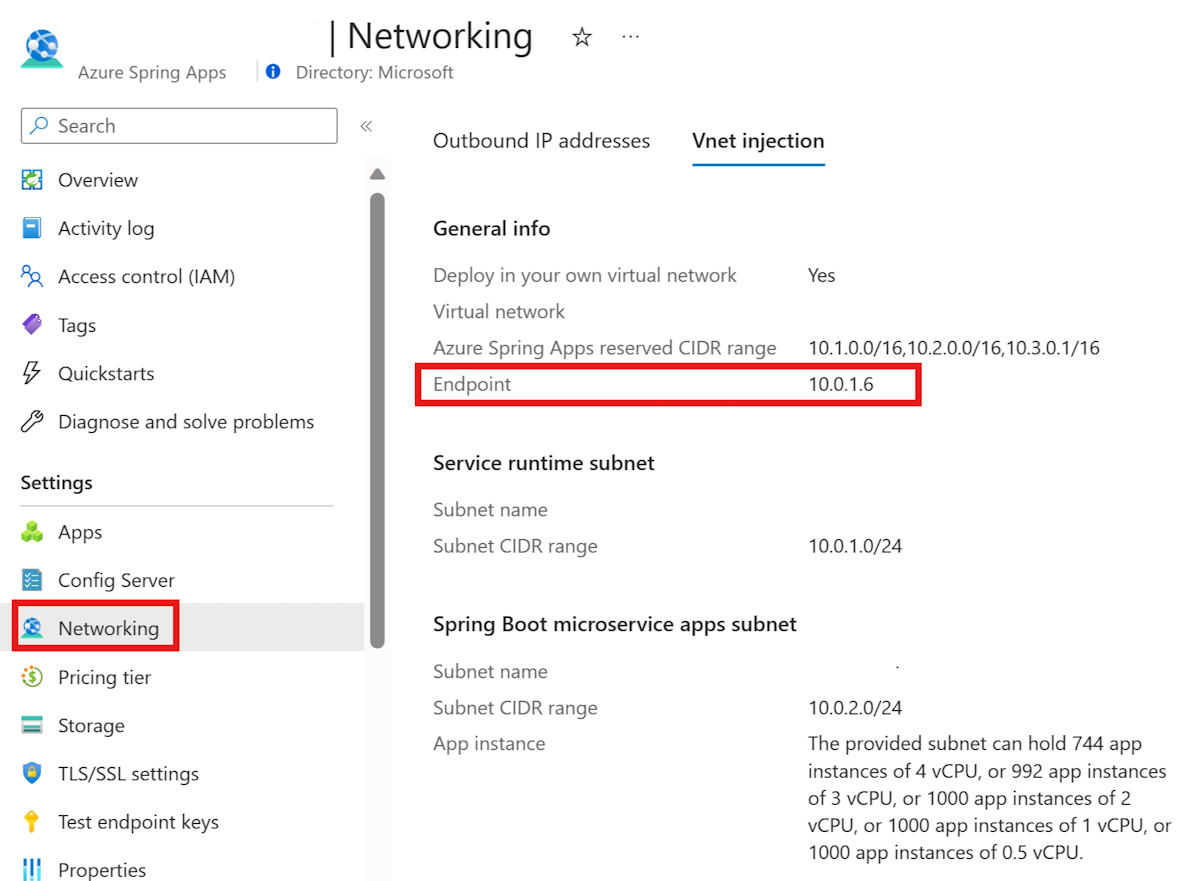

Trouvez l’adresse IP de votre application

Suivez les étapes ci-dessous pour rechercher l’adresse IP pour votre application :

Ajouter un DNS pour l’adresse IP

Si vous disposez de votre propre solution DNS pour votre réseau virtuel, comme un contrôleur de domaine Active Directory, Infoblox ou autre, vous devez faire pointer le domaine *.private.azuremicroservices.io vers l’adresse IP. Autrement, suivez les instructions suivantes pour créer une Zone DNS privé Azure dans votre abonnement afin de traduire/résoudre le FQDN privé en son adresse IP.

Remarque

Si vous utilisez Microsoft Azure opéré par 21Vianet, assurez-vous de remplacer private.azuremicroservices.io par private.microservices.azure.cn dans cet article. Pour plus d’informations, consultez Vérifier les points de terminaison dans Azure dans la section du guide du développeur Azure China.

Créer l’enregistrement DNS

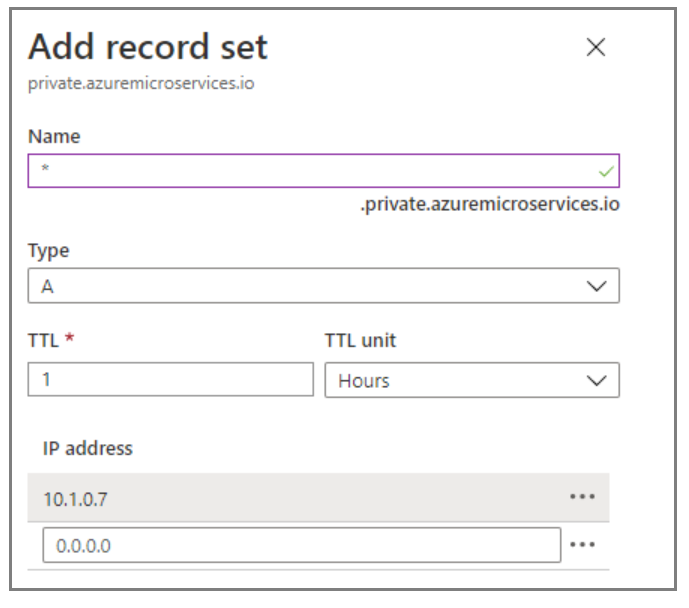

Vous devez créer un enregistrement de type « A » dans la zone DNS privée.

Procédez comme suit pour utiliser la zone DNS privée pour traduire/résoudre le DNS :

Sélectionnez la ressource de la zone DNS privée que vous avez créée – par exemple, private.azuremicroservices.io.

Sélectionnez Jeu d’enregistrements.

Dans Ajouter un jeu d’enregistrements, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Nom Entrez *. Type Sélectionnez A. TTL tapez 1. Unité de durée de vie Sélectionnez Heures. Adresse IP Entrez l’adresse IP. La capture d’écran suivante utilise l’adresse IP 10.1.0.7. Cliquez sur OK.

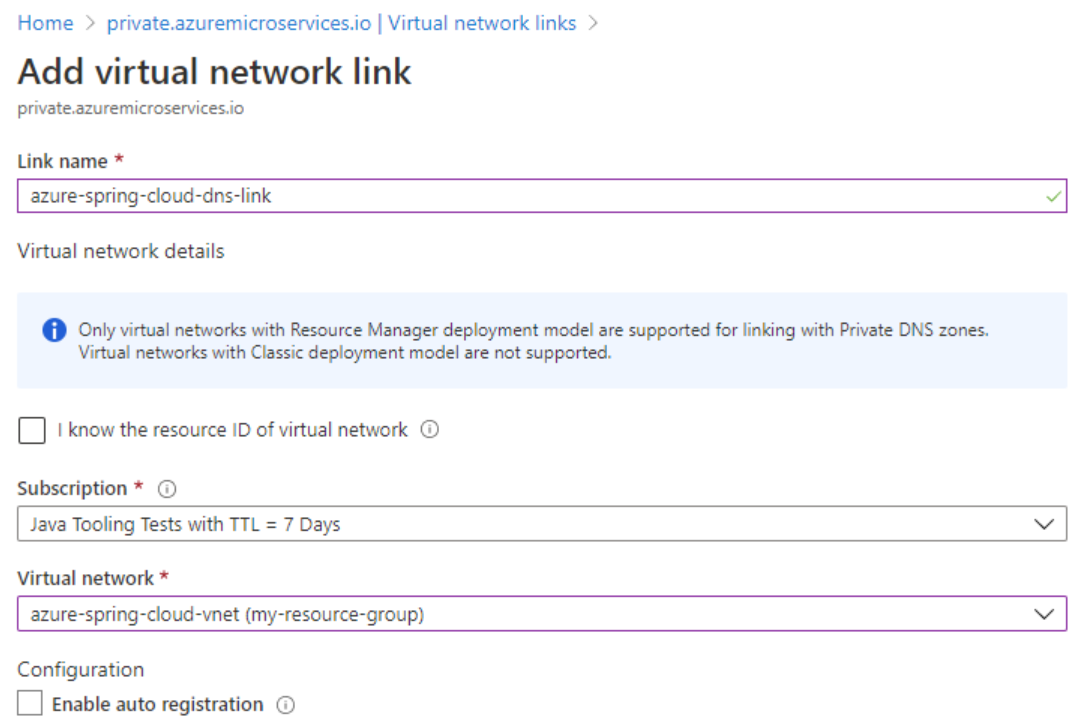

Lier la zone DNS privée à un réseau virtuel

Pour lier la zone DNS privée au réseau virtuel, vous devez créer un lien de réseau virtuel.

Suivez les étapes suivantes pour lier la zone DNS privé que vous avez créée au réseau virtuel qui contient votre service Azure Spring Apps :

Sélectionnez la ressource de la zone DNS privée que vous avez créée – par exemple, private.azuremicroservices.io.

Sélectionnez les liens Réseau virtuel, puis sélectionnez Ajouter.

Pour Nom du lien, entrez azure-spring-apps-dns-link.

Pour Réseau virtuel, sélectionnez le réseau virtuel que vous avez créé précédemment.

Cliquez sur OK.

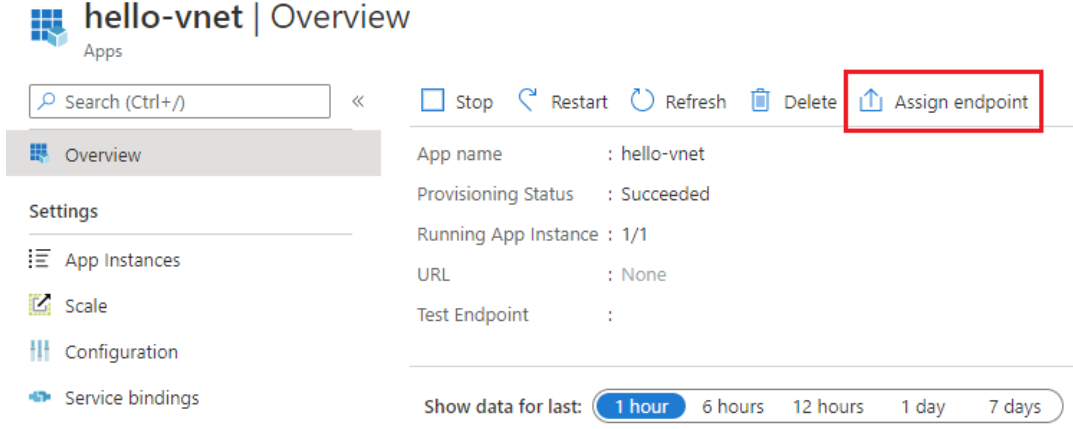

Affectez un FQDN privé pour votre application

Après avoir configuré votre zone DNS privée et déployé Azure Spring Apps dans un réseau virtuel, vous pouvez attribuer un FQDN privé à votre application. Pour plus d’informations, consultez Déploiement d’Azure Spring Apps dans un réseau virtuel.

Effectuez les étapes suivantes pour attribuer un FQDN privé :

Sélectionnez l’instance de service Azure Spring Apps déployée dans votre réseau virtuel, puis ouvrez l’onglet Applications.

Sélectionnez l’application pour ouvrir la page Vue d’ensemble.

Sélectionnez Attribuer un point de terminaison pour attribuer un nom de domaine complet privé à votre application. L’attribution d’un FQDN peut prendre quelques minutes.

Le nom de domaine complet privé (étiqueté URL) attribué est désormais disponible. Vous ne pouvez accéder à l’URL qu’au sein du réseau privé, mais pas sur l’internet.

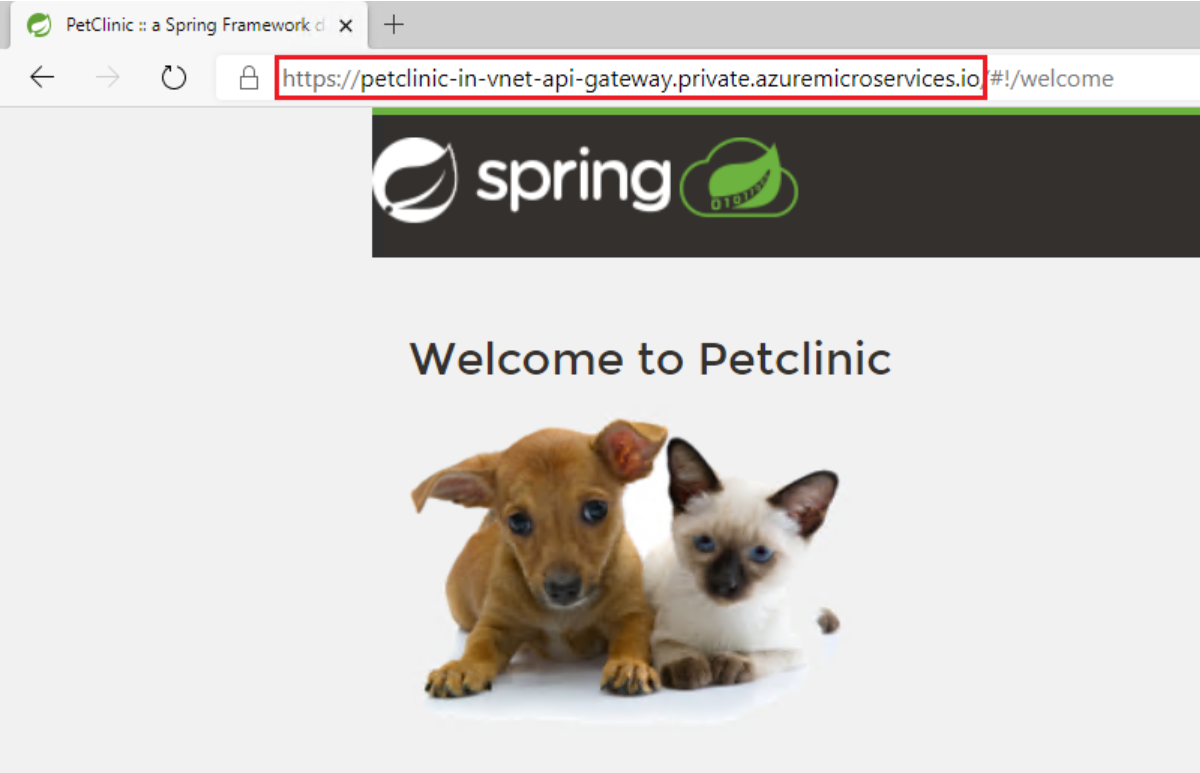

Accéder au nom de domaine complet privé de l’application

Une fois le FQDN privé attribué à l’application, vous pouvez y accéder dans le réseau privé. Par exemple, vous pouvez créer une machine jumpbox dans le même réseau virtuel ou dans un réseau virtuel appairé. Ensuite, sur ce jumpbox ou cette machine virtuelle, vous pouvez accéder au FQDN privé.

Nettoyer les ressources

Si vous prévoyez d’utiliser d’autres articles, vous pouvez conserver ces ressources. Quand vous n’en avez plus besoin, supprimez le groupe de ressources, ce qui supprime également les ressources qu’il contient. Pour supprimer le groupe de ressources à l’aide de la CLI Azure, utilisez la commande suivante :

az group delete --name $RESOURCE_GROUP

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour