Activer l’authentification Kerberos Microsoft Entra pour les identités hybrides sur Azure Files

Cet article décrit l’activation et la configuration de Microsoft Entra ID (anciennement Azure AD) pour l’authentification des identités utilisateur hybrides, qui sont des identités AD DS locales synchronisées sur Microsoft Entra ID. Les identités uniquement cloud ne sont pas prises en charge actuellement.

Cette configuration permet aux utilisateurs hybrides d’accéder aux partages de fichiers Azure à l’aide de l’authentification Kerberos, en utilisant Microsoft Entra ID pour émettre les tickets Kerberos nécessaires à l’accès au partage de fichiers avec le protocole SMB. Cela signifie que vos utilisateurs finaux peuvent accéder à des partages de fichiers Azure via Internet sans avoir besoin d’une connectivité réseau non bloquée à des contrôleurs de domaine depuis des clients joints à Microsoft Entra de façon hybride ou classique. Toutefois, la configuration de listes de contrôle d’accès (ACL) Windows ou d’autorisations au niveau des répertoires et des fichiers pour un utilisateur ou un groupe nécessite une connectivité réseau non bloquée au contrôleur de domaine local.

Pour plus d’informations sur les options prises en charge et sur les éléments à prendre en compte, consultez Vue d’ensemble des options d’authentification basée sur l’identité Azure Files pour l’accès SMB. Si vous souhaitez en savoir plus, veuillez consulter cette présentation approfondie.

Important

Vous pouvez seulement utiliser une méthode AD pour l’authentification basée sur l’identité avec Azure Files. Si l’authentification Kerberos Microsoft Entra pour les identités hybrides ne répond pas à vos exigences, vous pouvez peut-être utiliser Active Directory Domain Services (AD DS) local ou Azure Microsoft Entra Domain Services à la place. Les étapes de configuration et les scénarios pris en charge sont différents pour chaque méthode.

S’applique à

| Type de partage de fichiers | SMB | NFS |

|---|---|---|

| Partages de fichiers Standard (GPv2), LRS/ZRS | ||

| Partages de fichiers Standard (GPv2), GRS/GZRS | ||

| Partages de fichiers Premium (FileStorage), LRS/ZRS |

Prérequis

Avant d’activer l’authentification Kerberos Microsoft Entra sur SMB sur des partages de fichiers Azure, vérifiez que vous avez les prérequis suivants.

Remarque

Votre compte de stockage Azure ne peut pas s’authentifier avec Microsoft Entra ID et une deuxième méthode comme AD DS ou Microsoft Entra Domain Services. Si vous avez déjà choisi une autre méthode AD pour votre compte de stockage, vous devez la désactiver avant d’activer Microsoft Entra Kerberos.

La fonctionnalité Kerberos Microsoft Entra pour les identités hybrides est disponible uniquement sur les systèmes d’exploitation suivants :

- Windows 11 Entreprise/Pro pour session unique ou sessions multiples.

- Windows 10 Entreprise/Pro pour session unique ou sessions multiples, versions 2004 ou ultérieures avec les dernières mises à jour cumulatives installées, en particulier la Mise à jour cumulative KB5007253 ; 2021-11 en préversion pour Windows 10.

- Windows Server, version 2022 avec les dernières mises à jour cumulatives installées, en particulier la Mise à jour cumulative KB5007254 - 2021-11 en préversion pour le système d’exploitation Microsoft Server version 21H2.

Pour savoir comment créer, puis configurer une machine virtuelle Windows, puis vous connecter à l’aide de l’authentification basée sur Microsoft Entra ID, veuillez consulter la rubrique Se connecter à une machine virtuelle Windows dans Azure à l’aide de Microsoft Entra ID.

Les clients doivent être joints à Microsoft Entra ou à Microsoft Entra hybride. Microsoft Entra Kerberos n’est pas pris en charge sur les clients joints à Microsoft Entra Domain Services ou joints à AD uniquement.

Le service de découverte automatique du proxy web WinHTTP (WinHttpAutoProxySvc) et le service d’assistance IP (iphlpsvc) sont requis pour l’authentification Microsoft Entra Kerberos. Leur état doit être défini sur en cours d’exécution.

Cette fonctionnalité ne prend actuellement pas en charge les comptes d’utilisateur que vous créez, puis gérez uniquement dans Microsoft Entra ID. Les comptes d’utilisateur doivent être des identités utilisateur hybrides. En d’autres termes, vous aurez également besoin d’AD DS et de Microsoft Entra Connect ou de la synchronisation cloud Microsoft Entra Connect. Vous devez créer ces comptes dans Active Directory, puis les synchroniser sur Microsoft Entra ID. Pour attribuer des autorisations de contrôle d’accès en fonction du rôle (RBAC) pour le partage de fichiers Azure à un groupe d’utilisateurs, vous devez créer le groupe dans Active Directory, puis le synchroniser sur Microsoft Entra ID.

Actuellement, cette fonctionnalité ne prend pas en charge l’accès multilocataire pour les utilisateurs B2B ou les utilisateurs invités. Les utilisateurs d’un locataire Entra autre que celui configuré ne pourront pas accéder au partage de fichiers.

Vous devez désactiver l’authentification multifacteur (MFA) sur l’application Microsoft Entra représentant le compte de stockage.

Avec Microsoft Entra Kerberos, le chiffrement de ticket Kerberos est toujours AES-256. Mais vous pouvez définir le chiffrement du canal SMB qui correspond le mieux à vos besoins.

Disponibilité régionale

Cette fonctionnalité est prise en charge dans les clouds Azure Public, Azure US Gov et Azure China 21Vianet.

Activer l’authentification Microsoft Entra Kerberos pour les comptes d’utilisateur hybrides

Vous pouvez activer l’authentification Microsoft Entra Kerberos sur Azure Files pour les comptes d’utilisateur hybrides via le Portail Azure, PowerShell ou Azure CLI.

Pour activer l’authentification Microsoft Entra Kerberos via le Portail Azure, suivez ces étapes.

Connectez-vous au Portail Azure et sélectionnez le compte de stockage pour lequel vous souhaitez activer l’authentification Microsoft Entra Kerberos.

Sous Stockage des données, sélectionnez Partages de fichiers.

En regard d’Active Directory, sélectionnez l’état de configuration (par exemple Non configuré).

Sous Microsoft Entra Kerberos, sélectionnez Configurer.

Cochez la case Microsoft Entra Kerberos.

Facultatif : Si vous voulez configurer des autorisations au niveau des répertoires et des fichiers dans l’Explorateur de fichiers Windows, vous devez spécifier le nom de domaine et le GUID de domaine de votre AD local. Vous pouvez obtenir ces informations auprès de votre administrateur de domaine ou en exécutant l’applet de commande Active Directory PowerShell suivante à partir d’un client joint à AD local :

Get-ADDomain. Votre nom de domaine et votre GUID doivent être répertoriés dans la sortie respectivement sousDNSRootetObjectGUID. Si vous préférez configurer les autorisations au niveau de l’annuaire et des fichiers à l’aide d’icacls, vous pouvez ignorer cette étape. Toutefois, si vous souhaitez utiliser des icacls, le client a besoin d’une connectivité réseau non bloquée à l’AD local.Sélectionnez Enregistrer.

Avertissement

Si vous avez déjà activé l’authentification Microsoft Entra Kerberos via des étapes de préversion manuelles limitées pour stocker des profils FSLogix sur Azure Files pour les machines virtuelles jointes à Microsoft Entra, le mot de passe du principal de service du compte de stockage est défini pour expirer tous les six mois. Une fois le mot de passe expiré, les utilisateurs ne pourront pas obtenir de tickets Kerberos au partage de fichiers. Pour atténuer ce problème, veuillez consulter la rubrique « Erreur - Le mot de passe du principal de service a expiré dans Microsoft Entra ID » sous Erreurs potentielles lors de l’activation de l’authentification Microsoft Entra Kerberos pour les utilisateurs hybrides.

Accorder le consentement administrateur au nouveau principal de service

Après avoir activé l’authentification Microsoft Entra Kerberos, vous devez accorder explicitement le consentement administrateur à la nouvelle application Microsoft Entra inscrite dans votre tenant Microsoft Entra. Ce principal de service est généré automatiquement et n’est pas utilisé pour l’autorisation sur le partage de fichiers. Par conséquent, n’apportez pas de modifications au principal de service autres que celles décrites ici. Si vous le faites, vous risquez d’obtenir une erreur.

Vous pouvez configurer les autorisations d’API à partir du portail Azure en procédant comme suit :

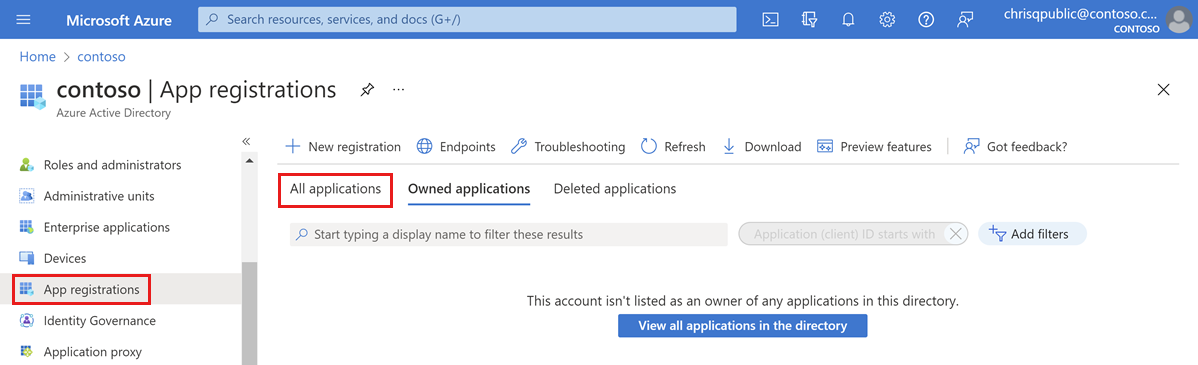

Ouvrez Microsoft Entra ID.

Dans le volet gauche, sélectionnez Inscriptions d’applications.

Sélectionner Toutes les applications.

Sélectionnez l’application avec le nom correspondant [Compte de stockage]

<your-storage-account-name>.file.core.windows.net.Dans le volet gauche, sélectionnez Autorisations d’API.

Sélectionnez Octroyer le consentement administrateur pour [Directory Name] afin d’accorder le consentement pour les trois autorisations d’API demandées (openid, profil et User.Read) à tous les comptes dans l’annuaire.

Sélectionnez Oui pour confirmer.

Important

Si vous vous connectez à un compte de stockage au moyen d’un point de terminaison privé/une liaison privée avec l’authentification Microsoft Entra Kerberos, vous devez également ajouter le nom de domaine complet de la liaison privée à l’application Microsoft Entra du compte de stockage. Pour obtenir des instructions, consultez l’entrée dans notre guide de résolution des problèmes.

Désactiver l’authentification multifacteur sur le compte de stockage

Microsoft Entra Kerberos ne prend pas en charge l’utilisation de MFA pour accéder aux partages de fichiers Azure configurés avec Microsoft Entra Kerberos. Vous devez exclure l’application Microsoft Entra représentant votre compte de stockage de vos stratégies d’accès conditionnel MFA si elles sont valables pour toutes les applications.

L’application de compte de stockage doit avoir le même nom que le compte de stockage dans la liste d’exclusions d’accès conditionnel. Lorsque vous recherchez l’application de compte de stockage dans la liste d’exclusion d’accès conditionnel, recherchez : [Compte de stockage] <your-storage-account-name>.file.core.windows.net

N’oubliez pas de remplacer <your-storage-account-name> par la valeur appropriée.

Important

Si vous n’excluez pas les stratégies MFA de l’application de compte de stockage, vous ne pourrez pas accéder au partage de fichiers. La tentative de mapper le partage de fichiers à l’aide d’une net use entraîne un message d’erreur indiquant « Erreur système 1327 : Les restrictions de compte empêchent cet utilisateur de se connecter. Par exemple : les mots de passe vides ne sont pas autorisés, les heures de connexion sont limitées ou une restriction de stratégie a été appliquée. »

Pour obtenir des conseils sur la désactivation de l’authentification multifacteur, consultez les rubriques suivantes :

- Ajouter des exclusions pour les principaux de service des ressources Azure

- Créer une stratégie d’accès conditionnel

Affecter des autorisations au niveau du partage

Quand vous activez l’accès basé sur l’identité, vous pouvez définir les utilisateurs et les groupes qui ont accès à un partage particulier. Une fois qu’un utilisateur est autorisé dans un partage,les listes de contrôle d’accès Windows (appelés également autorisations NTFS) sur les fichiers et répertoires individuels prennent le relais. Cela permet un contrôle précis des autorisations, comme un partage SMB sur un serveur Windows.

Pour définir des autorisations au niveau du partage, suivez les instructions fournies dans Affecter des autorisations au niveau du partage à une identité.

Configurer des autorisations au niveau de l’annuaire et des fichiers

Une fois que les autorisations au niveau du partage sont en place, vous pouvez attribuer des autorisations au niveau du répertoire/fichier à l’utilisateur ou au groupe. Cela nécessite l’utilisation d’un appareil avec une connectivité réseau non bloquée à un AD local. Pour utiliser l’Explorateur de fichiers Windows, l’appareil doit également être joint à un domaine.

Deux options vous permettent de configurer des autorisations au niveau des répertoires et des fichiers avec l’authentification Microsoft Entra Kerberos :

- Explorateur de fichiers Windows : si vous choisissez cette option, le client doit être joint au domaine AD local.

- Utilitaire icacls : si vous choisissez cette option, le client n’a pas besoin d’être joint à un domaine, mais doit avoir une connectivité réseau non bloquée à l’AD local.

Pour configurer des autorisations au niveau des répertoires et des fichiers avec l’Explorateur de fichiers Windows, vous devez également spécifier le nom de domaine et le GUID de domaine de votre AD local. Vous pouvez obtenir ces informations auprès de votre administrateur de domaine ou d’un client joint à AD au niveau local. Si vous préférez effectuer la configuration avec icacls, cette étape n’est pas nécessaire.

Important

Vous pouvez définir des listes de contrôle d’accès au niveau du fichier/répertoire pour les identités qui ne sont pas synchronisées avec Microsoft Entra ID. Toutefois, ces listes de contrôle d’accès ne sont pas appliquées parce que le ticket Kerberos utilisé pour l’authentification/autorisation ne contient pas ces identités non synchronisées. Pour appliquer les listes de contrôle d’accès définies, les identités doivent être synchronisées avec Microsoft Entra ID.

Conseil

Si des utilisateurs joints à Microsoft Entra hybride provenant de deux forêts différentes accèdent au partage, nous vous recommandons d’utiliser icacls pour configurer des autorisations au niveau des répertoires et des fichiers. En effet, la configuration ACL de l’Explorateur de fichiers Windows nécessite que le client et le compte de stockage soient joints au même domaine Active Directory.

Pour configurer des autorisations au niveau de l’annuaire et des fichiers, suivez les instructions fournies dans Configurer des autorisations au niveau de l’annuaire et des fichiers sur SMB.

Configurer les clients pour récupérer des tickets Kerberos

Activez la fonctionnalité Microsoft Entra Kerberos sur les ordinateurs clients depuis lesquels vous souhaitez monter/utiliser des partages Azure Files. Vous devez le faire sur chaque client sur lequel Azure Files sera utilisé.

Utilisez l’une des trois méthodes suivantes :

- Configurez le CSP de stratégie Intune suivant, puis appliquez-le aux clients : Kerberos/CloudKerberosTicketRetrievalEnabled, défini sur 1

- Définissez sur « Activé » cette stratégie de groupe sur le ou les clients :

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - Définissez la valeur de Registre suivante sur le ou les clients en exécutant cette commande à partir d’une invite de commandes avec élévation de privilèges :

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 1

Les modifications ne sont pas instantanées et nécessitent une actualisation de la stratégie ou un redémarrage pour prendre effet.

Important

Une fois cette modification appliquée, le ou les clients ne peuvent pas se connecter aux comptes de stockage configurés pour l’intégration de AD DS local sans configurer les mappages de domaines Kerberos. Si vous souhaitez que les clients puissent se connecter à des comptes de stockage configurés pour AD DS ainsi qu’à des comptes de stockage configurés pour Microsoft Entra Kerberos, suivez les étapes décrites dans Configurer la coexistence avec des comptes de stockage à l’aide d’AD DS local.

Configurer la coexistence avec des comptes de stockage à l’aide de AD DS local

Si vous souhaitez autoriser les ordinateurs clients à se connecter à des comptes de stockage configurés pour AD DS ainsi qu’à des comptes de stockage configurés pour Microsoft Entra Kerberos, procédez comme suit. Si vous utilisez uniquement Microsoft Entra Kerberos, ignorez cette section.

Ajoutez une entrée pour chaque compte de stockage qui utilise l’intégration AD DS locale. Utilisez l’une des trois méthodes suivantes pour configurer les mappages de domaines Kerberos. Les modifications ne sont pas instantanées et nécessitent une actualisation de la stratégie ou un redémarrage pour prendre effet.

- Configurez le CSP de stratégie Intune suivant, et appliquez-le au ou aux clients : Kerberos/HostToRealm

- Configurez la stratégie de groupe suivante sur le ou les clients :

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings - Exécutez la

ksetupcommande Windows sur le ou les clients :ksetup /addhosttorealmmap <hostname> <REALMNAME>- Par exemple :

ksetup /addhosttorealmmap <your storage account name>.file.core.windows.net CONTOSO.LOCAL

- Par exemple :

Important

Dans Kerberos, les noms de domaines respectent la casse et les majuscules. Votre nom de domaine Kerberos correspond à votre nom de domaine, en majuscules.

Annuler la configuration du client pour récupérer des tickets Kerberos

Si vous ne souhaitez plus utiliser un ordinateur client pour l’authentification Microsoft Entra Kerberos, vous pouvez désactiver la fonctionnalité Microsoft Entra Kerberos sur cette machine. Utilisez une des trois méthodes suivantes, en fonction de la façon dont vous avez activé la fonctionnalité :

- Configurez le CSP de stratégie Intune suivant, puis appliquez-le aux clients : Kerberos/CloudKerberosTicketRetrievalEnabled, défini sur 0

- Définissez sur « Désactivé » cette stratégie de groupe sur le ou les clients :

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - Définissez la valeur de Registre suivante sur le ou les clients en exécutant cette commande à partir d’une invite de commandes avec élévation de privilèges :

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 0

Les modifications ne sont pas instantanées et nécessitent une actualisation de la stratégie ou un redémarrage pour prendre effet.

Si vous avez suivi les étapes décrites dans Configurer la coexistence avec des comptes de stockage à l’aide d’AD DS local, vous pouvez éventuellement supprimer tous les mappages de noms d’hôte sur des domaines Kerberos de l’ordinateur client. Utilisez l’une des trois méthodes suivantes :

- Configurez le CSP de stratégie Intune suivant, et appliquez-le au ou aux clients : Kerberos/HostToRealm

- Configurez la stratégie de groupe suivante sur le ou les clients :

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings - Exécutez la

ksetupcommande Windows sur le ou les clients :ksetup /delhosttorealmmap <hostname> <realmname>- Par exemple :

ksetup /delhosttorealmmap <your storage account name>.file.core.windows.net contoso.local - Vous pouvez afficher la liste des mappages actuels de noms d’hôte sur des domaines Kerberos en inspectant la clé de Registre

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\HostToRealm.

- Par exemple :

Les modifications ne sont pas instantanées et nécessitent une actualisation de la stratégie ou un redémarrage pour prendre effet.

Important

Une fois cette modification appliquée, le ou les clients ne peuvent pas se connecter aux comptes de stockage configurés pour l’authentification Microsoft Entra Kerberos. Toutefois, ils pourront se connecter à des comptes de stockage configurés sur AD DS, sans configuration supplémentaire.

Désactiver l’authentification Microsoft Entra sur votre compte de stockage

Si vous voulez utiliser une autre méthode d’authentification, vous pouvez désactiver l’authentification Microsoft Entra sur votre compte de stockage via le Portail Azure, Azure PowerShell ou Azure CLI.

Remarque

La désactivation de cette fonctionnalité signifie qu’il n’y aura aucune configuration Active Directory pour les partages de fichiers dans votre compte de stockage tant que vous n’aurez pas activé l’une des autres sources Active Directory pour rétablir votre configuration Active Directory.

Pour désactiver l’authentification Microsoft Entra Kerberos sur votre compte de stockage via le Portail Azure, suivez ces étapes.

- Connectez-vous au Portail Azure, puis sélectionnez le compte de stockage pour lequel vous souhaitez désactiver l’authentification Microsoft Entra Kerberos.

- Sous Stockage des données, sélectionnez Partages de fichiers.

- À côté d’Active Directory, sélectionnez l’état de configuration.

- Sous Microsoft Entra Kerberos, sélectionnez Configurer.

- Décochez la case Microsoft Entra Kerberos.

- Cliquez sur Enregistrer.

Étapes suivantes

Pour plus d’informations, consultez ces ressources :

- Erreurs potentielles lors de l’activation de l’authentification Microsoft Entra Kerberos pour les utilisateurs hybrides

- Vue d’ensemble de la prise en charge de l’authentification basée sur l’identité Azure Files pour l’accès SMB

- Créer un conteneur de profil avec Azure Files et Microsoft Entra ID

- FAQ

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour