Créer un espace de travail avec la protection contre l’exfiltration de données activée

Cet article explique comment créer un espace de travail en activant la protection contre l’exfiltration de données et comment gérer les locataires Microsoft Entra approuvés pour cet espace de travail.

Remarque

Vous ne pouvez pas modifier la configuration de l’espace de travail pour le réseau virtuel managé et la protection contre l’exfiltration de données après la création de l’espace de travail.

Prérequis

- Des autorisations pour créer une ressource d’espace de travail dans Azure.

- Les autorisations de l’espace de travail Synapse pour créer des points de terminaison privés managés.

- Abonnements inscrits pour le fournisseur de ressources de mise en réseau. En savoir plus.

Suivez les étapes figurant dans Démarrage rapide : Créer un espace de travail Synapse pour commencer à créer votre espace de travail. Avant de créer votre espace de travail, utilisez les informations ci-dessous pour ajouter la protection contre l’exfiltration de données à votre espace de travail.

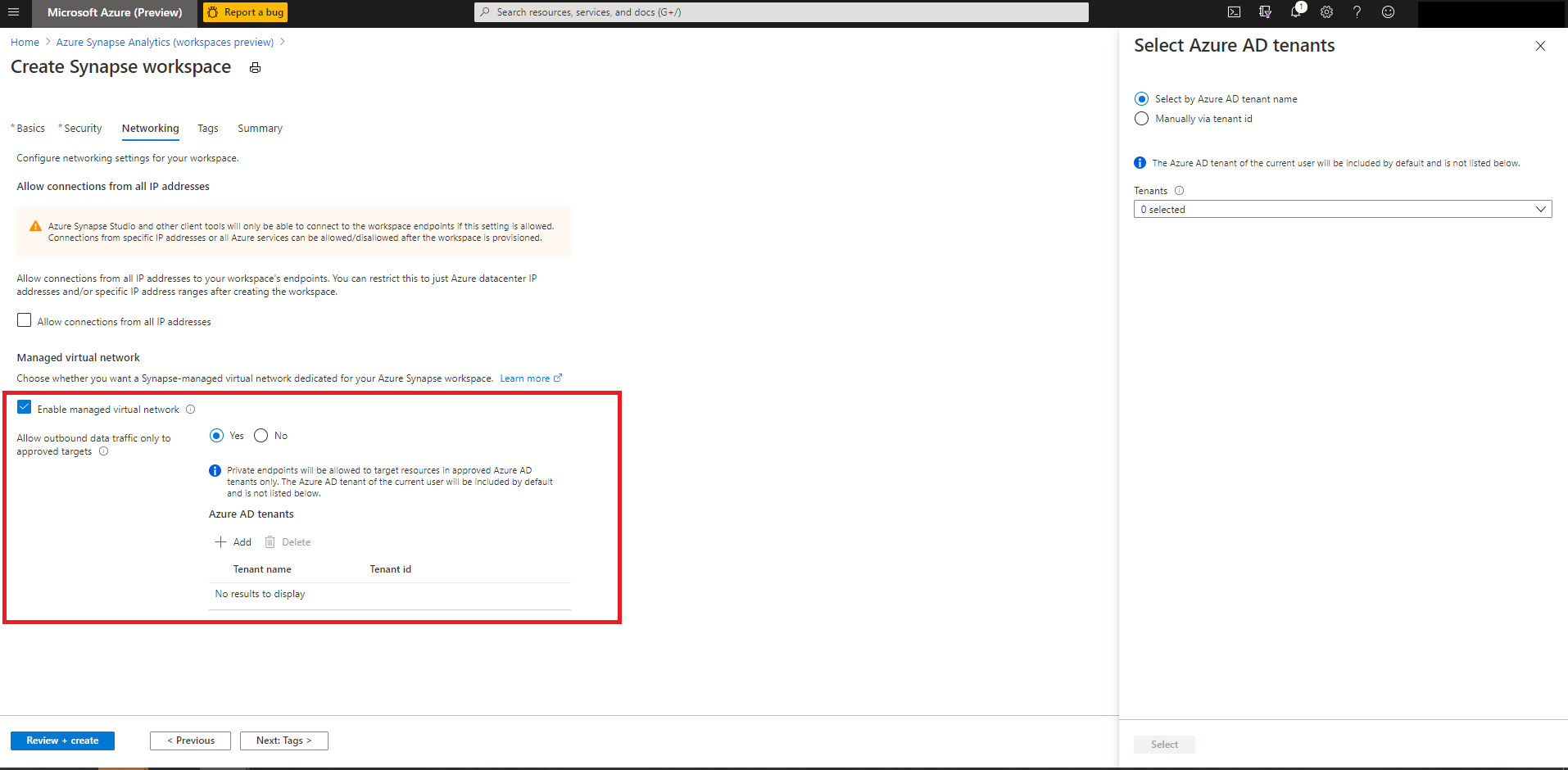

Ajouter une protection contre l’exfiltration de données lors de la création de votre espace de travail

- Sous l’onglet Mise en réseau, activez la case à cocher « Activer le réseau virtuel managé ».

- Sélectionnez « Oui » pour l’option « Autoriser le trafic de données sortantes uniquement vers les cibles approuvées ».

- Choisissez les locataires Microsoft Entra approuvés pour cet espace de travail.

- Passez en revue la configuration et créez l’espace de travail.

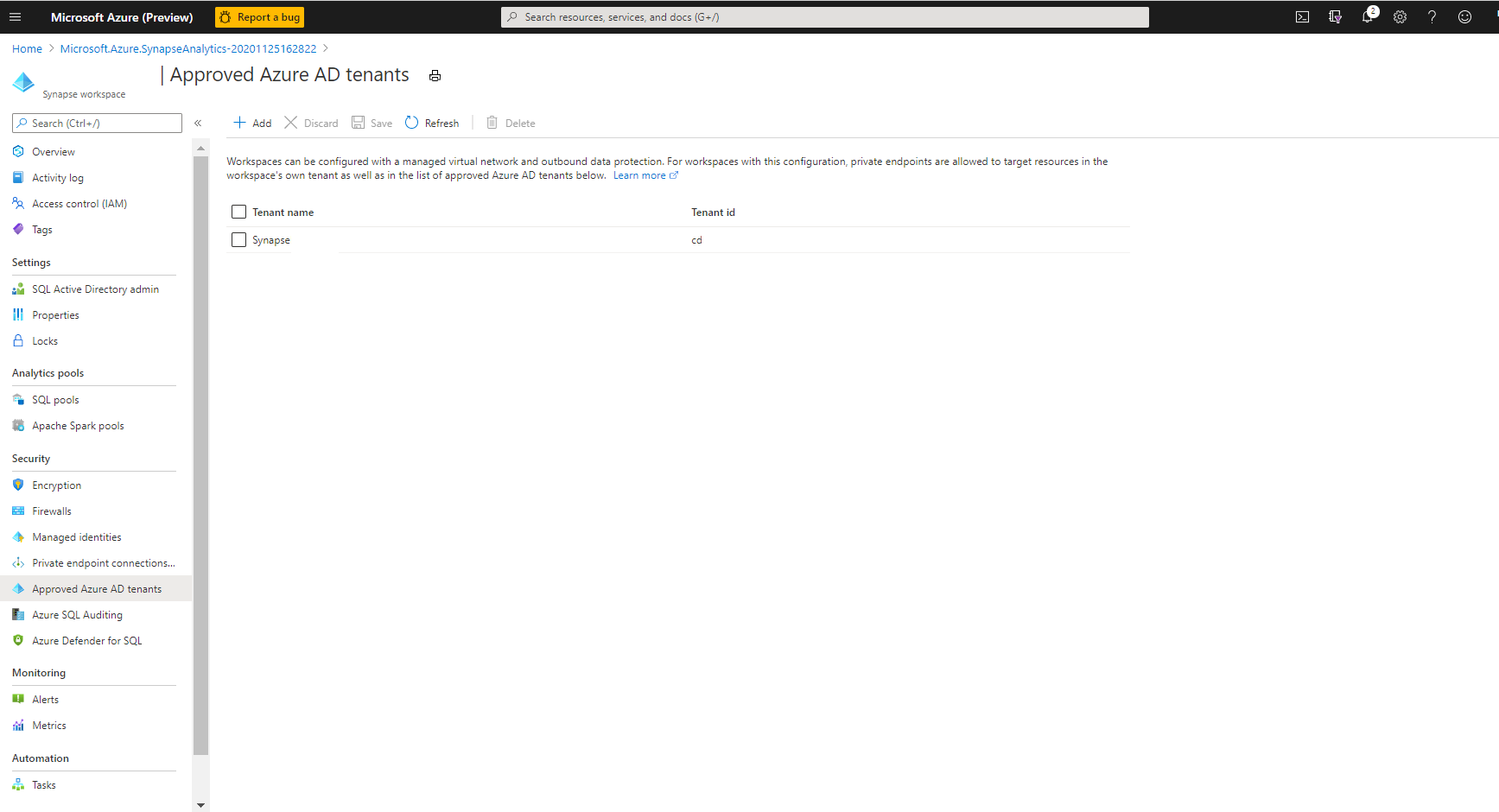

Gérer les locataires Microsoft Entra approuvés pour l’espace de travail

- À partir du portail Azure de l’espace de travail, accédez à « Locataires Microsoft Entra approuvés ». La liste des locataires Microsoft Entra approuvés pour l’espace de travail est fournie ici. Le locataire de l’espace de travail est inclus par défaut et n’est pas répertorié.

- Utilisez « + Ajouter » pour inclure les nouveaux locataires dans la liste approuvée.

- Pour supprimer un locataire Microsoft Entra de la liste des locataires approuvés, sélectionnez-le et choisissez Supprimer, puis Enregistrer.

Connexion aux ressources Azure dans les locataires Microsoft Entra approuvés

Vous pouvez créer des points de terminaison privés managés pour vous connecter aux ressources Azure qui résident dans les locataires Microsoft Entra qui sont approuvés pour un espace de travail. Suivez les étapes indiquées dans le guide pour créer des points de terminaison privés managés.

Important

Les ressources dans les locataires autres que le locataire de l’espace de travail ne doivent pas avoir de règles de pare-feu bloquantes pour que les pools SQL puissent s’y connecter. Les ressources au sein du réseau virtuel managé de l’espace de travail, comme les clusters Spark, peuvent se connecter via des liaisons privées managées aux ressources protégées par un pare-feu.

Limitations connues

Les utilisateurs peuvent fournir un fichier de configuration d'environnement pour installer des packages Python à partir de référentiels publics tels que PyPI. Dans les espaces de travail protégés contre l'exfiltration de données, les connexions aux référentiels sortants sont bloquées. En conséquence, les bibliothèques Python installées à partir de référentiels publics comme PyPI ne sont pas prises en charge.

En guise d’alternative, les utilisateurs peuvent charger des packages d’espace de travail ou créer un canal privé au sein de leur compte Azure Data Lake Storage principal. Pour plus d’informations, consultez Gestion des packages dans Azure Synapse Analytics

L’ingestion de données depuis un hub d’événements dans des pools Data Explorer ne fonctionnera pas si votre espace de travail Synapse utilise un réseau virtuel managé avec la protection contre l’exfiltration des données activée.

Étapes suivantes

- En savoir plus sur la protection contre l’exfiltration des données dans les espaces de travail Synapse

- En savoir plus sur le Réseau virtuel d’espace de travail managé

- En savoir plus sur les Points de terminaison privés managés

- Créer des points de terminaison privés managés à vos sources de données