Configurer des clients de VPN utilisateur P2S - authentification par certificat - macOS et iOS

Cet article vous montre comment vous connecter à Azure Virtual WAN à partir d’un système d’exploitation macOS ou iOS via un VPN utilisateur P2S pour des configurations utilisant une authentification par certificat. Pour vous connecter à partir d’un système d’exploitation iOS ou macOS via un tunnel OpenVPN, vous utilisez un client OpenVPN. Pour vous connecter à partir d’un système d’exploitation macOS via un tunnel IKEv2, vous utilisez le client VPN qui est installé de façon native sur votre Mac.

Avant de commencer

Assurez-vous d’avoir suivi les étapes de configuration nécessaires décrites dans le Tutoriel : Créer une connexion VPN utilisateur P2S à l’aide d’Azure Virtual WAN.

Générer les fichiers de configuration du client VPN : les fichiers de configuration du client VPN que vous générez sont spécifiques du profil VPN utilisateur Virtual WAN que vous téléchargez. Le service Virtual WAN propose deux types de profils de configuration différents : niveau WAN (global) et le niveau hub. Si des modifications ont été apportées à la configuration du VPN P2S après que vous avez généré les fichiers, ou si vous changez de type de profil, vous devez générer les nouveaux fichiers config du client VPN et appliquer la nouvelle configuration à tous les clients VPN que vous souhaitez connecter. Consultez Générer les fichiers de configuration du client VPN utilisateur.

Obtenir des certificats : les sections ci-dessous nécessitent des certificats. Vérifiez que vous disposez des informations tant du certificat client que du certificat du serveur racine. Pour plus d’informations, consultez Générer et exporter des certificats.

IKEv2 - client natif - étapes macOS

Après avoir généré et téléchargé le package de configuration du client VPN, décompressez-le pour afficher les dossiers. Quand vous configurez des clients natifs macOS, vous utilisez les fichiers du dossier Générique. Ce dossier est présent si le protocole IKEv2 a été configuré sur la passerelle. Vous trouverez toutes les informations dont vous avez besoin pour configurer le client VPN natif dans le dossier Générique. Si vous ne voyez pas le dossier Générique, vérifiez que IKEv2 est l’un des types de tunnel, puis téléchargez à nouveau le package de configuration.

Le dossier Générique contient les fichiers suivants.

- Le fichier VpnSettings.xml, qui contient d’importants paramètres tels que l’adresse et le type de tunnel du serveur.

- Le fichier VpnServerRoot.cer, qui contient le certificat racine requis pour valider la passerelle VPN Azure lors de la configuration de la connexion P2S.

Suivez les étapes ci-dessous afin de configurer le client VPN Mac natif pour une authentification par certificat. Ces étapes doivent être effectuées sur chaque Mac que vous souhaitez connecter à Azure.

Installer des certificats

Certificat racine

- Copiez le fichier du certificat racine (VpnServerRoot.cer) sur votre Mac. Double-cliquez sur le certificat. Selon votre système d’exploitation, le certificat s’installe automatiquement ou la page Ajouter des certificats apparaît.

- Si la page Ajouter des certificats apparaît, pour Trousseau :, cliquez sur les flèches et sélectionnez login dans la liste déroulante.

- Cliquez sur Ajouter pour importer le fichier.

Certificat client

Le certificat client est utilisé pour l’authentification et est obligatoire. En règle générale, vous pouvez simplement cliquer sur le certificat client à installer. Pour plus d’informations sur l’installation d’un certificat client, consultez l’article Installer un certificat client.

Vérifier l’installation du certificat

Vérifiez que le client et le certificat racine sont installés.

- Ouvrez Trousseaux d’accès.

- Accédez à l’onglet Certificats.

- Vérifiez que le client et le certificat racine sont installés.

Configurer le profil du client VPN

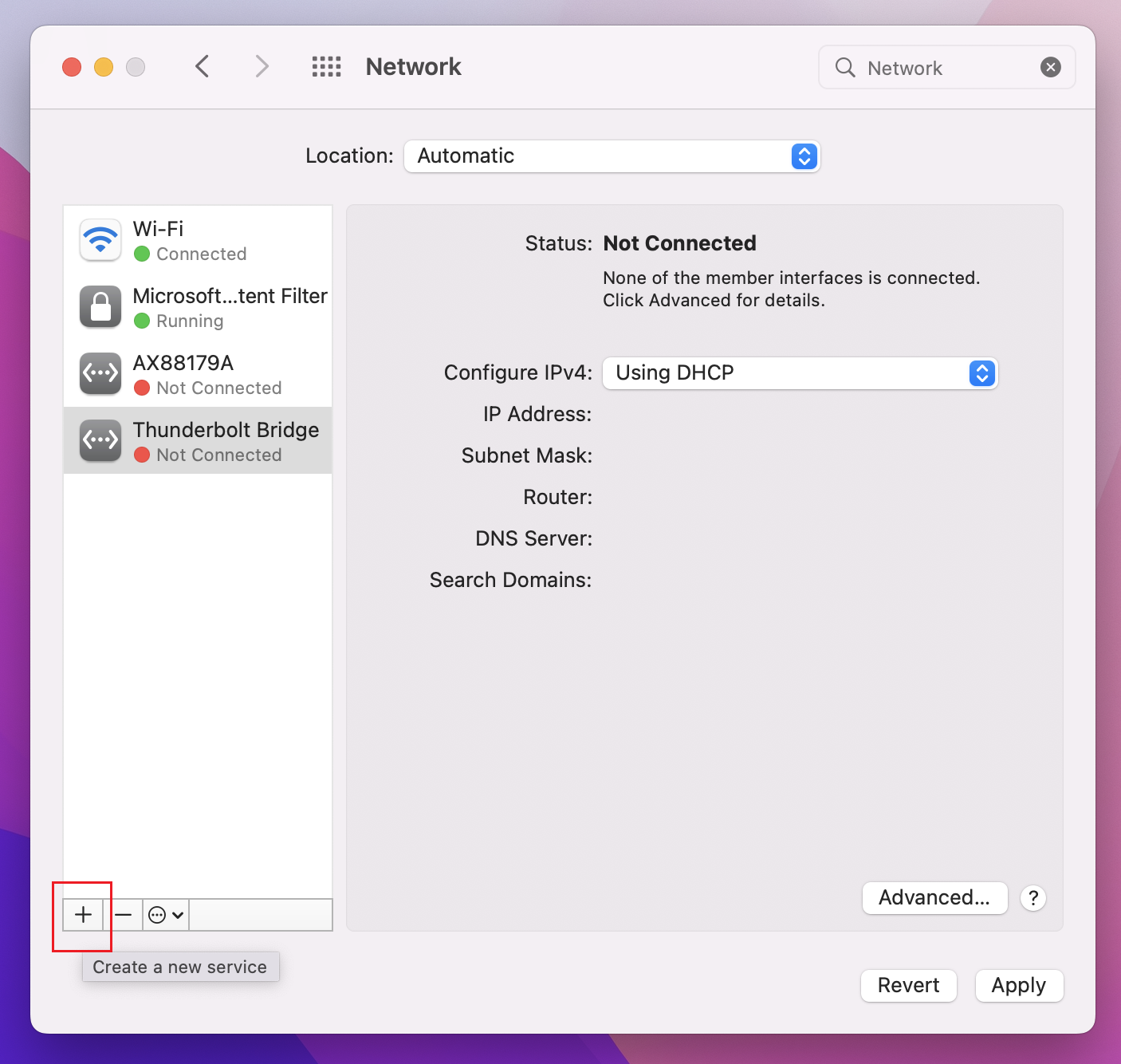

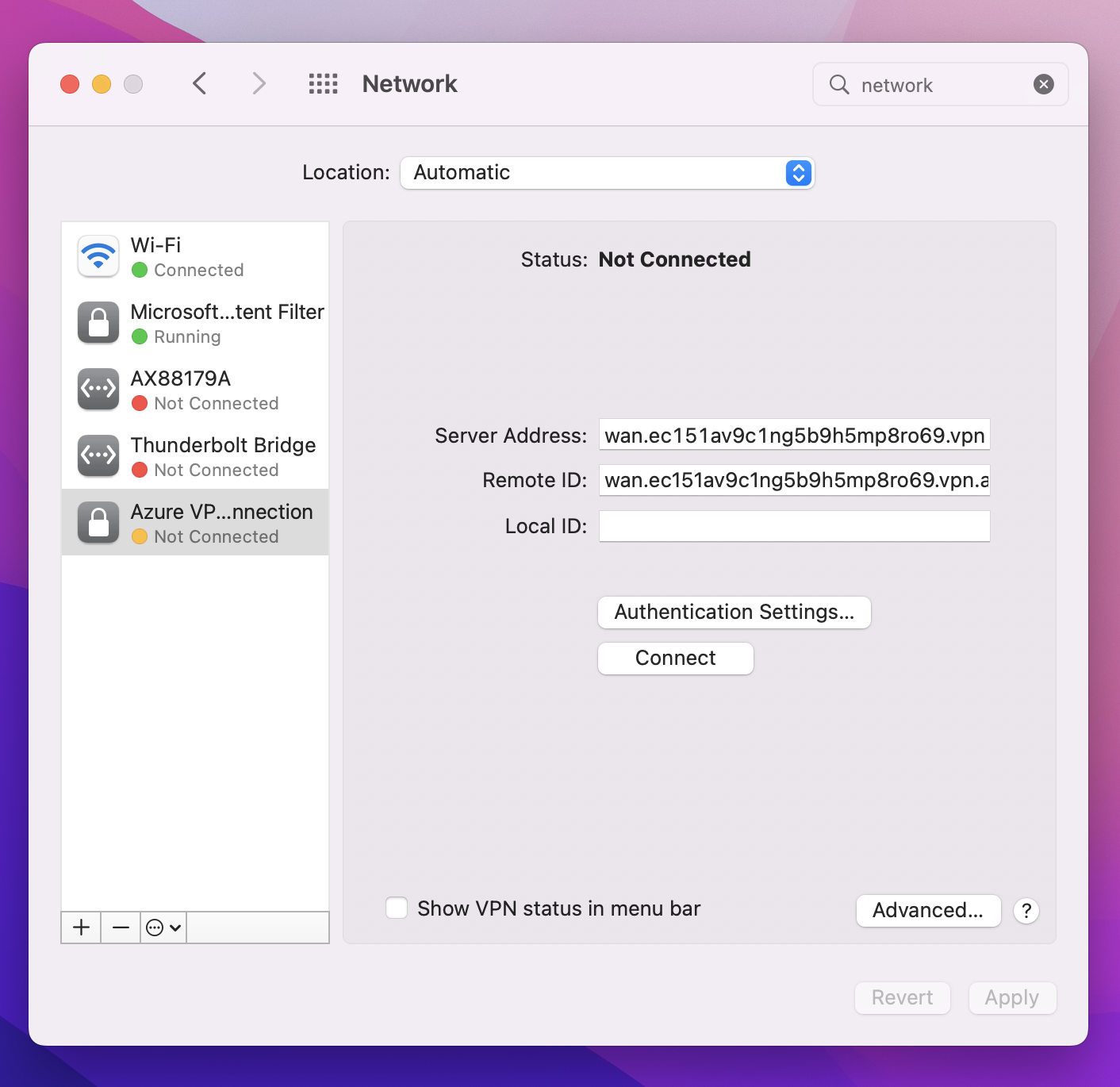

Accédez à Préférences système -> Réseau. Dans la page Réseau, cliquez sur « + » pour créer un profil de connexion de client VPN pour une connexion P2S au réseau virtuel Azure.

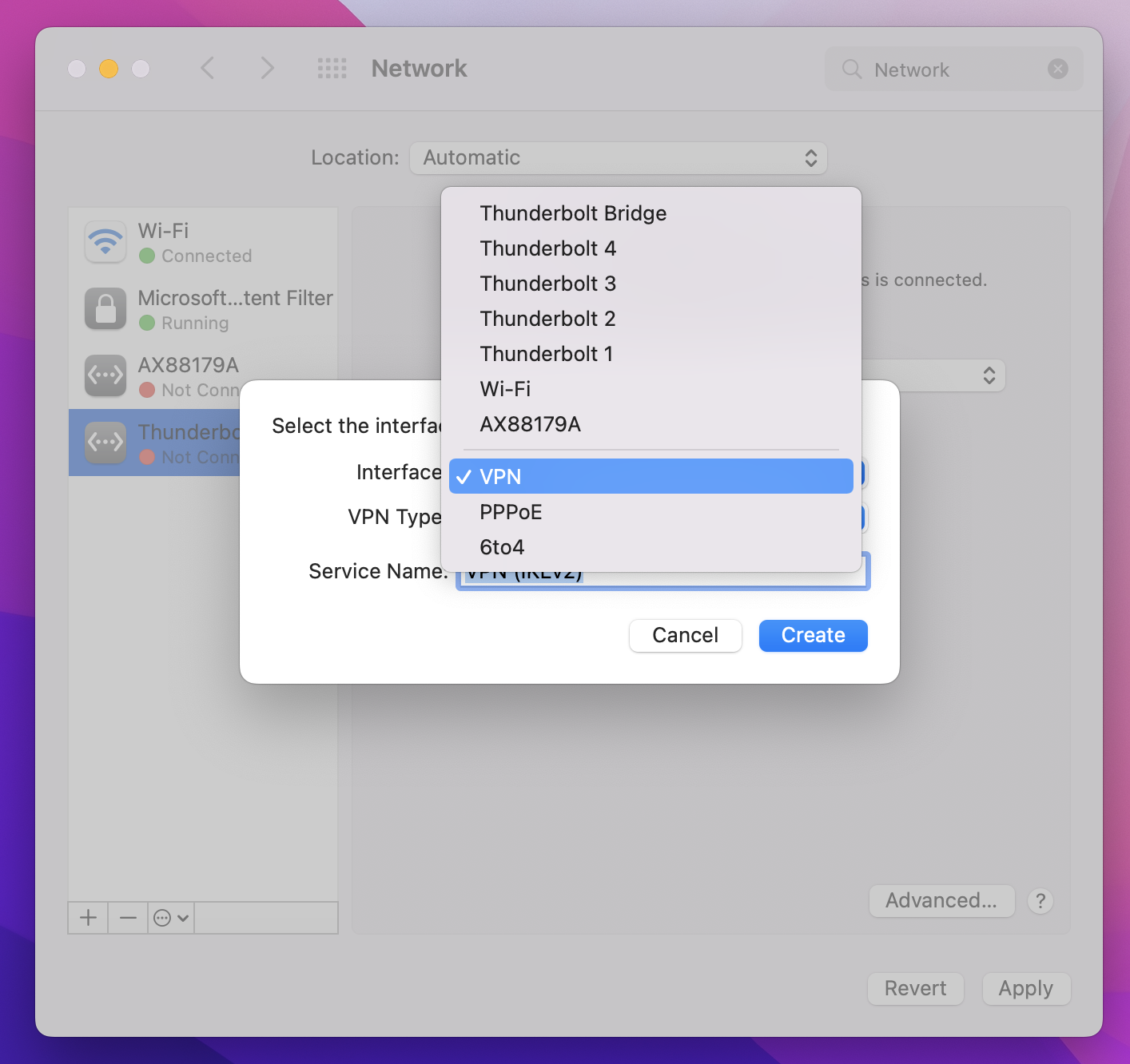

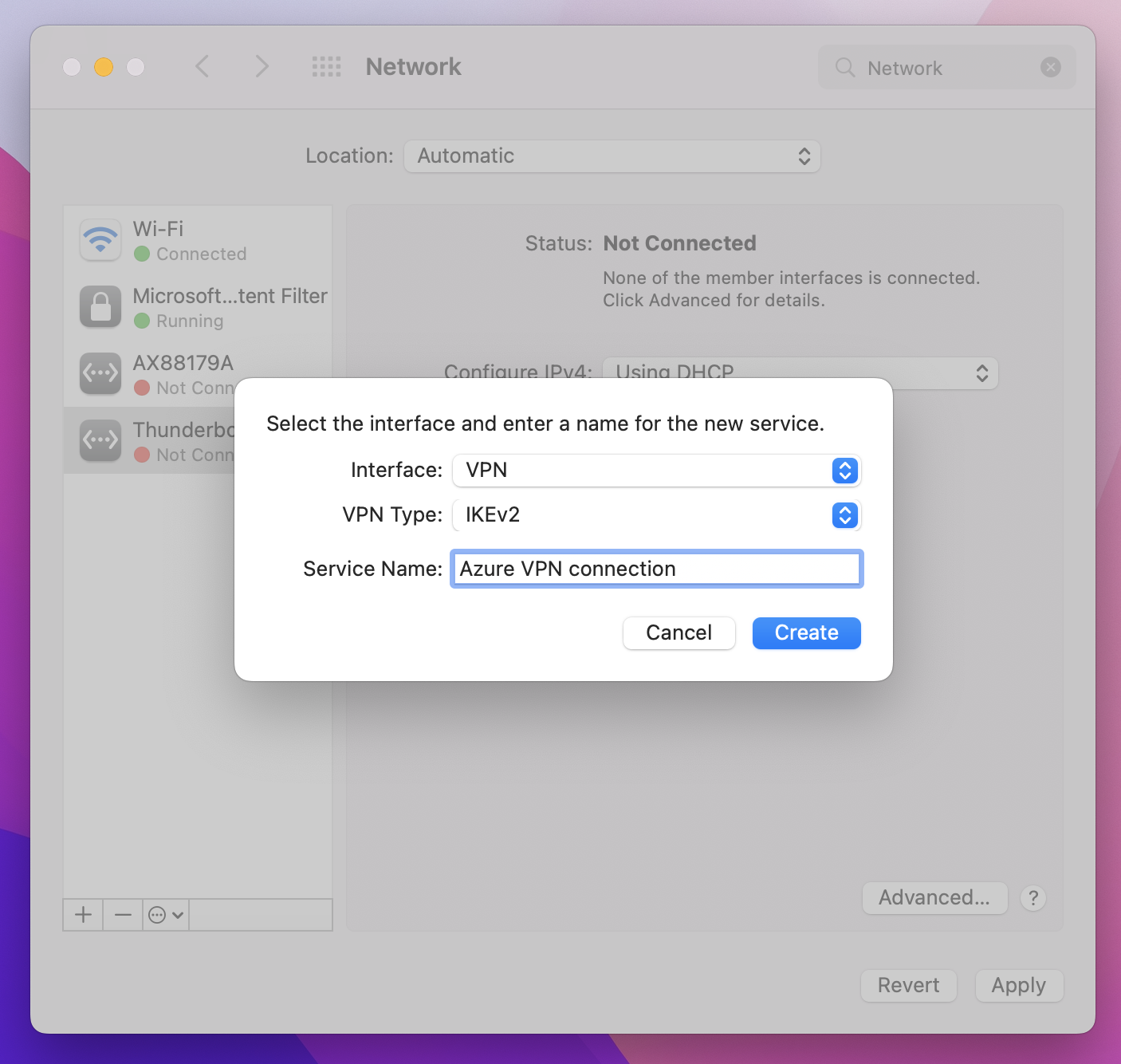

Dans la page Sélectionner l’interface, cliquez sur les flèches en regard de Interface :. Dans la liste déroulante, cliquez sur VPN.

Pour Type VPN, dans la liste déroulante, cliquez sur IKEv2. Dans le champ Nom du service, spécifiez un nom convivial pour le profil, puis cliquez sur Créer.

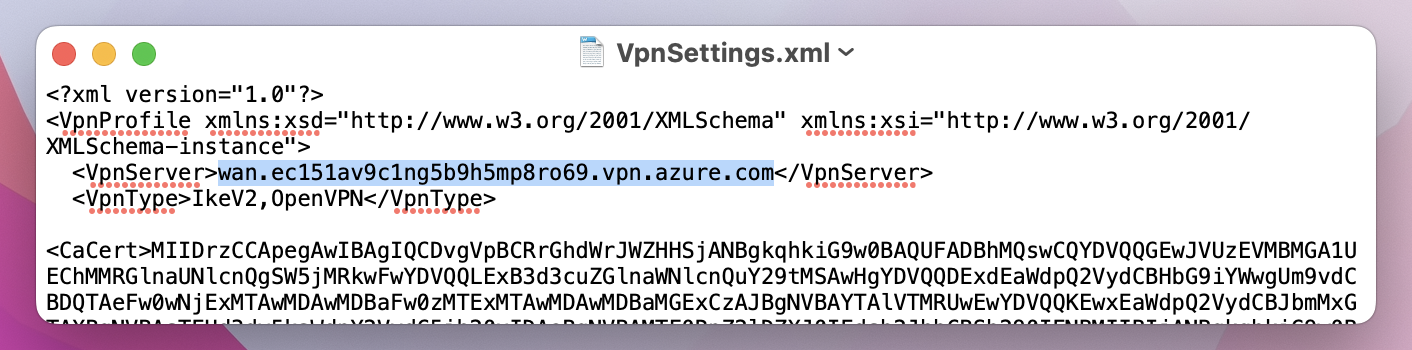

Accédez au profil de client VPN que vous avez téléchargé. Dans le dossier Générique, ouvrez le fichier VpnSettings.xml à l’aide d’un éditeur de texte. Dans l’exemple, vous pouvez voir que ce profil client VPN se connecte à un profil VPN utilisateur de niveau WAN et que les vpnTypes sont IKEv2 et OpenVPN. Même si deux types de VPN sont listés, ce client VPN se connecte via IKEv2. Copiez la valeur de la balise VpnServer.

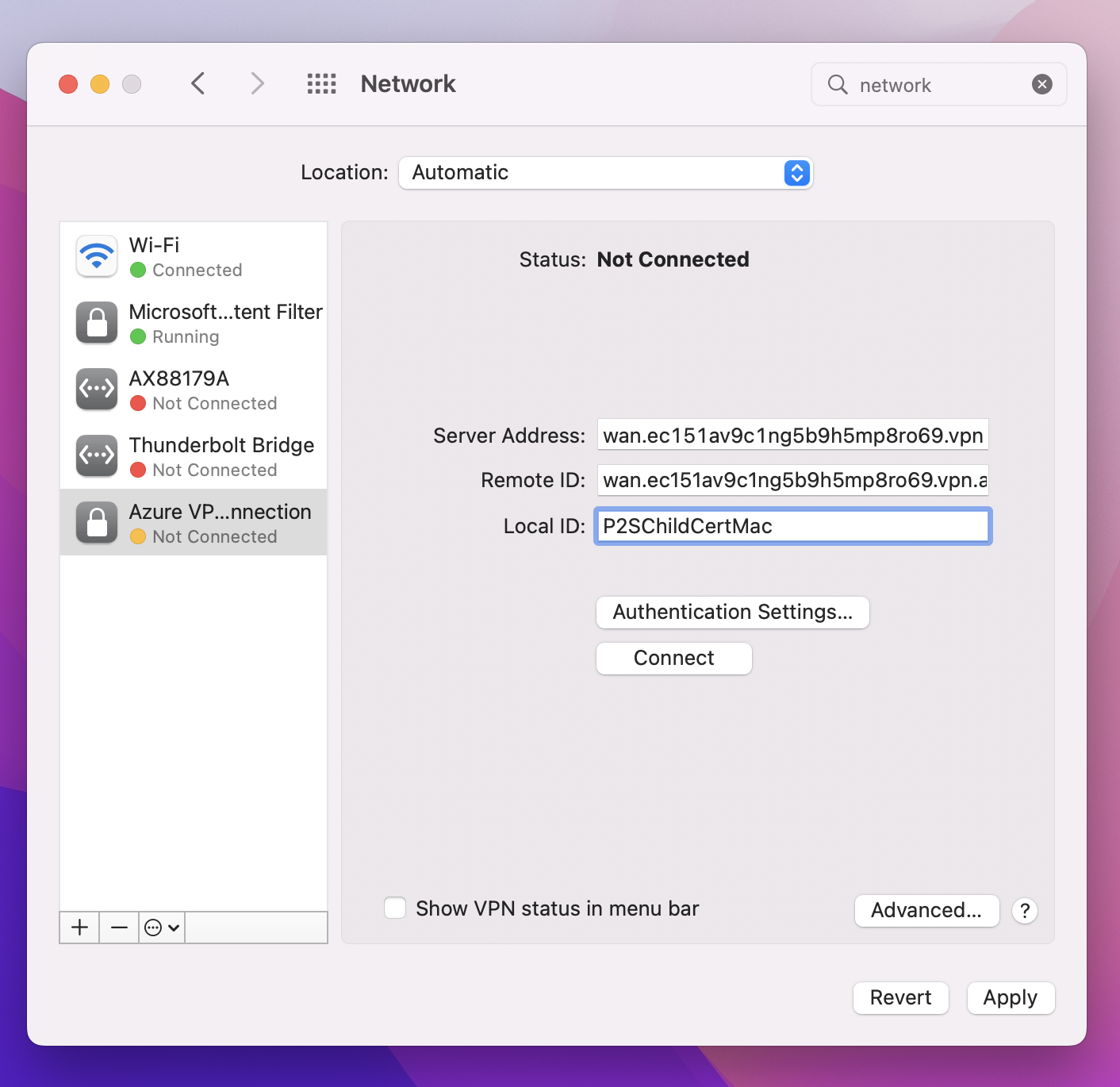

Collez la valeur de balise VpnServer dans les champs Adresse du serveur et ID distant du profil. Laissez ID local vide. Cliquez ensuite sur Paramètres d’authentification....

Configurer les paramètres d’authentification

Big Sur et versions ultérieures

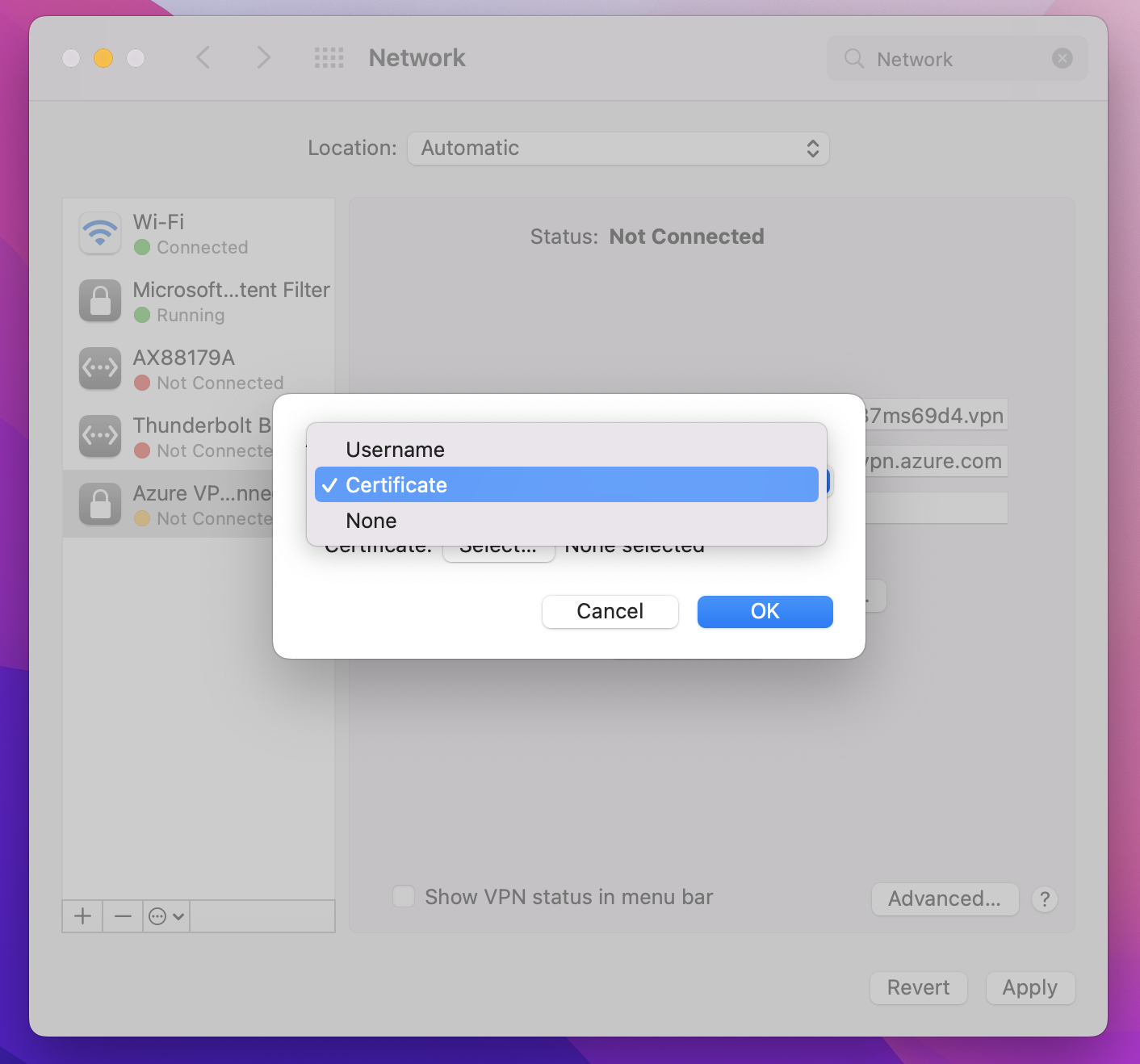

Dans la page Paramètres d’authentification, pour le champ Paramètres d’authentification, cliquez sur les flèches afin de sélectionner Certificat.

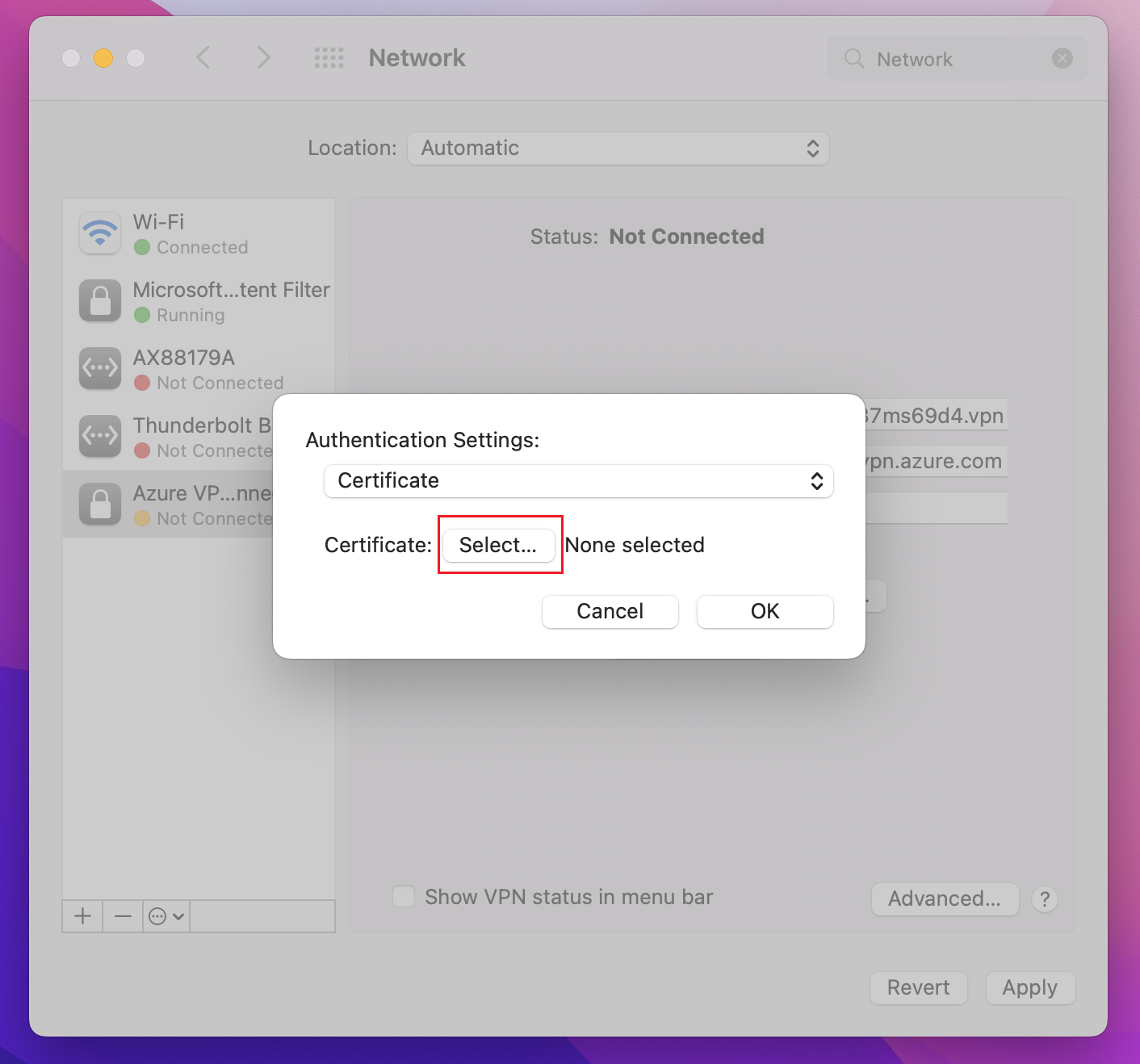

Cliquez sur Sélectionner pour ouvrir la page Choisir une identité.

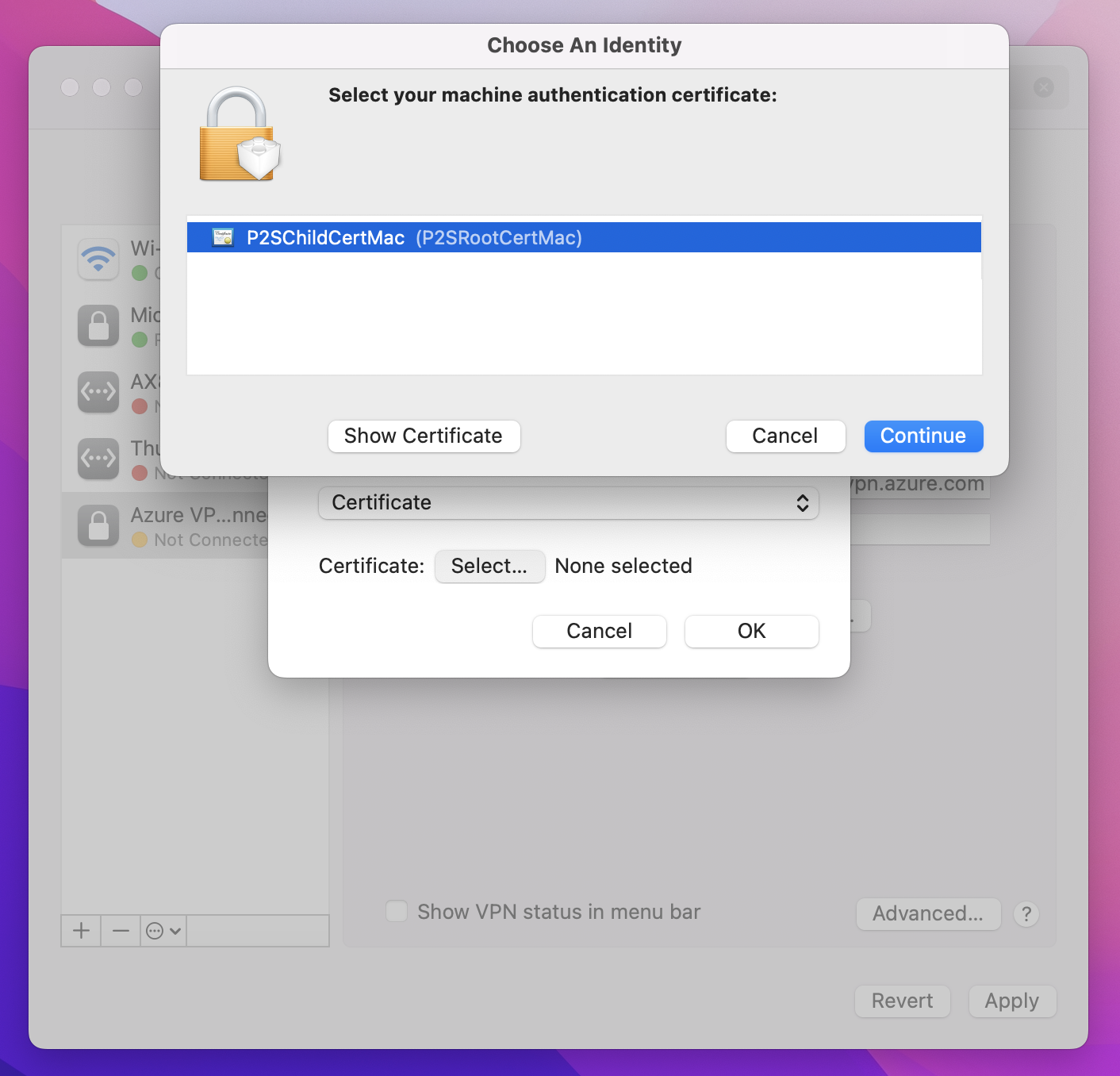

La page Choisir une identité affiche une liste de certificats à choisir. Si vous n’êtes pas sûr du certificat à utiliser, vous pouvez sélectionner Afficher le certificat pour afficher plus d’informations sur chaque certificat. Cliquez sur le certificat approprié, puis cliquez sur Continuer.

Sur la page Paramètres d’authentification, vérifiez que le certificat approprié est affiché, puis cliquez sur OK.

Catalina

Si vous utilisez Catalina, utilisez les étapes de paramètres d’authentification suivantes :

Pour Paramètres d’authentification, choisissez Aucun.

Cliquez sur Certificat, cliquez sur Sélectionner et cliquez sur le certificat client correct que vous avez installé précédemment. Cliquez ensuite sur OK.

Indiquer un certificat

Dans le champ ID local, spécifiez le nom du certificat. Dans cet exemple, il s’agit de P2SChildCertMac.

Cliquez sur Appliquer pour enregistrer toutes les modifications.

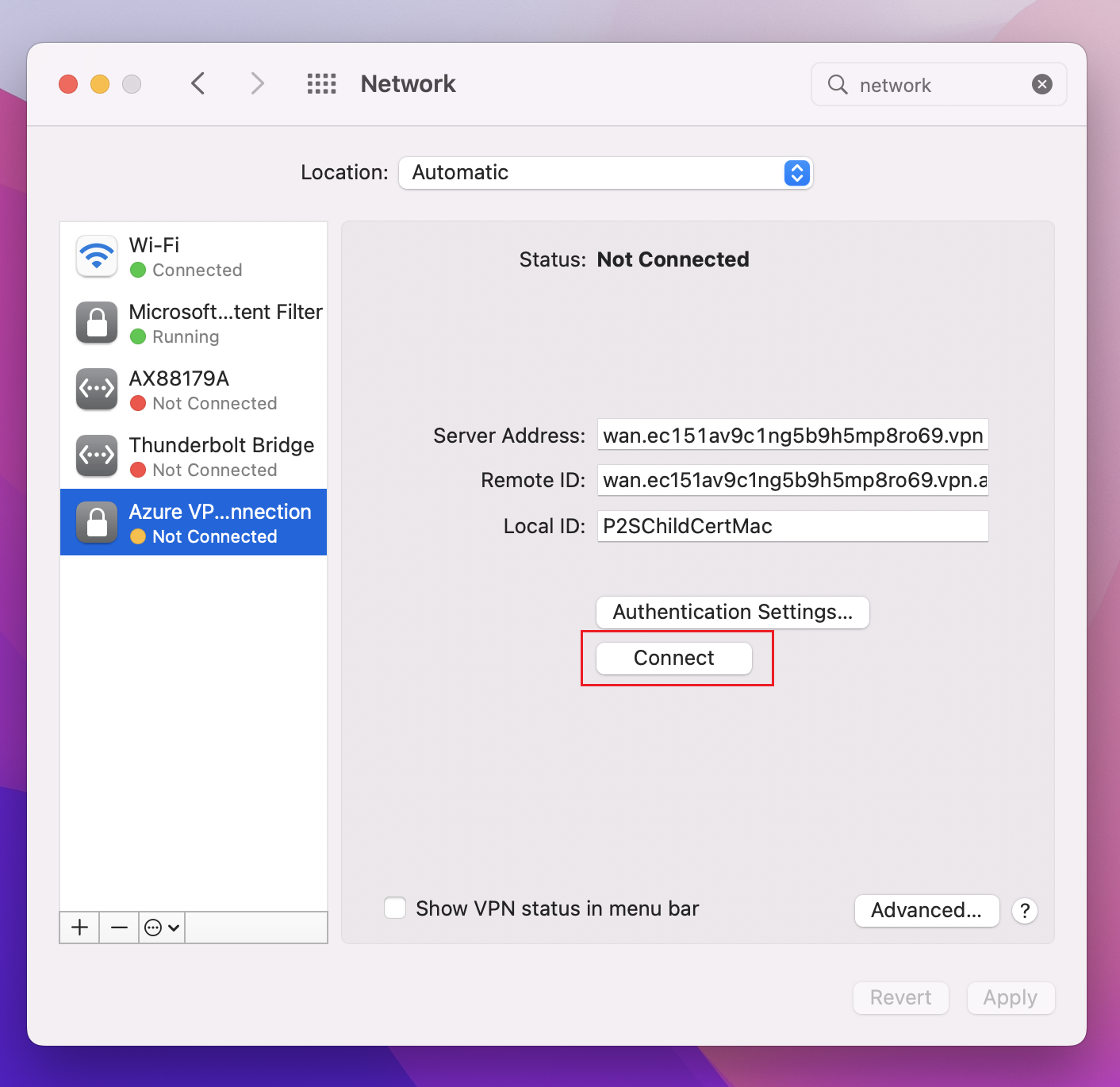

Se connecter

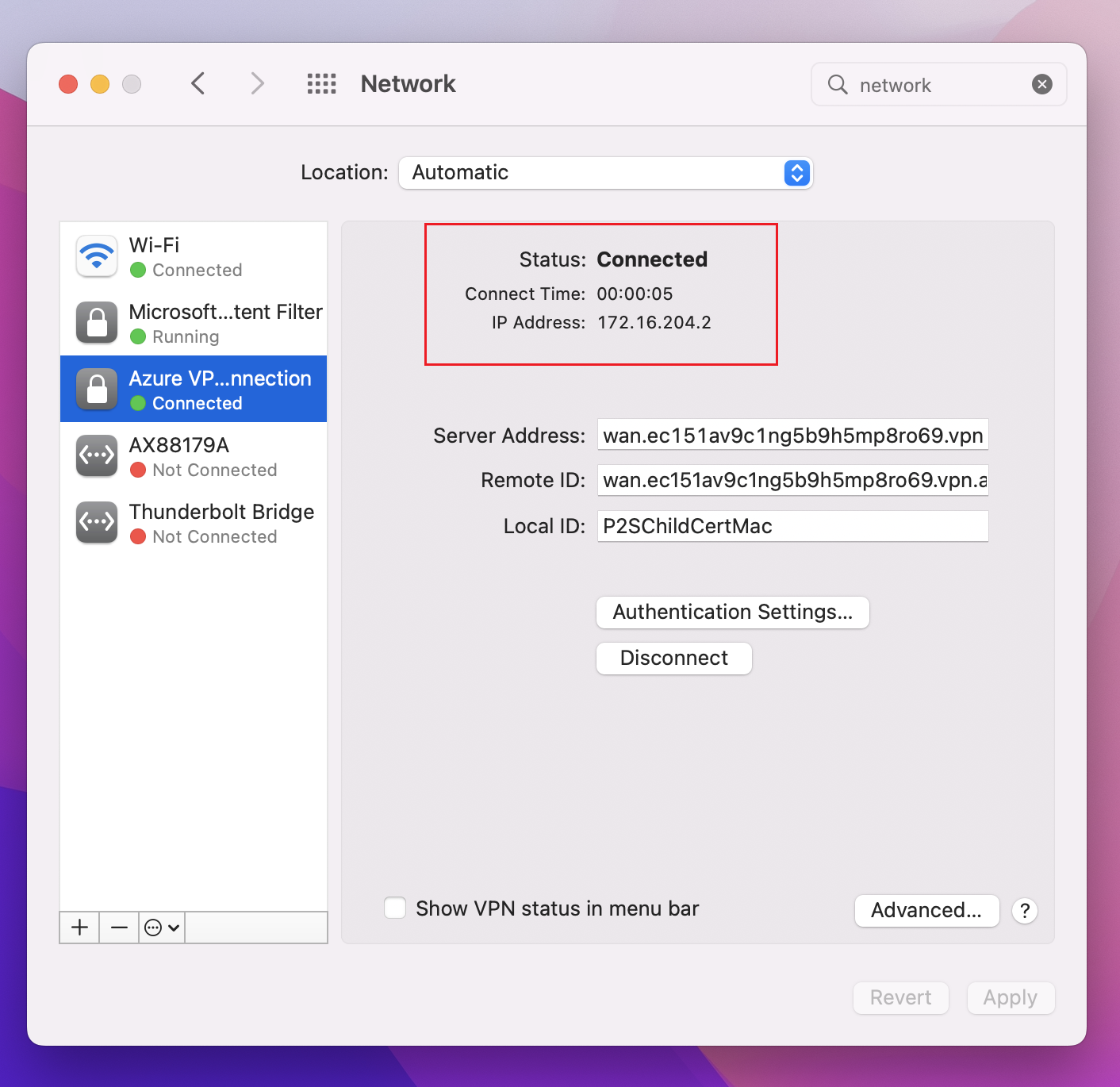

Cliquez sur Connecter pour lancer la connexion P2S de point à site au réseau virtuel Azure. Vous devrez peut-être entrer le mot de passe associé au trousseau « login ».

Une fois la connexion établie, l’état indique Connecté et vous pouvez afficher l’adresse IP qui a été extraite du pool d’adresses des clients VPN.

Client OpenVPN - Étapes macOS

L’exemple suivant utilise TunnelBlick.

Important

Seul macOS 10.13 et versions ultérieures sont pris en charge avec le protocole OpenVPN.

Notes

Le client OpenVPN version 2.6 n’est pas encore pris en charge.

Télécharger et installer un client OpenVPN, comme TunnelBlick.

Si vous ne l’avez pas déjà fait, téléchargez le package de profil client VPN à partir du Portail Azure.

Décompressez le profil. Ouvrez le fichier de configuration vpnconfig.ovpn à partir du dossier OpenVPN dans un éditeur de texte.

Renseignez la section du certificat client P2S avec la clé publique du certificat client P2S en base64. Dans un certificat au format PEM, vous pouvez ouvrir le fichier .cer et copier la clé base64 entre les en-têtes de certificat.

Renseignez la section de la clé privée avec la clé privée du certificat client P2S en base64. Pour plus d’informations sur la façon d’extraire une clé privée, consultez Exporter votre clé privée sur le site OpenVPN.

Ne modifiez aucun autre champ. Utilisez la configuration complétée dans l’entrée client pour vous connecter au VPN.

Double-cliquez sur le fichier de profil pour créer le profil dans Tunnelblick.

Lancez Tunnelblick à partir du dossier d’applications.

Cliquez sur l’icône Tunnelblick dans la zone de notification et choisissez l’option de connexion.

Client OpenVPN - Étapes iOS

L’exemple suivant utilise OpenVPN Connect à partir de l’App Store.

Important

Seul iOS 11.0 et versions ultérieures sont pris en charge avec le protocole OpenVPN.

Notes

Le client OpenVPN version 2.6 n’est pas encore pris en charge.

Installez le client OpenVPN (version 2.4 ou ultérieure) à partir de l’App Store. La version 2.6 n’est pas encore prise en charge.

Si vous ne l’avez pas déjà fait, téléchargez le package de profil client VPN à partir du Portail Azure.

Décompressez le profil. Ouvrez le fichier de configuration vpnconfig.ovpn à partir du dossier OpenVPN dans un éditeur de texte.

Renseignez la section du certificat client P2S avec la clé publique du certificat client P2S en base64. Dans un certificat au format PEM, vous pouvez ouvrir le fichier .cer et copier la clé base64 entre les en-têtes de certificat.

Renseignez la section de la clé privée avec la clé privée du certificat client P2S en base64. Pour plus d’informations sur la façon d’extraire une clé privée, consultez Exporter votre clé privée sur le site OpenVPN.

Ne modifiez aucun autre champ.

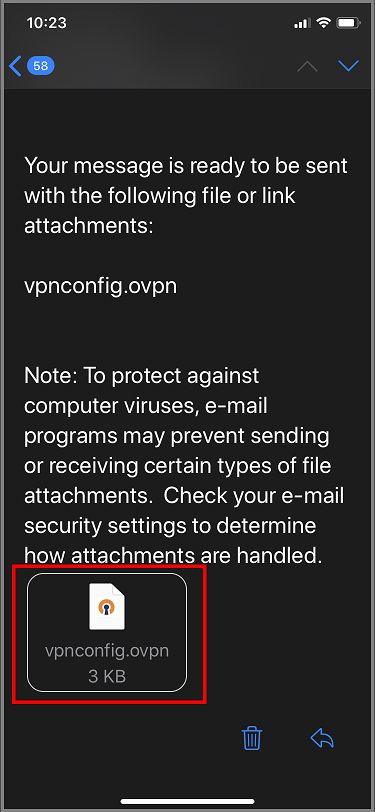

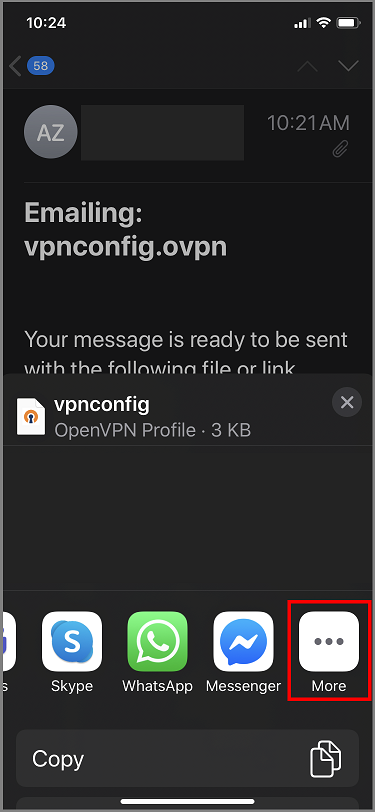

Envoyez par e-mail le fichier de profil (.ovpn) à votre compte de messagerie configuré dans l’application de messagerie sur votre iPhone.

Ouvrez l’e-mail dans l’application de messagerie sur l’iPhone, puis appuyez sur le fichier joint.

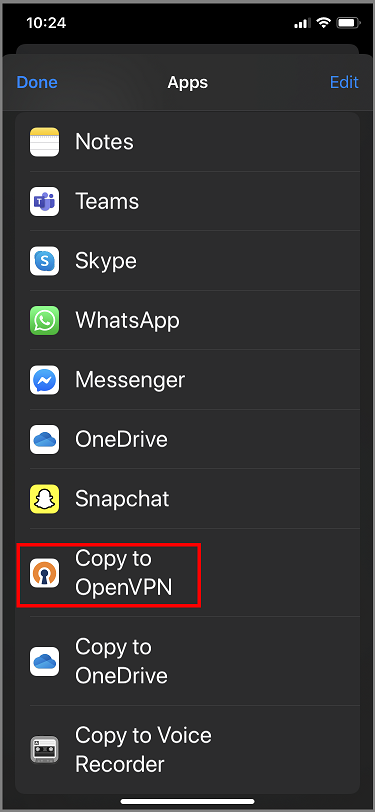

Appuyez sur Plus si vous ne voyez pas l’option Copier dans OpenVPN.

Appuyez sur Copier dans OpenVPN.

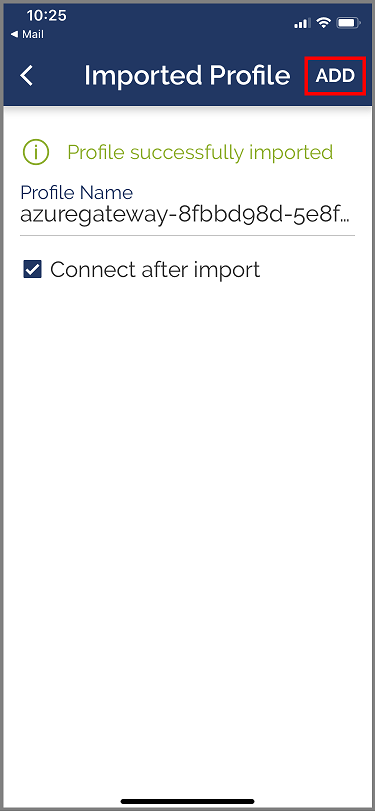

Appuyez sur AJOUTER dans la page Importer un profil.

Appuyez sur AJOUTER dans la page Profil importé.

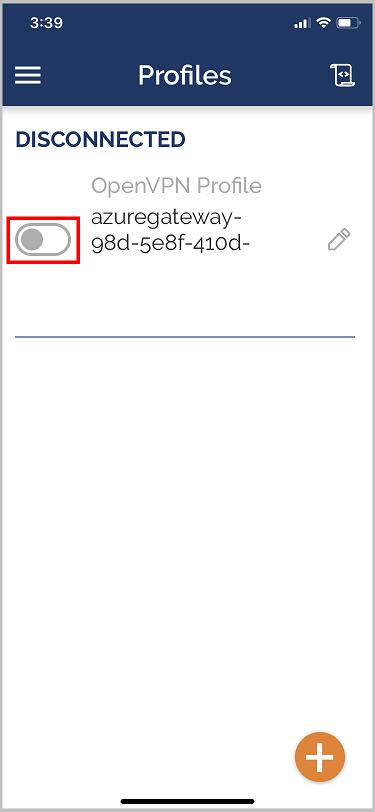

Lancez l’application OpenVPN et faites glisser le commutateur vers la droite dans la page Profil pour vous connecter

Étapes suivantes

Tutoriel : Créer une connexion de VPN utilisateur P2S à l’aide d’Azure Virtual WAN.