Scénario : Pare-feu Azure - personnalisé

Lorsque vous travaillez avec le routage de hub virtuel Virtual WAN, il existe un certain nombre de scénarios disponibles. Dans ce scénario, l’objectif n’est pas d’acheminer le trafic directement entre les réseaux virtuels, mais d’utiliser Pare-feu Azure pour les flux de trafic des réseaux virtuels vers Internet et la branche, et de la branche vers les réseaux virtuels.

Conception

Pour déterminer le nombre de tables de routage nécessaires, vous pouvez créer une matrice de connectivité, où chaque cellule indique si une source (ligne) peut communiquer avec une destination (colonne). La matrice de connectivité dans ce scénario est simple, mais nous pouvons toujours l’examiner par souci de cohérence avec d’autres scénarios.

Matrice de connectivité

| Du | Par : | Réseaux virtuels | Branches | Internet |

|---|---|---|---|---|

| Réseaux virtuels | → | Direct | AzFW | AzFW |

| Branches | → | AzFW | Direct | Direct |

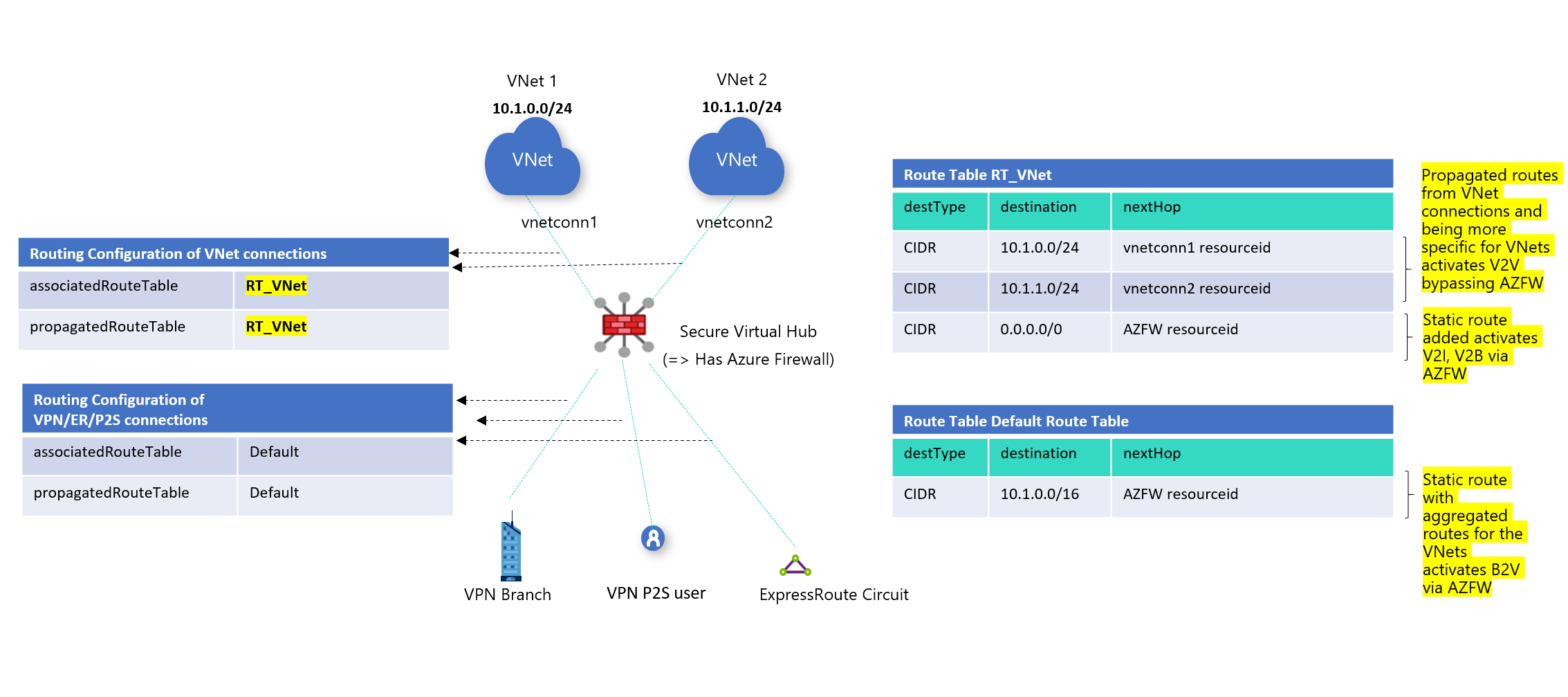

Dans le tableau précédent, « Direct » représente une connectivité directe entre deux connexions sans le trafic qui traverse le Pare-feu Azure dans Virtual WAN, et « AzFW » indique que le flux passe par le Pare-feu Azure. Comme il existe deux modèles de connectivité distincts dans la matrice, nous aurons besoin de deux tables de routage qui seront configurées comme suit :

- Réseaux virtuels :

- Table de routage associée : RT_VNet

- Propagation aux tables de routage : RT_VNet

- Branches :

- Table de routage associée : Par défaut

- Propagation aux tables de routage : Par défaut

Notes

Vous pouvez créer une instance Virtual WAN distincte avec un seul hub virtuel sécurisé dans chaque région, puis connecter les Virtual WAN entre eux via un VPN site à site.

Pour plus d’informations sur le routage de hub virtuel, consultez À propos du routage de hub virtuel.

Workflow

Dans ce scénario, vous souhaitez acheminer le trafic via le Pare-feu Azure pour le trafic de réseau virtuel à Internet, de réseau virtuel à branche ou de branche à réseau virtuel, mais voulez un trafic direct de réseau virtuel à réseau virtuel. Si vous avez utilisé Azure Firewall Manager, les paramètres de routage sont automatiquement renseignés dans la table de routage par défaut. Le trafic privé s’applique au réseau virtuel et aux branches, et le trafic Internet à 0.0.0.0/0.

Les connexions VPN, ExpressRoute et VPN utilisateur sont collectivement appelées branches, et associées à la même table de routage (par défaut). Toutes les connexions VPN, ExpressRoute et VPN utilisateur propagent des itinéraires vers le même ensemble de tables de routage. Pour configurer ce scénario, envisagez les étapes suivantes :

Créer une table de routage personnalisée RT_VNet.

Créer un itinéraire pour activer le trafic de réseau virtuel à Internet et de réseau virtuel à branche : 0.0.0.0/0 avec le tronçon suivant pointant vers le Pare-feu Azure. Dans la section Propagation, vous allez vous assurer que les réseaux virtuels sont sélectionnés, ce qui garantit des itinéraires plus spécifiques, et permet un flux de trafic direct de réseau virtuel à réseau virtuel.

- Dans Association : sélectionnez Réseaux virtuels, ce qui implique que les réseaux virtuels atteindront la destination en fonction des itinéraires de cette table de routage.

- Dans Propagation : sélectionnez Réseaux virtuels, ce qui implique que les réseaux virtuels se propagent à cette table de routage. En d’autres mots, des itinéraires plus spécifiques se propageront vers cette table de routage, garantissant ainsi un flux de trafic direct entre réseaux virtuels.

Ajoutez un itinéraire statique agrégé pour réseaux les virtuels dans la table de routage par défaut pour activer le flux de branche à réseau virtuel via le Pare-feu Azure.

- N’oubliez pas que les branches sont associées et se propagent vers la table de routage par défaut.

- Les branches ne se propagent pas vers la table de routage RT_VNet. Cela garantit le flux de trafic de réseau virtuel à branche passe par le Pare-feu Azure.

Cela entraîne des modifications de configuration de routage, comme l’illustre la Figure 1.

Figure 1

Étapes suivantes

- Pour plus d’informations sur Virtual WAN, consultez la FAQ.

- Pour plus d’informations sur le routage de hub virtuel, consultez À propos du routage de hub virtuel.

- Pour plus d’informations sur la configuration du routage de hub virtuel, consultez Guide pratique pour configurer le routage de hub virtuel.