Configurer des groupes d’utilisateurs et des pools d’adresses IP pour des VPN utilisateur P2S

Les VPN utilisateur P2S vous permettent d’attribuer aux utilisateurs des adresses IP de pools d’adresses spécifiques en fonction de leur identité ou de leurs informations d’authentification en créant des groupes d’utilisateurs. Cet article vous aide à configurer des groupes d’utilisateurs et des membres de groupe, ainsi qu’à hiérarchiser des groupes. Pour plus d’informations sur l’utilisation de groupes d’utilisateurs, consultez À propos des groupes d’utilisateurs.

Prérequis

Avant de commencer, assurez-vous que vous avez configuré un Virtual WAN qui utilise une ou plusieurs méthodes d’authentification. Pour savoir comment procéder, consultez Tutoriel : Créer une connexion VPN utilisateur P2S Virtual WAN.

Workflow

Cet article utilise le workflow suivant pour vous aider à configurer des groupes d’utilisateurs et des pools d’adresses IP pour votre connexion VPN point à site.

Prendre en compte les exigences de configuration

Choisir un mécanisme d’authentification

Créer un groupe d’utilisateurs

Configurer les paramètres de la passerelle

Étape 1 : prendre en compte les exigences de configuration

Cette section répertorie les exigences et limitations de configuration pour les groupes d’utilisateurs et les pools d’adresses IP.

Le nombre maximal de groupes qu’une seule passerelle VPN point à site P2S peut référencer est de 90. Le nombre maximal de membres de stratégie/groupe (critères servant à identifier le groupe dont fait partie un utilisateur se connectant) dans les groupes affectés à une passerelle est de 390. Toutefois, si un groupe est attribué à plusieurs configurations de connexion sur la même passerelle, ce groupe et ses membres sont comptabilisés plusieurs fois jusqu'à la limite atteinte. Par exemple, c’est le cas si un groupe de stratégies avec 10 membres est attribué à trois configurations de connexion VPN sur la passerelle. cette configuration comptera pour trois groupes totalisant 30 membres et non un groupe de 10 membres. Le nombre total d’utilisateurs simultanés se connectant à une passerelle est limité par l’unité d’échelle de la passerelle et par le nombre d’adresses IP allouées à chaque groupe d’utilisateurs, et non par le nombre de membres de stratégie/groupe associés à une passerelle.

Dès lors qu’un groupe a été créé dans le cadre d’une configuration de serveur VPN, son nom et ses paramètres par défaut ne peuvent pas être modifiés.

Les noms de groupe doivent être distincts.

Les groupes dont la priorité numérique est inférieure sont traités avant les groupes dont la priorité numérique est plus élevée. Si un utilisateur qui se connecte est membre de plusieurs groupes, la passerelle considère qu’il est membre du groupe ayant une priorité numérique inférieure pour l’attribution d’adresses IP.

Les groupes utilisés par des passerelles VPN point à site existantes ne peuvent pas être supprimés.

Vous pouvez réorganiser les priorités de vos groupes en cliquant sur les boutons flèche haut ou bas en regard de ceux-ci.

Les pools d’adresses ne peuvent pas chevaucher des pools d’adresses utilisés dans d’autres configurations de connexion (même passerelle ou passerelles différentes) dans le même WAN virtuel.

Des pools d’adresses ne peuvent pas non plus chevaucher des espaces d’adressage de réseau virtuel, des espaces d’adressage de hub virtuel ou des adresses locales.

Les pools d'adresses ne peuvent pas être inférieurs à /24. Par exemple, vous ne pouvez pas attribuer une plage de /25 ou /26.

Étape 2 : choisir un mécanisme d’authentification

Les sections suivantes répertorient les mécanismes d’authentification disponibles et utilisables lors de la création de groupes d’utilisateurs.

Groupes Microsoft Entra

Pour créer et gérer des groupes Active Directory, consultez Gérer les groupes Microsoft Entra et l’appartenance aux groupes.

- L’ID d’objet de groupe Microsoft Entra (et non le nom du groupe) doit être spécifié dans le cadre de la configuration de VPN utilisateur point à site Virtual WAN.

- Des utilisateurs Microsoft Entra peuvent faire partie de plusieurs groupes Active Directory, mais Virtual WAN considère que les utilisateurs font partie du groupe d’utilisateurs/de stratégies Virtual WAN dont la priorité numérique est la plus basse.

RADIUS - Attributs spécifiques du fournisseur NPS

Pour les informations de configuration d’attributs spécifiques du fournisseur serveur NPS (Network Policy Server), consultez RADIUS - Configurer NPS pour les attributs spécifiques du fournisseur.

Certificats

Pour générer des certificats auto-signés, consultez Générer et exporter des certificats pour les connexions VPN P2S utilisateur : PowerShell. Pour générer un certificat avec un nom commun spécifique, remplacez le paramètre Subject par la valeur appropriée (par exemple, xx@domain.com) lors de l’exécution de la commande PowerShell New-SelfSignedCertificate.

Étape 3 : créer un groupe d’utilisateurs

Procédez comme suit pour créer un groupe d’utilisateurs.

Dans le portail Azure, accédez à votre page Virtual WAN -> Configurations de VPN utilisateur.

Dans la page Configurations de VPN utilisateur, sélectionnez la configuration de VPN utilisateur que vous souhaitez modifier, puis sélectionnez Modifier la configuration.

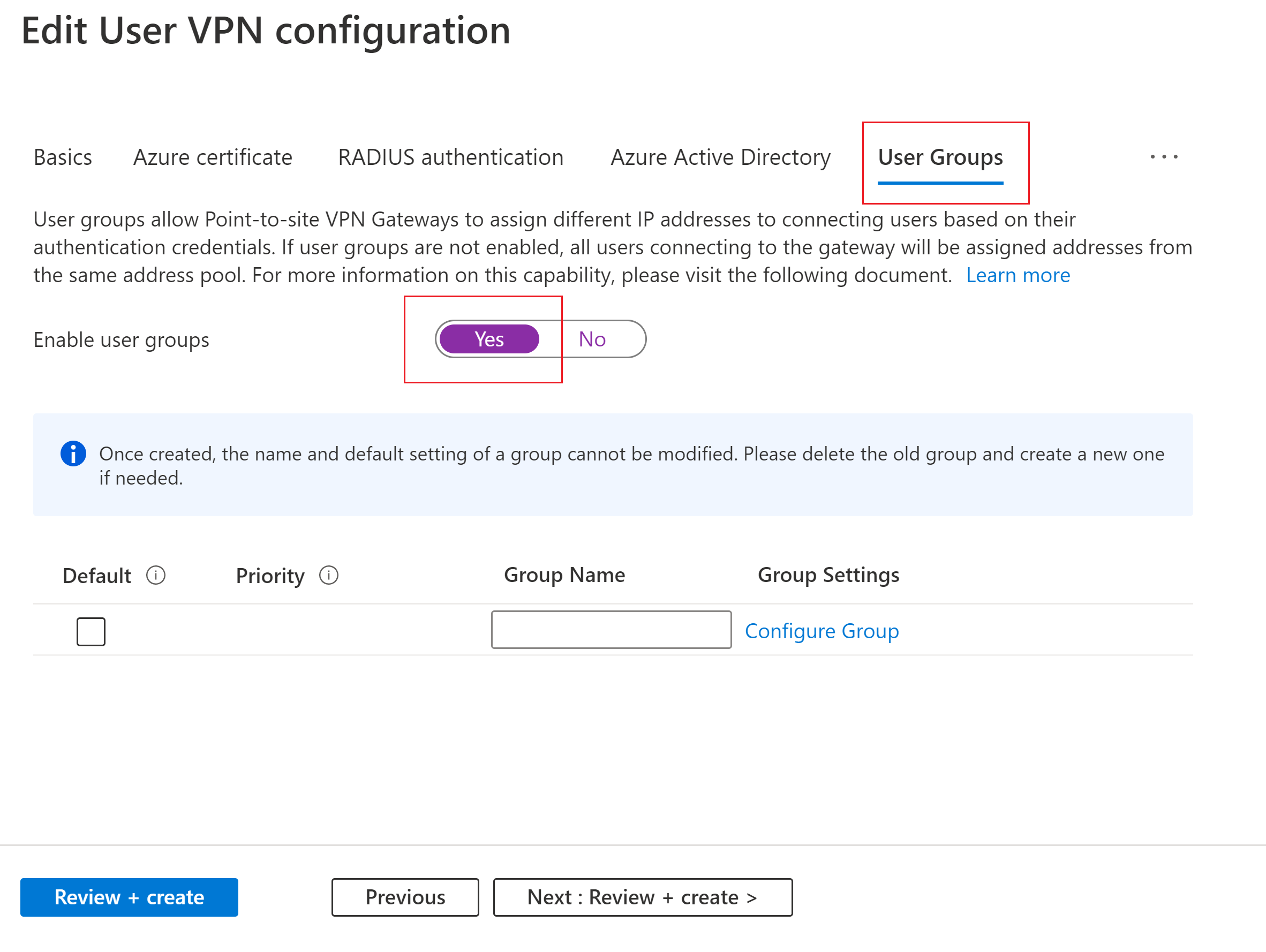

Dans la page Modifier la configuration de VPN utilisateur, ouvrez l’onglet Groupes d’utilisateurs.

Sélectionnez Oui pour activer les groupes d’utilisateurs. Lorsque cette configuration de serveur est affectée à une passerelle VPN P2S, les utilisateurs qui font partie des mêmes groupes d’utilisateurs reçoivent des adresses IP des mêmes pools d’adresses. Les utilisateurs qui font partie de différents groupes reçoivent des adresses IP de différents groupes. Lorsque vous utilisez cette fonctionnalité, vous devez sélectionner le groupe Par défaut pour l’un des groupes que vous créez.

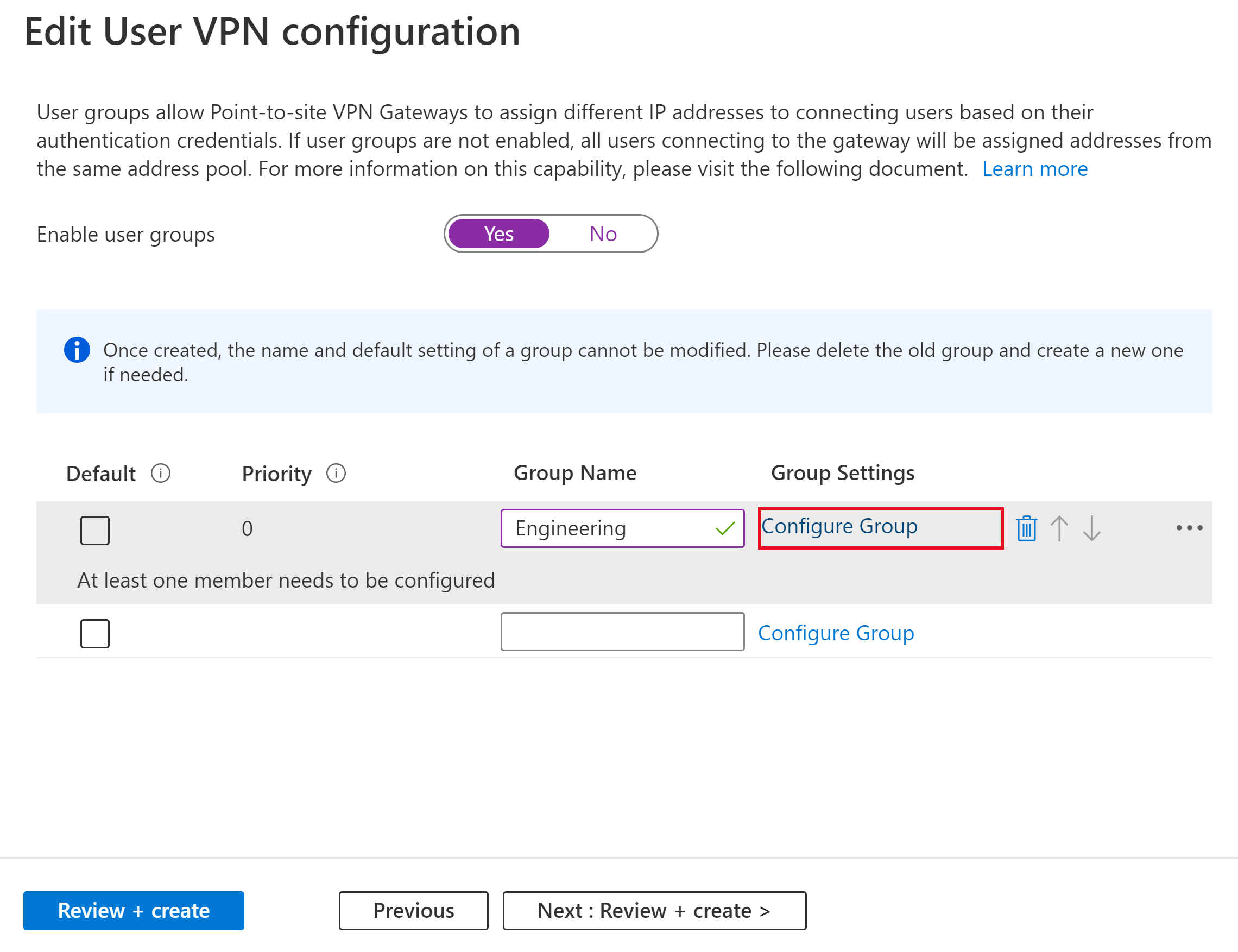

Pour commencer à créer un Groupe d’utilisateurs, renseignez le paramètre du nom avec le nom du premier groupe.

En regard de Nom du groupe, sélectionnez Configurer le groupe pour ouvrir la page Configurer les paramètres du groupe.

Dans la page Configurer les paramètres du groupe, renseignez les valeurs de chaque membre que vous souhaitez inclure dans ce groupe. Un groupe peut contenir plusieurs membres.

Créez un membre en renseignant le champ Nom.

Sélectionnez Authentification : Définition du type dans la liste déroulante. La liste déroulante est automatiquement renseignée en fonction des méthodes d’authentification sélectionnées pour la configuration de VPN utilisateur.

Tapez la Valeur. Pour obtenir des valeurs valides, consultez À propos des groupes d’utilisateurs.

Lorsque vous avez fini de créer les paramètres du groupe, sélectionnez Ajouter, puis OK.

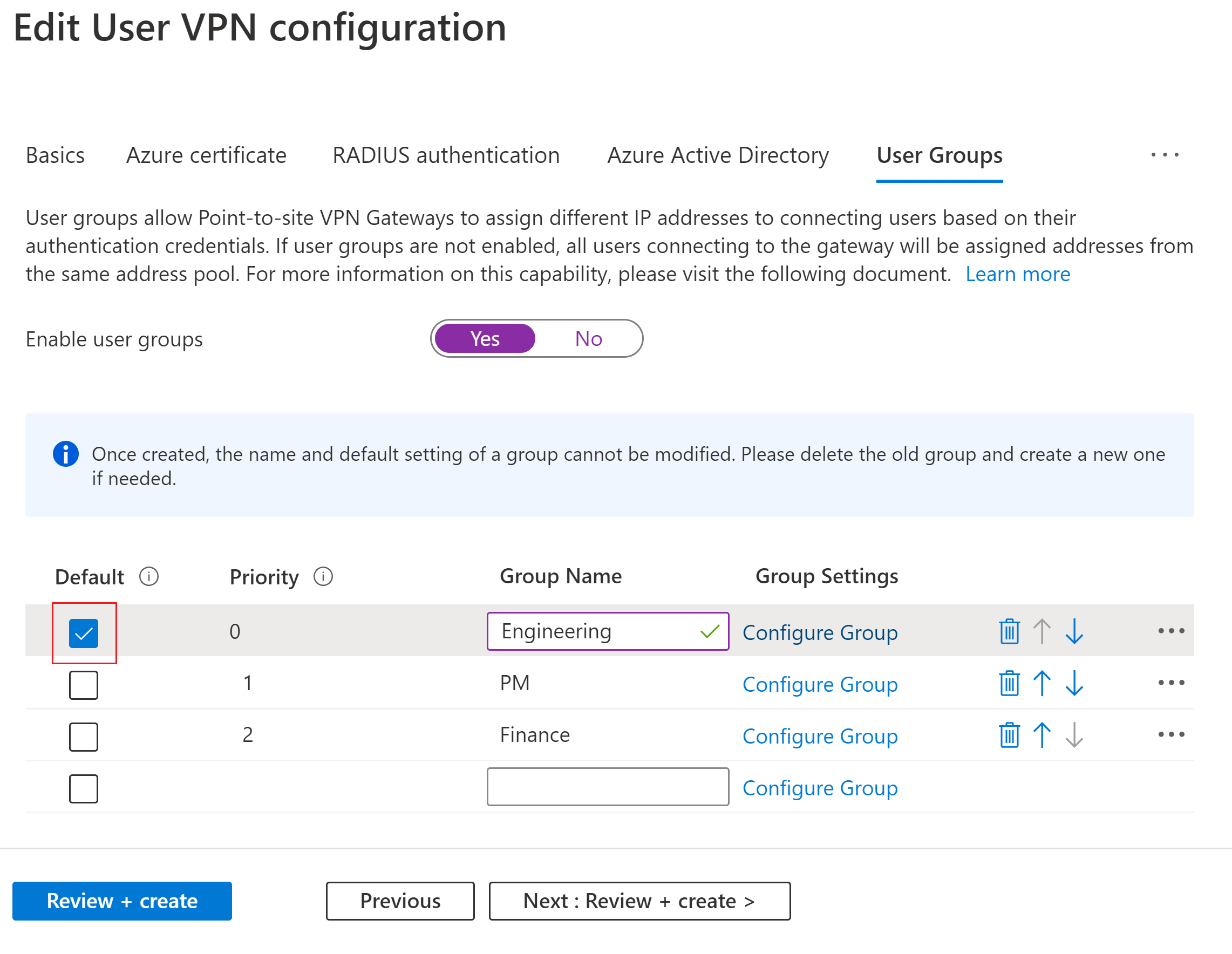

Créez des groupes supplémentaires.

Sélectionnez au moins un groupe par défaut. Les utilisateurs qui ne font pas partie d’un groupe spécifié sur une passerelle seront affectés au groupe par défaut sur la passerelle. Notez également que vous ne pouvez pas modifier l’état « par défaut » d’un groupe une fois celui-ci créé.

Sélectionnez les flèches pour régler l’ordre de priorité du groupe.

Sélectionnez Vérifier + créer pour créer, puis configurer le groupe. Après avoir créé la configuration de VPN utilisateur, définissez les paramètres de configuration du serveur de passerelle pour utiliser la fonctionnalité de groupes d’utilisateurs.

Étape 4 : configurer les paramètres de la passerelle

Dans le portail, accédez à votre hub virtuel, puis sélectionnez VPN utilisateur (point à site).

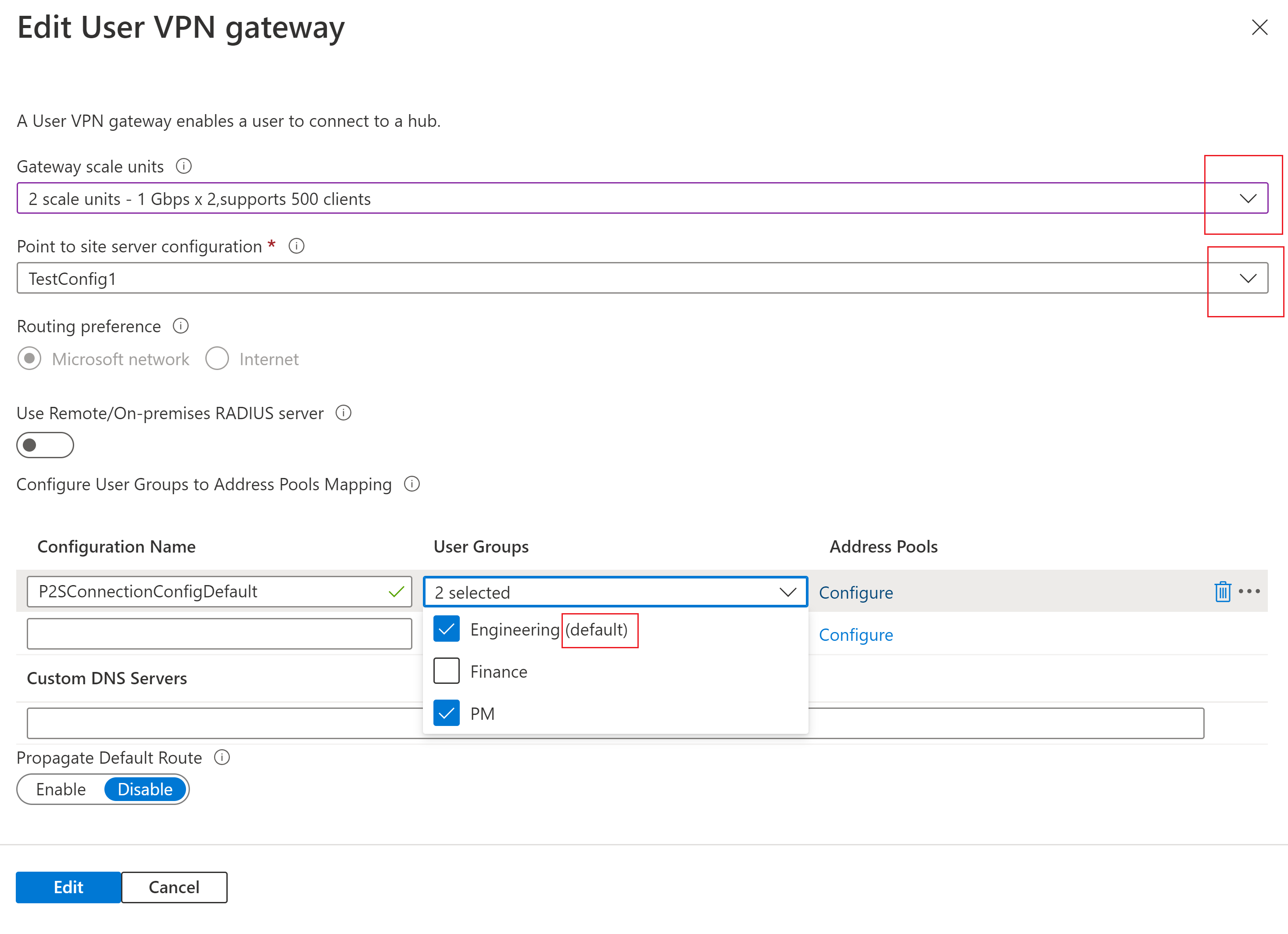

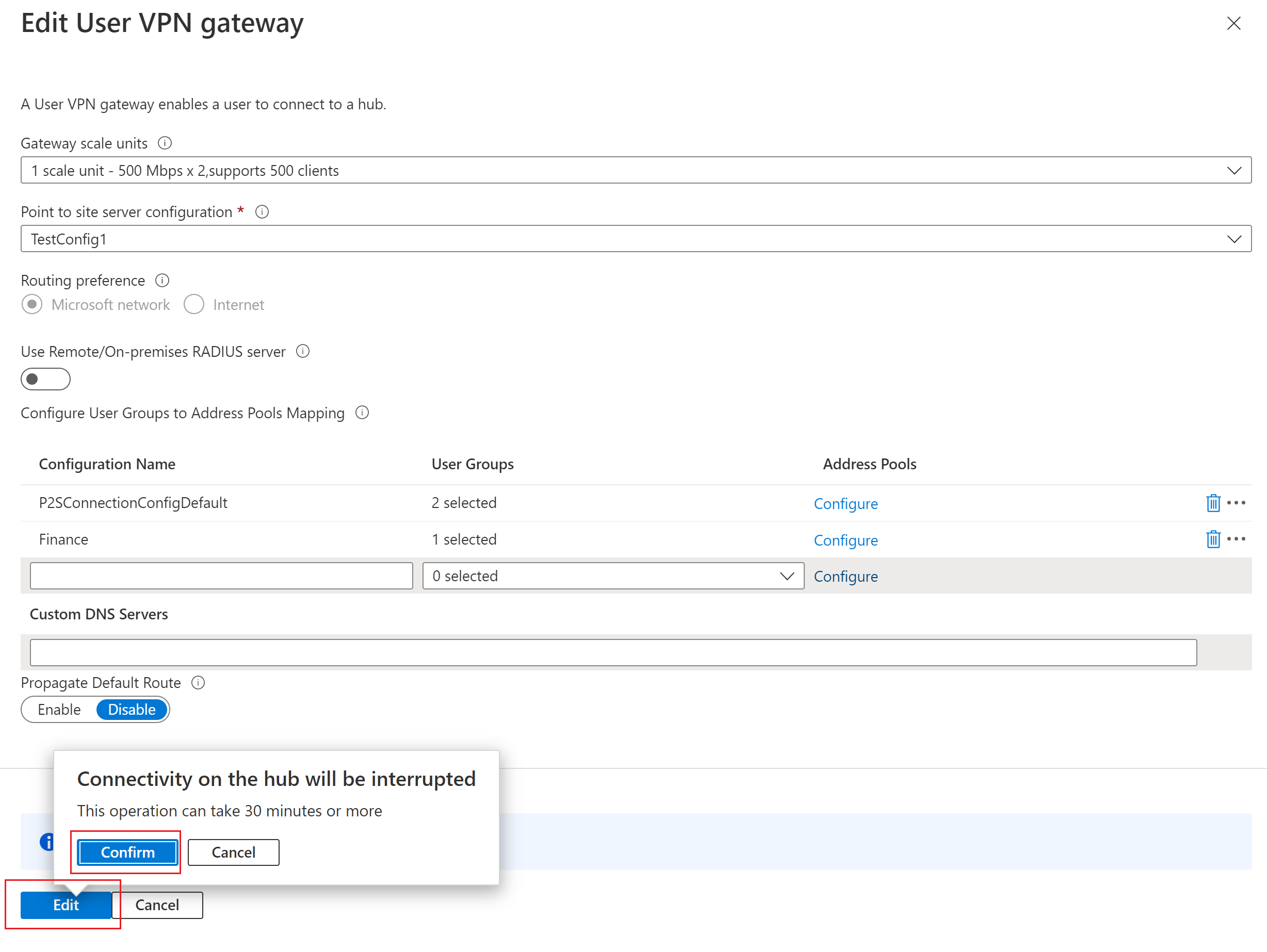

Sur la page Point à site, sélectionnez le lien Unités d’échelle de passerelle pour ouvrir la page Modifier la passerelle VPN utilisateur. Ajustez la valeur d’Unités d’échelle de passerelle à partir de la liste déroulante pour déterminer le débit de la passerelle.

Pour Configuration du serveur point à site, sélectionnez la configuration de VPN utilisateur que vous avez définie pour les groupes d’utilisateurs. Si vous n’avez pas encore configuré ces paramètres, veuillez consulter la rubrique Créer un groupe d’utilisateurs.

Créez une nouvelle configuration point à site en entrant un nouveau Nom de configuration.

Sélectionnez un ou plusieurs groupes à associer à cette configuration. Tous les utilisateurs faisant partie de groupes associés à cette configuration recevront des adresses IP des mêmes pools d’adresses IP.

Dans toutes les configurations de cette passerelle, vous devez avoir exactement un groupe d’utilisateurs par défaut sélectionné.

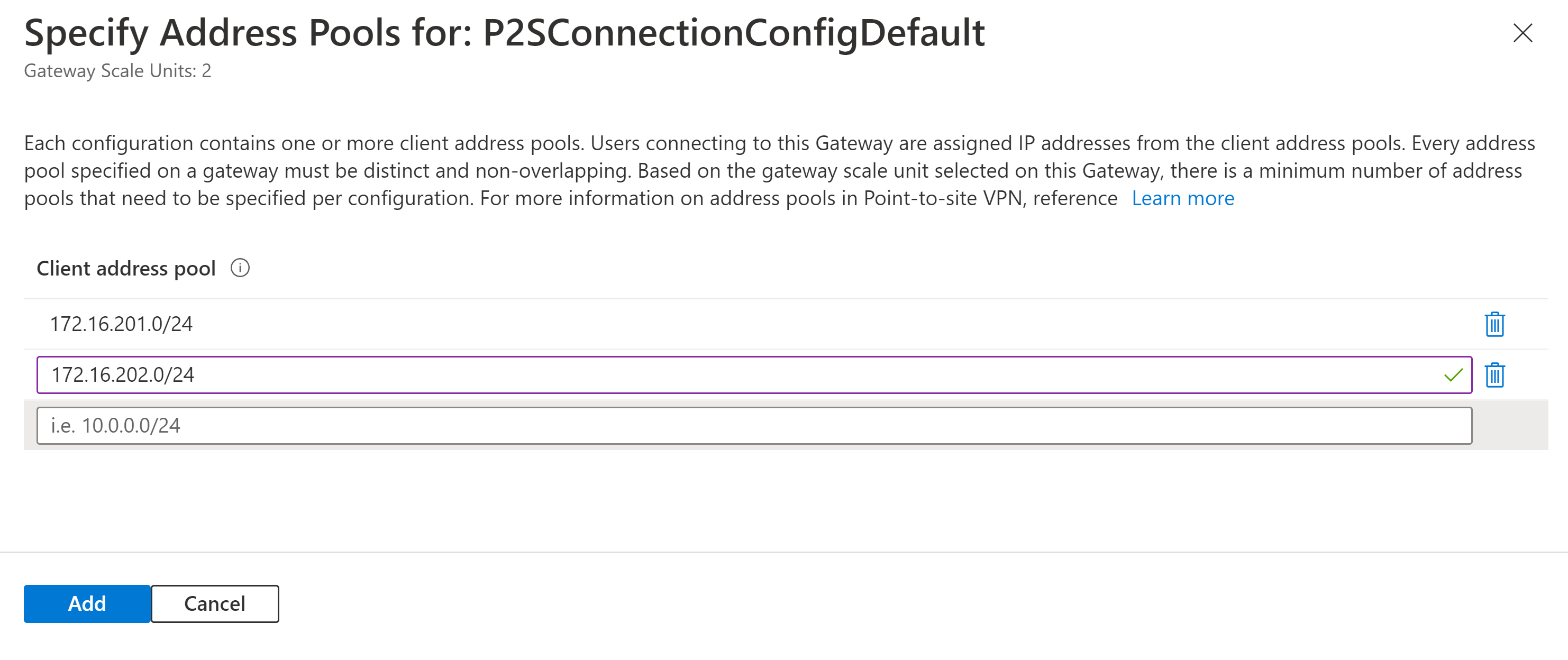

Pour Pools d’adresses, sélectionnez Configurer pour ouvrir la page Spécifier des pools d’adresses. Dans cette page, associez de nouveaux pools d’adresses à cette configuration. Les utilisateurs qui sont membres de groupes associés à cette configuration recevront des adresses IP des pools spécifiés. En fonction du nombre d'Unités d'échelle de passerelle associées à la passerelle, il se peut que vous deviez spécifier plus d'un pool d'adresses. Les pools d'adresses ne peuvent pas être inférieurs à /24. Par exemple, vous ne pouvez pas attribuer une plage de /25 ou /26 si vous souhaitez avoir une plage de pool d'adresses plus petite pour les groupes d'utilisateurs. Le préfixe minimal est /24. Sélectionnez Ajouter, puis OK pour enregistrer vos pools d’adresses.

Vous avez besoin d’une configuration pour chaque ensemble de groupes devant se voir attribuer des adresses IP de différents pools d’adresses. Répétez les étapes pour créer d’autres configurations. Si vous souhaitez en savoir plus sur les exigences et limitations relatives aux pools d’adresses et aux groupes, veuillez consulter l’étape 1.

Après avoir créé les configurations dont vous avez besoin, sélectionnez Modifier, puis Confirmer pour enregistrer vos paramètres.

Résolution des problèmes

- Vérifier que les paquets ont les bons attributs ? : Wireshark ou une autre capture de paquets peuvent être exécutés en mode NPS, puis déchiffrer des paquets à l’aide d’une clé partagée. Vous pouvez vérifier que les paquets sont envoyés de votre serveur RADIUS à la passerelle VPN point à site avec le VSA RADIUS approprié configuré.

- Les utilisateurs se voient-ils attribuer une adresse IP incorrecte ? : configurez, puis vérifiez l’authentification de la journalisation des événements NPS pour savoir si les utilisateurs correspondent ou non aux stratégies.

- Vous rencontrez des problèmes avec les pools d’adresses ? Chaque pool d’adresses est spécifié sur la passerelle. Les pools d’adresses sont fractionnés en deux pools d’adresses et attribués à chaque instance active-active dans une paire de passerelles VPN point-à-site. Ces adresses fractionnées devraient apparaître dans la table de routage effective. Par exemple, si vous spécifiez « 10.0.0.0/24 », vous devriez voir deux itinéraires « /25 » dans la table de routage effective. Si ce n’est pas le cas, essayez de modifier les pools d’adresses définis sur la passerelle.

- Le client P2S n’est pas en mesure de recevoir des itinéraires ? Vérifiez que toutes les configurations de connexion VPN point à site sont associées à la defaultRouteTable et propagées au même ensemble de tables de routage. Cela devrait être configuré automatiquement si vous utilisez le portail. En revanche, si vous utilisez REST, PowerShell ou CLI, assurez-vous que toutes les propagations et associations sont définies de manière appropriée.

- Vous ne pouvez pas activer Multipool à l’aide du client VPN Azure ? Si vous utilisez le client VPN Azure, vérifiez que celui qui est installé sur les appareils utilisateur est à la dernière version. Vous devez télécharger de nouveau le client pour activer cette fonctionnalité.

- Tous les utilisateurs sont-ils affectés au groupe par défaut ? Si vous utilisez l’authentification Microsoft Entra, veuillez vérifier que l’entrée d’URL du tenant dans la configuration du serveur

(https://login.microsoftonline.com/<tenant ID>)ne se termine pas par un\. Si l’URL se termine par\, la passerelle ne pourra pas traiter correctement les groupes d’utilisateurs Microsoft Entra, puis tous les utilisateurs seront affectés au groupe par défaut. Pour y remédier, modifiez la configuration du serveur pour supprimer les\de fin, puis modifiez les pools d’adresses configurés sur la passerelle pour appliquer les modifications à la passerelle. Il s'agit d'un problème connu. - Vous essayez d’inviter des utilisateurs externes à utiliser la fonctionnalité Multipool ? Si vous utilisez l’authentification Microsoft Entra et que vous prévoyez d’inviter des utilisateurs externes (qui ne font pas partie du domaine Microsoft Entra configuré sur la passerelle VPN) à se connecter à la passerelle VPN Virtual WAN point à site, veillez à leur attribuer le type d’utilisateur « Membre » et non « Invité ». Veillez également à ce que le « Nom » de l’utilisateur soit défini sur son adresse e-mail. Si le type et le nom de l’utilisateur qui se connecte ne sont pas correctement définis comme ci-dessus, ou si vous ne pouvez pas définir de membre externe comme « Membre » de votre domaine Azure Active Directory, l’utilisateur qui se connecte est affecté au groupe par défaut et se voit attribuer une adresse IP du pool d’adresses IP par défaut.

Étapes suivantes

- Pour plus d’informations sur les groupes d’utilisateurs, consultez À propos des groupes d’utilisateurs et des pools d’adresses IP pour les VPN utilisateur P2S.