Configurer la passerelle VPN P2S pour l’authentification Microsoft Entra ID : application inscrite manuellement

Cet article vous aide à configurer une passerelle VPN point à site (P2S) pour l’authentification Microsoft Entra ID et à enregistrer manuellement le client VPN Azure. Ce type de configuration est uniquement pris en charge pour les connexions au protocole OpenVPN.

Vous pouvez également créer ce type de configuration de passerelle VPN P2S en suivant les étapes de la nouvelle Application VPN Client inscrite auprès de Microsoft. Vous pouvez contourner les étapes d’enregistrement du client VPN Azure auprès de votre locataire Microsoft Entra en utilisant la version la plus récente. Elle prend également en charge un plus grand nombre de systèmes d’exploitation clients. Toutefois, il est possible que certaines valeurs d’audience ne soient pas encore prises en charge. Pour plus d’informations sur les protocoles et l’authentification point à site, consultez À propos du VPN point à site pour la passerelle VPN.

Prérequis

Les étapes décrites dans cet article nécessitent un tenant Microsoft Entra. Si vous n’avez pas de tenant Microsoft Entra, vous pouvez en créer un en suivant les étapes de l’article Créer un locataire. Notez les champs suivants lors de la création de votre répertoire :

- Nom de l'organisation

- Nom de domaine initial

Si vous disposez déjà d'une passerelle P2S existante, les étapes de cet article vous aident à configurer la passerelle pour l'authentification Microsoft Entra ID. Vous pouvez également créer une nouvelle passerelle VPN. Le lien permettant de créer une passerelle est inclus dans cet article.

Remarque

L’authentification Microsoft Entra ID est prise en charge uniquement pour les connexions par le protocole OpenVPN® et nécessite l’application Azure VPN Client.

Créer des utilisateurs de tenant Microsoft Entra

Créez deux comptes dans le tenant Microsoft Entra nouvellement créé. Pour les étapes à suivre, consultez Ajouter ou supprimer un nouvel utilisateur.

- Rôle Administrateur(-trice) d’application cloud

- Compte d’utilisateur

Le rôle d’administrateur(-trice) d’application cloud est utilisé pour autoriser l’enregistrement de l’application Azure VPN. Le compte d’utilisateur peut être utilisé pour tester l’authentification OpenVPN.

Attribuez à l’un des comptes le rôle d’administrateur(-trice) d’application cloud. Pour les étapes à suivre, consultez Attribuer des rôles d’administrateur et de non-administrateur à des utilisateurs avec Microsoft Entra ID.

Autoriser l’application VPN Azure

Connectez-vous au portail Azure en tant qu’utilisateur disposant du rôle Administrateur d’application cloud.

Ensuite, accordez le consentement de l’administrateur pour votre organisation. Ceci permet à l’application VPN Azure de se connecter et de lire les profils utilisateur. Copiez et collez l'URL correspondant à votre emplacement de déploiement sur la barre d'adresse de votre navigateur :

Public

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Allemagne

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure géré par 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentRemarque

Si vous utilisez un compte d’Administrateur d’application cloud qui n’est pas natif du locataire Microsoft Entra pour fournir un consentement, remplacez « common » par l’ID de locataire Microsoft Entra dans l’URL. Dans certains autres cas, vous devrez peut-être aussi remplacer « common » par votre ID de locataire. Pour savoir comment rechercher votre ID de locataire, consultez Comment trouver votre ID de locataire Microsoft Entra.

Si vous y êtes invité, sélectionnez le compte qui dispose du rôle Administrateur d’application cloud.

Dans la page Autorisations demandées, sélectionnez Accepter.

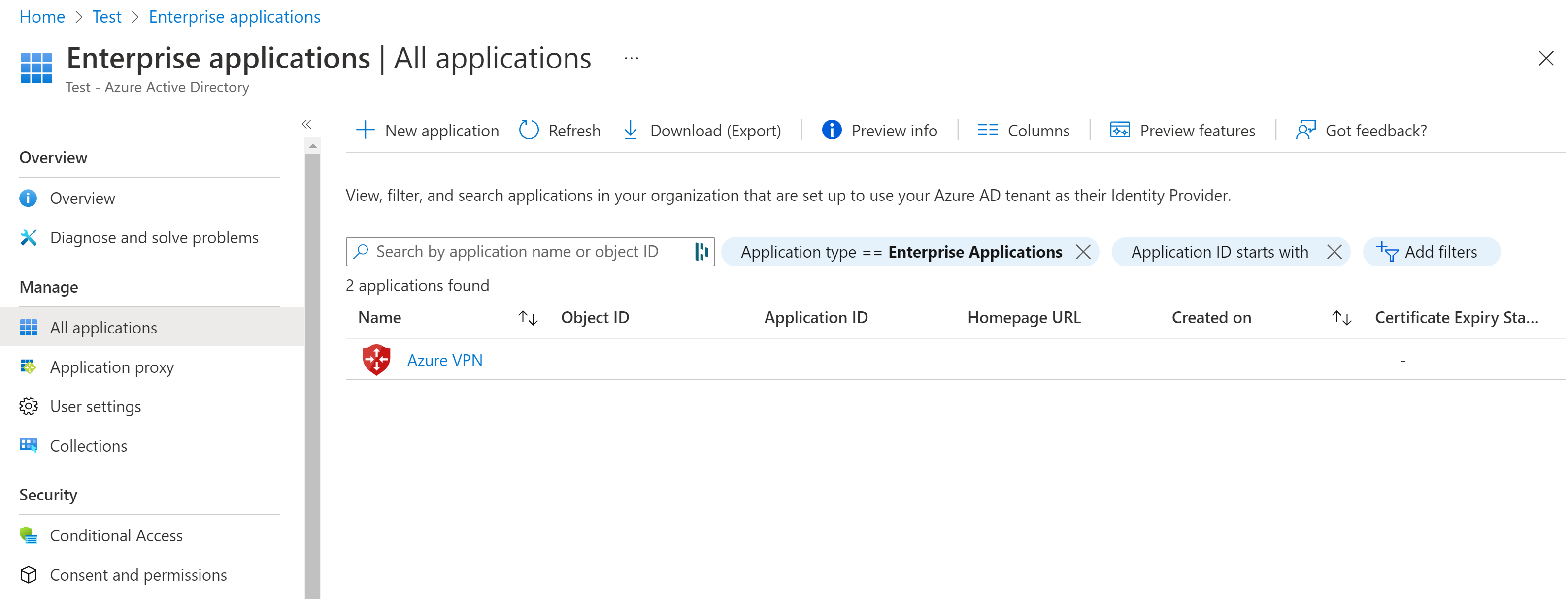

Accédez à Microsoft Entra ID. Dans le volet gauche, cliquez sur Applications d’entreprise. Vous verrez VPN Azure listé.

Configurer la passerelle VPN

Important

Le portail Azure met actuellement à jour les champs Azure Active Directory vers Entra. Si vous voyez Microsoft Entra ID référencé, mais que vous ne voyez pas encore ces valeurs dans le portail, vous pouvez sélectionner des valeurs Azure Active Directory.

Recherchez l’ID du locataire de l’annuaire que vous voulez utiliser pour l’authentification. Celui-ci est répertorié dans la section Propriétés de la page Active Directory. Pour savoir comment rechercher votre ID de tenant, consultez Comment rechercher votre ID de locataire Microsoft Entra.

Si vous ne disposez pas d’un environnement de point à site opérationnel, suivez les instructions de création. Pour créer et configurer une passerelle VPN de point à site, consultez Créer un réseau VPN de point à site. Lorsque vous créez une passerelle VPN, la référence SKU De base n’est pas prise en charge pour OpenVPN.

Accédez à la passerelle de réseau privé. Sélectionnez Configuration point à site dans le volet de navigation de gauche.

Configurez les valeurs suivantes :

- Pool d’adresses : pool d’adresses client

- Type de tunnel : OpenVPN (SSL)

- Type d’authentification : Microsoft Entra ID

Pour les valeurs Microsoft Entra ID, utilisez les instructions suivantes concernant les valeurs Locataire, Audience et Émetteur. Remplacez {TenantID} par votre ID de locataire, en prenant soin de le supprimer {} des exemples lorsque vous remplacez cette valeur.

Locataire Microsoft Entra : TenantID pour le tenant Microsoft Entra. Entrez l’ID de locataire qui correspond à votre configuration. Vérifiez que l’URL du tenant n’a pas de

\(barre oblique inversée) à la fin. La barre oblique est autorisée.- Azure Public AD :

https://login.microsoftonline.com/{TenantID} - Azure Government AD :

https://login.microsoftonline.us/{TenantID} - Azure Germany AD :

https://login-us.microsoftonline.de/{TenantID} - China 21Vianet AD :

https://login.chinacloudapi.cn/{TenantID}

- Azure Public AD :

Public : identifiant de l’application d’entreprise Microsoft Entra « Azure VPN ».

- Azure public :

41b23e61-6c1e-4545-b367-cd054e0ed4b4 - Azure Government :

51bb15d4-3a4f-4ebf-9dca-40096fe32426 - Azure Allemagne :

538ee9e6-310a-468d-afef-ea97365856a9 - Microsoft Azure géré par 21Vianet :

49f817b6-84ae-4cc0-928c-73f27289b3aa

- Azure public :

Émetteur : URL de Secure Token Service (Service d’émission de jeton de sécurité - STS). Veillez à inclure une barre oblique à la fin de la valeur de Émetteur. À défaut, il est possible que la connexion échoue. Exemple :

https://sts.windows.net/{TenantID}/

Une fois que vous avez terminé la configuration des paramètres, cliquez sur Enregistrer en haut de la page.

Télécharger le package de configuration de profil Azure VPN Client

Dans cette section, vous générez et téléchargez le package de configuration de profil Azure VPN Client. Ce package contient les paramètres que vous pouvez utiliser pour configurer le profil Azure VPN Client sur les ordinateurs clients.

En haut de la page Configuration de point à site, cliquez sur Télécharger le client VPN. La génération du package de configuration du client prend quelques minutes.

Votre navigateur indique qu’un fichier zip de configuration du client est disponible. Il porte le même nom que votre passerelle.

Extrayez le fichier zip téléchargé.

Accédez au dossier « AzureVPN » décompressé.

Notez l'emplacement du fichier « azurevpnconfig.xml ». Le fichier azurevpnconfig.xml contient la configuration de la connexion VPN. Vous pouvez également distribuer ce fichier à tous les utilisateurs qui ont besoin de se connecter par e-mail ou par d'autres moyens. L’utilisateur doit avoir des informations d’identification Microsoft Entra ID valides pour pouvoir se connecter.

Étapes suivantes

- Pour vous connecter à votre réseau virtuel, vous devez configurer le client Azure VPN sur vos ordinateurs clients. Consultez Configurer un client VPN pour des connexions VPN P2S – Windows ou Configurer un client VPN pour des connexions VPN P2S – macOS.

- Pour les questions fréquemment posées, consultez la section Point à site de la FAQ sur la passerelle VPN.