Pare-feu d’applications web Azure et Azure Policy

Le pare-feu d’applications web (WAF) Azure associé à Azure Policy peut aider à appliquer les normes organisationnelles et à évaluer la conformité à l’échelle des ressources WAF. Azure Policy est un outil de gouvernance qui fournit une vue agrégée permettant d’évaluer l’état général de l’environnement, avec la possibilité d’explorer minutieusement au niveau de chaque ressource et stratégie. Azure Policy vous aide également à mettre vos ressources en conformité par le biais de la correction en bloc pour les ressources existantes, et de la correction automatique pour les nouvelles ressources.

Azure Policy pour Web Application Firewall

Il existe différentes définitions Azure Policy intégrées pour gérer les ressources WAF. La répartition des définitions de stratégie et leurs fonctionnalités sont les suivantes :

Activer le pare-feu d’applications web (WAF)

Azure Web Application Firewall doit être activé pour les points d'entrée d'Azure Front Door : Les services Azure Front Door sont évalués selon si un WAF est présent ou non. La définition de stratégie a trois effets : Audit, refus et désactivation. L’audit permet de suivre les cas où un service Azure Front Door n’a pas de WAF et permet aux utilisateurs de voir ce que le service Azure Front Door ne respecte pas. Un refus empêche la création d’un service Azure Front Door si un WAF n’est pas attaché. Désactivé désactive l’affectation de stratégies.

Le pare-feu d’applications web (WAF) doit être activé pour Application Gateway : Les passerelles applicatives sont évaluées selon si un WAF est présent lors de la création de ressources. La définition de stratégie a trois effets : Audit, refus et désactivation. L’audit permet surveille si une passerelle applicative n’a pas de WAF et permet aux utilisateurs de voir quelle passerelle applicative n’est pas conforme. Un refus empêche la création d’une passerelle applicative si un WAF n’est pas attaché. Désactivé désactive l’affectation de stratégies.

Mode détection ou prévention du mandat

Le pare-feu d’applications web (WAF) doit utiliser le mode spécifié pour le service Azure Front Door : Impose l’utilisation du mode de « détection » ou de « blocage » pour être actif sur toutes les stratégies de pare-feu d’applications web pour le service Azure Front Door. La définition de stratégie a trois effets : Audit, refus et désactivation. L’audit permet de suivre les cas où un WAF ne correspond pas au mode spécifié. Un refus empêche la création d’un WAF s’il n’est pas dans le bon mode. Désactivé désactive l’affectation de stratégies.

Le pare-feu d’applications web (WAF) doit utiliser le mode spécifié pour Application Gateway : Impose l’utilisation du mode de « détection » ou de « blocage » pour être actif sur toutes les stratégies de pare-feu d’applications web pour Application Gateway. La définition de stratégie a trois effets : Audit, refus et désactivation. L’audit permet de suivre les cas où un WAF ne correspond pas au mode spécifié. Un refus empêche la création d’un WAF s’il n’est pas dans le bon mode. Désactivé désactive l’affectation de stratégies.

Exiger l’inspection des demandes

L’inspection du corps des requêtes doit être activée sur Azure Front Door Web Application Firewall : vérifiez que l’inspection du corps de requête est activée pour les pare-feu d’applications web associés aux instances Azure Front Door. Cette fonctionnalité permet au WAF d’inspecter les propriétés dans le corps HTTP qui peuvent ne pas être évaluées dans les en-têtes HTTP, les cookies ou l’URI.

L’inspection du corps des requêtes doit être activée pour Web Application Firewall sur Azure Application Gateway : vérifiez que l’inspection du corps de requête est activée pour les pare-feu d’applications web associés aux passerelles applicatives Azure. Cette fonctionnalité permet au WAF d’inspecter les propriétés dans le corps HTTP qui peuvent ne pas être évaluées dans les en-têtes HTTP, les cookies ou l’URI.

Exiger des journaux de ressources

Les journaux de ressources doivent être activés pour Azure Front Door : Impose l’activation des journaux de ressources et des métriques dans le service classique Azure Front Door, y compris WAF. La définition de stratégie a deux effets : AuditIfNotExists et Disable. AuditIfNotExists surveille que les journaux de ressources et les métriques ne sont pas activés pour un service Front Door et informe l’utilisateur lorsque le service n’est pas conforme. Désactivé désactive l’affectation de stratégies.

Azure Front Door Standard ou Premium (Plus WAF) doit avoir des journaux de ressources activés : Impose l’activation des journaux de ressources et des métriques sur les services Standard et Premium Azure Front Door, y compris WAF. La définition de stratégie a deux effets : AuditIfNotExists et Disable. AuditIfNotExists surveille que les journaux de ressources et les métriques ne sont pas activés pour un service Front Door et informe l’utilisateur lorsque le service n’est pas conforme. Désactivé désactive l’affectation de stratégies.

Les journaux de ressources doivent être activées pour Azure Application Gateway : Impose l’activation des journaux de ressources et des métriques dans toutes les passerelles Application Gateway, y compris WAF. La définition de stratégie a deux effets : AuditIfNotExists et Disable. AuditIfNotExists surveille que les journaux de ressources et les métriques ne sont pas activés pour une passerelle applicative et informe l’utilisateur qu’Application Gateway n’est pas en conformité. Désactivé désactive l’affectation de stratégies.

Configurations WAF recommandées

Les profils Azure Front Door doivent utiliser le niveau Premium qui prend en charge les règles WAF managées et la liaison privée : exige que tous vos profils Azure Front Door se trouvent sur le niveau Premium au lieu du niveau standard. Azure Front Door Premium est optimisé pour la sécurité et vous donne accès aux ensembles de règles WAF les plus à jour et aux fonctionnalités telles que la protection des bots.

Activez la règle de limite de débit pour vous protéger contre les attaques DDoS sur le WAF Azure Front Door : La limitation du débit peut vous aider à protéger votre application contre les attaques DDoS. La règle de limitation du débit du pare-feu d’applications web (WAF) Azure pour Azure Front Door protège contre les attaques DDoS en contrôlant le nombre de requêtes autorisées à partir d’une adresse IP cliente particulière à l’application pendant une durée de limitation du débit.

Migrez WAF en passant de la configuration WAF à la stratégie WAF sur Application Gateway : Si vous avez une configuration WAF au lieu d’une stratégie WAF, vous pouvez changer pour la nouvelle stratégie WAF. Les stratégies Web Application Firewall (WAF) fournissent un ensemble plus riche de fonctionnalités avancées par rapport à la configuration WAF. Elles offrent une plus grande échelle, de meilleures performances et, contrairement à la configuration WAF héritée, les stratégies WAF peuvent être définies une seule fois et partagées entre plusieurs passerelles, écouteurs et chemins d’URL. Désormais, les fonctionnalités les plus récentes et les améliorations futures sont uniquement disponibles par le biais des stratégies WAF.

Créer une stratégie Azure

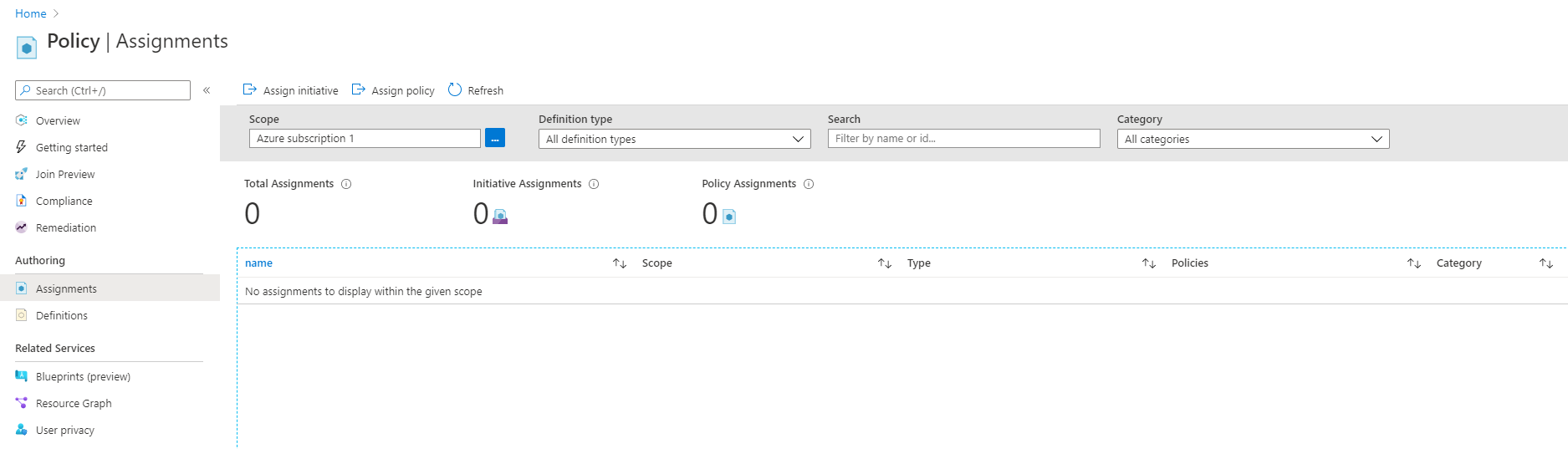

Sur la page d’accueil Azure, entrez « Stratégie » dans la barre de recherche, puis sélectionnez l’icône Azure Policy.

Dans le service Azure Policy, sous Création, sélectionnez Affectations.

- Sur la page « Affectations », sélectionnez l’icône Attribuer une stratégie en haut.

- Dans l’onglet « Informations de base » de la page « Attribuer une stratégie », mettez à jour les champs suivants :

- Étendue : sélectionnez les abonnements et les groupes de ressources Azure auxquels les stratégies s’appliquent.

- Exclusions : sélectionnez toutes les ressources de l’étendue à exclure de l’affectation de stratégie.

- Définition de la stratégie : sélectionnez la définition de stratégie à appliquer à l’étendue avec des exclusions. Tapez « Web Application Firewall » dans la barre de recherche pour choisir la stratégie Azure Web Application Firewall appropriée.

Sélectionnez l’onglet Paramètres et mettez à jour les paramètres d’affectation de stratégie. Pour plus de précisions sur la fonction du paramètre, survolez l’icône d’informations à côté du nom du paramètre.

Sélectionnez Vérifier + créer pour finaliser votre affectation de stratégie. Attendez environ 15 minutes pour que l’affectation de stratégie soit active pour les nouvelles ressources.