Utilisation de Microsoft Sentinel avec Azure Web Application Firewall

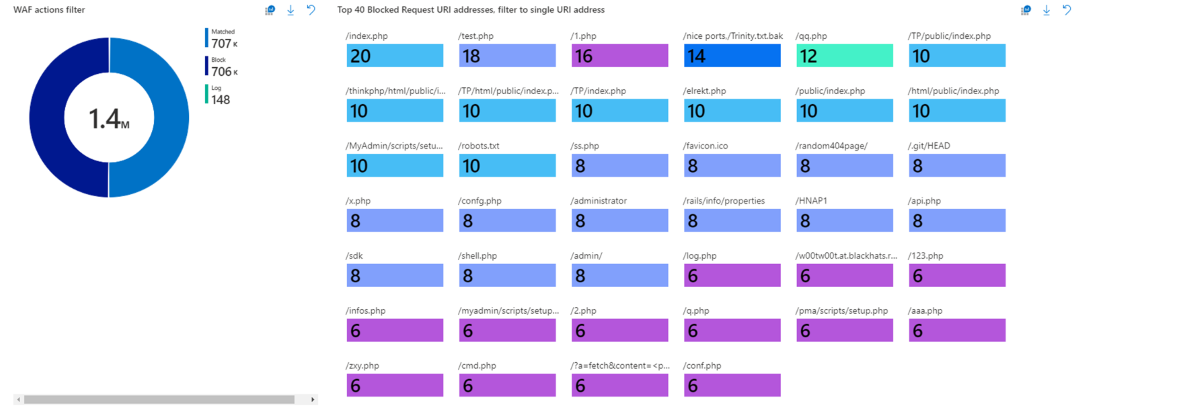

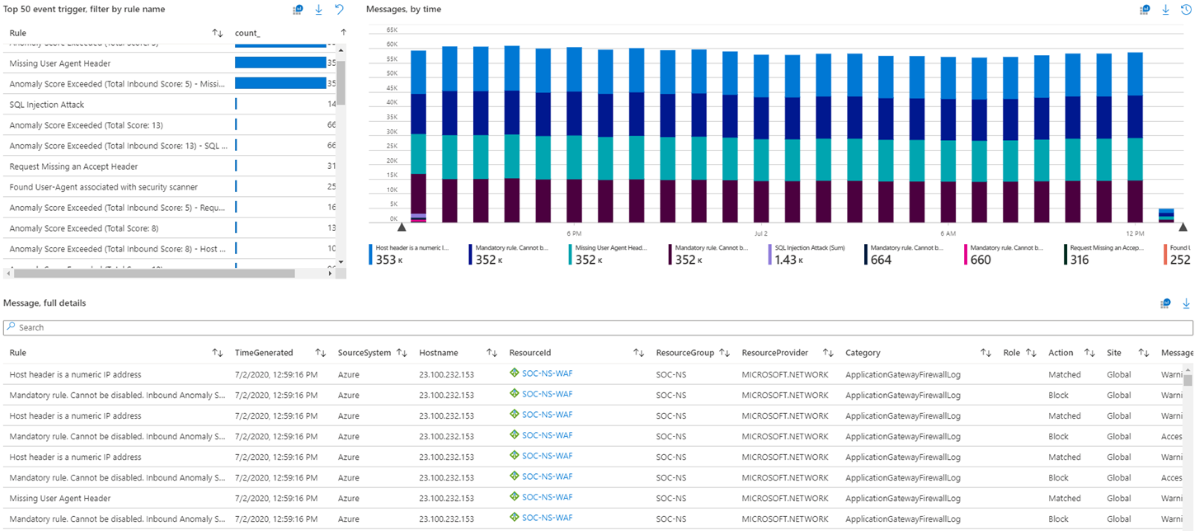

Azure Web Application Firewall (WAF), associé à Microsoft Sentinel, peut assurer la gestion des événements relatifs aux informations de sécurité pour les ressources WAF. Microsoft Sentinel fournit une analytique de sécurité grâce à Log Analytics, ce qui vous permet de décomposer et d’afficher facilement vos données WAF. À l’aide de Microsoft Sentinel, vous pouvez accéder à des classeurs prédéfinis et les modifier pour les adapter aux besoins de votre organisation. Le classeur peut afficher l’analytique pour WAF sur Azure Content Delivery Network (CDN), WAF sur Azure Front Door et WAF sur Application Gateway dans plusieurs abonnements et espaces de travail.

Catégories d’analytique des journaux d’activité WAF

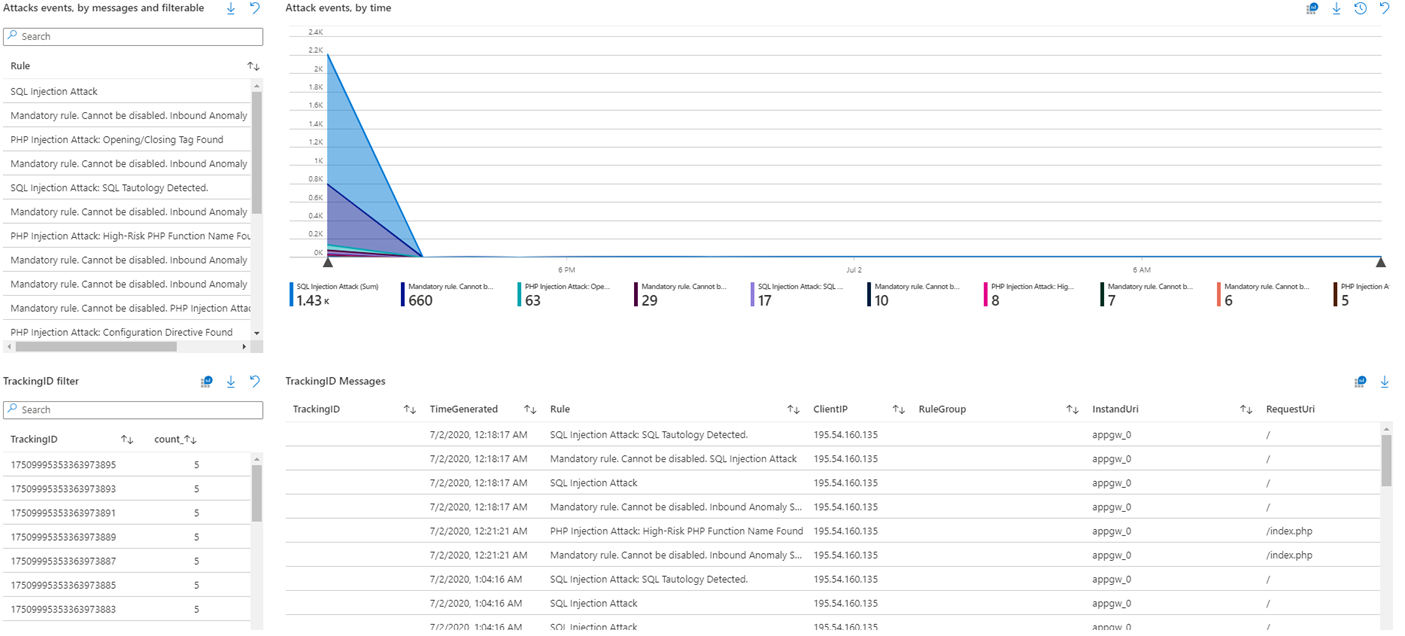

L’analytique des journaux d’activité WAF se répartit en plusieurs catégories :

- Toutes les actions WAF effectuées

- Les 40 principales adresses URI de requête bloquées

- Les 50 principaux déclencheurs d’événements

- Messages dans le temps

- Détails complets du message

- Événements d’attaque par messages

- Événements d’attaque dans le temps

- Filtre d’ID de suivi

- Messages d’ID de suivi

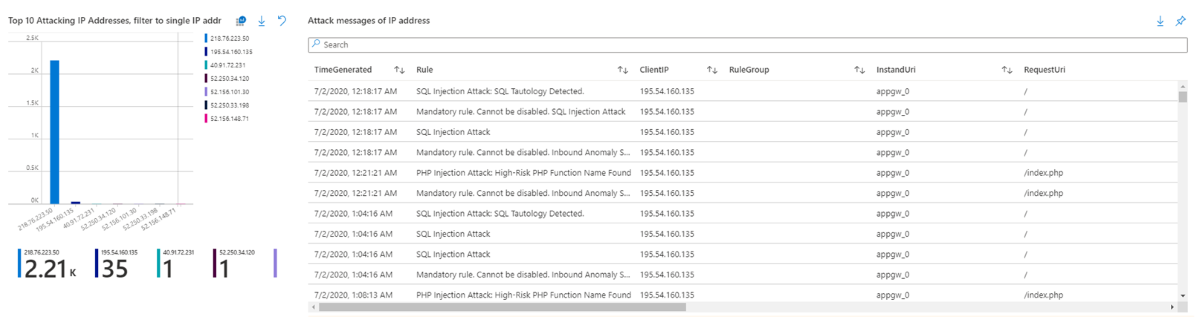

- Les 10 premières adresses IP attaquées

- Messages d’attaque des adresses IP

Exemples de classeur WAF

Les exemples de classeurs WAF suivants montrent des exemples de données :

Lancer un classeur WAF

Le classeur WAF fonctionne pour tous les pare-feu d’applications web Azure Front Door, Application Gateway et CDN. Avant de connecter les données de ces ressources, l’analytique des journaux d’activité doit être activée sur votre ressource.

Afin d’activer l’analytique des journaux d’activité pour chaque ressource, accédez à votre ressource Azure Front Door, Application Gateway ou CDN :

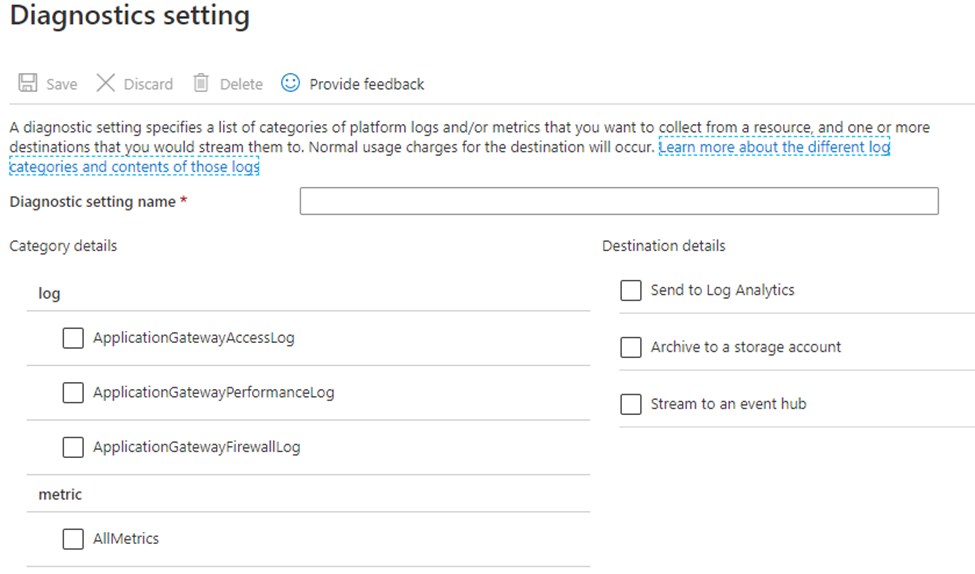

Sélectionnez Paramètres de diagnostic.

Sélectionnez + Ajouter le paramètre de diagnostic.

Dans la page Paramètres de diagnostic :

- Tapez un nom.

- Sélectionnez Envoyer à Log Analytics.

- Choisissez l’espace de travail de destination du journal.

- Sélectionnez les types de journaux que vous souhaitez analyser :

- Application Gateway : « ApplicationGatewayAccessLog » et « ApplicationGatewayFirewallLog »

- Azure Front Door Standard/Premium : « FrontDoorAccessLog » et « FrontDoorFirewallLog »

- Azure Front Door Classic : « FrontDoorAccessLog » et « FrontDoorFirewallLog »

- CDN : « AzureCdnAccessLog »

- Sélectionnez Enregistrer.

Sur la page d’accueil Azure, saisissez Microsoft Sentinel dans la barre de recherche, puis sélectionnez la ressource Microsoft Sentinel.

Sélectionnez un espace de travail déjà actif ou créez-en un.

Dans Microsoft Sentinel, sous Gestion du contenu, sélectionnez Hub de contenu.

Recherchez et sélectionnez la solution Azure Web Application Firewall.

Dans la barre d’outils en haut de la page, sélectionnez Installer/Mise à jour.

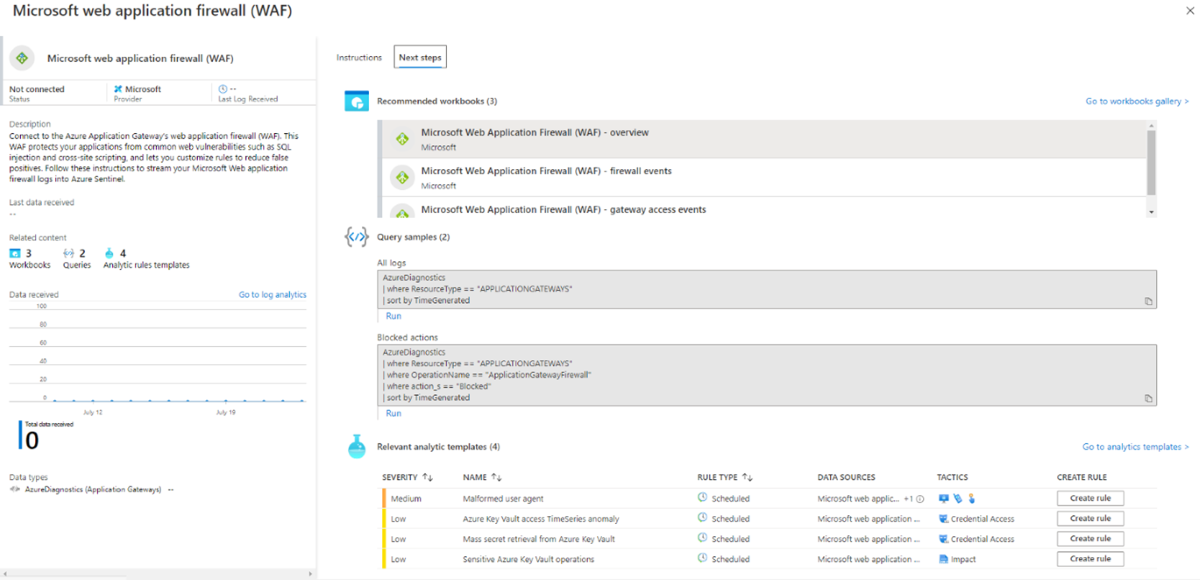

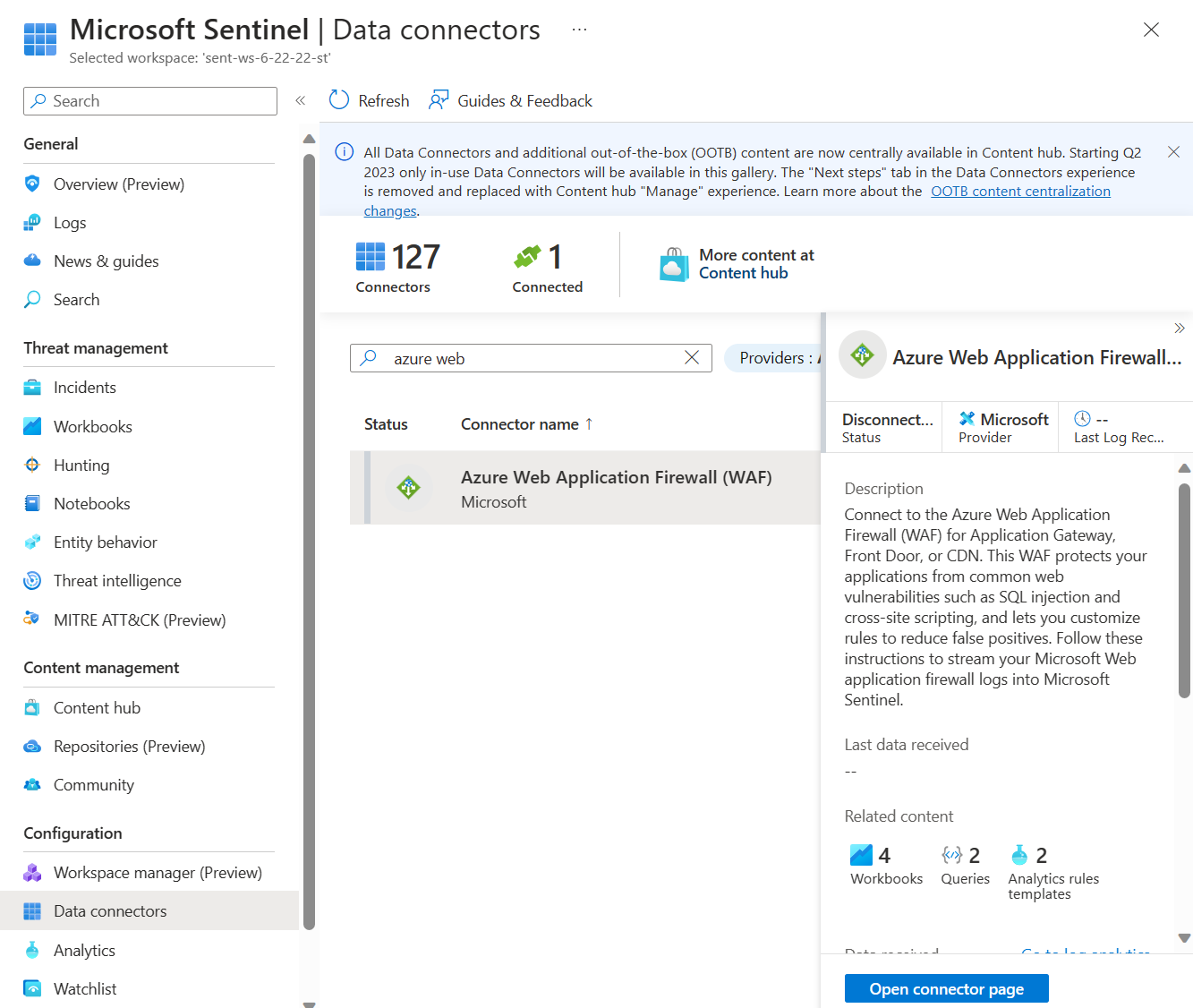

Dans Microsoft Sentinel, à gauche sous Configuration, sélectionnez Connecteurs de données.

Recherchez et sélectionnez Azure Web Application Firewall (WAF). En bas à droite, sélectionnez Ouvrir la page du connecteur.

Si vous ne l’avez pas déjà fait, suivez les instructions sous Configuration pour chaque ressource WAF pour laquelle vous souhaitez obtenir des données d’analytique des journaux d’activité.

Une fois que vous avez terminé la configuration des ressources WAF individuelles, sélectionnez l’onglet Étapes suivantes. Sélectionnez l’un des classeurs recommandés. Ce classeur utilisera toutes les données d’analytique des journaux d’activité qui ont été activées précédemment. Un classeur WAF fonctionnel doit maintenant exister pour vos ressources WAF.

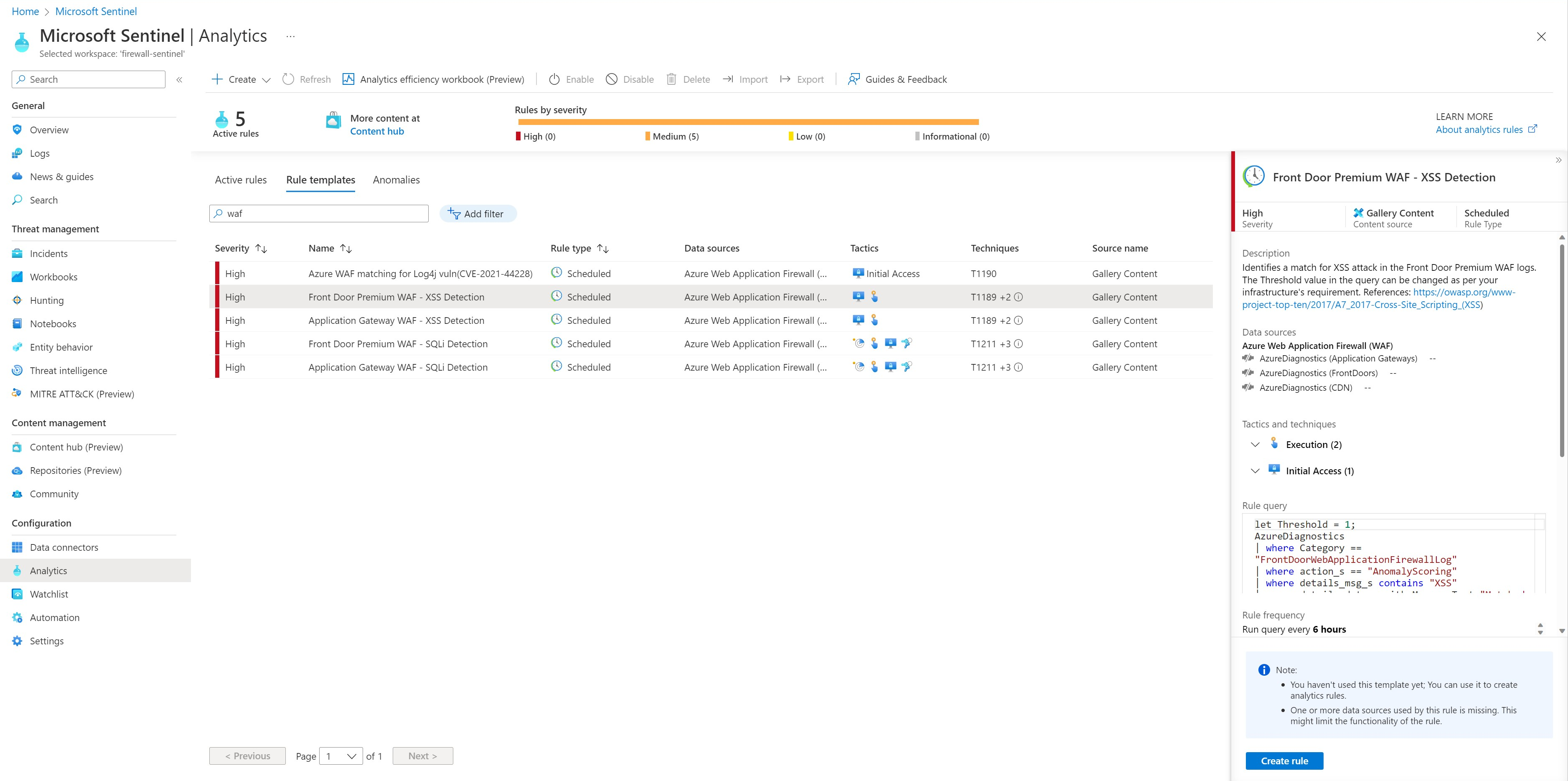

Détecter les menaces et y répondre automatiquement

À l’aide des journaux WAF ingérés par Sentinel, vous pouvez utiliser des règles d’analytique Sentinel pour détecter automatiquement les attaques de sécurité, créer un incident de sécurité et répondre automatiquement aux incidents de sécurité à l’aide de playbooks. En savoir plus Utiliser des playbooks avec des règles d’automatisation dans Microsoft Sentinel.

Azure WAF est également fourni avec des modèles de règles de détection Sentinel intégrés pour les attaques SQLi, XSS et Log4J. Ces modèles se trouvent sous l’onglet Analytique dans la section « Modèles de règles » de Sentinel. Vous pouvez utiliser ces modèles ou définir vos propres modèles basés sur les journaux WAF.

La section sur l’automatisation de ces règles peut vous aider à répondre automatiquement à l’incident en exécutant un playbook. Vous trouverez un exemple d’un tel playbook pour répondre aux attaques dans le dépôt GitHub sur la sécurité réseau ici. Ce playbook crée automatiquement des règles personnalisées de stratégie WAF pour bloquer les adresses IP sources de l’attaquant détecté par les règles de détection d’analytique WAF.

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour