Déployer le contrôle d’application par accès conditionnel pour les applications de catalogue avec un fournisseur d’identité non-Microsoft

Les contrôles d’accès et de session dans Microsoft Defender for Cloud Apps fonctionnent avec des applications à partir du catalogue d’applications cloud et avec des applications personnalisées. Pour obtenir la liste des applications pré-intégrées par Defender for Cloud Apps pour qu’elles fonctionnent de manière prête à l’emploi, consultez Protéger les applications avec le contrôle d’application par accès conditionnel de Defender for Cloud Apps.

Prérequis

Votre organisation doit disposer des licences suivantes pour utiliser le contrôle d’application par accès conditionnel :

- Licence requise par votre solution fournisseur d’identité (IdP)

- Microsoft Defender for Cloud Apps

Les applis doivent être configurées avec l’authentification unique

Les applis doivent utiliser l’un des protocoles d’authentification suivants :

Fournisseur d’identité Protocoles Microsoft Entra ID SAML 2.0 ou OpenID Connect Autres SAML 2.0

Configurer votre fournisseur d’identité pour qu’il fonctionne avec Defender for Cloud Apps

Utilisez les étapes suivantes pour acheminer les sessions d’application d’autres solutions IdP vers Defender for Cloud Apps. Pour Microsoft Entra ID, consultez Configurer l’intégration avec Microsoft Entra ID.

Remarque

Pour obtenir des exemples de configuration des solutions IdP, consultez :

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud.

Sous Applications connectées, sélectionnez Applis de contrôle d’application par accès conditionnel.

Sélectionnez +Ajouter, puis, dans la fenêtre contextuelle, sélectionnez l’application que vous souhaitez déployer, puis sélectionnez Démarrer l’assistant.

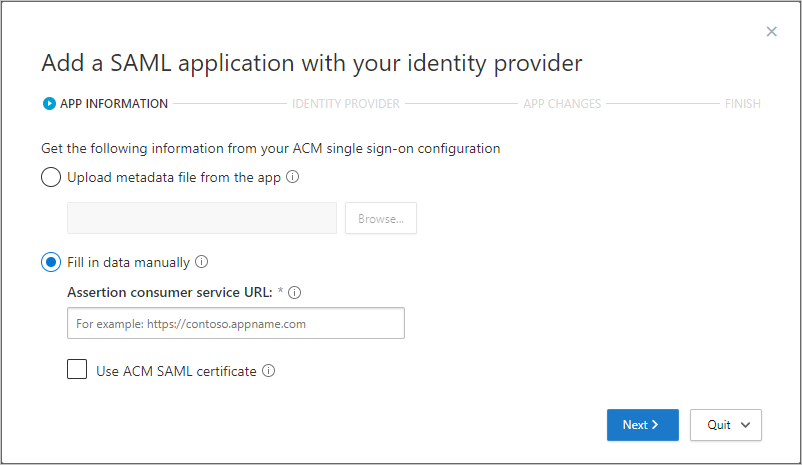

Dans la page INFORMATIONS SUR L’APPLICATION, renseignez le formulaire à l’aide des informations de la page de configuration de l’authentification unique de votre application, puis sélectionnez Suivant.

Si votre fournisseur d’identité fournit un fichier de métadonnées d’authentification unique pour l’application sélectionnée, sélectionnez Charger le fichier de métadonnées à partir de l’application et chargez le fichier de métadonnées.

Vous pouvez également sélectionner Remplir les données manuellement et fournir les informations suivantes :

- URL Assertion Consumer Service

- Si votre application fournit un certificat SAML, sélectionnez Utiliser le certificat SAML <app_name> et chargez le fichier de certificat.

Par exemple :

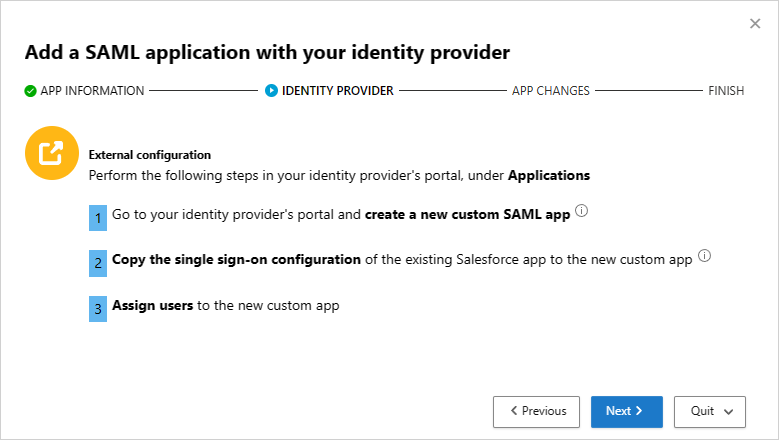

Dans la page FOURNISSEUR D’IDENTITÉ, suivez les étapes fournies pour configurer une nouvelle application dans le portail de votre fournisseur d’identité, puis sélectionnez Suivant.

Rendez-vous sur le portail de votre fournisseur d’identité et créez une application SAML personnalisée.

Copiez la configuration d’authentification unique de l’application

<app_name>existante sur la nouvelle application personnalisée.Attribuez des utilisateurs à la nouvelle application personnalisée.

Copiez les informations de configuration de l’authentification unique des applis. Vous en aurez besoin à l’étape suivante. Par exemple :

Remarque

Ces étapes peuvent différer légèrement selon votre fournisseur d’identité. Cette étape est recommandée pour les raisons suivantes :

Certains fournisseurs d’identité ne vous permettent pas de modifier les attributs SAML ou les propriétés d’URL d’une application de galerie.

La configuration d’une application personnalisée vous permet de tester cette application avec des contrôles d’accès et de session sans modifier le comportement existant pour votre organisation.

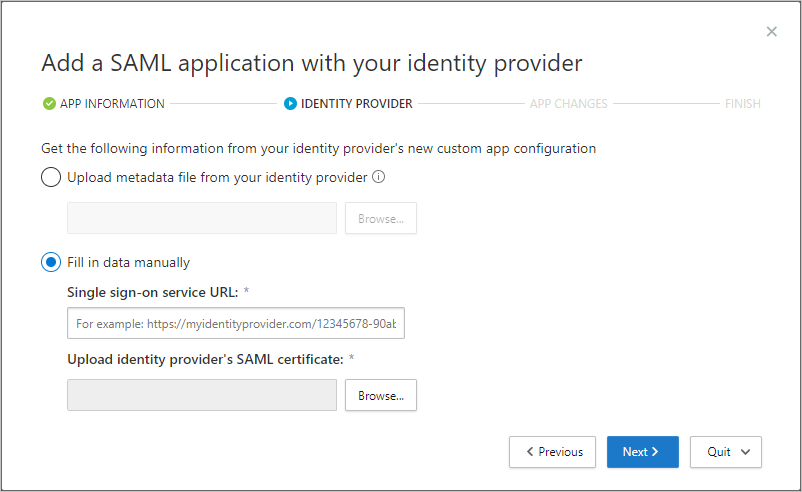

Dans la page suivante, renseignez le formulaire à l’aide des informations de la page de configuration de l’authentification unique de votre application, puis sélectionnez Suivant.

Si votre fournisseur d’identité fournit un fichier de métadonnées d’authentification unique pour l’application sélectionnée, sélectionnez Charger le fichier de métadonnées à partir de l’application et chargez le fichier de métadonnées.

Vous pouvez également sélectionner Remplir les données manuellement et fournir les informations suivantes :

- URL Assertion Consumer Service

- Si votre application fournit un certificat SAML, sélectionnez Utiliser le certificat SAML <app_name> et chargez le fichier de certificat.

Par exemple :

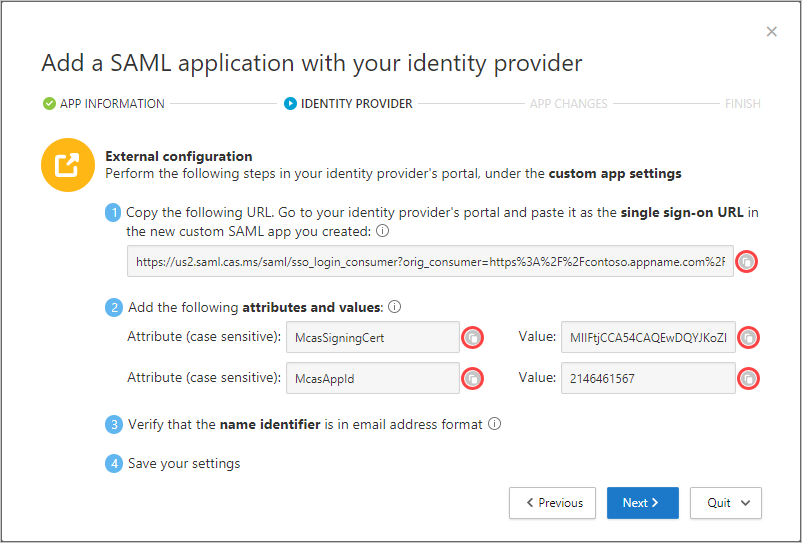

À la page suivante, copiez les informations suivantes, puis sélectionnez Suivant. Vous aurez besoin de ces informations dans l’étape suivante.

- URL d’authentification unique

- Attributs et valeurs

Par exemple :

Dans le portail de votre fournisseur d’identité, configurez les paramètres suivants, qui se trouvent généralement dans la page des paramètres de l’application personnalisée du portail du fournisseur d’identité.

Dans le champ URL d’authentification unique, entrez l’URL d’authentification unique que vous avez notée précédemment.

Ajoutez les attributs et les valeurs que vous avez notés précédemment aux propriétés de l’application. Certains fournisseurs peuvent y faire référence en tant qu’attributs utilisateur ou en tant que revendications.

Lors de la création d’une application SAML, le fournisseur d’identité Okta limite les attributs à 1 024 caractères. Pour atténuer l’impact de cette limitation, commencez par créer l’application sans les attributs appropriés. Après avoir créé l’application, modifiez-la, puis ajoutez les attributs appropriés.

Vérifiez que l’identifiant de nom est au format d’adresse e-mail.

Enregistrez vos paramètres.

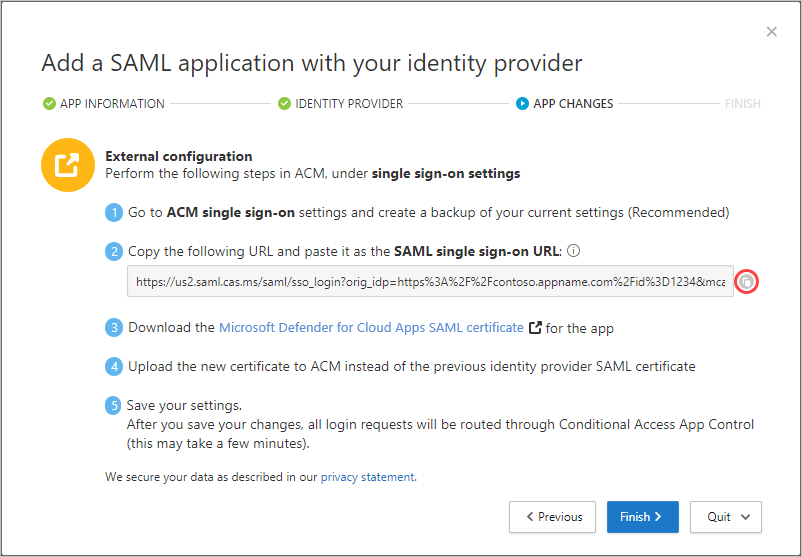

Dans la page MODIFICATIONS DE L’APPLICATION, effectuez les opérations suivantes, puis sélectionnez Suivant. Vous aurez besoin de ces informations dans l’étape suivante.

- Copier l’URL du service d’authentification unique

- Télécharger le certificat SAML Defender for Cloud Apps

Par exemple :

Dans le portail de votre application, dans la page des paramètres d’authentification unique de l’application, procédez comme suit :

(Recommandé) créez une sauvegarde des paramètres actuels.

Remplacez la valeur de champ URL de connexion du fournisseur d’identité par l’URL d’authentification unique SAML Defender for Cloud Apps que vous avez notée précédemment.

Chargez le certificat SAML Defender for Cloud Apps que vous avez téléchargé précédemment.

Sélectionnez Enregistrer.

Après que vous avez enregistré vos paramètres, toutes les demandes de connexion associées à cette application sont routées via le contrôle d’application par accès conditionnel.

Le certificat SAML Defender for Cloud Apps est valide pendant un an. Après l’expiration de ce certificat, un nouveau certificat doit être généré.

Connectez-vous à chaque application au moyen d’un utilisateur limité à la stratégie

Remarque

Avant de continuer, veillez à vous déconnecter des sessions existantes.

Une fois que vous avez créé la stratégie, connectez-vous à chaque application configurée dans cette stratégie. Veillez à vous connecter à l’aide d’un utilisateur configuré dans la stratégie.

Defender for Cloud Apps synchronise vos détails de stratégie avec ses serveurs pour chaque nouvelle application à laquelle vous vous connectez. Cette opération peut prendre jusqu’à une minute.

Vérifier que les applications sont configurées pour utiliser des contrôles d’accès et de session

Les instructions précédentes vous ont aidé à créer une stratégie intégrée Defender for Cloud Apps pour les applications de catalogue directement dans Microsoft Entra ID. Dans cette étape, vérifiez que les contrôles d'accès et de session sont configurés pour ces applis.

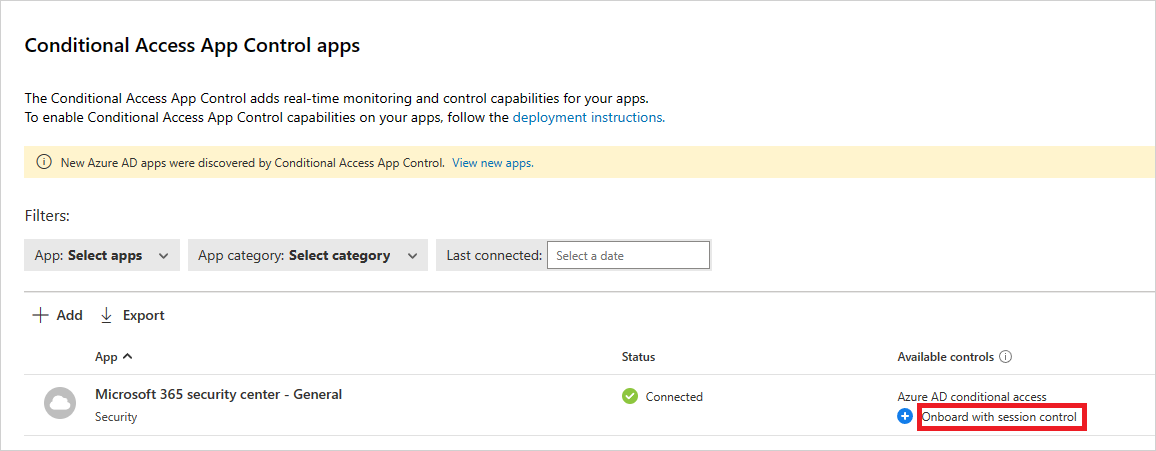

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud.

Sous Applications connectées, sélectionnez Applis de contrôle d’application par accès conditionnel.

Dans le tableau des applications, examinez la colonne Contrôles disponibles et vérifiez que le contrôle d’accès ou l’accès conditionnel Azure AD et le contrôle de session apparaissent pour vos applis.

Si l’application n’est pas activée pour le contrôle de session, ajoutez-la en sélectionnant Intégrer avec le contrôle de session et en cochant Utiliser cette application avec les contrôles de session. Par exemple :

Activer l’application pour l’utiliser dans votre organisation

Une fois que vous êtes prêt à activer l’application à utiliser dans l’environnement de production de votre organisation, procédez comme suit.

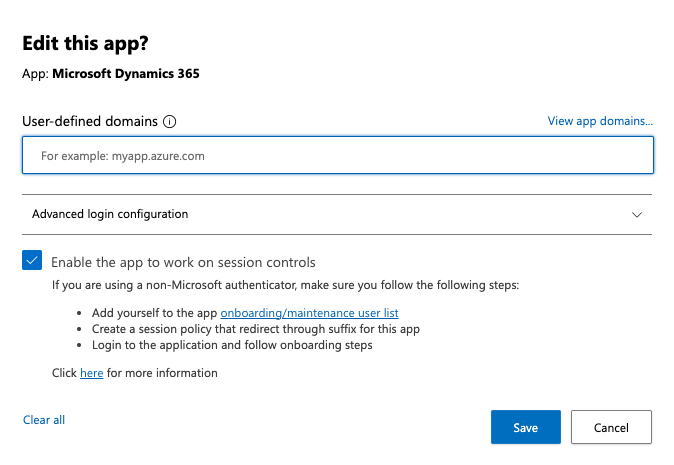

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud.

Sous Applications connectées, sélectionnez Applis de contrôle d’application par accès conditionnel. Dans la liste des applications, dans la ligne où apparaît l’application que vous déployez, choisissez les trois points en fin de ligne, puis choisissez Modifier l’application.

Sélectionnez Activer l’application pour travailler sur les contrôles de session, puis sélectionnez Enregistrer. Par exemple :

Testez le déploiement

Tout d’abord, déconnectez-vous de toutes les sessions existantes. Ensuite, essayez de vous connecter à chaque application qui a été déployée avec succès. Connectez-vous à l’aide d’un utilisateur qui correspond à la stratégie configurée dans Microsoft Entra ID ou pour une application SAML configurée avec votre fournisseur d’identité.

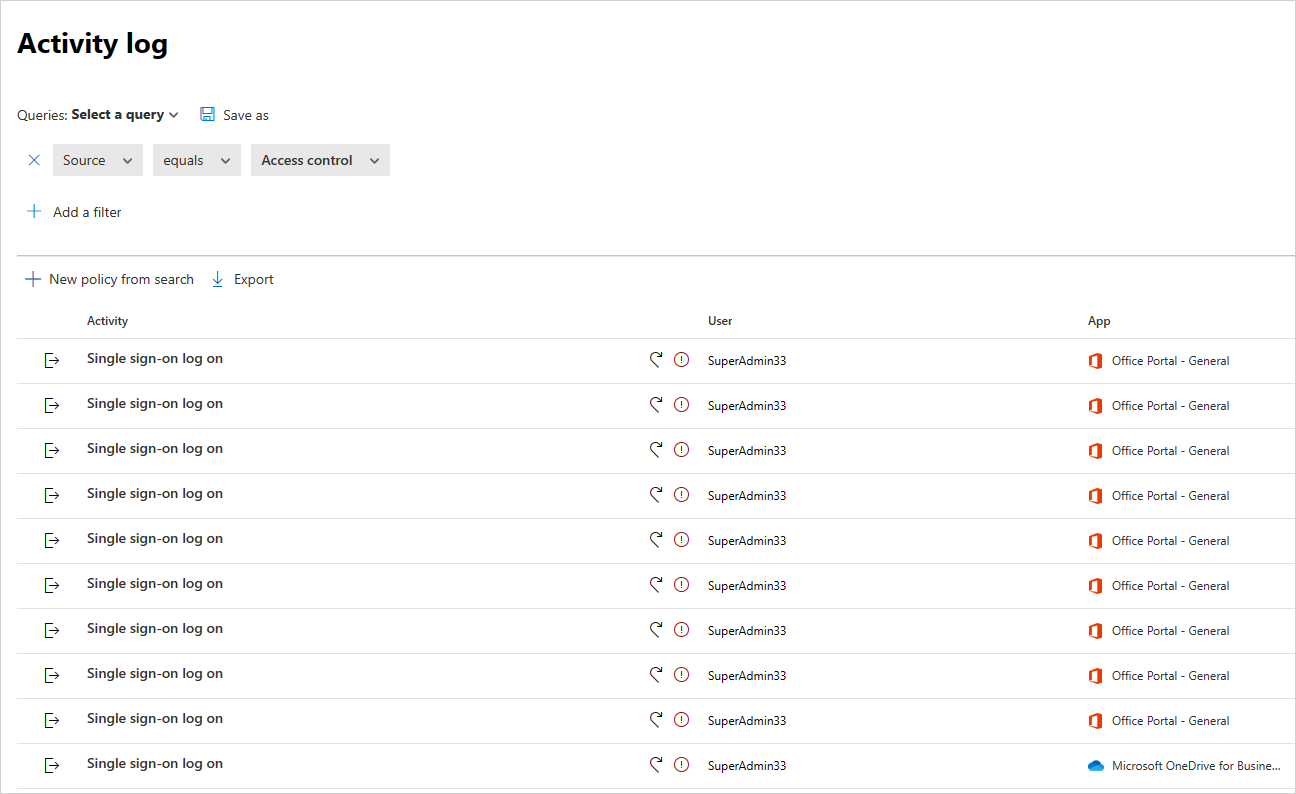

Dans le portail Microsoft Defender, sous Logiciels cloud, sélectionnez Journal d’activité et vérifiez que les activités de connexion sont capturées pour chaque application.

Vous pouvez filtrer en sélectionnant Avancé, puis en filtrant avec Source est égale à Contrôle d’accès. Par exemple :

Nous vous recommandons de vous connecter aux applications mobiles et de bureau à partir d’appareils gérés et non gérés, afin de vous assurer que les activités sont correctement capturées dans le journal d’activité.

Pour vérifier que les activités sont correctement capturées, cliquez sur une activité de connexion avec authentification unique afin d’ouvrir le tiroir Activité. Vérifiez que l’Étiquette agent utilisateur indique correctement si l’appareil est un client natif (à savoir, une application mobile ou de bureau) ou un appareil géré (conforme, joint à un domaine ou avec certificat client valide).

Remarque

Après son déploiement, vous ne pouvez pas supprimer une application à partir de la page Contrôle d’application par accès conditionnel. Tant que vous ne définissez pas une stratégie d’accès ou de session sur l’application, le contrôle d’application par accès conditionnel ne change pas le comportement de l’application.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour