Protection Web

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Vous voulez découvrir Microsoft Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

À propos de la protection web

La protection web dans Microsoft Defender pour point de terminaison est une fonctionnalité composée de protection contre les menaces web, de filtrage de contenu web et d’indicateurs personnalisés. La protection web vous permet de sécuriser vos appareils contre les menaces web et de réglementer le contenu indésirable. Vous trouverez les rapports de protection Web dans le portail Microsoft Defender en accédant à Protection web rapports>.

Protection contre les menaces web

Les cartes qui composent la protection contre les menaces web sont les détections de menaces web au fil du temps et le résumé des menaces web.

La protection contre les menaces web comprend les éléments suivants :

- Visibilité complète des menaces web affectant votre organization.

- Les fonctionnalités d’investigation sur l’activité des menaces liées au web par le biais d’alertes et de profils complets d’URL et des appareils qui accèdent à ces URL.

- Un ensemble complet de fonctionnalités de sécurité qui suivent les tendances générales d’accès aux sites web malveillants et indésirables.

Remarque

Pour les processus autres que Microsoft Edge et internet Explorer, les scénarios de protection web tirent parti de la protection réseau pour l’inspection et l’application :

- L’adresse IP est prise en charge pour les trois protocoles (TCP, HTTP et HTTPS (TLS)).

- Seules les adresses IP uniques sont prises en charge (aucun bloc CIDR ou plage d’adresses IP) dans les indicateurs personnalisés.

- Les URL chiffrées (chemin complet) ne peuvent être bloquées que sur les navigateurs internes (Internet Explorer, Edge).

- Les URL chiffrées (FQDN uniquement) peuvent être bloquées dans les navigateurs tiers (c’est-à-dire, autres qu’Internet Explorer, Edge).

- Les blocs de chemin d’URL complets peuvent être appliqués pour les URL non chiffrées.

Il peut y avoir jusqu’à deux heures de latence (généralement moins) entre le moment où l’action est effectuée et le blocage de l’URL et de l’adresse IP. Pour plus d’informations, consultez Protection contre les menaces web.

Indicateurs personnalisés

Les détections d’indicateurs personnalisés sont également résumées dans les rapports sur les menaces web de votre organisation sous Détections des menaces web au fil du temps et Résumé des menaces web.

L’indicateur personnalisé inclut :

- Possibilité de créer des indicateurs de compromission basés sur l’ADRESSE IP et l’URL pour protéger votre organization contre les menaces.

- Fonctionnalités d’investigation sur les activités liées à vos profils IP/URL personnalisés et aux appareils qui accèdent à ces URL.

- Possibilité de créer des stratégies Autoriser, Bloquer et Avertir pour les adresses IP et les URL.

Pour plus d’informations, consultez Créer des indicateurs pour les adresses IP et les URL/domaines.

Filtrage du contenu web

Le filtrage de contenu web inclut l’activité web par catégorie, le résumé du filtrage du contenu web et le résumé de l’activité web.

Le filtrage de contenu web comprend les éléments suivants :

- Les utilisateurs ne peuvent pas accéder aux sites web dans des catégories bloquées, qu’ils naviguent localement ou non.

- Vous pouvez facilement déployer des stratégies variées sur différents ensembles d’utilisateurs à l’aide des groupes d’appareils définis dans les paramètres de contrôle d’accès en fonction du rôle Microsoft Defender pour point de terminaison.

Remarque

La création de groupes d’appareils est prise en charge dans Defender pour point de terminaison Plan 1 et Plan 2.

- Vous pouvez accéder aux rapports web dans le même emplacement central, avec une visibilité sur les blocs réels et l’utilisation du web.

Pour plus d’informations, consultez Filtrage de contenu web.

Ordre de priorité

La protection web se compose des composants suivants, répertoriés par ordre de priorité. Chacun de ces composants est appliqué par le client SmartScreen dans Microsoft Edge et par le client Protection réseau dans tous les autres navigateurs et processus.

Indicateurs personnalisés (IP/URL, stratégies Microsoft Defender for Cloud Apps)

- Autoriser

- Avertir

- Bloquer

Menaces web (logiciels malveillants, hameçonnage)

- SmartScreen Intel, y compris Exchange Online Protection (EOP)

- Escalades

Filtrage de contenu web (WCF)

Remarque

Microsoft Defender for Cloud Apps génère actuellement des indicateurs uniquement pour les URL bloquées.

L’ordre de priorité est lié à l’ordre des opérations selon lequel une URL ou une adresse IP est évaluée. Par exemple, si vous avez une stratégie de filtrage de contenu web, vous pouvez créer des exclusions par le biais d’indicateurs IP/URL personnalisés. Les indicateurs personnalisés de compromission (IoC) sont plus élevés dans l’ordre de priorité que les blocs WCF.

De même, lors d’un conflit entre indicateurs, autorise toujours la priorité sur les blocs (logique de remplacement). Cela signifie qu’un indicateur d’autorisation est prioritaire sur tout indicateur de bloc présent.

Le tableau suivant récapitule certaines configurations courantes qui présenteraient des conflits au sein de la pile de protection web. Il identifie également les déterminations résultantes en fonction de la priorité décrite plus haut dans cet article.

| Stratégie d’indicateur personnalisé | Stratégie de menace web | Stratégie WCF | Defender for Cloud Apps stratégie | Résultat |

|---|---|---|---|---|

| Autoriser | Bloquer | Bloquer | Bloquer | Autoriser (remplacement de la protection web) |

| Autoriser | Autoriser | Bloquer | Bloquer | Autoriser (exception WCF) |

| Avertir | Bloquer | Bloquer | Bloquer | Avertir (remplacer) |

Les adresses IP internes ne sont pas prises en charge par les indicateurs personnalisés. Pour une stratégie d’avertissement en cas de contournement par l’utilisateur final, le site est débloqué pendant 24 heures pour cet utilisateur par défaut. Ce délai peut être modifié par le Administration et transmis par le service cloud SmartScreen. La possibilité de contourner un avertissement peut également être désactivée dans Microsoft Edge à l’aide du fournisseur de solutions Cloud pour les blocs de menaces web (programmes malveillants/hameçonnage). Pour plus d’informations, consultez Paramètres De Microsoft Edge SmartScreen.

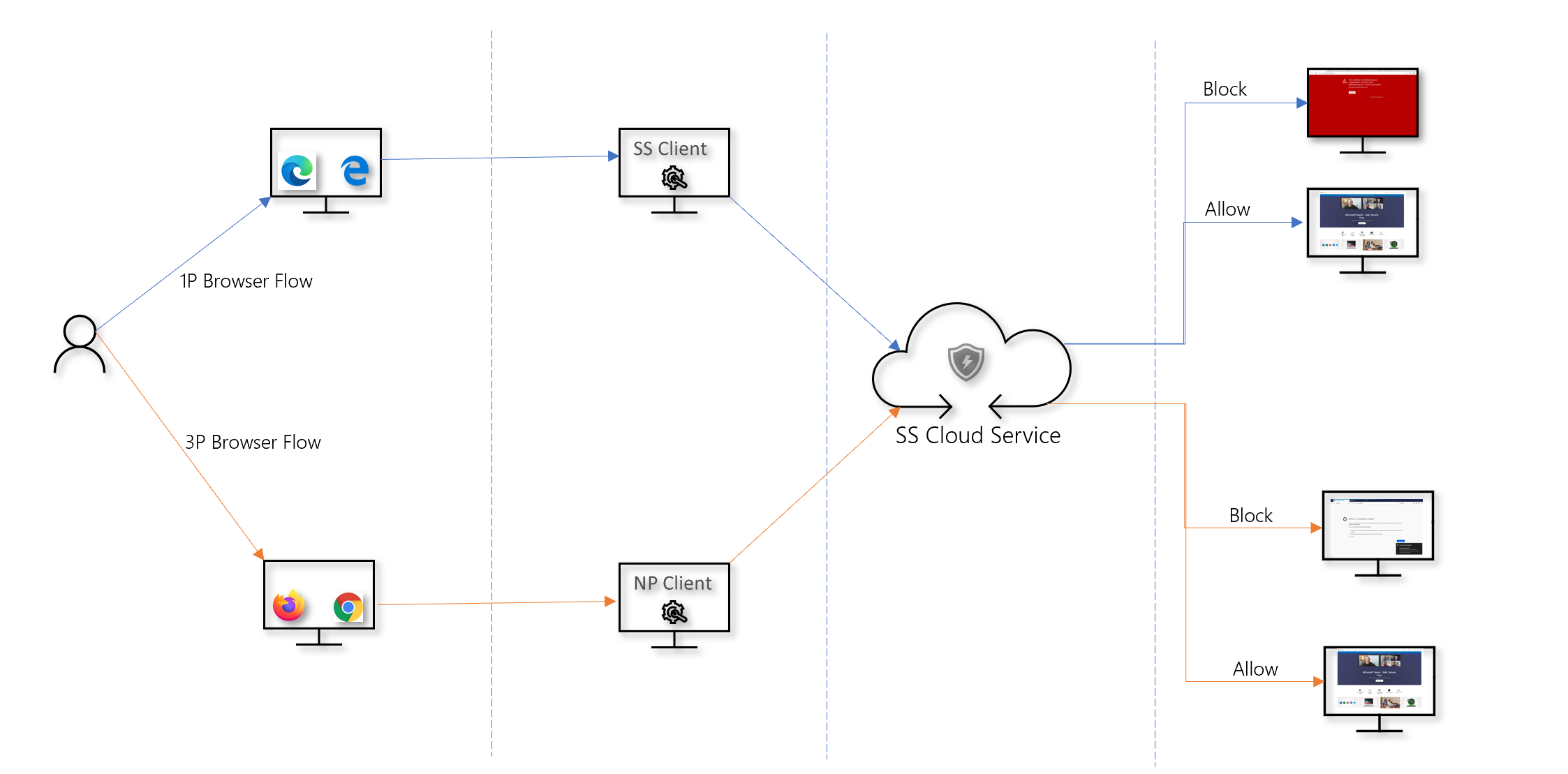

Protéger les navigateurs

Dans tous les scénarios de protection web, SmartScreen et Protection réseau peuvent être utilisés ensemble pour garantir la protection sur les navigateurs et processus Microsoft et non-Microsoft. SmartScreen est intégré directement à Microsoft Edge, tandis que la Protection réseau surveille le trafic dans les navigateurs et les processus non-Microsoft. Le diagramme suivant illustre ce concept. Ce diagramme des deux clients travaillant ensemble pour fournir plusieurs couvertures de navigateur/application est précis pour toutes les fonctionnalités de la protection web (indicateurs, menaces web, filtrage de contenu).

Remarque

Les indicateurs personnalisés de compromission et les fonctionnalités de filtrage de contenu web ne sont actuellement pas pris en charge dans Protection d'application sessions de Microsoft Edge. Ces sessions de navigateur conteneurisées peuvent uniquement appliquer des blocs de menaces web via la protection SmartScreen intégrée. Ils ne peuvent appliquer aucune stratégie de protection web d’entreprise.

Résoudre les problèmes liés aux blocs de point de terminaison

Les réponses du cloud SmartScreen sont normalisées. Des outils tels que Fiddler peuvent être utilisés pour inspecter la réponse du service cloud, ce qui permet de déterminer la source du bloc.

Lorsque le service cloud SmartScreen répond avec une réponse d’autorisation, de blocage ou d’avertissement, une catégorie de réponse et un contexte serveur sont relayés au client. Dans Microsoft Edge, la catégorie de réponse est utilisée pour déterminer la page de bloc appropriée à afficher (malveillant, hameçonnage, stratégie organisationnelle).

Le tableau suivant présente les réponses et leurs caractéristiques corrélées.

| ResponseCategory | Fonctionnalité responsable du bloc |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Indicateurs personnalisés |

| CasbPolicy | Defender for Cloud Apps |

| Malveillant | Menaces web |

| Hameçonnage | Menaces web |

Repérage avancé pour la protection web

Les requêtes Kusto dans la chasse avancée peuvent être utilisées pour résumer les blocs de protection web dans votre organization pendant jusqu’à 30 jours. Ces requêtes utilisent les informations répertoriées ci-dessus pour faire la distinction entre les différentes sources de blocs et les résumer de manière conviviale. Par exemple, la requête suivante répertorie tous les blocs WCF provenant de Microsoft Edge.

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

De même, vous pouvez utiliser la requête suivante pour répertorier tous les blocs WCF provenant de la protection réseau (par exemple, un bloc WCF dans un navigateur non-Microsoft). Le ActionType est mis à jour et Experience remplacé par ResponseCategory.

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

Pour répertorier les blocs dus à d’autres fonctionnalités (comme les indicateurs personnalisés), reportez-vous au tableau répertorié plus haut dans cet article. Le tableau présente chaque fonctionnalité et leur catégorie de réponse respective. Ces requêtes peuvent être modifiées pour rechercher des données de télémétrie liées à des machines spécifiques dans votre organization. Le type d’action indiqué dans chaque requête affiche uniquement les connexions qui ont été bloquées par une fonctionnalité de protection web, et pas tout le trafic réseau.

Expérience utilisateur

Si un utilisateur visite une page web qui présente un risque de programmes malveillants, d’hameçonnage ou d’autres menaces web, Microsoft Edge déclenche une page de blocage qui ressemble à l’image suivante :

À compter de Microsoft Edge 124, la page de blocs suivante s’affiche pour tous les blocs de catégorie de filtrage de contenu web.

Dans tous les cas, aucune page de bloc n’est affichée dans les navigateurs non-Microsoft, et l’utilisateur voit une page « Échec de la connexion sécurisée » avec une notification toast. Selon la stratégie responsable du bloc, un utilisateur voit un message différent dans la notification toast. Par exemple, le filtrage de contenu web affiche le message « Ce contenu est bloqué ».

Signaler les faux positifs

Pour signaler un faux positif pour les sites qui ont été jugés dangereux par SmartScreen, utilisez le lien qui apparaît sur la page de bloc dans Microsoft Edge (comme indiqué plus haut dans cet article).

Pour WCF, vous pouvez contester la catégorie d’un domaine. Accédez à l’onglet Domaines des rapports WCF. Vous voyez des points de suspension en regard de chacun des domaines. Pointez sur ces points de suspension et sélectionnez Catégorie de litige. Un menu volant s’ouvre. Définissez la priorité de l’incident et fournissez d’autres détails, tels que la catégorie suggérée. Pour plus d’informations sur l’activation de WCF et la façon de contester les catégories, consultez Filtrage de contenu web.

Pour plus d’informations sur la façon d’envoyer des faux positifs/négatifs, consultez Résoudre les faux positifs/négatifs dans Microsoft Defender pour point de terminaison.

Articles connexes

| Article | Description |

|---|---|

| Protection contre les menaces web | Empêchez l’accès aux sites d’hameçonnage, aux vecteurs de programmes malveillants, aux sites d’exploitation, aux sites non approuvés ou de mauvaise réputation et aux sites qui sont bloqués. |

| Filtrage du contenu web | Suivre et réglementer l’accès aux sites web en fonction de leurs catégories de contenu. |

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.