Degré de sécurisation Microsoft

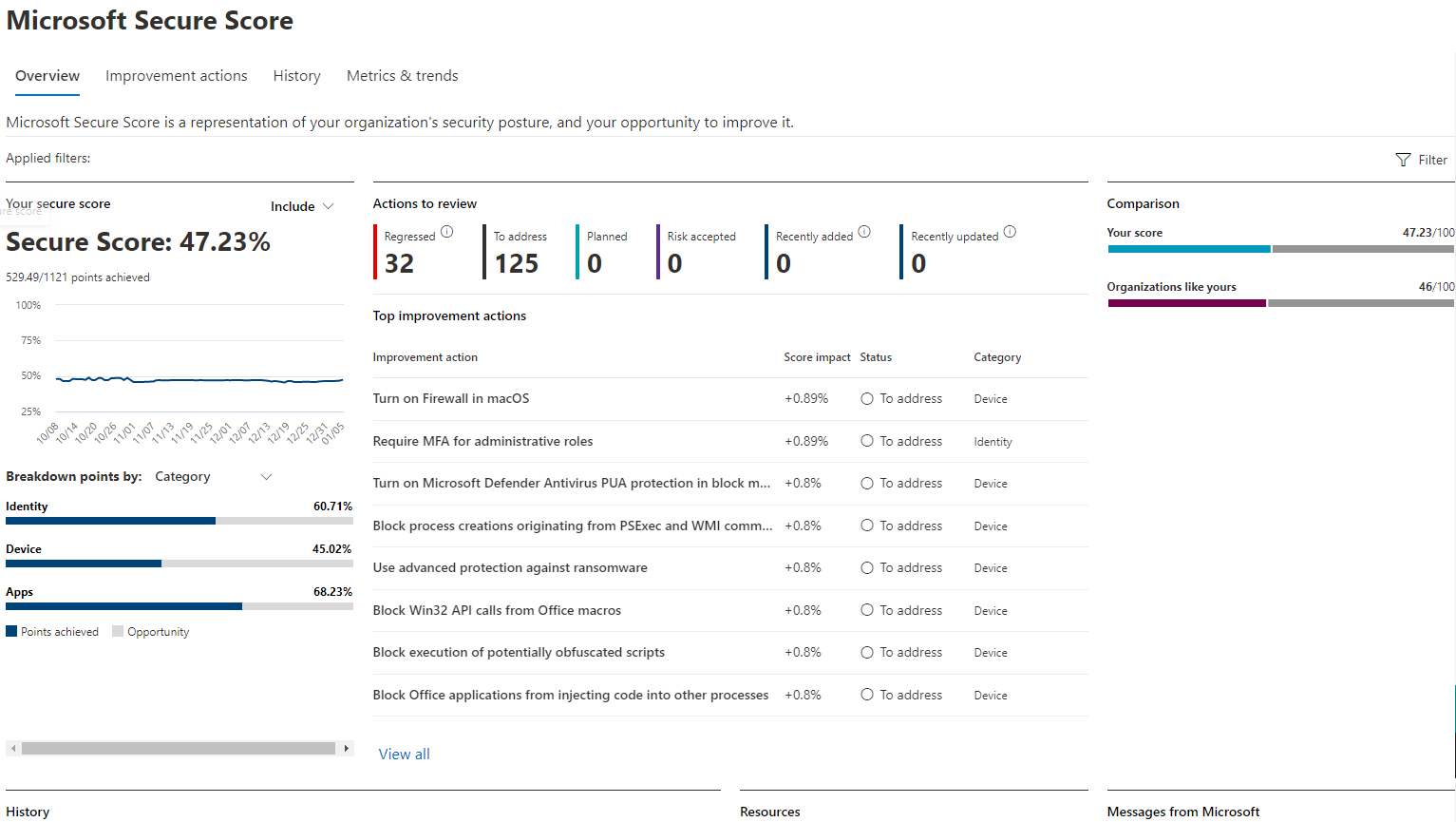

Microsoft Secure Score est une mesure de la posture de sécurité d’un organization, avec un nombre plus élevé indiquant davantage d’actions recommandées effectuées. Il est disponible sur le niveau de sécurité Microsoft dans le portail Microsoft Defender.

En suivant les recommandations du Niveau de sécurité, vous pouvez protéger votre organisation contre les menaces. À partir d’un tableau de bord centralisé dans le portail Microsoft Defender, les organisations peuvent surveiller et travailler sur la sécurité de leurs identités, applications et appareils Microsoft 365.

Score sécurisé aide les organisations :

- Rapport sur l'état actuel de la posture de sécurité de l'organisation.

- Améliorer leur posture de sécurité en leur offrant des possibilités de découverte, de visibilité, de guide et de contrôle.

- Comparer avec des critères de référence et établir des indicateurs de performance clés (KPI).

Regardez cette vidéo pour obtenir une vue d’ensemble rapide du degré de sécurisation.

Les organisations ont accès à des visualisations robustes des métriques et des tendances, à l’intégration à d’autres produits Microsoft, à la comparaison des scores avec des organisations similaires, et bien plus encore. Le score peut également refléter le moment où les solutions non-Microsoft ont traité les actions recommandées.

Mode de fonctionnement

Vous obtenez des points pour les actions suivantes :

- Configuration des fonctionnalités de sécurité recommandées

- Effectuer des tâches liées à la sécurité

- Traitement de l’action recommandée avec une application ou un logiciel non-Microsoft, ou une autre atténuation

Certaines actions recommandées ne donnent des points qu’une fois l’opération terminée. Certaines actions entraînent des points partiels si des tâches sont effectuées pour certains appareils ou utilisateurs. Si vous ne pouvez pas ou ne souhaitez pas mettre en œuvre l’une des actions recommandées, vous pouvez choisir d’accepter le risque ou le risque restant.

Si vous disposez d’une licence pour l’un des produits Microsoft pris en charge, vous voyez des recommandations pour ces produits. Nous vous montrons l’ensemble complet des recommandations possibles pour un produit, indépendamment de l’édition de licence, de l’abonnement ou du plan. De cette façon, vous pouvez comprendre les meilleures pratiques de sécurité et améliorer votre score. Votre posture de sécurité absolue, représentée par le degré de sécurisation, reste la même, quelle que soit la licence dont votre organisation dispose pour un produit spécifique. N’oubliez pas que la sécurité et la convivialité doivent s’équilibrer, et certaines recommandations peuvent ne pas convenir à votre environnement.

Votre score est mis à jour en temps réel pour refléter les informations présentées dans les visualisations et les pages d’action recommandées. Le degré de sécurisation se synchronise également quotidiennement pour recevoir des données système sur les points que vous avez atteints pour chaque action.

Remarque

Pour Microsoft Teams et Microsoft Entra recommandations associées, l’état de la recommandation est mis à jour lorsque des modifications se produisent dans l’état de configuration. En outre, l’état de la recommandation est actualisé une fois par mois ou une fois par semaine, respectivement.

Scénarios clés

- Vérifier votre score actuel

- Comparer votre score à des organisations comme la vôtre

- Afficher les actions recommandées et décider d’un plan d’action

- Lancer des flux de travail pour examiner ou implémenter

Comment les actions recommandées sont notées

Chaque action recommandée vaut 10 points ou moins, et la plupart sont notées de manière binaire. Si vous implémentez l’action recommandée, comme créer une stratégie ou activer un paramètre spécifique, vous obtenez 100 % des points. Pour les autres actions recommandées, les points sont donnés sous forme de pourcentage de la configuration totale.

Par exemple, une action recommandée indique que vous obtenez 10 points en protégeant tous vos utilisateurs avec l’authentification multifacteur. Vous n’avez que 50 utilisateurs sur 100 protégés, donc vous obtiendrez un score partiel de cinq points (50 protégés / 100 au total * 10 pts max = 5 pts).

Produits inclus dans le degré de sécurisation

Il existe actuellement des recommandations pour les produits suivants :

- Gouvernance des applications

- Identifiant Microsoft Entra

- Citrix ShareFile

- Microsoft Defender pour point de terminaison

- Microsoft Defender pour l’identité

- Microsoft Defender pour Office

- Docusign

- Exchange Online

- GitHub

- Microsoft Defender for Cloud Apps

- Protection de l'information Microsoft Purview

- Microsoft Teams

- Okta

- Salesforce

- ServiceNow

- SharePoint Online

- Zoom

Des recommandations pour d’autres produits de sécurité seront bientôt disponibles. Les recommandations ne couvrent pas toutes les surfaces d’attaque associées à chaque produit, mais elles constituent une bonne base de référence. Vous pouvez également marquer les actions recommandées comme couvertes par une solution non-Microsoft ou une autre atténuation.

Paramètres de sécurité par défaut

Microsoft Secure Score inclut des actions recommandées mises à jour pour prendre en charge [les paramètres de sécurité par défaut dans Microsoft Entra ID](/azure/active-directory/fundamentals/concept-fundamentals-security-defaults pour faciliter la protection de votre organization avec des paramètres de sécurité préconfigurés pour les attaques courantes.

Si vous activez les valeurs de sécurité par défaut, vous recevez des points complets pour les actions recommandées suivantes :

- Vérifier que tous les utilisateurs peuvent effectuer l’authentification multifacteur pour un accès sécurisé (neuf points)

- Exiger l’authentification multifacteur pour les rôles d’administration (10 points)

- Activer la stratégie pour bloquer l’authentification héritée (sept points)

Importante

Les valeurs de sécurité par défaut incluent des fonctionnalités de sécurité qui fournissent une sécurité similaire à la stratégie de risque de connexion et aux actions recommandées pour la stratégie de risque utilisateur. Au lieu de configurer ces stratégies en plus des valeurs de sécurité par défaut, nous vous recommandons de mettre à jour leurs états sur Resolved through alternative mitigation.

Autorisations de niveau de sécurité

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Gérer les autorisations avec Microsoft Defender XDR contrôle d’accès en fonction du rôle (RBAC) unifié

Avec Microsoft Defender XDR contrôle d’accès en fonction du rôle (RBAC) unifié, vous pouvez créer des rôles personnalisés avec des autorisations spécifiques pour le degré de sécurisation. Ces autorisations se trouvent sous la catégorie Posture de sécurité dans Defender XDR modèle d’autorisations RBAC unifié et sont nommées Gestion des expositions (lecture) pour l’accès en lecture seule et Gestion de l’exposition (gérer) pour les utilisateurs qui auront accès à la gestion des recommandations de niveau de sécurité.

Pour que les utilisateurs puissent accéder aux données du degré de sécurisation, un rôle personnalisé dans Defender XDR RBAC unifié doit être attribué avec la source de données Sécurité Microsoft - Gestion de l’exposition.

Pour commencer à utiliser Microsoft Defender XDR RBAC unifié pour gérer vos autorisations de niveau de sécurité, consultez Microsoft Defender XDR contrôle d’accès en fonction du rôle unifié (RBAC).

Remarque

Defender XDR RBAC unifié est automatiquement actif pour l’accès au niveau de sécurité. Une fois qu’un rôle personnalisé avec l’une des autorisations est créé, il a un impact immédiat sur les utilisateurs affectés. Il n’est pas nécessaire de l’activer.

Actuellement, le modèle n’est pris en charge que dans le portail Microsoft Defender. Si vous souhaitez utiliser GraphAPI (par exemple, pour les tableaux de bord internes ou le degré de sécurisation de Defender pour Identity), vous devez continuer à utiliser Microsoft Entra rôles. La prise en charge de GraphAPI est prévue à une date ultérieure.

Microsoft Entra autorisations de rôles globaux

Microsoft Entra rôles globaux (par exemple, administrateur général) peuvent toujours être utilisés pour accéder au degré de sécurisation. Les utilisateurs qui disposent des rôles globaux Microsoft Entra pris en charge, mais qui ne sont pas affectés à un rôle personnalisé dans Microsoft Defender XDR RBAC unifié continuent d’avoir accès à l’affichage (et à la gestion lorsque cela est autorisé) aux données du degré de sécurité comme indiqué :

Les rôles suivants disposent d’un accès en lecture et en écriture et peuvent apporter des modifications, interagir directement avec le degré de sécurisation et attribuer un accès en lecture seule à d’autres utilisateurs :

- Administrateur général

- Administrateur de sécurité

- Administrateur Exchange

- Administrateur SharePoint

Les rôles suivants disposent d’un accès en lecture seule et ne peuvent pas modifier status ou notes pour une action recommandée, modifier des zones de score ou modifier des comparaisons personnalisées :

- Administrateur du support technique

- Administrateur d’utilisateurs

- Administrateur du service de prise en charge

- Lecteur de sécurité

- Opérateur de sécurité

- Lecteur général

Remarque

Si vous souhaitez suivre le principe de l’accès avec privilège minimum (où vous accordez uniquement les autorisations aux utilisateurs et aux groupes, ils doivent effectuer leur travail), Microsoft vous recommande de supprimer tous les rôles globaux Microsoft Entra élevés existants pour les utilisateurs et/ou les groupes de sécurité auxquels un rôle personnalisé est attribué avec des autorisations de niveau de sécurité. Cela garantit que les rôles RBAC personnalisés Microsoft Defender XDR unifiés prennent effet.

Sensibilisation aux risques

Le niveau de sécurité Microsoft est un résumé numérique de votre posture de sécurité en fonction des configurations système, du comportement de l’utilisateur et d’autres mesures de sécurité. Il ne s’agit pas d’une mesure absolue de la probabilité de violation de votre système ou de vos données. Il représente plutôt la mesure dans laquelle vous utilisez des contrôles de sécurité dans votre environnement Microsoft qui peuvent aider à compenser le risque de violation. Aucun service en ligne n’est protégé contre les violations de sécurité et le degré de sécurisation ne doit pas être interprété comme une garantie contre les violations de sécurité d’aucune manière.

Votre avis nous intéresse

Si vous rencontrez des problèmes, faites-le nous savoir en publiant dans la communauté Sécurité, confidentialité et conformité .

Ressources connexes

- Évaluer votre posture de sécurité

- Suivez votre historique de score de sécurité Microsoft et répondez aux objectifs

- Ce qui est à venir

- Nouveautés

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Microsoft Security dans notre communauté technique : communauté technique Microsoft Defender XDR.