Remarque

L’accès à cette page requiert une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page requiert une autorisation. Vous pouvez essayer de modifier des répertoires.

S'applique à : Locataires de la main-d'œuvre,

Locataires de la main-d'œuvre,  locataires externes (en savoir plus)

locataires externes (en savoir plus)

Conseil

Cet article s’applique à la collaboration B2B dans les locataires de main-d'œuvre. Pour plus d’informations sur les locataires externes, consultez Méthodes d’authentification et fournisseurs d’identité dans les locataires externes.

Un fournisseur d’identité crée, gère et gère les informations d’identité tout en fournissant des services d’authentification aux applications. Quand vous partagez vos applications et vos ressources avec des utilisateurs externes, Microsoft Entra ID est le fournisseur d’identité par défaut pour le partage. Si vous invitez un utilisateur externe disposant déjà d’un compte Microsoft Entra ou d’un compte Microsoft, il peut se connecter automatiquement sans configuration supplémentaire de votre part.

La solution External ID offre divers fournisseurs d’identité.

Comptes Microsoft Entra : Les utilisateurs invités peuvent utiliser leurs comptes professionnels ou scolaires Microsoft Entra pour accepter vos invitations à une collaboration B2B ou pour suivre le processus d’inscription utilisateur. Microsoft Entra ID est l’un des fournisseurs d’identité autorisés par défaut. Aucune autre configuration n’est nécessaire pour rendre ce fournisseur d’identité disponible pour les flux utilisateur.

Comptes Microsoft : les utilisateurs invités peuvent utiliser leur compte Microsoft (MSA) personnel pour accepter vos invitations B2B Collaboration. Lors de la configuration d’un flux d’utilisateur d’inscription en libre-service, vous pouvez ajouter un Compte Microsoft en tant que fournisseur d’identité autorisé. Aucune autre configuration n’est nécessaire pour rendre ce fournisseur d’identité disponible pour les flux utilisateur.

Code secret à usage unique par email : Lorsque l’utilisateur invité accepte une invitation ou accède à une ressource partagée, il peut demander un code temporaire envoyé à son adresse e-mail. Ce code est envoyé à son adresse e-mail. Puis, ils entrent ce code pour continuer à se connecter. La fonctionnalité de code secret à usage unique d’e-mail authentifie les utilisateurs invités B2B quand ceux-ci ne peuvent pas s’authentifier par d’autres moyens. Lors de la configuration d’un flux d’utilisateur d’inscription en libre-service, vous pouvez ajouter un code secret à usage unique envoyé par e-mail en tant que fournisseur d’identité autorisé. Une configuration est requise. Consultez Authentification par envoi d’un code secret à usage unique par e-mail.

Google : la fédération des services Google permet à des utilisateurs externes de donner suite à des invitations que vous leur avez envoyées en se connectant à vos applications avec leurs propres comptes Gmail. Vous pouvez également utiliser la fédération des services Google dans vos flux d’utilisateurs d’inscription en libre-service. Découvrez comment ajouter Google comme fournisseur d’identité.

Importante

- Depuis le 12 juillet 2021, si les clients Microsoft Entra B2B configurent de nouvelles intégrations Google à utiliser avec l’inscription en libre-service pour leurs applications personnalisées ou métier, l’authentification avec les identités Google ne fonctionnera pas tant que les authentifications ne seront pas déplacées vers des vues web système. Plus d’informations

- Le 30 septembre 2021, Google a supprimé la prise en charge de la connexion via une vue web intégrée. Si vos applications authentifient les utilisateurs avec une vue web incorporée, et si vous utilisez la fédération Google avec Azure AD B2C ou Microsoft Entra B2B pour les invitations d’utilisateurs externes ou l’inscription en libre-service, les utilisateurs de Google Gmail ne pourront pas s’authentifier. Plus d’informations

Facebook : lors de la création d’une application, vous pouvez configurer l’inscription en libre-service et activer un fédération Facebook afin que les utilisateurs puissent s’inscrire à votre application en utilisant leurs propres comptes Facebook. Facebook ne peut être utilisé que pour les flux d’utilisateur d’inscription en libre-service et n’est pas disponible en tant qu’option de connexion lorsque des utilisateurs acceptent des invitations de votre part. Découvrez comment ajouter Facebook comme fournisseur d’identité.

Fédération de fournisseur d’identité SAML/WS-Fed : vous pouvez également configurer une fédération avec n’importe quel fournisseur d’identité (IdP) prenant en charge les protocoles SAML ou WS-Fed. La fédération SAML/WS-Fed IdP permet aux utilisateurs externes d'utiliser leurs propres comptes gérés par IdP pour se connecter à vos applications ou ressources, sans avoir à créer de nouvelles informations d'identification Microsoft Entra. Pour plus d'informations, veuillez consulter la section Fournisseurs d'identité SAML/WS-Fed. Pour obtenir des étapes détaillées de configuration, consultez Ajouter une fédération avec les fournisseurs d’identité SAML/WS-Fed.

Pour configurer la fédération avec Google, Facebook ou un fournisseur d’identité SAML/WS-Fed, vous devez être au moins administrateur de fournisseur d’identité externe dans votre locataire Microsoft Entra.

Ajout de fournisseurs d’identité sociale

Microsoft Entra ID est activé par défaut pour l’inscription en libre-service. Ainsi, les utilisateurs peuvent toujours s’inscrire à l’aide d’un compte Microsoft Entra. Toutefois, vous pouvez activer d’autres fournisseurs d’identité, dont des fournisseurs d’identité sociale tels que Google ou Facebook. Pour configurer des fournisseurs d'identité sociaux dans votre locataire Microsoft Entra, vous créez une application chez le fournisseur d'identité et configurez les informations d'identification. Vous obtenez un ID de client ou d’application, ainsi qu’un secret de client ou d’application que vous pouvez ensuite ajouter à votre locataire Microsoft Entra.

Après avoir ajouté un fournisseur d'identité à votre locataire Microsoft Entra :

Lorsque vous invitez un utilisateur externe à des applications ou ressources se trouvant dans votre organisation, l’utilisateur externe peut se connecter avec son propre compte auprès de ce fournisseur d’identité.

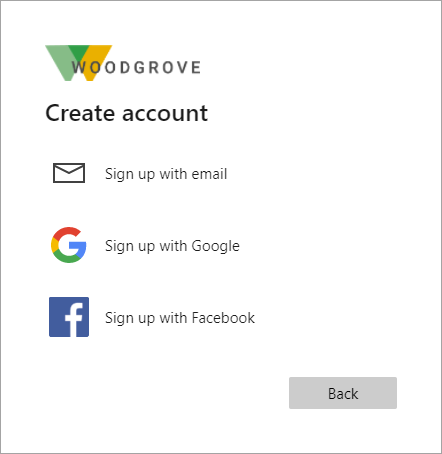

Lorsque vous activez l’inscription en libre-service pour vos applications, des utilisateurs externes peuvent s’inscrire pour y accéder à l’aide de leurs propres comptes auprès des fournisseurs d’identité que vous avez ajoutés. Ils peuvent choisir parmi les options de fournisseurs d’identité sociale mises à disposition sur la page d’inscription :

Pour une expérience de connexion optimale, fédérez des fournisseurs d’identité autant que possible afin de pouvoir offrir à vos invités une expérience de connexion transparente quand ils accèdent à vos applications.

Étapes suivantes

Pour savoir comment ajouter des fournisseurs d’identité pour la connexion à vos applications, reportez-vous aux articles suivants :

- Ajouter une authentification par envoi d’un code secret à usage unique par e-mail

- Ajouter Google en tant que fournisseur d’identité sociale autorisé

- Ajouter Facebook en tant que fournisseur d’identité sociale autorisé

- Ajouter une fédération avec des fournisseurs d’identité SAML/WS-Fed