Découvrir les groupes et les droits d’accès dans Microsoft Entra ID

Microsoft Entra ID fournit plusieurs façons de gérer l’accès aux ressources, aux applications et aux tâches. Avec les groupes Microsoft Entra, vous pouvez accorder l’accès et les autorisations à un groupe d’utilisateurs au lieu de chaque utilisateur individuel. Limiter l’accès aux ressources Microsoft Entra aux seuls utilisateurs qui ont besoin d’un accès est l’un des principes de sécurité clés de la Confiance Zéro.

Cet article fournit une vue d’ensemble de la façon dont les groupes et les droits d’accès peuvent être utilisés ensemble pour faciliter la gestion de vos utilisateurs Microsoft Entra tout en appliquant également les meilleures pratiques de sécurité.

Microsoft Entra ID vous permet d’utiliser des groupes pour gérer l’accès aux applications, aux données et aux ressources. Les ressources peuvent être :

- Partie de l’organisation Microsoft Entra, telle que les autorisations de gestion des objets par le biais de rôles dans Microsoft Entra ID

- Externe à l’organisation, par exemple pour les applications SaaS (Software as a Service)

- Services Azure

- Sites SharePoint

- Ressources locales

Certains groupes ne peuvent pas être gérés dans le portail Azure :

- Les groupes synchronisés à partir d’Active Directory local ne peuvent être gérés que dans Active Directory local.

- Les listes de distribution et groupes de sécurité à extension messagerie sont gérés uniquement dans le Centre d’administration Exchange ou le Centre d’administration Microsoft 365. Vous devez vous connecter au Centre d’administration Exchange ou au Centre d’administration Microsoft 365 pour gérer ces groupes.

Ce qu’il faut savoir avant de créer un groupe

Il existe deux types de groupes et trois types d’appartenance au groupe. Passez en revue les options pour trouver la combinaison appropriée pour votre scénario.

Types de groupe :

Sécurité : utilisé pour gérer l’accès des utilisateurs et des ordinateurs à des ressources partagées.

Par exemple, vous pouvez créer un groupe de sécurité afin que tous les membres du groupe aient le même ensemble d’autorisations de sécurité. Les membres d’un groupe de sécurité peuvent inclure des utilisateurs, des appareils, d’autres groupes et des principaux de service, qui définissent la stratégie d’accès et les autorisations. Les propriétaires d’un groupe de sécurité peuvent inclure des utilisateurs et des principaux de service.

Remarque

Lors de l’imbrication d’un groupe de sécurité existant dans un autre groupe de sécurité, seuls les membres du groupe parent ont accès aux ressources et applications partagées. Les membres de groupe imbriqués n’ont pas la même appartenance affectée que les membres du groupe parent. Pour plus d’informations sur la gestion des propriétaires de groupes, consultez l’article Gérer des groupes.

Microsoft 365 : fournit des opportunités de collaboration en donnant aux membres du groupe l’accès à des éléments partagés : une boîte aux lettres, un calendrier, des fichiers, des sites SharePoint, etc.

Cette option vous permet également de donner à des personnes extérieures à votre organisation un accès au groupe. Les membres d’un groupe Microsoft 365 peuvent uniquement inclure des utilisateurs. Les propriétaires d’un groupe Microsoft 365 peuvent inclure des utilisateurs et des principaux de service. Pour plus d’informations sur les groupes Microsoft 365, consultez En savoir plus sur les groupes Microsoft 365.

Types d’appartenance :

Groupe affecté : vous permet d’ajouter des utilisateurs spécifiques comme membres d’un groupe et d’avoir des autorisations uniques.

Groupe d’appartenance dynamique pour les utilisateurs : vous permet d’utiliser des règles pour les utilisateurs afin d’ajouter et de supprimer automatiquement des utilisateurs en tant que membres. Si les attributs d’un membre changent, le système examine vos règles relatives aux groupes d’appartenance dynamique pour le répertoire. Le système vérifie si le membre répond aux exigences des règles (il est ajouté) ou ne répond plus aux exigences des règles (il est supprimé).

Groupe d’appartenance dynamique pour les appareils : vous permet d’utiliser des règles pour les appareils afin d’ajouter et de supprimer automatiquement des appareils en tant que membres. Si les attributs d’un appareil changent, le système examine vos règles de groupes d’appartenance dynamique par rapport au répertoire pour voir si l’appareil répond aux exigences des règles (il est ajouté) ou s’il ne répond plus aux exigences des règles (il est supprimé).

Important

Vous pouvez créer un groupe dynamique pour des appareils ou pour des utilisateurs, mais pas pour les deux. Vous ne pouvez pas créer un groupe d’appareils basé sur des attributs des propriétaires d’appareils. Les règles d’appartenance d’appareil peuvent référencer uniquement des attributions d’appareils. Pour plus d’informations sur la création d’un groupe dynamique d’utilisateurs ou d’appareils, consultez Créer un groupe dynamique et vérifier l’état.

Que savoir avant d’ajouter des droits d’accès à un groupe

Après avoir créé un groupe Microsoft Entra, vous devez lui accorder l’accès approprié. Chaque application, ressource et service qui nécessite des autorisations d’accès doit être gérée séparément, car les autorisations pour une application pourraient ne pas être identiques à celles d’une autre. Accordez l’accès à l’aide du principe du moindre privilège pour réduire le risque d’attaque ou de violation de sécurité.

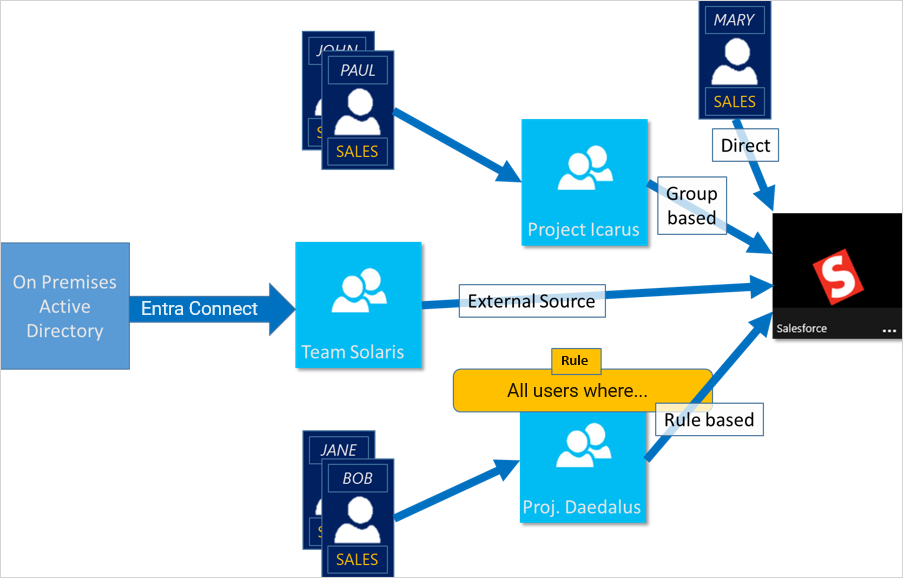

Fonctionnement de la gestion des accès dans Microsoft Entra ID

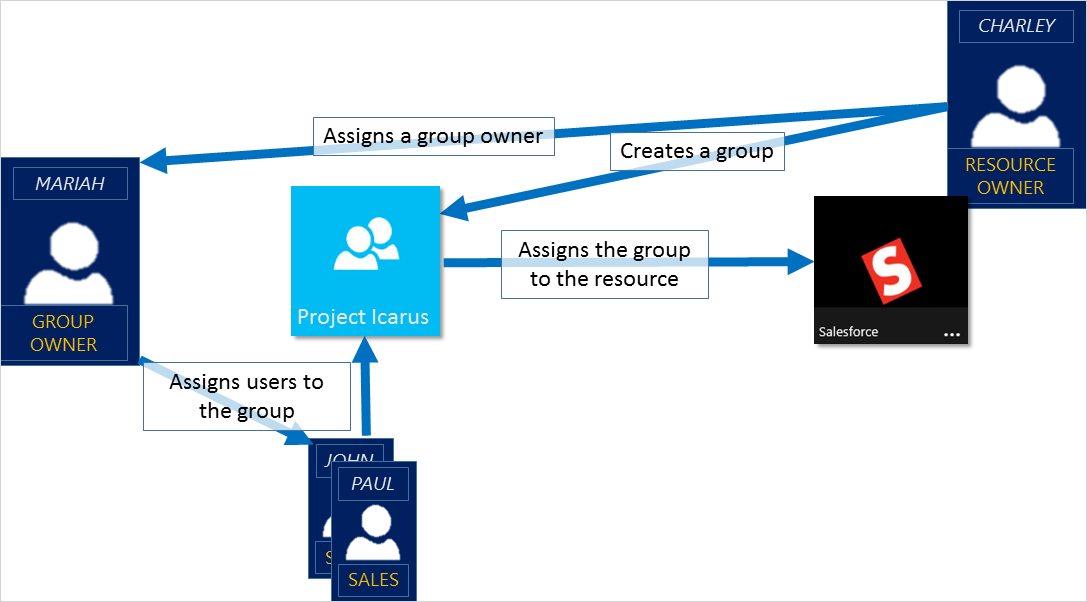

Microsoft Entra ID vous permet d’accorder des accès aux ressources de votre organisation en fournissant des droits d’accès à un utilisateur individuel ou à la totalité d’un groupe Microsoft Entra. L’utilisation de groupes permet au propriétaire de ressources ou propriétaire de répertoires Microsoft Entra d’attribuer un ensemble d’autorisations d’accès à tous les membres du groupe. Le propriétaire de ressources ou de répertoires peut également accorder des droits de gestion à quelqu’un d’autre, comme un responsable de service ou un administrateur du support technique, pour permettre à cette personne d’ajouter et de supprimer des membres. Pour plus d’informations sur la gestion des propriétaires de groupes, consultez l’article Gérer des groupes.

Méthodes d’assignation des droits d’accès

Après avoir créé un groupe, vous devez décider comment attribuer des droits d’accès. Explorez les façons d’attribuer des droits d’accès pour déterminer le meilleur processus pour votre scénario.

Assignation directe. Le propriétaire de la ressource assigne directement l’utilisateur à la ressource.

Assignation de groupe. Le propriétaire de la ressource attribue un groupe Microsoft Entra à la ressource, ce qui accorde automatiquement l’accès à la ressource à tous les membres du groupe. L’appartenance au groupe est gérée par le propriétaire du groupe et le propriétaire de la ressource, ce qui leur permet d’ajouter ou de supprimer des membres du groupe. Pour plus d’informations sur la gestion des appartenances à des groupes, consultez l’article Groupes gérés.

Assignation basée sur des règles. Le propriétaire de la ressource crée un groupe et utilise une règle pour définir quels sont les utilisateurs assignés à une ressource spécifique. La règle est basée sur des attributs qui sont assignés à des utilisateurs individuels. Le propriétaire de la ressource gère la règle, en déterminant les attributs et les valeurs nécessaires pour autoriser l’accès à la ressource. Pour plus d’informations, consultez Créer un groupe dynamique et vérifier l’état.

Assignation d’autorité externe. L’accès provient d’une source externe, comme un répertoire local ou une application SaaS. Dans cette situation, le propriétaire de la ressource assigne un groupe pour fournir l’accès à la ressource, puis la source externe gère les membres du groupe.

Les utilisateurs peuvent-ils rejoindre des groupes sans assignation ?

Le propriétaire de groupes peut autoriser les utilisateurs à chercher le groupe qu’ils souhaitent rejoindre plutôt que de les assigner à un groupe. En outre, le propriétaire peut configurer le groupe pour qu’il accepte automatiquement tous les utilisateurs qui veulent le rejoindre ou pour qu’il demande une approbation.

Après qu’un utilisateur a demandé à rejoindre un groupe, la requête est transférée au propriétaire du groupe. Si nécessaire, le propriétaire peut approuver la requête, et l’utilisateur reçoit une notification l’informant de son appartenance au groupe. Si vous avez plusieurs propriétaires et si l’un d’eux refuse la requête, l’utilisateur en est informé et n’est pas ajouté au groupe. Pour obtenir plus d’informations et d’instructions sur la façon dont vous pouvez autoriser vos utilisateurs à demander à rejoindre des groupes, consultez Configurer Microsoft Entra ID pour la gestion de groupes en libre-service.

Meilleures pratiques pour la gestion des groupes dans le cloud

Voici les meilleures pratiques pour la gestion des groupes dans le cloud :

- Activer Self-Service gestion des groupes : autoriser les utilisateurs à créer et gérer leurs propres groupes Microsoft 365 (M365). Cela permet aux équipes de s’organiser tout en réduisant la charge administrative sur le service informatique. Appliquez une stratégie d’affectation de noms de groupe pour bloquer l’utilisation de mots restreints et garantir la cohérence. Empêcher les groupes inactifs de s’attarder en activant les stratégies d’expiration de groupe. Cela supprime automatiquement les groupes inutilisés après une période spécifiée, sauf s’il est renouvelé par un propriétaire de groupe. Pour plus d’informations, consultez Configurer la gestion des groupes en libre-service dans Microsoft Entra ID

- tirer parti des étiquettes de confidentialité : utiliser des étiquettes de confidentialité pour classifier et régir les groupes M365 en fonction de leurs besoins en matière de sécurité et de conformité. Cela fournit des contrôles d’accès affinés et garantit que les ressources sensibles sont protégées. Pour plus d’informations, consultez Affecter des étiquettes de confidentialité à des groupes Microsoft 365 dans Microsoft Entra ID

- Automatiser l’appartenance à des groupes dynamiques : Implémenter des règles d’appartenance dynamique pour ajouter ou supprimer automatiquement des utilisateurs et des appareils de groupes en fonction d’attributs tels que le service, l’emplacement ou le titre du travail. Cela réduit les mises à jour manuelles et réduit le risque d’accès persistant. Cette fonctionnalité s’applique aux groupes M365 et aux groupes de sécurité.

- effectuer des révisions d’accès périodiques : Utiliser les fonctionnalités Entra Identity Governance pour planifier des révisions d’accès régulières. Elles garantissent que l’appartenance aux groupes affectés reste précise et pertinente au fil du temps. Pour plus d’informations, consultez Créer ou mettre à jour un groupe d’appartenances dynamique dans Microsoft Entra ID

- Gérer l’appartenance à des packages d’accès : Créer des packages d’accès avec Entra Identity Governance pour simplifier la gestion de plusieurs appartenances aux groupes. Les packages d’accès peuvent :

- Inclure des flux de travail d'approbation pour l'adhésion

- Définir des critères pour l’expiration de l’accès

- Fournissez un moyen centralisé d’accorder, d’examiner et de révoquer l’accès entre les groupes et les applications pour plus d’informations, consultez Créer un package d’accès dans la gestion des droits d’utilisation

- Attribuer plusieurs propriétaires de groupe : attribuer au moins deux propriétaires à un groupe pour garantir la continuité et réduire les dépendances sur un seul individu. Pour plus d’informations, consultez Gérer les groupes Microsoft Entra et l’appartenance aux groupes

- Utiliser des licences basées sur des groupes : Les licences basées sur des groupes simplifient l’approvisionnement des utilisateurs et garantissent des attributions de licence cohérentes. Vous pouvez également utiliser des groupes d’appartenances dynamiques pour gérer automatiquement les licences pour les utilisateurs répondant à des critères spécifiques. Pour plus d’informations, consultez Qu’est-ce que les licences basées sur des groupes dans Microsoft Entra ID ?

- Appliquer les contrôles d’accès en fonction du rôle (RBAC) : Attribuer des rôles (par exemple, administrateur de groupe) pour contrôler qui peut gérer les groupes. RBAC réduit le risque d’utilisation incorrecte des privilèges et simplifie la gestion des groupes. Pour plus d’informations, consultez Vue d’ensemble du contrôle d’accès en fonction du rôle dans Microsoft Entra ID

Étapes suivantes

- Créer et gérer les groupes Microsoft Entra et les appartenances de groupe

- Découvrir ce qu’est la licence basée sur un groupe dans Microsoft Entra ID

- Gérer l’accès aux applications SaaS en utilisant des groupes

- Gérer les règles des groupes d’appartenance dynamique

- Découvrir Privileged Identity Management (PIM) pour les rôles Microsoft Entra