Activer la vérification de la conformité réseau avec l’accès conditionnel

Les organisations qui utilisent l’accès conditionnel ainsi que l’accès sécurisé global (Global Secure Access) peuvent empêcher l’accès malveillant aux applications Microsoft, aux applications SaaS tierces et aux applications métier privées en utilisant plusieurs conditions pour fournir une défense en profondeur. Ces conditions peuvent inclure la conformité de l’appareil, l’emplacement et d’autres éléments pour assurer la protection contre l’usurpation de l’identité de l’utilisateur ou le vol de jetons. L’accès global sécurisé introduit le concept d’un réseau conforme au sein de l’accès conditionnel Microsoft Entra ID. Cette vérification de la conformité réseau garantit que les utilisateurs se connectent à partir d’un modèle de connectivité réseau vérifié pour leur locataire spécifique et qu’ils sont conformes aux stratégies de sécurité appliquées par les administrateurs.

Le client Accès global sécurisé installé sur les appareils ou les utilisateurs derrière les réseaux distant configuré permet aux administrateurs de sécuriser les ressources derrière un réseau conforme avec des contrôles d’accès conditionnel avancés. Cette fonctionnalité de réseau conforme facilite la gestion des stratégies d’accès par les administrateurs, sans avoir à conserver une liste d’adresses IP de sortie. Cela supprime l’exigence d’épingler le trafic via le VPN de l’organisation.

Application de la vérification de réseau conforme

L’application de réseau conforme réduit le risque d’attaques par vol/relecture de jetons. L’application de réseau conforme se produit au niveau du plan d’authentification (en disponibilité générale) et au niveau du plan de données (en version préliminaire). L’application du plan d’authentification est réalisée par Microsoft Entra ID au moment de l’authentification utilisateur. Si une personne mal intentionnée vole un jeton de session et tente de le relire à partir d’un appareil qui n’est pas connecté au réseau conforme de votre organisation (par exemple, en demandant un jeton d’accès avec un jeton d’actualisation volé), Entra ID refuse immédiatement la demande et tout accès ultérieur sera bloqué. L’application au niveau du plan de données fonctionne avec les services qui prennent en charge l’évaluation continue de l’accès (CAE). Actuellement, uniquement SharePoint Online. Avec les applications qui prennent en charge la CAE, les jetons d’accès volés relus en dehors du réseau conforme de votre locataire sont rejetés par l’application quasiment en temps réel. Sans la CAE, un jeton d’accès volé existera jusqu’à sa durée de vie complète (60 à 90 minutes par défaut).

Cette vérification de la conformité réseau est propre à chaque locataire.

- À l’aide de cette vérification, vous pouvez vous assurer que les autres organisations qui utilisent les services Global Secure Access de Microsoft ne peuvent pas accéder à vos ressources.

- Par exemple : Contoso peut protéger ses services tels que Exchange Online et SharePoint Online derrière sa vérification de conformité réseau pour s’assurer que seuls les utilisateurs Contoso peuvent accéder à ces ressources.

- Si une autre organisation comme Fabrikam utilisait une vérification de la conformité du réseau, elle ne passerait pas celle de Contoso.

Le réseau conforme est différent des emplacements IPv4, IPv6 ou géographiques que vous pouvez configurer dans Microsoft Entra ID. Les administrateurs ne sont pas tenus d’examiner et de gérer des adresses IP ou des plages réseau conformes, de renforcer la posture de sécurité et de réduire la surcharge administrative régulière.

Prérequis

- Les administrateurs interagissant avec les fonctionnalités d’Accès global sécurisé doivent avoir une ou plusieurs des attributions de rôles suivantes en fonction des tâches qu’ils effectuent.

- Le rôle Administrateur de l’accès sécurisé global pour gérer les fonctionnalités de l’accès sécurisé global.

- Administrateur de l’accès conditionnel pour créer des stratégies d’accès conditionnel et des emplacements nommés, et interagir avec eux.

- Le produit nécessite une licence. Pour plus de détails, consultez la section sur les licences dans Qu’est-ce que l’Accès global sécurisé ?. Si nécessaire, vous pouvez acheter des licences ou obtenir des licences d’essai gratuit.

- Nous recommandons une licence Microsoft 365 E3 pour utiliser le profil de transfert de trafic Microsoft.

Limitations connues

- L’application du plan de données de vérification de réseau conforme (préversion) avec l’évaluation d’accès continu est prise en charge pour SharePoint Online et Exchange Online.

- Activer la signalisation d’accès conditionnel d’accès global sécurisé active la signalisation pour le plan d’authentification (Microsoft Entra ID) et la signalisation du plan de données (préversion). Il n’est actuellement pas possible d’activer ces paramètres séparément.

- La vérification de réseau conforme n’est actuellement pas prise en charge pour les applications d’accès privé.

Activer la signalisation d’accès sécurisé global (Global Secure Access) pour l’accès conditionnel

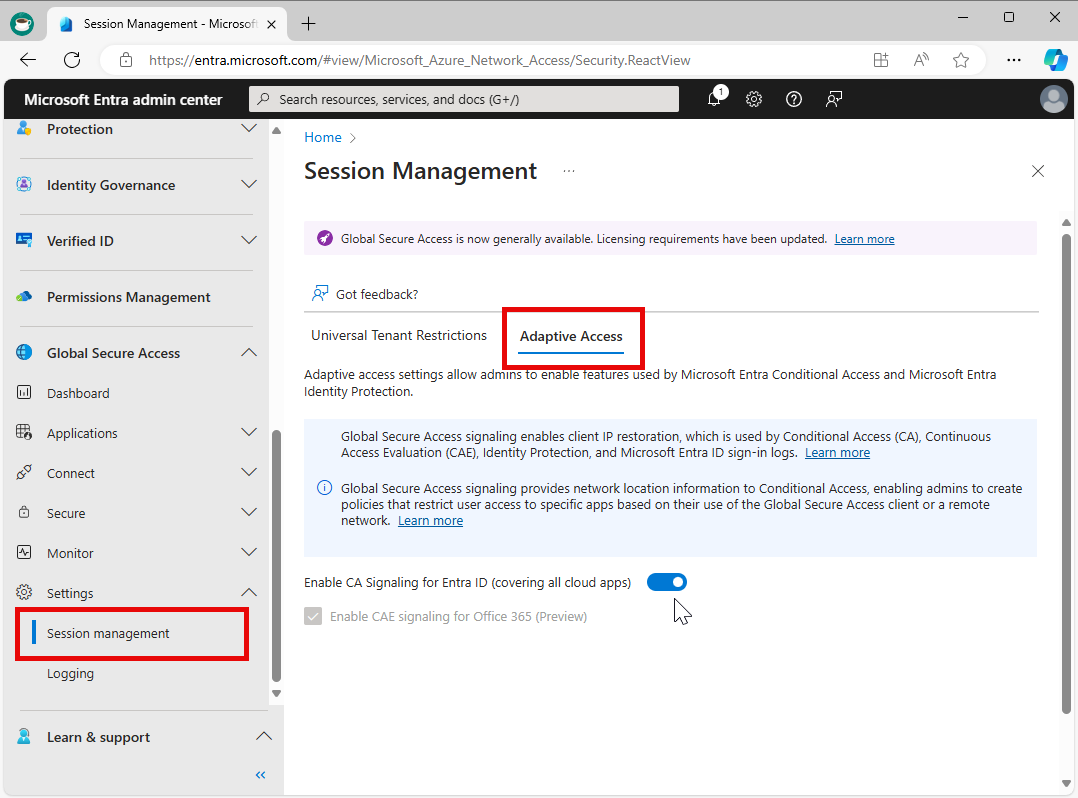

Pour activer le paramètre permettant d’autoriser la vérification de la conformité du réseau, l’administrateur doit procéder comme suit.

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’accès sécurisé global (Global Secure Access).

- Accédez à Accès global sécurisé>Paramètres>Gestion des sessions>Accès adaptatif.

- Sélectionnez le bouton bascule pour Activer la signalisation d’autorité de certification pour Entra ID (couvrant toutes les applications cloud). Cela active automatiquement la signalisation CAE pour Office 365 (préversion).

- Accédez à Protection>Accès conditionnel>Emplacement nommé.

- Confirmez que vous avez un emplacement appelé Tous les emplacements du réseau conforme avec le type d’emplacement Accès au réseau. Les organisations peuvent marquer cet emplacement comme approuvé.

Attention

Si votre organisation dispose de stratégies d’accès conditionnel actives basées sur la vérification de la conformité du réseau et que vous désactivez la signalisation d’accès global sécurisé dans l’accès conditionnel, vous pouvez involontairement empêcher les utilisateurs finaux cibles d’accéder aux ressources. Si vous devez désactiver cette fonctionnalité, supprimez d’abord les stratégies d’accès conditionnel correspondantes.

Protéger vos ressources derrière le réseau conforme

La stratégie d’accès conditionnel au réseau conforme peut être utilisée pour protéger vos applications Microsoft et tierces. Une stratégie classique aura une autorisation « Bloquer » pour tous les emplacements réseau, à l’exception du réseau conforme. L’exemple suivant illustre les étapes de configuration de ce type de stratégie :

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

- Accédez à Protection>Accès conditionnel.

- Sélectionnez Créer une stratégie.

- Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

- Sous Affectations, sélectionnez Utilisateurs ou identités de charge de travail.

- Sous Inclure, sélectionnez Tous les utilisateurs.

- Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes d’accès d’urgence ou de secours de votre organisation.

- Sous Ressources cibles>Inclure, puis sélectionnez Toutes les ressources (anciennement « Toutes les applications cloud »).

- Si votre organisation inscrit des appareils dans Microsoft Intune, il est recommandé d’exclure les applications Inscription Microsoft Intune et Microsoft Intune de votre stratégie d’accès conditionnel pour éviter une dépendance circulaire.

- Sous Réseau.

- Définissez Configurer sur Oui.

- Sous Inclure, sélectionnez Tous les emplacements.

- Dans Exclure, sélectionnez l’emplacement Tous les emplacements de réseaux conformes.

- Sous Contrôles d’accès :

- Octroyer, sélectionnez Bloquer l’accès, puis Sélectionner.

- Confirmez vos paramètres et réglez Activer la stratégie sur Activé.

- Sélectionnez le bouton Créer pour créer votre stratégie.

Remarque

Utilisez l’Accès global sécurisé avec les stratégies d’accès conditionnel qui nécessitent un réseau conforme pour toutes les ressources.

Les ressources d’Accès global sécurisé sont automatiquement exclues de la stratégie d’accès conditionnel lorsque Réseau conforme est activé dans la stratégie. Aucune exclusion de ressource explicite n’est requise. Ces exclusions automatiques sont requises pour garantir que le client Accès global sécurisé n’est pas bloqué pour accéder aux ressources dont il a besoin. Les besoins en matière d’Accès global sécurisé sont les suivants :

- Profils de trafic d’Accès global sécurisé

- Service de stratégie d’Accès global sécurisé (service interne)

Les événements de connexion pour l’authentification des ressources d’Accès global sécurisé exclues s’affichent dans les journaux de connexion Microsoft Entra ID comme suit :

- Les ressources Internet avec l’Accès global sécurisé

- Applications Microsoft avec l’Accès global sécurisé

- Toutes les ressources privées avec l’Accès global sécurisé

- Service de stratégie ZTNA

Exclusions d’utilisateurs

Les stratégies d’accès conditionnel sont des outils puissants. Nous vous recommandons donc d’exclure les comptes suivants de vos stratégies :

- Comptes d’accès d’urgence ou de secours pour empêcher le verrouillage en raison d’une mauvaise configuration. Dans le scénario improbable où tous les administrateurs seraient verrouillés, votre compte administratif d’accès d’urgence peut être utilisé pour la connexion et la prise de mesures pour récupérer l’accès.

- Pour obtenir plus d’informations, consultez l’article Gérer les comptes d’accès d’urgence dans Microsoft Entra ID.

- Comptes de service et principaux de service, tels que le compte Microsoft Entra Connect Sync. Les comptes de service sont des comptes non interactifs qui ne sont liés à aucun utilisateur particulier. Ils sont généralement utilisés par des services back-end autorisant l’accès par programmation aux applications, mais ils le sont également pour une connexion aux systèmes à des fins administratives. Les appels effectués par les principaux de service ne seront pas bloqués par les stratégies d’accès conditionnel destinées aux utilisateurs. Utilisez l’accès conditionnel des identités de charge de travail pour élaborer des stratégies ciblant les principaux de service.

- Si votre organisation utilise ces comptes dans des scripts ou du code, envisagez de les remplacer par des identités managées.

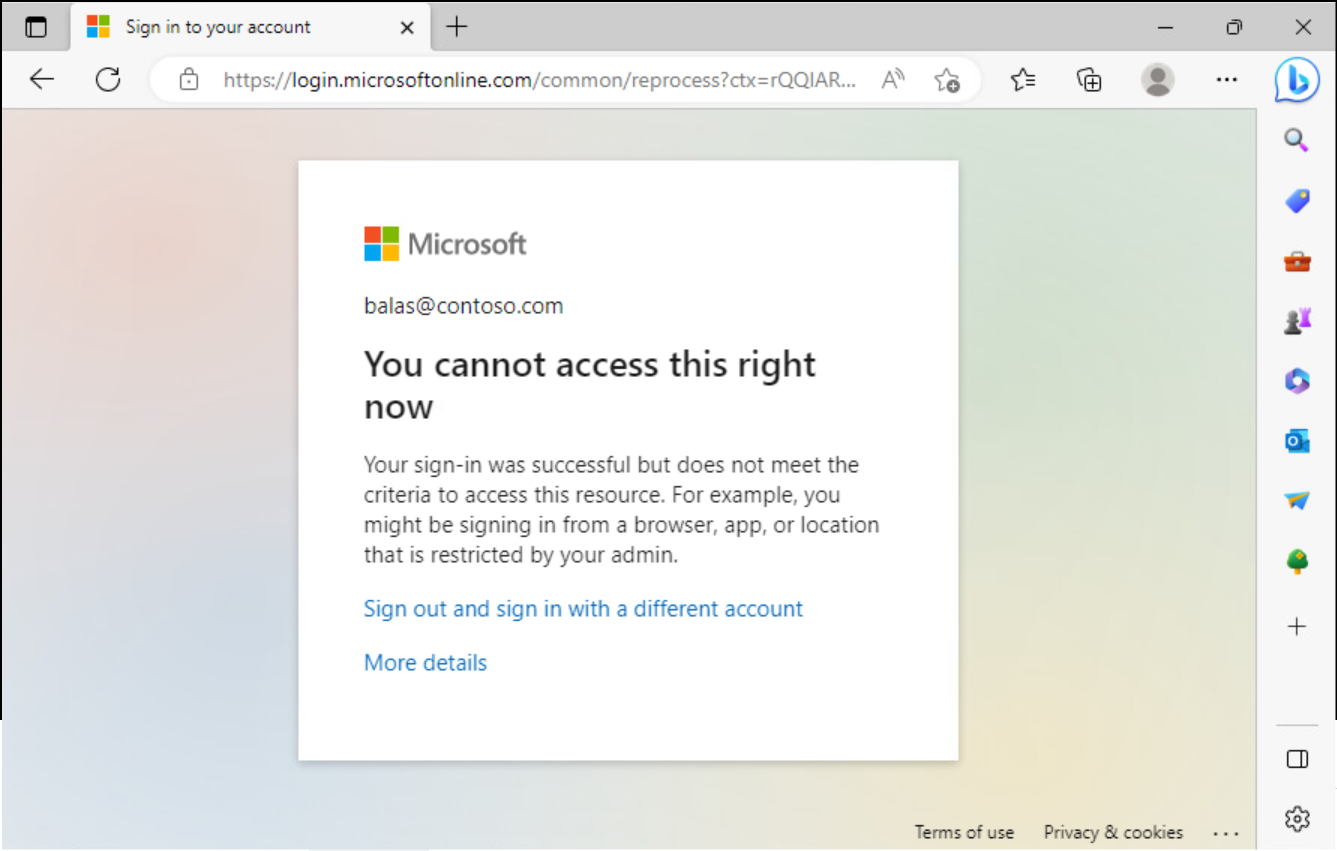

Essayer votre stratégie réseau conforme

- Sur un appareil de l’utilisateur final avec le client Global Secure Access installé et en cours d’exécution, accédez à https://outlook.office.com/mail/ ou

https://yourcompanyname.sharepoint.com/, où vous avez accès aux ressources. - Suspendez le client Global Secure Access en cliquant avec le bouton droit sur l’application dans la barre d’état Windows et en sélectionnant Suspendre.

- Accédez à https://outlook.office.com/mail/ ou

https://yourcompanyname.sharepoint.com/, vous ne pouvez pas accéder aux ressources avec un message d’erreur indiquant Accès impossible pour le moment.

Dépannage

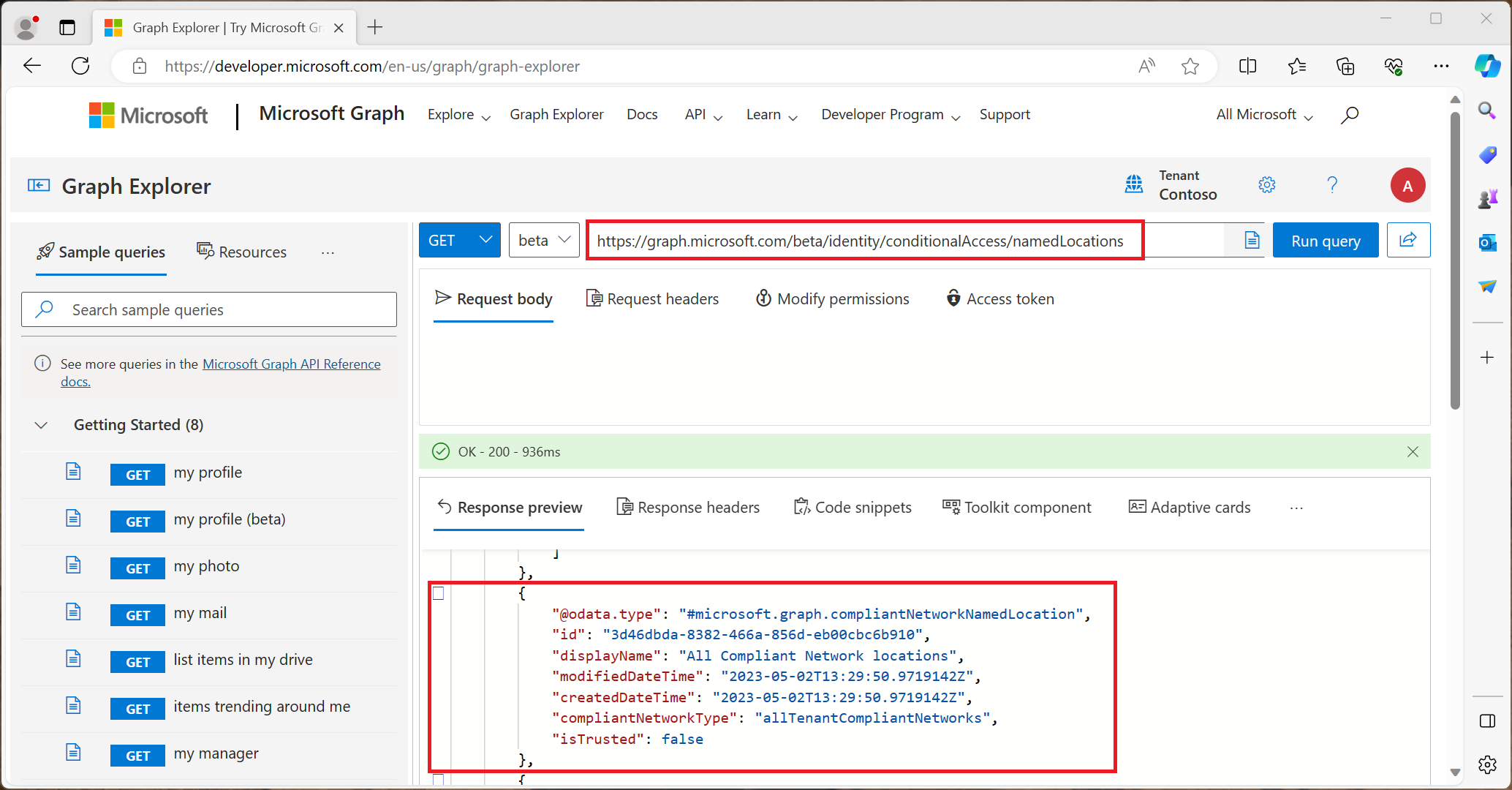

Vérifiez que le nouvel emplacement nommé a été créé automatiquement à l’aide de Microsoft Graph.

GET https://graph.microsoft.com/beta/identity/conditionalAccess/namedLocations