Comment configurer des connecteurs de réseau privé pour l’Accès privé Microsoft Entra et le proxy d’application Microsoft Entra

Les connecteurs sont des agents légers qui se trouvent sur un serveur dans un réseau privé et facilitent la connexion sortante au service Global Secure Access. Les connecteurs doivent être installés sur un serveur Windows Server qui a accès aux ressources et applications principales. Vous pouvez organiser des connecteurs dans les groupes de connecteurs, et chaque groupe gère le trafic vers des applications spécifiques. Pour découvrir plus d’informations sur les connecteurs, consultez Comprendre les connecteurs de réseau privé Microsoft Entra.

Prérequis

Pour ajouter des ressources privées et des applications à Microsoft Entra ID, vous avez besoin des éléments suivants :

- Le produit nécessite une licence. Pour en savoir plus sur les licences, consultez la section des licences de Qu’est-ce qu’Accès global sécurisé. Si nécessaire, vous pouvez acheter des licences ou obtenir des licences d’essai gratuit.

- Un compte administrateur d’application.

Les identités utilisateur doivent être synchronisées à partir d’un annuaire local ou créées directement dans vos locataires Microsoft Entra. La synchronisation des identités permet à Microsoft Entra ID de pré-authentifier les utilisateurs avant de leur accorder l’accès aux applications publiées via le proxy d’application, mais aussi d’obtenir les identificateurs d’utilisateur nécessaires pour effectuer l’authentification unique.

Windows Server

Le connecteur de réseau privé Microsoft Entra nécessite un serveur exécutant Windows Server 2012 R2 ou ultérieur. Vous allez installer le connecteur de réseau privé sur le serveur. Ce serveur de connecteur doit se connecter au service d’Accès privé Microsoft Entra ou au service de proxy d’application, et aux ressources ou applications privées que vous voulez publier.

- Pour bénéficier d’une haute disponibilité dans votre environnement, nous vous recommandons d’utiliser plusieurs serveurs Windows.

- La version .NET minimale requise pour le connecteur est v4.7.1+.

- Pour plus d’informations, consultez connecteurs de réseau privé

- Pour plus d’informations, consultez Identifier les versions de .NET Framework installées.

Important

Désactivez HTTP 2.0 lors de l’utilisation du connecteur de réseau privé Microsoft Entra avec le proxy d’application Microsoft Entra sur Windows Server 2019 ou une version ultérieure.

Désactivez la prise en charge du protocole HTTP2 dans le composant WinHttp pour que la délégation contrainte Kerberos fonctionne correctement. Ceci est désactivé par défaut dans les versions antérieures des systèmes d’exploitation pris en charge. L’ajout de la clé de Registre suivante et le redémarrage du serveur désactivent cela sur Windows Server 2019 et les versions ultérieures. Il s’agit d’une clé de Registre au niveau de la machine.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

"EnableDefaultHTTP2"=dword:00000000

La clé peut être définie par le biais de PowerShell à l’aide de la commande suivante :

Set-ItemProperty 'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp\' -Name EnableDefaultHTTP2 -Value 0

Avertissement

Si vous avez déployé le proxy de protection par mot de passe Microsoft Entra, n’installez pas le proxy d’application Microsoft Entra avec le proxy de protection par mot de passe Microsoft Entra sur le même ordinateur. Le proxy d’application Microsoft Entra et le proxy de protection par mot de passe Microsoft Entra installent différentes versions du service du programme de mise à jour de l’agent Microsoft Entra Connect. Ces différentes versions sont incompatibles quand elles sont installées ensemble sur le même ordinateur.

Exigences de protocole TLS (Transport Layer Security)

TLS 1.2 doit être activé sur le serveur de connecteurs Windows avant l'installation du connecteur du réseau privé.

Pour activer TLS 1.2 :

Définissez des clés de Registre.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001Redémarrez le serveur.

Notes

Microsoft met à jour les services Azure pour qu’ils utilisent des certificats TLS issus d’un autre ensemble d’autorités de certification racines. Cette modification est effectuée, car les certificats d’autorité de certification actuels ne sont pas conformes à l’une des exigences de base du CA/Browser Forum. Pour plus d’informations, consultez Changements des certificats Azure TLS.

Recommandations pour le serveur de connecteurs

- Optimisez les performances entre le connecteur et l’application. Localisez physiquement le serveur de connecteurs à proximité des serveurs d’application. Pour en savoir plus, consultez Optimiser le flux de trafic avec le proxy d’application Microsoft Entra.

- Vérifiez que le serveur de connecteurs et les serveurs d’applications web se trouvent dans le même domaine Active Directory ou chevauchent des domaines approuvés. Les serveurs doivent impérativement se trouver dans le même domaine ou dans des domaines approbateurs pour utiliser l’authentification unique avec l’authentification Windows intégrée (IWA) et la délégation Kerberos contrainte (KCD). Si le serveur de connecteurs et les serveurs d'applications web se trouvent dans des domaines Active Directory différents, utilisez la délégation basée sur les ressources pour l'authentification unique.

Préparer votre environnement local

Tout d’abord, activez la communication avec les centres de données Azure afin de préparer votre environnement pour le proxy d’application Microsoft Entra. S’il y a un pare-feu dans le chemin, vérifiez qu’il est ouvert. La présence d’un pare-feu ouvert permet au connecteur d’envoyer des requêtes HTTPS (TCP) au service Proxy d’application.

Important

Si vous installez le connecteur pour le cloud Azure Government, suivez les prérequis et les étapes d’installation. Cela nécessite l’activation de l’accès à un autre ensemble d’URL et un paramètre supplémentaire pour exécuter l’installation.

Ouvrir les ports

Ouvrez les ports suivants pour le trafic sortant.

| Numéro de port | Utilisation |

|---|---|

| 80 | Téléchargement de la liste de révocation de certificats lors de la validation du certificat TLS/SSL |

| 443 | Toutes les communications sortantes avec le service de proxy d’application |

Si votre pare-feu régule le trafic en fonction des utilisateurs d'origine, ouvrez également les ports 80 et 443 au trafic provenant des services Windows exécutés en tant que service réseau.

Autoriser l'accès à des URL

Autorisez l'accès aux URL suivantes :

| URL | Port | Utilisation |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Communication entre le connecteur et le service cloud Proxy d'application |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Le connecteur utilise ces URL pour vérifier les certificats. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | Le connecteur utilise ces URL lors du processus d'inscription. |

ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP | Le connecteur utilise ces URL lors du processus d'inscription. |

Vous pouvez autoriser les connexions à *.msappproxy.net, *.servicebus.windows.net et les autres URL ci-dessus si votre pare-feu ou proxy vous permet de configurer des règles d’accès basées sur des suffixes de domaine. Si ce n’est pas le cas, vous devez autoriser l’accès aux Plages d’adresses IP et étiquettes des services Azure – Cloud public. Ces dernières sont mises à jour chaque semaine.

Important

Évitez toutes formes d’inspection en ligne et de résiliation des communications TLS sortantes entre les connecteurs de proxy d’application Microsoft Entra et les services cloud de proxy d’application Microsoft Entra.

Installer et inscrire un connecteur

Pour utiliser l’accès privé, installez un connecteur sur chaque serveur Windows que vous utilisez pour l’Accès privé Microsoft Entra. Le connecteur est un agent qui gère la connexion sortante des serveurs d’applications locales vers Global Secure Access. Vous pouvez installer un connecteur sur des serveurs sur lesquels d'autres agents d'authentification (comme Microsoft Entra) sont également installés.

Remarque

La version minimale du connecteur requise pour l’Accès privé est 1.5.3417.0. À partir de la version 1.5.3437.0, vous devez disposer de la version .NET 4.7.1 ou ultérieure pour réussir l’installation (mise à niveau).

Pour installer le connecteur :

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application du répertoire qui utilise le proxy d’application.

- Par exemple, si le domaine du client est contoso.com, l'administrateur doit être

admin@contoso.comou tout autre alias administratif sur ce domaine.

- Par exemple, si le domaine du client est contoso.com, l'administrateur doit être

Sélectionnez votre nom d’utilisateur en haut à droite. Vérifiez que vous êtes connecté à un répertoire qui utilise le service Proxy d’application. Si vous devez changer de répertoire, sélectionnez Changer de répertoire et choisissez un répertoire qui utilise le service Proxy d’application.

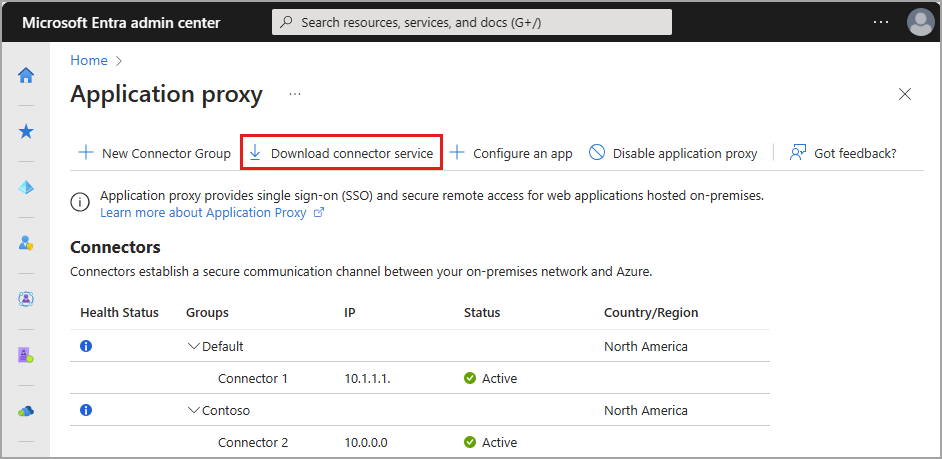

Accédez aux Accès global sécurisé>Se connecter>Connecteurs.

Sélectionnez Télécharger le service de connecteur.

Lisez les conditions d'utilisation du service. Quand vous êtes prêt, sélectionnez Accepter les conditions d’utilisation et télécharger.

En bas de la fenêtre, sélectionnez Exécuter pour installer le connecteur. Un Assistant d'installation s'ouvre.

Suivez les instructions de l’Assistant pour installer le service. Lorsque vous êtes invité à inscrire le connecteur auprès du proxy d’application de votre locataire Microsoft Entra, fournissez vos informations d’identification d’administrateur d’application.

- Pour Internet Explorer (IE) : si l’option Configuration de sécurité renforcée d’Internet Explorer est Activée, l’écran d’inscription peut ne pas s’afficher. Suivez les instructions du message d’erreur pour obtenir l’accès. Assurez-vous que l’option Configuration de sécurité renforcée d’Internet Explorer est Désactivée.

À savoir

Si vous avez déjà installé un connecteur, réinstallez-le pour obtenir la dernière version. Lors de la mise à niveau, désinstallez le connecteur existant et supprimez tous les dossiers associés. Pour avoir des informations sur les versions précédentes et les changements qu’elles incluent, consultez Proxy d’application : historique des versions.

Si vous choisissez d’utiliser plusieurs serveurs Windows pour vos applications locales, vous devez installer et inscrire le connecteur sur chaque serveur. Vous pouvez organiser les connecteurs en groupes de connecteurs. Pour plus d’informations, consultez Groupes de connecteurs.

Pour obtenir plus d’informations sur les connecteurs, la planification de capacité et leur mise à jour, consultez Présentation des connecteurs de réseau privé Microsoft Entra.

Remarque

Accès privé Microsoft Entra ne prend pas en charge les connecteurs multigéographiques. Les instances de service cloud de votre connecteur sont choisies dans la même région que votre client Microsoft Entra (ou la région la plus proche) même si vous avez installé des connecteurs dans des régions différentes de votre région par défaut.

Vérifier l’installation et l’inscription

Vous pouvez utiliser le portail Global Secure Access ou votre serveur Windows pour vérifier qu’un nouveau connecteur est correctement installé.

Pour obtenir plus d’informations sur la résolution des problèmes de proxy d’application, consultez Déboguer les problèmes d’application de proxy d’application.

Vérifier l’installation via le centre d’administration Microsoft Entra

Pour vérifier que le connecteur est correctement installé et inscrit :

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application du répertoire qui utilise le proxy d’application.

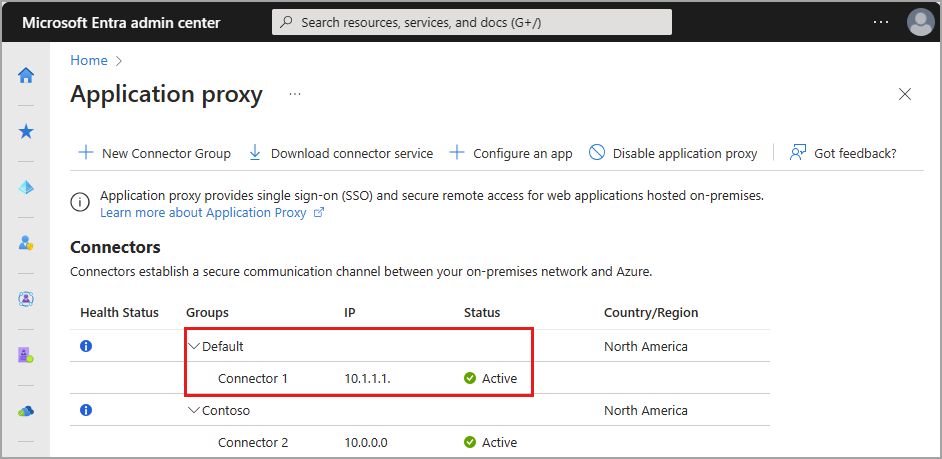

Accédez à Accès global sécurisé>Se connecter>Connecteurs

- Tous les connecteurs et les groupes de connecteurs apparaissent sur cette page.

Affichez le connecteur pour vérifier les détails associés.

- Développez le connecteur pour afficher les détails s’il n’est pas déjà développé.

- Une étiquette verte active indique que votre connecteur peut se connecter au service. Toutefois, même si l'étiquette est verte, un problème réseau peut empêcher le connecteur de recevoir les messages.

Pour obtenir de l’aide supplémentaire sur l’installation d’un connecteur, consultez Résoudre les problèmes des connecteurs.

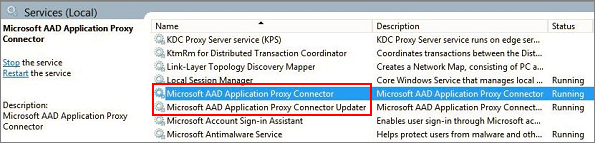

Vérifier l’installation par le biais de votre serveur Windows

Pour vérifier que le connecteur est correctement installé et inscrit :

Sélectionnez la clé Windows et saisissez

services.mscpour ouvrir le Gestionnaire de services Windows.Vérifiez que l’état des services suivants est En cours d’exécution.

- Le connecteur de réseau privé Microsoft Entra active la connectivité.

- La mise à jour du connecteur de réseau privé Microsoft Entra est un service de mise à jour automatisé.

- Régulièrement, ce service recherche de nouvelles versions du connecteur et le met à jour si besoin.

Si l’état des services n’est pas En cours d’exécution, cliquez avec le bouton droit sur chaque service à sélectionner et choisissez Démarrer.

Créer des groupes de connecteurs

Pour créer autant de groupes de connecteurs que vous le souhaitez :

- Accédez à Accès global sécurisé>Se connecter>Connecteurs.

- Sélectionnez Nouveau groupe de connecteurs.

- Donnez un nom à votre nouveau groupe de connecteurs, puis utilisez le menu déroulant pour sélectionner les connecteurs qui appartiennent à ce groupe.

- Sélectionnez Enregistrer.

Pour en savoir plus sur les groupes de connecteurs, consultez Présentation des groupes de connecteurs de réseau privé Microsoft Entra.

Étapes suivantes

L’étape suivante pour bien démarrer avec l’Accès privé Microsoft Entra consiste à configurer l’application Accès rapide ou Accès sécurisé global (Global Secure Access) :

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour