Attribuer des rôles de ressources Azure dans Privileged Identity Management

Avec Microsoft Entra Privileged Identity Management (PIM), vous pouvez gérer les rôles ressources Azure intégrés et les rôles personnalisés, y compris (mais sans s’y limiter) :

- Propriétaire

- Administrateur de l'accès utilisateur

- Contributeur

- Administrateur de la sécurité

- Gestionnaire de sécurité

Remarque

Les utilisateurs ou membres d’un groupe auxquels ont été attribués les rôles d’abonnement Propriétaire ou Administrateur d’accès utilisateur et les administrateurs Microsoft Entra Global qui activent la gestion des abonnements dans Microsoft Entra ID disposent des autorisations d’administrateur de ressources par défaut. Ces administrateurs peuvent assigner des rôles, configurer des paramètres de rôle et revoir les accès à l’aide de Privileged Identity Management pour Azure Resources. Un utilisateur ne peut pas gérer Privileged Identity Management pour les ressources sans autorisations d’administrateur de ressources. Affichez la liste des rôles Azure intégrés.

Privileged Identity Management prend en charge les rôles Azure personnalisés et intégrés. Pour plus d’informations sur les rôles personnalisés Azure, consultez Rôles personnalisés Azure.

Conditions d’attribution de rôle

Vous pouvez utiliser le contrôle d’accès en fonction des attributs Azure (Azure ABAC) pour ajouter des conditions sur les attributions de rôles éligibles à l’aide de Microsoft Entra PIM pour les ressources Azure. Avec Microsoft Entra PIM, vos utilisateurs finaux doivent activer une attribution de rôle éligible pour avoir l’autorisation d’effectuer certaines actions. L’utilisation de conditions dans Microsoft Entra PIM vous permet non seulement de limiter les autorisations de rôle d’un utilisateur à une ressource à l’aide de conditions affinées, mais également d’utiliser Microsoft Entra PIM pour sécuriser l’attribution de rôle avec un paramètre de durée, un workflow d’approbation, une piste d’audit, etc.

Remarque

Lorsqu’un rôle est affecté, l’affectation :

- Affectation impossible pour une durée inférieure à cinq minutes

- Ne peut pas être supprimée dans les cinq minutes suivant l’affectation

Actuellement, les conditions peuvent être ajoutées aux rôles intégrés suivants :

- Contributeur aux données Blob du stockage

- Propriétaire des données Blob du stockage

- Lecteur des données blob du stockage

Pour plus d’informations, consultez Qu’est-ce que le contrôle d’accès en fonction du rôle Azure (RBAC Azure) ?.

Attribuer un rôle

Suivez ces étapes pour rendre un utilisateur éligible pour un rôle de ressource Azure.

Connectez-vous au Centre d’administration de Microsoft Entra au moins en tant qu’Administrateur de l’accès utilisateur.

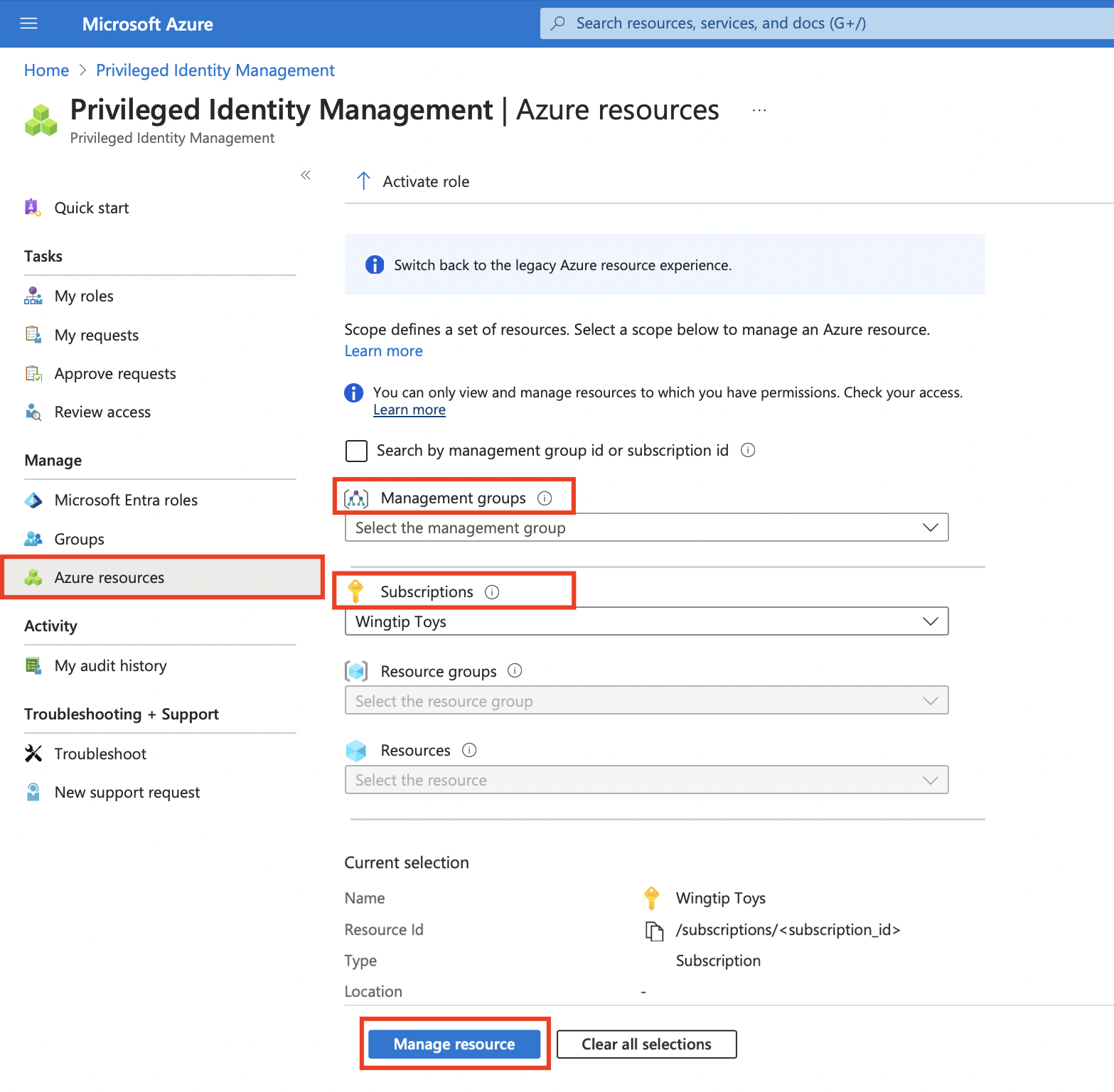

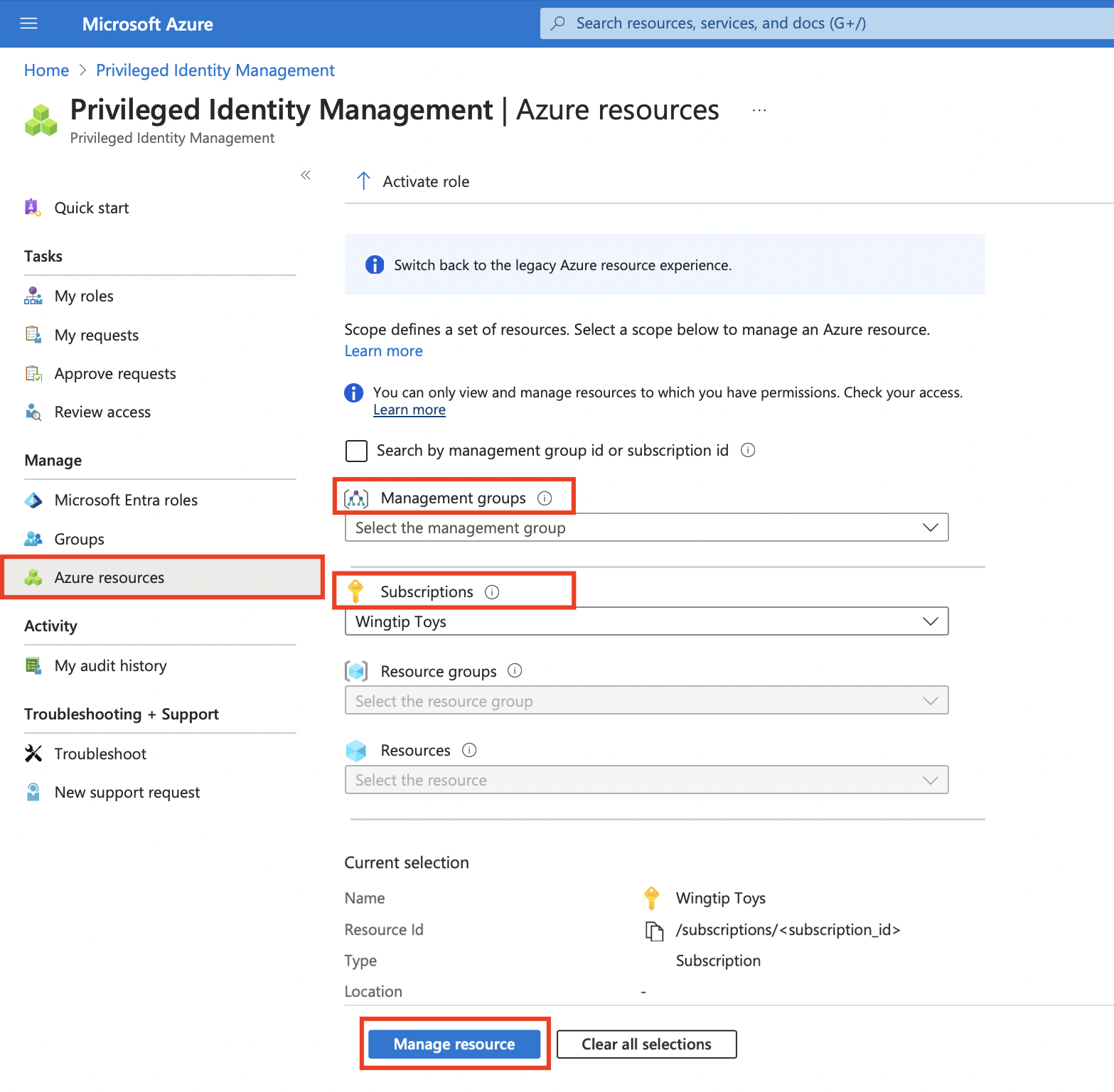

Accédez à Gouvernance d’identité>Privileged Identity Management>Ressources Azure.

Sélectionnez le type de ressource que vous souhaitez gérer. Commencez dans la liste déroulante Groupe d’administration ou dans la liste déroulante Abonnements, puis sélectionnez Groupes de ressources ou Ressources selon le cas. Cliquez sur le bouton Sélectionner de la ressource que vous souhaitez gérer pour ouvrir sa page de présentation.

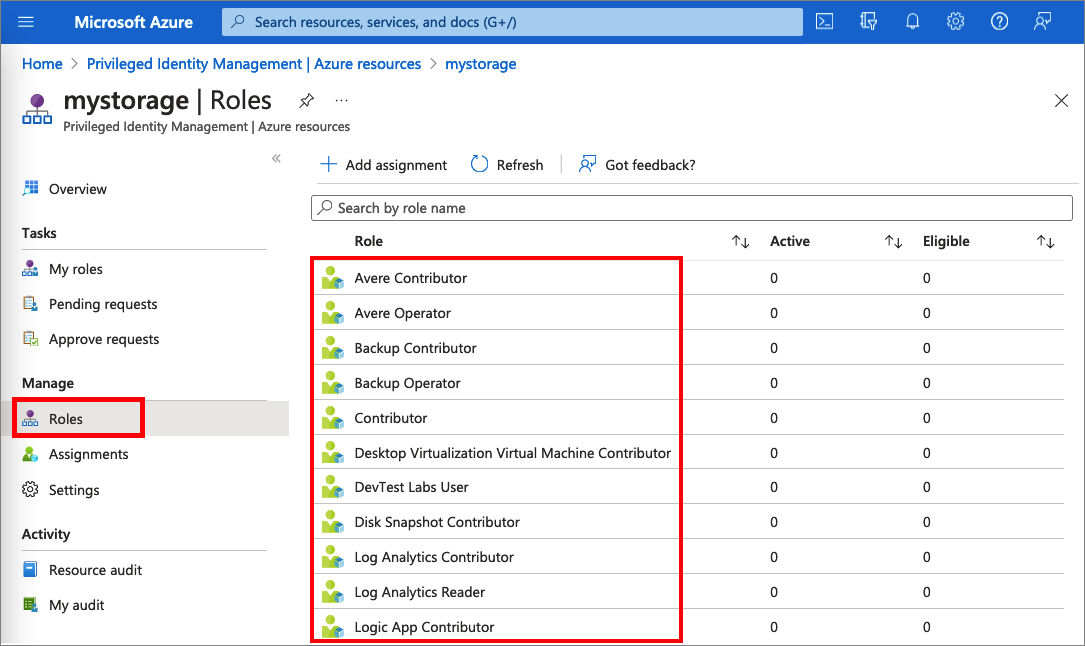

Sous Gérer, sélectionnez Rôles pour afficher la liste des rôles pour les ressources Azure.

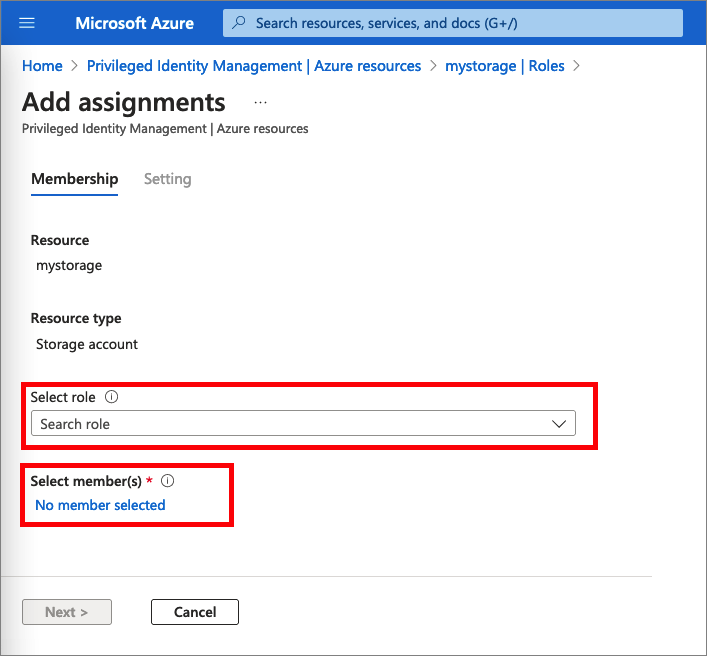

Sélectionnez Ajouter des affectations pour ouvrir le volet Ajouter des affectations.

Sélectionnez un Rôle que vous souhaitez attribuer.

Sélectionnez le lien Aucun membre sélectionné pour ouvrir le volet Sélectionner un membre ou un groupe.

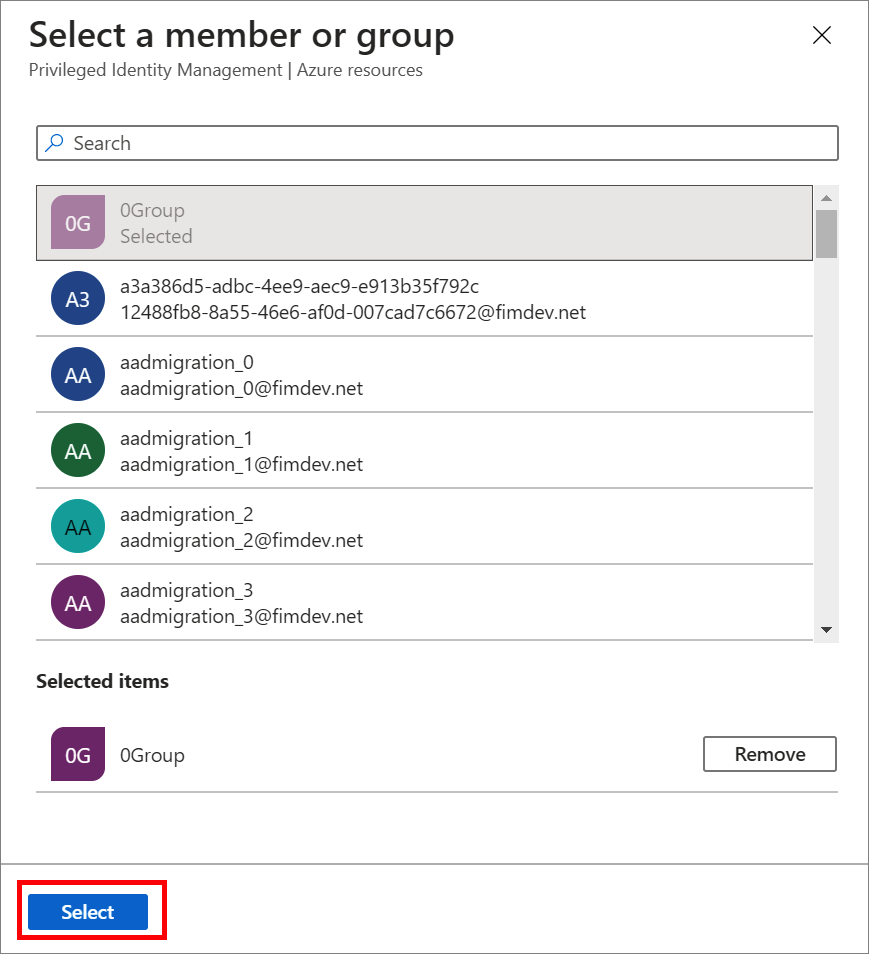

Sélectionnez un membre ou un groupe que vous souhaitez affecter au rôle, puis choisissez Sélectionner.

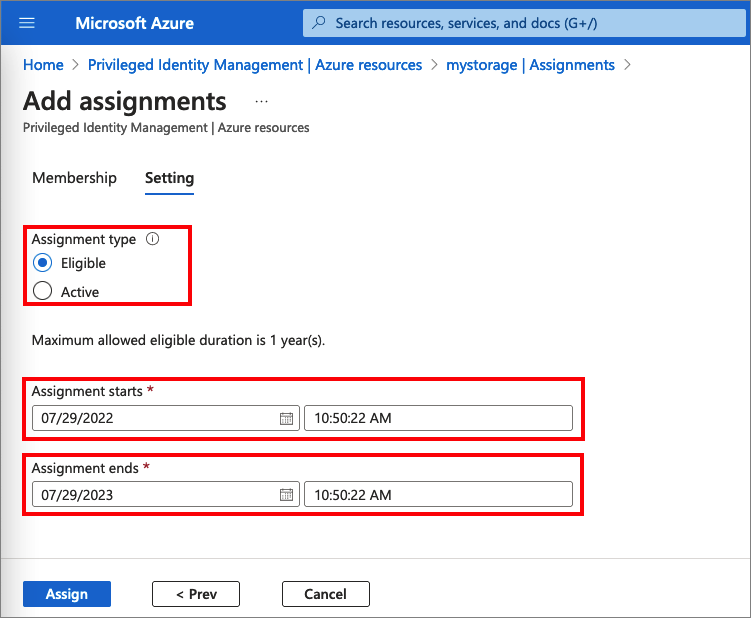

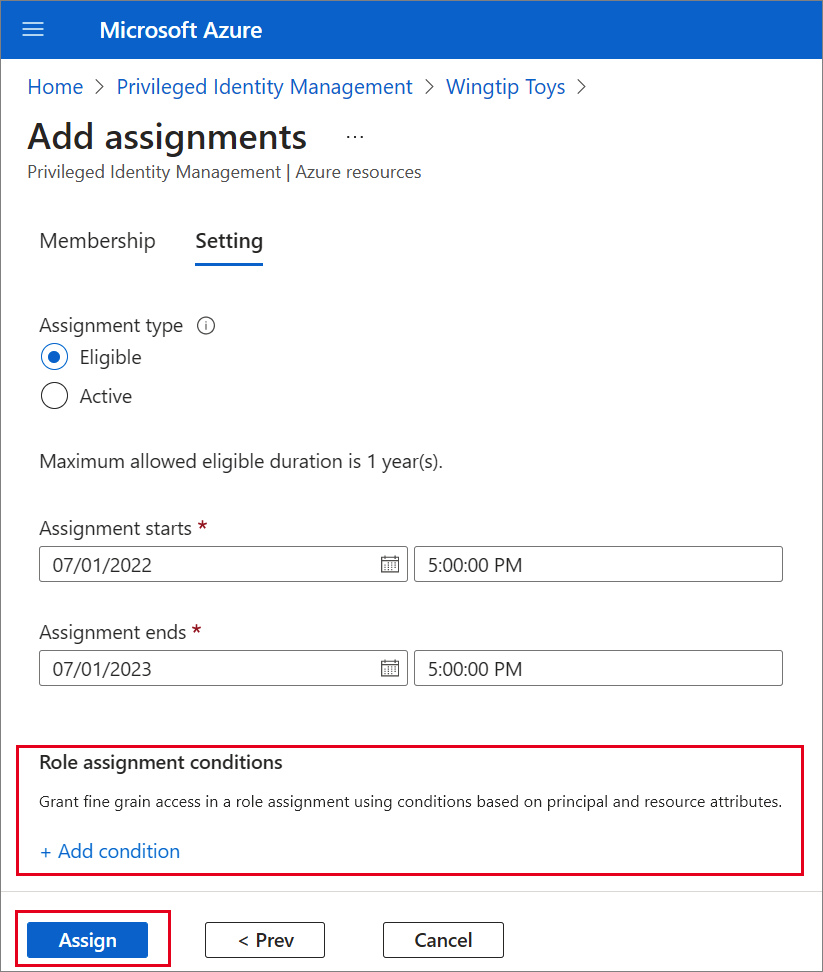

Dans l’onglet Paramètres, liste Type d’affectation, sélectionnez Éligible ou Actif.

Microsoft Entra PIM pour les ressources Azure fournit deux types distincts d’assignation :

Les affectations éligibles nécessitent que le membre active le rôle avant de l’utiliser. L’administrateur peut exiger que le membre de rôle effectue certaines actions avant l’activation du rôle, ce qui peut inclure l’exécution d’une vérification de l’authentification multifacteur (MFA), la fourniture d’une justification métier ou la demande d’approbation des approbateurs désignés.

Les affectations actives ne nécessitent pas que le membre active le rôle avant de l’utiliser. Les membres actifs disposent des privilèges accordés, prêts à l’emploi. Ce type d’assignation est également disponible pour des clients qui n’utilisent pas Microsoft Entra PIM.

Pour spécifier une durée d’attribution spécifique, modifiez les dates et heures de début et de fin.

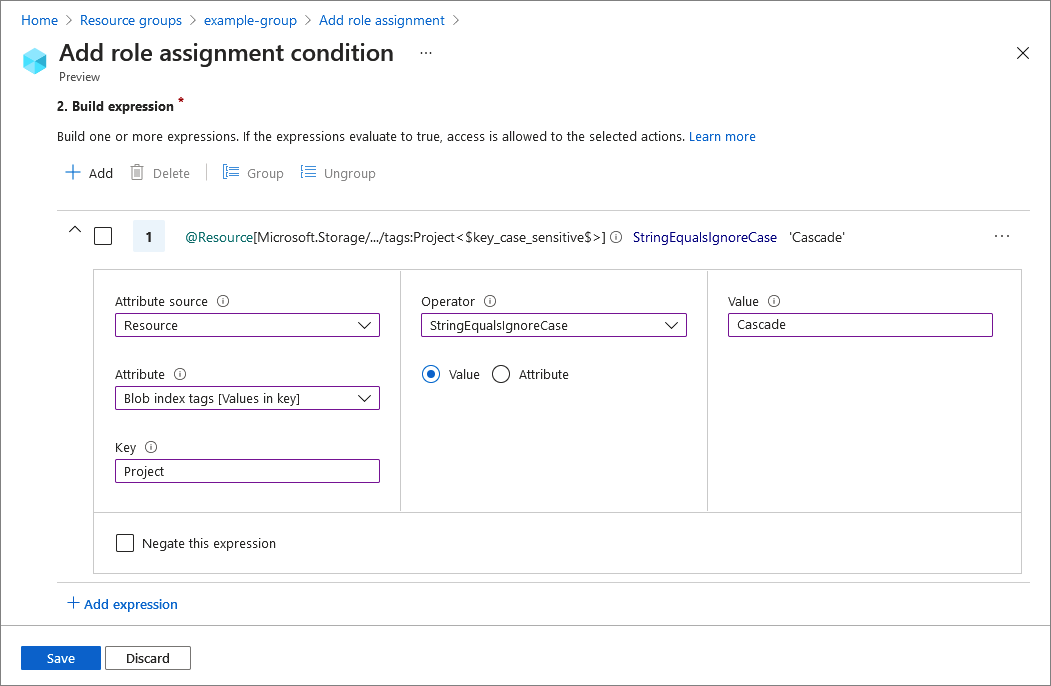

Si le rôle a été défini avec des actions qui autorisent les affectations à ce rôle avec des conditions, vous pouvez sélectionner Ajouter une condition pour ajouter une condition en fonction des attributs d’utilisateur et de ressource principaux qui font partie de l’affectation.

Les conditions peuvent être entrées dans le générateur d’expressions.

Lorsque vous avez terminé, sélectionnez Attribuer.

Une fois la nouvelle attribution de rôle créée, une notification d’état s’affiche.

Attribuer un rôle à l’aide de l’API ARM

Privileged Identity Management prend en charge les commandes de l’API Azure Resource Manager (ARM) pour gérer les rôles de ressources Azure, comme indiqué dans les informations de référence sur l’API ARM PIM. Pour obtenir les autorisations requises pour utiliser l’API PIM, consultez Comprendre les API de la Gestion de l’identité managée.

Voici un exemple de requête HTTP pour créer une affectation éligible pour un rôle Azure.

Requête

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6?api-version=2020-10-01-preview

Corps de demande

{

"properties": {

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "/subscriptions/aaaaaaaa-bbbb-cccc-1111-222222222222/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "AdminAssign",

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

response

Code d’état : 201

{

"properties": {

"targetRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"targetRoleEligibilityScheduleInstanceId": null,

"scope": "/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"principalType": "User",

"requestType": "AdminAssign",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2022-07-05T21:00:45.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "64caffb6-55c0-4deb-a585-68e948ea1ad6",

"id": "/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/RoleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6",

"type": "Microsoft.Authorization/RoleEligibilityScheduleRequests"

}

Mettre à jour ou supprimer une attribution de rôle existante

Suivez ces étapes pour mettre à jour ou supprimer une attribution de rôle existante.

Ouvrez Microsoft Entra Privileged Identity Management.

Sélectionnez Ressources Azure.

Sélectionnez le type de ressource que vous souhaitez gérer. Commencez dans la liste déroulante Groupe d’administration ou dans la liste déroulante Abonnements, puis sélectionnez Groupes de ressources ou Ressources selon le cas. Cliquez sur le bouton Sélectionner de la ressource que vous souhaitez gérer pour ouvrir sa page de présentation.

Sous Gérer, sélectionnez Rôles pour lister les rôles pour les ressources Azure. La capture d’écran suivante présente la liste des rôles d’un compte Stockage Azure. Sélectionnez le rôle que vous souhaitez mettre à jour ou supprimer.

Recherchez l’attribution de rôle sous les onglets Rôles éligibles et Rôles actifs.

Pour ajouter ou mettre à jour une condition pour affiner l’accès aux ressources Azure, sélectionnez Ajouter ou Afficher/Modifier dans la colonne Condition de l’attribution de rôle. Actuellement, les rôles de propriétaire des données blob de stockage, de lecteur de données blob de stockage et de contributeur aux données blob de stockage dans Microsoft Entra PIM sont les seuls rôles auxquels des conditions peuvent être ajoutées.

Sélectionnez Ajouter une expression ou Supprimer pour mettre à jour l’expression. Vous pouvez également sélectionner Ajouter une condition pour ajouter une nouvelle condition à votre rôle.

Pour obtenir des informations sur l’extension d’une attribution de rôle, consultez Étendre ou renouveler des rôles de ressources Azure dans Privileged Identity Management.