Configurer des domaines personnalisés avec le proxy d’application Microsoft Entra

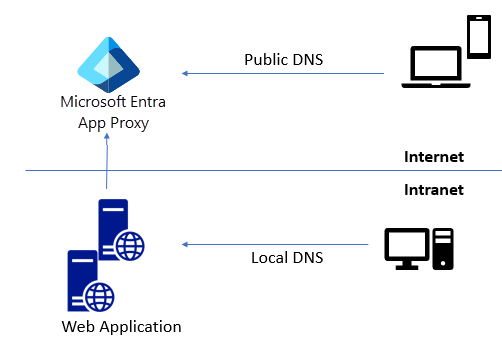

Lorsque vous publiez une application via le proxy d’application Microsoft Entra, vous créez une URL externe pour vos utilisateurs. Cette URL obtient le domaine yourtenant.msappproxy.net par défaut. Par exemple, si vous publiez une application nommée Expenses dans votre locataire nommé Contoso, l’URL externe est https:\//expenses-contoso.msappproxy.net. Si vous souhaitez utiliser votre propre nom de domaine au lieu de msappproxy.net, configurez un domaine personnalisé pour votre application.

Avantages des domaines personnalisés

Il est judicieux de configurer des domaines personnalisés pour vos applications chaque fois que c’est possible. Voici quelques raisons d’utiliser des domaines personnalisés :

Les liens entre applications fonctionnent même en dehors du réseau d’entreprise. Sans domaine personnalisé, si votre application comprend des liens internes codés en dur vers des cibles situées en dehors du proxy d’application, et que les liens ne peuvent pas être résolus à l’extérieur, ils sont rompus. Lorsque vos URL internes et externes sont identiques, vous évitez ce problème. Si vous n’êtes pas en mesure d’utiliser des domaines personnalisés, pour d’autres façons de résoudre ce problème, voir Rediriger les liens codés en dur pour les applications publiées avec le proxy d’application Microsoft Entra.

Vos utilisateurs bénéficient alors d’une expérience plus simple, car ils peuvent accéder à l’application via la même URL tant à l’intérieur qu’à l’extérieur de votre réseau. Ils n’ont pas besoin de retenir différentes URL internes et externes, ou d’effectuer le suivi de leur emplacement actuel.

Vous contrôlez votre marque et créez les URL de votre choix. Un domaine personnalisé peut aider à renforcer la confiance de vos utilisateurs, car ils voient et utilisent un nom familier au lieu de

msappproxy.net.Certaines configurations ne fonctionnent qu’avec des domaines personnalisés. Par exemple, vous avez besoin de domaines personnalisés pour les applications qui utilisent SAML (Security Assertion Markup Language). SAML est utilisé lorsque vous utilisez les services de fédération Active Directory (AD FS), mais ne parvenez pas à utiliser WS-Federation. Pour plus d’informations, voir Utilisation d’applications prenant en charge les revendications dans le proxy d’application.

Si vous n’êtes pas en mesure de faire correspondre les URL internes et externes, il n’est pas aussi important d’utiliser des domaines personnalisés. Mais vous pouvez toujours tirer parti des autres avantages.

Options de configuration DNS

Il existe plusieurs options de configuration DNS, en fonction des besoins :

Même URL interne et externe, comportements interne et externe différents

Si vous ne souhaitez pas que vos utilisateurs internes soient dirigés via le proxy d’application, vous pouvez configurer un DNS Split-Brain. Une infrastructure DNS fractionnée dirige la résolution de noms en fonction de l’emplacement de l’hôte. Les hôtes internes sont dirigés vers un serveur de noms de domaine interne et les hôtes externes vers un serveur de noms de domaine externe.

URL internes et externes différentes

Lorsque les URL internes et externes sont différentes, ne configurez pas le comportement Split-Brain. Le routage utilisateur est déterminé à l’aide de l’URL. Dans ce cas, vous modifiez uniquement le DNS externe et routez l’URL externe vers le point de terminaison proxy de l’application.

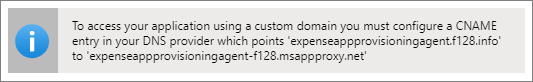

Lorsque vous sélectionnez un domaine personnalisé pour une URL externe, une barre d’informations affiche l’entrée CNAME que vous devez ajouter au fournisseur DNS externe. Vous pouvez toujours voir ces informations en accédant à la page Proxy d’application de l’application.

Configurer et utiliser des domaines personnalisés

Pour configurer une application sur site afin d’utiliser un domaine personnalisé, vous avez besoin d’un domaine personnalisé Microsoft Entra vérifié, d’un certificat PFX pour le domaine personnalisé et d’une application sur site à configurer.

Important

Vous êtes responsable de la gestion des enregistrements DNS qui redirigent vos domaines personnalisés vers le domaine msappproxy.net. Si vous choisissez de supprimer votre application ou locataire ultérieurement, veillez à supprimer également les enregistrements DNS associés pour le proxy d’application afin d’éviter toute utilisation incorrecte des enregistrements DNS non résolus.

Créer et vérifier un domaine personnalisé

Pour créer et vérifier un domaine personnalisé :

- Connectez-vous au centre d'administration Microsoft Entra au minimum en tant qu’Administrateur d'application.

- Accédez à Identité>Paramètres>Noms de domaine.

- Sélectionnez Ajouter un domaine personnalisé.

- Entrez votre nom de domaine personnalisé, puis sélectionnez Ajouter un domaine.

- Dans la page du domaine, copiez les informations de l’enregistrement TXT pour votre domaine.

- Accédez à votre bureau d’enregistrement de domaines et créez un enregistrement TXT pour votre domaine en fonction des informations DNS que vous avez copiées.

- Une fois le domaine inscrit, sur la page du domaine dans Microsoft Entra ID, sélectionnez Vérifier. Une fois l’état du domaine Vérifié, vous pouvez utiliser le domaine pour toutes vos configurations Microsoft Entra, y compris le proxy d’application.

Pour des instructions plus détaillées, voir Ajouter votre nom de domaine personnalisé à l’aide du centre d’administration Microsoft Entra.

Configurer une application pour utiliser un domaine personnalisé

Pour publier votre application via le proxy d’application avec un domaine personnalisé :

Pour une nouvelle application : dans le centre d’administration Microsoft Entra, accédez à Identité>Applications>Applications d’entreprise>Proxy d’application.

Sélectionnez Nouvelle application. Dans la section Applications locales, sélectionnez Ajouter une application locale.

Pour une application déjà présente dans Applications d’entreprise, sélectionnez-la dans la liste, puis, dans le volet de navigation de gauche, sélectionnez Proxy d’application.

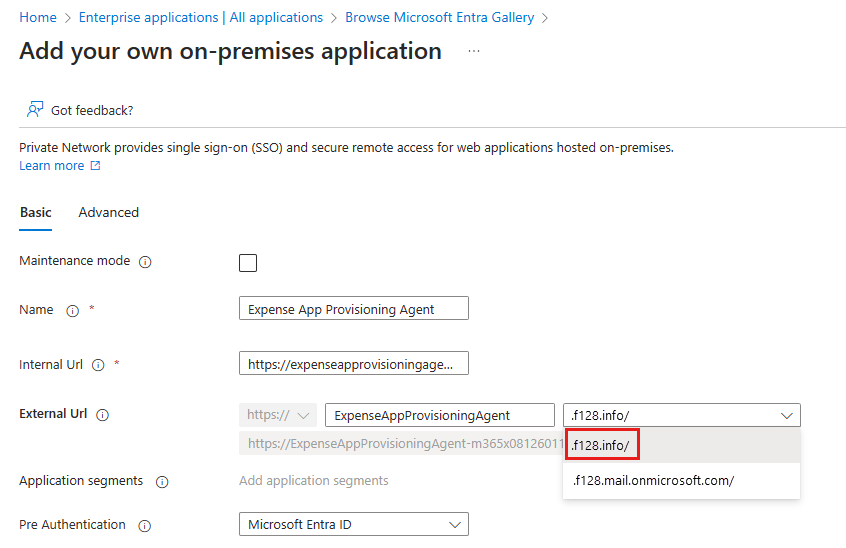

Dans la page des paramètres du proxy d’application, spécifiez un Nom si vous ajoutez votre propre application locale.

Dans le champ URL interne, entrez l’URL interne de votre application.

Dans le champ URL externe, déroulez la liste et sélectionnez le domaine personnalisé que vous souhaitez utiliser.

Sélectionnez Ajouter.

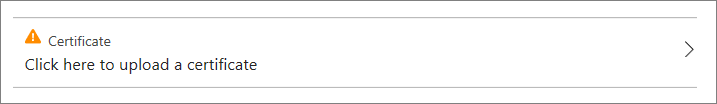

Si le domaine a déjà un certificat, le champ Certificat affiche les informations du certificat. Dans le cas contraire, sélectionnez le champ Certificat.

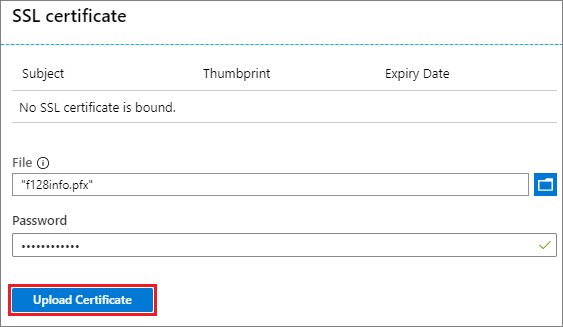

Dans la page Certificat SSL, recherchez et sélectionnez votre fichier de certificat PFX. Entrez le mot de passe du certificat, puis sélectionnez Charger le certificat. Pour plus d’informations sur les certificats, voir la section Certificats pour les domaines personnalisés. Si le certificat n’est pas valide ou s’il y a un problème avec le mot de passe, un message d’erreur s’affiche. Le FAQ sur le proxy d’application contient des étapes de dépannage que vous pouvez essayer.

Conseil

Un domaine personnalisé ne nécessite qu’un seul chargement de son certificat. Après cela, le certificat chargé est appliqué automatiquement lorsque vous utilisez le domaine personnalisé pour d’autres applications.

Si vous avez ajouté un certificat, dans la page Proxy d’application, sélectionnez Enregistrer.

Dans la barre d’informations de la page Proxy d’application, notez l’entrée CNAME que vous devez ajouter à votre zone DNS.

Suivez les instructions de la section Gestion d’enregistrements et de jeux d’enregistrements DNS à l’aide du centre d’administration Microsoft Entra pour ajouter un enregistrement DNS qui redirige la nouvelle URL externe vers le domaine

msappproxy.netdans Azure DNS. Si un autre fournisseur DNS est utilisé, contactez le fournisseur pour obtenir les instructions.Important

Vérifiez que vous utilisez correctement un enregistrement CNAME qui pointe vers le domaine

msappproxy.net. Ne faites pas pointer d’enregistrements vers des adresses IP ou des noms DNS de serveurs, car ces valeurs ne sont pas statiques et peuvent impacter la résilience du service.Pour vérifier que l’enregistrement DNS est correctement configuré, utilisez la commande nslookup afin de confirmer que votre URL externe est accessible et que le domaine

msapproxy.netapparaît en tant qu’alias.

Votre application est maintenant configurée pour utiliser le domaine personnalisé. Veillez à affecter des utilisateurs à votre application avant de la tester ou de la publier.

Pour modifier le domaine d’une application, sélectionnez un autre domaine dans la liste déroulante URL externe de la page Proxy d’application de l’application. Chargez un certificat pour le domaine mis à jour si nécessaire, puis mettez à jour l’enregistrement DNS. Si vous ne voyez pas le domaine personnalisé souhaité dans la liste déroulante URL externe, il se peut qu’il ne soit pas vérifié.

Pour obtenir des instructions plus détaillées sur le proxy d’application, voir Tutoriel : ajouter une application locale pour un accès à distance via le service proxy d’application de Microsoft Entra ID.

Certificats pour des domaines personnalisés

Un certificat crée la connexion TLS sécurisée pour votre domaine personnalisé.

Formats de certificat

Vous devez utiliser un certificat PFX pour vous assurer que tous les certificats intermédiaires requis sont inclus. Le certificat doit comporter la clé privée.

La plupart des méthodes de signature de certificat courantes sont prises en charge, telles que la méthode Autre nom de l’objet (SAN).

Vous pouvez utiliser un certificat avec caractères génériques tant que ceux-ci correspondent à l’URL externe. Vous devez utiliser des certificats avec caractères génériques pour des applications génériques. Si vous souhaitez utiliser le certificat pour accéder également aux sous-domaines, vous devez ajouter les caractères génériques du sous-domaine en tant qu’autres noms d’objet dans le même certificat. Par exemple, un certificat pour *.adventure-works.com échoue pour *.apps.adventure-works.com, sauf si vous ajoutez *.apps.adventure-works.com comme autre nom d’objet.

Vous pouvez utiliser des certificats émis par votre propre infrastructure à clé publique (PKI) si la chaîne d’approbation est installée sur vos appareils clients. Microsoft Intune peut déployer ces certificats sur des appareils gérés. Pour des appareils non gérés, vous devez installer ces certificats manuellement.

Nous vous déconseillons d’utiliser une autorité de certification racine privée, car une telle autorité de certification doit également être envoyée aux ordinateurs clients, ce qui peut entraîner de nombreux défis.

Gestion des certificats

La gestion des certificats s’effectue par le biais les pages d’application individuelles. Accédez à la page Proxy d’application de l’application pour accéder au champ Certificat.

Si vous chargez un certificat, les nouvelles applications l’utilisent. Tant qu’elles sont configurées pour l’utiliser. Toutefois, vous devez à nouveau charger le certificat pour les applications qui étaient déjà là lorsque vous l’avez chargé.

Quand un certificat expire, vous recevez un message d’avertissement vous demandant de charger un autre certificat. Si le certificat est révoqué, il se peut que vos utilisateurs reçoivent un avertissement de sécurité lors de l’accès à l’application. Pour mettre à jour le certificat d’une application, accédez à la page Proxy d’application de l’application, sélectionnez Certificat, puis chargez un nouveau certificat. Les anciens certificats qui ne sont pas utilisés par d’autres applications sont automatiquement supprimés.

Étapes suivantes

- Activer l’authentification unique pour vos applications publiées avec l’authentification Microsoft Entra.

- Accès conditionnel pour vos applications cloud publiées.