Bien démarrer avec l’authentification basée sur les certificats dans Microsoft Entra avec fédération

L’authentification basée sur les certificats avec fédération vous permet d’être authentifié par Microsoft Entra ID avec un certificat client sur un appareil Windows, Android ou iOS lors de la connexion de votre compte Exchange Online à :

- Des applications mobiles Microsoft, telles que Microsoft Outlook et Microsoft Word

- Des clients Exchange ActiveSync (EAS).

La configuration de cette fonctionnalité élimine le besoin d’entrer un nom d’utilisateur et un mot de passe dans certaines applications de messagerie et Microsoft Office sur votre appareil mobile.

Remarque

En guise d’alternative, les organisations peuvent déployer l’authentification basée sur les certificats Microsoft Entra sans avoir besoin de la fédération. Pour plus d’informations, consultez l’article Vue d’ensemble de l’authentification basée sur les certificats Microsoft Entra par rapport à Microsoft Entra ID.

Cette rubrique :

- Vous indique la procédure pour configurer et utiliser l’authentification basée sur les certificats pour les utilisateurs de locataires dans les plans Office 365 Entreprise, Business, Éducation et US Government.

- Suppose que vous avez déjà une infrastructure de clé publique (PKI) et AD FS configurés.

Spécifications

Pour configurer l’authentification basée sur les certificats avec la fédération, les affirmations suivantes doivent être vraies :

- L’authentification basée sur les certificats avec la fédération est uniquement prise en charge dans les environnements fédérés pour les applications de navigateur, les clients natifs qui utilisent l’authentification moderne ou les bibliothèques MSAL. La seule exception est Exchange Active Sync (EAS) pour Exchange Online (EXO), qui peut être utilisé à la fois pour les comptes fédérés et les comptes managés. Pour configurer l’authentification basée sur les certificats Microsoft Entra sans avoir besoin de la fédération, consultez l’article Guide pratique pour configurer l’authentification basée sur les certificats Microsoft Entra.

- L’autorité de certification racine et les autorités de certification intermédiaires doivent être configurées dans Microsoft Entra ID.

- Chaque autorité de certification doit avoir une liste de révocation de certificat (CRL) qui peut être référencée via une URL accessible sur Internet.

- Vous devez disposer d’au moins une autorité de certification configurée dans Microsoft Entra ID. Vous trouverez les étapes associées dans la section Configurer les autorités de certification.

- Pour les clients Exchange ActiveSync, le certificat client doit avoir l’adresse de messagerie routable de l’utilisateur dans Exchange Online, dans la valeur Nom du principal ou la valeur Nom RFC822 du champ Autre nom de l’objet. Microsoft Entra ID mappe la valeur RFC822 à l’attribut Adresse proxy dans le répertoire.

- Votre appareil client doit avoir accès à au moins une autorité de certification qui émet des certificats clients.

- Un certificat client pour l’authentification du client doit avoir été émis pour votre client.

Important

La taille maximale d’une liste de révocation de certificats à télécharger et à mettre en cache par Microsoft Entra ID est de 20 Mo, et le temps nécessaire au téléchargement de cette liste ne doit pas dépasser 10 secondes. Si Microsoft Entra ID ne parvient pas à télécharger une liste de révocation de certificats, les authentifications basées sur les certificats émis par l’autorité de certification correspondante échouent. Les bonnes pratiques permettant de s’assurer que les fichiers CRL se trouvent dans des limites de taille acceptables consistent à conserver les durées de vie des certificats dans des limites raisonnables, et à nettoyer les certificats expirés.

Étape 1 : Sélectionner la plateforme de votre appareil

Dans un premier temps, pour la plateforme d’appareil qui vous intéresse, vous devez passer en revue les éléments suivants :

- La prise en charge des applications mobiles Office

- Les conditions requises spécifiques pour la mise en œuvre

Les informations connexes existent pour les plateformes d’appareils suivantes :

Étape 2 : Configurer les autorités de certification

Pour configurer vos autorités de certification dans Microsoft Entra ID, pour chaque autorité de certification, vous devez télécharger les éléments suivants :

- La partie publique du certificat, au format .cer

- Les URL accessibles sur Internet où résident les listes de révocation de certificat (CRL).

Le schéma d’une autorité de certification se présente comme suit :

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

Pour la configuration, vous pouvez utiliser Microsoft Graph PowerShell :

Démarrez Windows PowerShell avec les privilèges administrateur.

Installer microsoft Graph PowerShell :

Install-Module Microsoft.Graph

Comme première étape de configuration, vous devez établir une connexion avec votre client. Dès qu’une connexion est établie avec votre locataire, vous pouvez examiner, ajouter, supprimer et modifier les autorités de certification approuvées qui sont définies dans votre annuaire.

Se connecter

Pour établir une connexion avec votre locataire, utilisez Connect-MgGraph :

Connect-MgGraph

Récupération

Pour récupérer les autorités de certification approuvées définies dans votre répertoire, utilisez Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

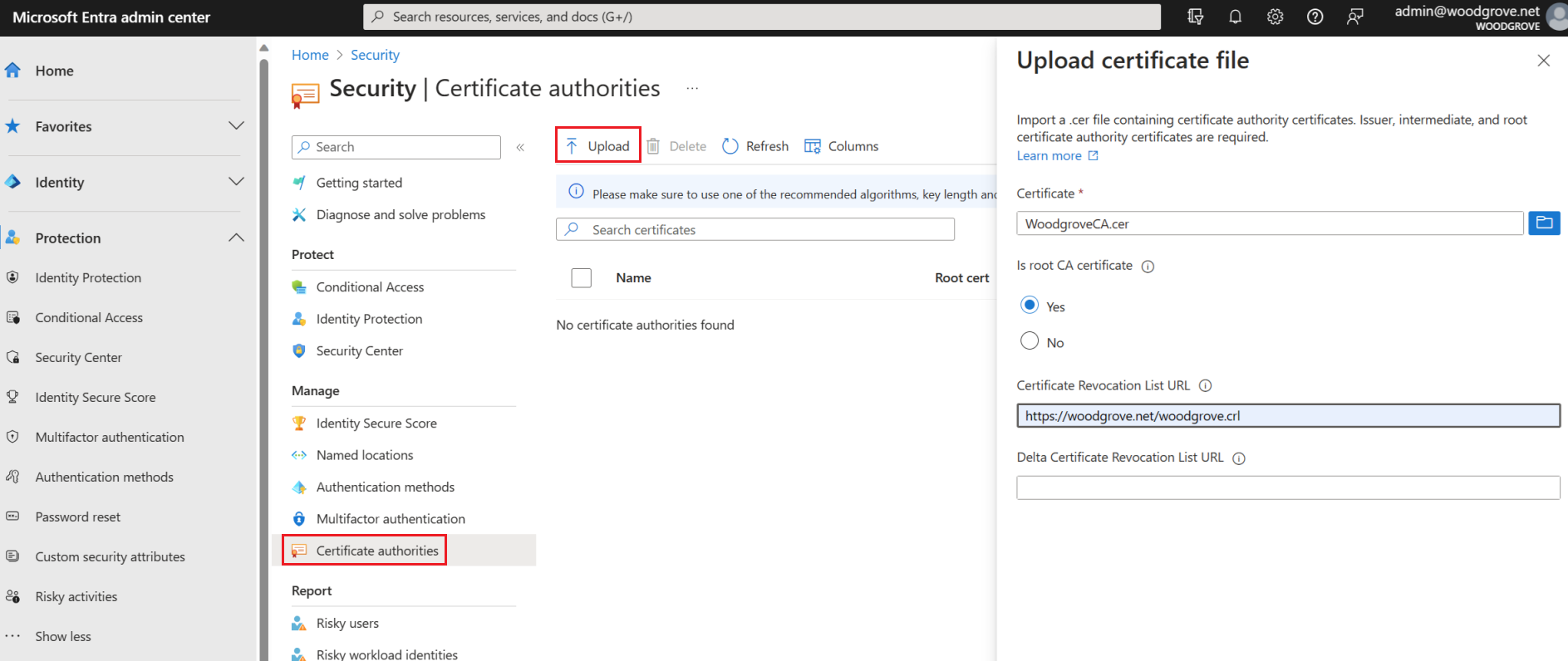

Pour ajouter, modifier ou supprimer une autorité de certification, utilisez le centre d’administration Microsoft Entra :

-

Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur général.

Accédez à Protection>Afficher plus>Security Center (ou score d'identité sécurisée) >Autorités de certification.

Pour charger un fichier, sélectionnez Charger :

Sélectionnez le fichier d’autorité de certification.

Sélectionnez Oui si l’autorité de certification est un certificat racine. Sinon, sélectionnez Non.

Pour URL de liste de révocation de certificats, définissez l’URL accessible sur Internet pour la liste de révocation de certificats de base de l’autorité de certification qui contient tous les certificats révoqués. Si l’URL n’est pas définie, l’authentification avec des certificats révoqués n’échoue pas.

Pour URL de liste de révocation de certificats Delta, définissez l’URL accessible sur Internet pour la liste de révocation de certificats qui contient tous les certificats révoqués depuis la dernière liste de révocation de certificats de base publiée.

Sélectionnez Ajouter.

Pour supprimer un certificat d’autorité de certification, sélectionnez le certificat et sélectionnez Supprimer.

Sélectionnez Colonnes pour ajouter ou supprimer des colonnes.

Étape 3 : Configurer la révocation

Pour révoquer un certificat client, Microsoft Entra ID extrait la liste de révocation de certificat (CRL) à partir des URL téléchargées dans le cadre des informations sur l’autorité de certification et la met en cache. L’horodateur de la dernière publication (propriétéEffective Date ) dans la liste de révocation de certificat permet de vérifier si la CRL est toujours valide. La CRL est référencée périodiquement pour révoquer l’accès à des certificats qui font partie de la liste.

Si une révocation plus instantanée est requise (par exemple, si un utilisateur perd un appareil), le jeton d’autorisation de l’utilisateur peut être invalidé. Pour invalider le jeton d’autorisation, définissez le champ StsRefreshTokenValidFrom pour cet utilisateur à l’aide de Windows PowerShell. Vous devez mettre à jour le champ StsRefreshTokenValidFrom pour chaque utilisateur pour lequel vous souhaitez révoquer l’accès.

Pour garantir que la révocation persiste, vous devez définir la propriété Effective Date de la CRL sur une date postérieure à la valeur définie par StsRefreshTokenValidFrom et vérifiez que le certificat en question est inclus dans la CRL.

Remarque

Les modules Azure AD et MSOnline PowerShell sont dépréciés depuis le 30 mars 2024. Pour en savoir plus, lisez les informations de dépréciation. Passé cette date, la prise en charge de ces modules est limitée à une assistance de migration vers le SDK et les correctifs de sécurité Microsoft Graph PowerShell. Les modules déconseillés continueront de fonctionner jusqu’au 30 mars 2025.

Nous vous recommandons de migrer vers Microsoft Graph PowerShell pour interagir avec Microsoft Entra ID (anciennement Azure AD). Pour explorer les questions courantes sur la migration, reportez-vous au FAQ sur la migration. Remarque : Les versions 1.0.x de MSOnline peuvent connaître une interruption après le 30 juin 2024.

Les étapes suivantes décrivent le processus de mise à jour et d’invalidation du jeton d’autorisation avec la définition du champ StsRefreshTokenValidFrom .

Connectez-vous à PowerShell :

Connect-MgGraphRécupérez la valeur StsRefreshTokensValidFrom actuelle pour un utilisateur :

$user = Get-MsolUser -UserPrincipalName test@yourdomain.com` $user.StsRefreshTokensValidFromConfigurez une nouvelle valeur StsRefreshTokensValidFrom pour l’utilisateur. Elle doit être égale à l’horodateur actuel :

Set-MsolUser -UserPrincipalName test@yourdomain.com -StsRefreshTokensValidFrom ("03/05/2021")

La date que vous définissez doit être dans le futur. Si la date n’est pas dans le futur, la propriété StsRefreshTokensValidFrom n’est pas définie. Si la date est dans le futur, la propriété StsRefreshTokensValidFrom est définie sur l’heure actuelle (et non la date indiquée par la commande Set-MsolUser).

Étape 4 : Tester votre configuration

Test de votre certificat

Comme premier test de configuration, vous devez essayer de vous connecter à Outlook Web Access ou SharePoint Online à l’aide du navigateur sur l’appareil.

Si votre connexion est réussie, vous savez que :

- Le certificat utilisateur a été configuré sur votre appareil de test

- AD FS est correctement configuré

Test des applications Office mobiles

- Sur votre appareil de test, installez une application mobile Office (par exemple, OneDrive).

- Lancez l’application.

- Entrez votre nom d’utilisateur et sélectionnez le certificat utilisateur que vous souhaitez utiliser.

Vous devez être connecté.

Test des applications clientes Exchange ActiveSync

Pour accéder à Exchange ActiveSync (EAS) via l’authentification par certificat, un profil EAS contenant le certificat client doit être disponible pour l’application.

Le profil EAS doit contenir les informations suivantes :

Le certificat utilisateur à utiliser pour l’authentification

Le point de terminaison EAS (par exemple, outlook.office365.com)

Un profil EAS peut être configuré et placé sur l’appareil via l’utilisation de la gestion des appareils mobiles (MDM), comme Microsoft Intune, ou en plaçant manuellement le certificat dans le profil EAS sur l’appareil.

Test des applications clientes EAS sur Android

- Configurez un profil EAS dans l’application, qui respecte les spécifications citées dans la section précédente.

- Ouvrez l’application et vérifiez la synchronisation de la messagerie.